موارد

الوجبات السريعة من تقرير تحقيقات خرق بيانات Verizon لعام 2022

بقلم رودمان رامزانيان - قائد التهديدات السحابية العالمية ، Skyhigh Security

26 أغسطس 2022 4 قراءة دقيقة

كما هو معتاد سنويا الآن ، أصدرت Verizon مؤخرا أحدث "تقرير تحقيقات خرق البيانات" (DBIR) ، حيث تقدم النقاط البارزة والرؤى البارزة حول الصناعات المستهدفة ، ومشهد التهديدات المتطور الذي لا نزال نواجهه جميعا يوميا ، وناقلات الهجوم التي تحقق أكبر التأثيرات. فكر في الأمر على أنه بطاقة التقرير السنوي لصناعة InfoSec.

تفتتحهذه الدفعة ال 15 من التقرير بالاعتراف بمدى "استثنائية" العام الماضي - لا سيما فيما يتعلق بتهديدات الجرائم الإلكترونية وبرامج الفدية في هجمات سلسلة التوريد المعقدة.

تصبح نغمة أهمية السحابة أقوى إلى حد ما مع إصدار DBIR كل عام ، ولم تكن هذه الدفعة مختلفة.

العامل البشري

على غرار السنوات السابقة ، يظل البشر المحرك الأول للانتهاكات. 82٪ من الانتهاكات دقيقة - إما بسبب بيانات الاعتماد المخترقة أو التصيد الاحتيالي أو سوء الاستخدام أو خطأ مسؤول تكنولوجيا المعلومات في تكوين حسابه السحابي ومشاركة البيانات الحساسة عن طريق الخطأ مع العالم بأسره.

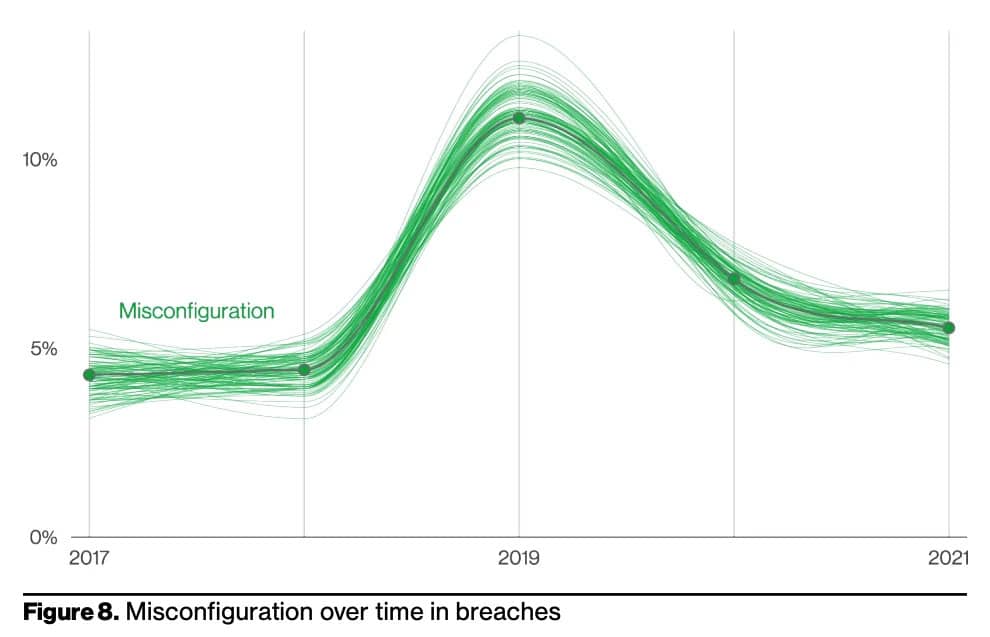

وفقا لشركة Verizon ، لا تزال أخطاء التكوين الخاطئ هي السبب السائد للخروقات ، وهي مسؤولة عن 13٪ من الانتهاكات خلال العام الماضي. والجدير بالذكر أن التكوين الخاطئ للتخزين السحابي كان مساهما قويا في ذلك. الآن ، على الرغم من أن الرسم البياني قد يشير إلى انخفاض طفيف في السنوات الأخيرة ، لا ينبغي استبعاد سوء التقدير وميل المسؤولين والمستخدمين النهائيين إلى الخطأ.

للأسف ، لا يمكن حتى لأنقى النوايا منع التكوينات الخاطئة. ترك الشركات بحاجة إلى طريقة واضحة للحل قبل أن ينتهي بها الأمر في الصفحة الأولى من الأخبار.

لحسن الحظ، فإن إمكانات مثل Cloud Security Posture Management في وضع قوي للمساعدة في معالجة ومنع الأخطاء البشرية والرقابة التي تؤدي إلى تكوينات خاطئة لأمن السحابة ونقاط عمياء ونقاط ضعف.

مخاطر الوصول عن بعد

يؤكد تقرير Verizon على الفرص المتزايدة التي يوفرها الوصول عن بعد للمهاجمين في خططهم لاستغلال نقاط الضعف والتعرض.

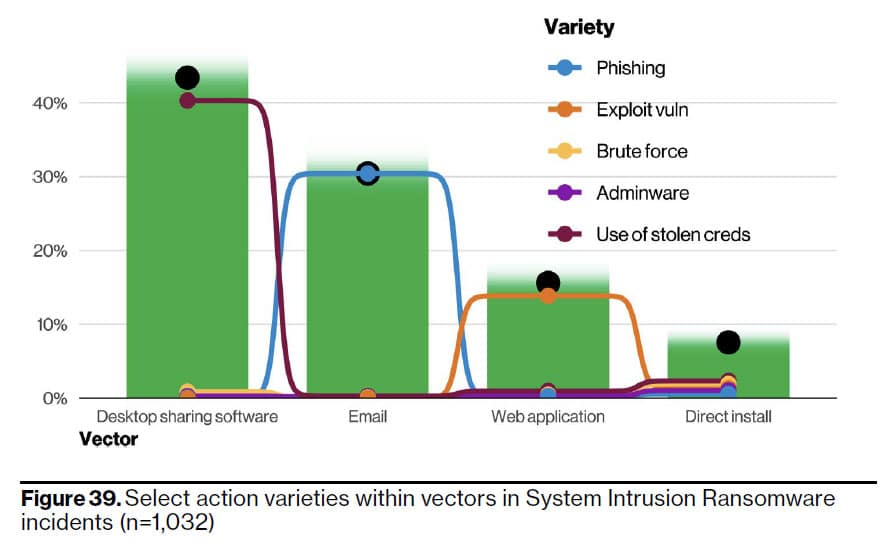

تم التأكيد على برامج الوصول عن بعد وبروتوكول سطح المكتب البعيد (RDP) المألوف على نطاق واسع كأهم ناقلات التهديد. الحقيقة القاسية هي أنه إذا كان بإمكان المستخدمين الوصول مباشرة إلى أجهزتهم عبر الإنترنت المفتوح باستخدام بيانات الاعتماد فقط ، فيمكن أيضا لممثلي التهديد. بشكل مثير للقلق ، ساهمت برامج مشاركة سطح المكتب البعيد في 40٪ من حوادث برامج الفدية التي تم تقييمها.

كما سيشهد أي شخص تقريبا ، فإن الوصول عن بعد إلى الأنظمة والتطبيقات والبيانات قد جعلنا جميعا نعمل وننتج على مدار ال 24 شهرا الماضية. بدلا من الالتزام بأهداف غير عملية للحد من العمل عن بعد ، قم بتقييد أذونات الوصول من خلال اعتمادZero Trust Network Access الهندسة المعمارية. من خلال إبقاء الوصول مقصورا على التطبيقات والخدمات المعتمدة فقط من المستخدمين المصرح لهم على الأجهزة التي تم تقييمها ، مع حماية البيانات داخل هذه الموارد بشكل مهم ، يمكنك منع المهاجم الذي قام باختراق هوية (أو حصل على بيانات اعتماد) من الوصول بعمق إلى أصول مؤسستك.

المطلع

تشعر المنظمات بالقلق المستمر بشأن المطلعين (المطلعين) الشائنين الذين قد ينقلبون ضدهم في أي لحظة. إنه شعور مقلق للغاية أن تعتقد أن شخصا ما تعمل معه قد يخطط لإلحاق الأذى من الداخل.

من المرجح أن تتعرض المنظمة للهجوم من قبل جهة خارجية بأربع مرات تقريبا أكثر من احتمال تعرض شخص متميز من الداخل. لكن خذ ذلك بحذر ، لأنه لا ينبغي أن يقلل من القوة المدمرة للهجمات الداخلية. تجدر الإشارة إلى أنه لا يتم الإبلاغ عن جميع الوظائف الداخلية علنا أو حتى عدم اكتشافها.

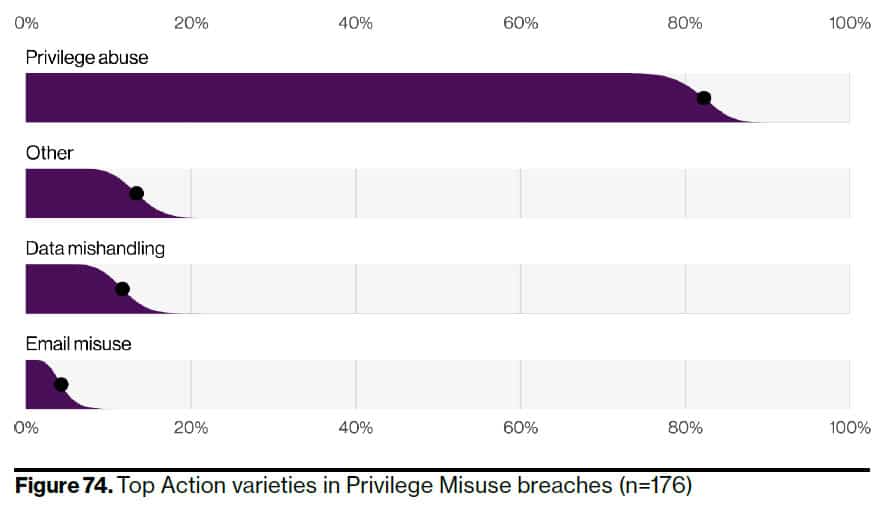

ومن المثير للدهشة بشكل خاص حقيقة أن الخروقات الداخلية هي الأكثر تدميرا من منظور التعرض للسجلات ، مما يؤدي إلى تعرض السجلات المخترقة 10 مرات أكثر من الانتهاكات الخارجية. كما يمكنك أن تتخيل ، كلما زاد وصول المطلعين ، زاد الضرر الذي يمكن أن يحدثوه.

نظرا لأن إساءة استخدام الامتياز هي ناقل التهديد الرئيسي المساهم ، فإنه يعزز أهمية تبنيZero Trust Network Access المنهجيات. من خلال رفض الوصول إلى أي مورد بشكل افتراضي ، وفرض ضوابط تكيفية مدركة للهوية بناء على الموقف والسياق والمخاطر ، يمكن تقليل آثار إساءة استخدام الحساب المميز بشكل كبير.

مصدر: https://www.verizon.com/business/resources/reports/dbir/2022/master-guide/

في المخص:

فيما يلي بعض "المكاسب السريعة" للاستفادة منها:

- زيادة الرؤية عبر حركات الويب والسحابة.

- إذا لم تتمكن من رؤيته ، فلا يمكنك حمايته.

- تمكين إدارة الموقف للحفاظ على أساس قوي.

- لا تقع ضحية لنفوذ المهاجمين "الثمار المعلقة المنخفضة".

- حماية بياناتك أينما ذهبت.

- البيانات ليس لها اختصاص قضائي ، لذلك لا ينبغي أن تكون دفاعاتك كذلك.

مع استمرار تحول مشهد التهديدات بشكل أسرع إلى عالم السحابة ، لا ينبغي أن يكون مفاجئا أن مخاطر الأمس قد لا تكون هي نفسها اليوم. ستصبح التكتيكات والتقنيات والإجراءات ، ولسوء الحظ ، حتى أخطاء المستخدم الصادقة أكثر تركيزا على السحابة مع استمرار العالم في تبني نموذج الحوسبة السحابية.

ومع ذلك ، بصفتنا مدافعين عن أصولنا وشبكاتنا ومنظماتنا ، هناك الكثير الذي يمكن القيام به لوضع أسس أقوى وتقليل هذه المخاطر إلى أدنى عتبات ممكنة. قم بالدردشة معنا على Skyhigh Security حول كيف يمكننا المساعدة في تلك الرحلة.

اطلب عرضا توضيحيا اليوم!

العودة إلى المدوناتمضامين ذات صلة

المدونات الرائجة

السمات التي يجب على كل مسؤول أمن المعلومات تتبعها اليوم

سارانغ وارودكار 18 فبراير 2026

من متطلبات DPDPA إلى رؤية البيانات: ضرورة DSPM

نيهاريكا راي وسارانغ وارودكار 12 فبراير 2026

Skyhigh Security 2025: تحكم أكثر دقة، رؤية أوضح، وإجراءات أسرع عبر البيانات والويب والسحابة

Thyaga Vasudevan 21 يناير 2026

المخاطر الخفية لـ GenAI التي قد تكلف شركتك الملايين (وكيفية إصلاحها اليوم)

جيسي غريندلاند 18 ديسمبر 2025

Skyhigh Security : 2026 هو العام الذي ستفرض فيه الذكاء الاصطناعي خطة جديدة لأمن المؤسسات

ثياغا فاسوديفان 12 ديسمبر 2025