ما هو Zero Trust Network Access (ZTNA)؟

حالات استخدام ZTNA الشائعة

- تأمين الوصول عن بعد إلى التطبيقات الخاصة

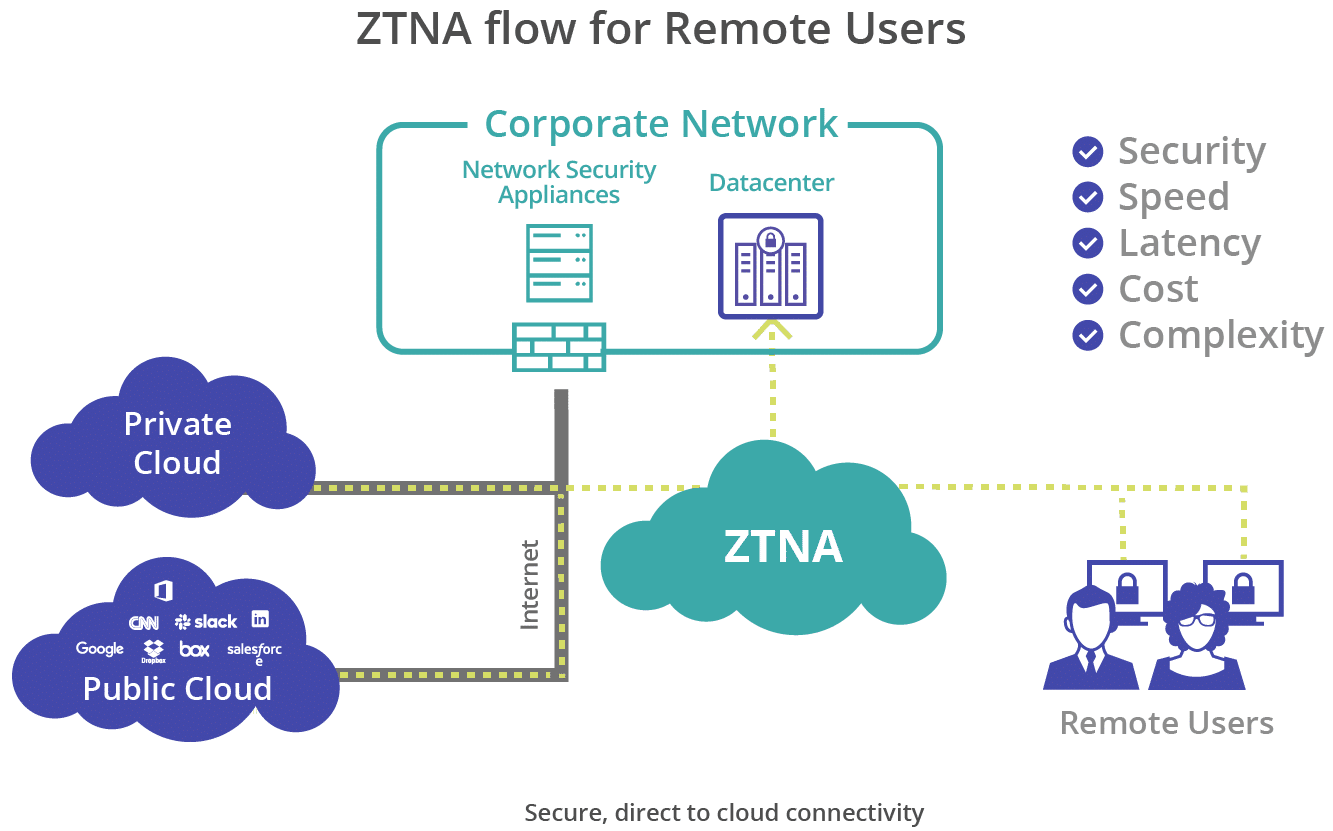

نظرا لأن المؤسسات تنقل تطبيقاتها المهمة للأعمال عبر بيئات سحابية متعددة من أجل التعاون السلس، فإنها تواجه تحديا خاصا لمراقبة كل جهاز متصل لتأمين الوصول إلى التطبيق ومنع استخراج البيانات. تتيح ZTNAs الوصول التكيفي والواعي بالسياق إلى التطبيقات الخاصة من أي مكان وجهاز. يتم رفض الوصول إلى التطبيقات افتراضيا ، ما لم يسمح بذلك صراحة. قد يتضمن سياق الوصول إلى التطبيق هوية المستخدم ونوع الجهاز وموقع المستخدم وموقف أمان الجهاز وما إلى ذلك. - استبدال اتصالات VPN و MPLS

بنى VPN بطيئة وتؤدي إلى نتائج عكسية في عمليات النشر السحابية أولا. يمكن أن يؤدي تأمين وصول كل مستخدم عن بعد من خلال البرامج وشبكات VPN كثيفة الأجهزة إلى زيادة النفقات الرأسمالية وتكاليف النطاق الترددي. توفر ZTNA وصولا سريعا ومباشرا إلى السحابة إلى موارد الشركة ، مما يقلل من تعقيد الشبكة والتكلفة وزمن الوصول ، مع تحسين الأداء بشكل كبير لتسهيل عمليات نشر القوى العاملة عن بعد. - تقييد وصول المستخدم

يسمح النهج الأمني الواسع القائم على المحيط للحلول الأمنية التقليدية بالوصول الكامل إلى الشبكة لأي مستخدم لديه مفاتيح تسجيل دخول صالحة ، مما يؤدي إلى تعريض موارد الشركة الحساسة للحسابات المخترقة والتهديدات الداخلية. يمكن للقراصنة الذين يمكنهم الوصول إلى الشبكة الأساسية بأكملها التحرك بحرية عبر الأنظمة الداخلية دون أن يتم اكتشافهم. تنفذ ZTNA الوصول المتحكم فيه الأقل امتيازا ، مما يقيد وصول المستخدم إلى تطبيقات محددة بشكل صارم على أساس "الحاجة إلى المعرفة". يتم التحقق من جميع طلبات الاتصالات قبل منح حق الوصول إلى الموارد الداخلية.

فوائد ZTNA

التقسيم الجزئي للشبكات

تسمح ZTNA للمؤسسات بإنشاء محيط محدد بالبرمجيات وتقسيم شبكة الشركة إلى قطاعات صغيرة متعددة ، مما يمنع الحركة الجانبية للتهديدات ويقلل من سطح الهجوم في حالة حدوث خرق.

جعل التطبيقات غير مرئية على الإنترنت

تقوم ZTNA بإنشاء شبكة مظلمة افتراضية وتمنع اكتشاف التطبيقات على الإنترنت العام ، وتأمين المؤسسات من التعرض للبيانات المستندة إلى الإنترنت والبرامج الضارة وهجمات DDoS.

تأمين الوصول إلى التطبيقات القديمة

يمكن ل ZTNA توسيع فوائدها لتشمل التطبيقات القديمة المستضافة في مراكز البيانات الخاصة ، مما يسهل الاتصال الآمن ، ويقدم نفس المستوى من مزايا الأمان مثل تطبيقات الويب.

الارتقاء بتجربة المستخدم

تتيح ZTNA الوصول الآمن والسريع وغير المنقطع والمباشر إلى السحابة إلى التطبيقات الخاصة ، مما يوفر تجربة متسقة للمستخدمين عن بعد الذين يصلون إلى كل من SaaS والتطبيقات الخاصة.

ما الفرق بين VPN و ZTNA؟

الوصول على مستوى الشبكة مقابل الوصول على مستوى التطبيق: تسمح شبكات VPN بالوصول الكامل إلى الشبكة الخاصة لأي مستخدم لديه مفاتيح تسجيل دخول صالحة. تقيد ZTNA وصول المستخدم إلى تطبيقات محددة ، مما يحد من تعرض البيانات والحركة الجانبية للتهديدات في حالة حدوث أي هجوم إلكتروني.

الوصول على مستوى الشبكة مقابل الوصول على مستوى التطبيق: تسمح شبكات VPN بالوصول الكامل إلى الشبكة الخاصة لأي مستخدم لديه مفاتيح تسجيل دخول صالحة. تقيد ZTNA وصول المستخدم إلى تطبيقات محددة ، مما يحد من تعرض البيانات والحركة الجانبية للتهديدات في حالة حدوث أي هجوم إلكتروني.

رؤية عميقة لنشاط المستخدم: تفتقر شبكات VPN إلى عناصر التحكم على مستوى التطبيق وليس لديها رؤية لإجراءات المستخدم بمجرد دخوله إلى الشبكة الخاصة. تسجل ZTNAs كل إجراء للمستخدم وتوفر رؤية ومراقبة أعمق لسلوك المستخدم ومخاطره لفرض ضوابط مستنيرة تتمحور حول البيانات لتأمين المحتوى الحساس داخل التطبيقات. يمكن تغذية السجلات إلى أدوات SIEM للحصول على رؤية مركزية في الوقت الفعلي لنشاط المستخدم والتهديدات. يمكن دمج ZTNAs بشكل أكبر مع حل أمان نقطة النهاية للسماح بالوصول التكيفي بناء على التقييم المستمر لوضع أمان الجهاز.

تقييم وضعية نقطة النهاية: لا تأخذ اتصالات VPN في الاعتبار المخاطر التي تشكلها أجهزة المستخدم النهائي. يمكن للجهاز المخترق أو المصاب بالبرامج الضارة الاتصال بسهولة بالخادم والوصول إلى الموارد الداخلية. تقوم ZTNAs بإجراء تقييم مستمر للأجهزة المتصلة من خلال التحقق من صحة وضعها الأمني وتمكين الوصول التكيفي إلى الموارد بناء على ثقة الجهاز المطلوبة في ذلك الوقت. يتم إنهاء اتصال الجهاز على الفور عند اكتشاف المخاطر.

تقييم وضعية نقطة النهاية: لا تأخذ اتصالات VPN في الاعتبار المخاطر التي تشكلها أجهزة المستخدم النهائي. يمكن للجهاز المخترق أو المصاب بالبرامج الضارة الاتصال بسهولة بالخادم والوصول إلى الموارد الداخلية. تقوم ZTNAs بإجراء تقييم مستمر للأجهزة المتصلة من خلال التحقق من صحة وضعها الأمني وتمكين الوصول التكيفي إلى الموارد بناء على ثقة الجهاز المطلوبة في ذلك الوقت. يتم إنهاء اتصال الجهاز على الفور عند اكتشاف المخاطر.

تجربة المستخدم: لم يتم تصميم VPN للتعامل مع سيناريو القوى العاملة الموزعة بشكل متزايد. يؤدي نقل كل اتصال مستخدم من خلال محاور VPN المركزية إلى حدوث مشكلات في النطاق الترددي والأداء ، بينما يؤدي إلى تجربة مستخدم دون المستوى. باستخدام ZTNA، يمكن للمستخدمين إنشاء اتصالات مباشرة بالتطبيق، مما يتيح الوصول السريع والآمن إلى موارد الشركة المستضافة إما في بيئات IaaS أو مراكز البيانات الخاصة، مع تسهيل عمليات النشر السحابية المرنة والقابلة للتطوير.

وفورات في التكاليف: تلغي ZTNA الحاجة إلى شراء أجهزة VPN باهظة الثمن وإدارة إعداد البنية التحتية المعقدة في كل مركز بيانات. بالإضافة إلى ذلك ، لا يحتاج المستخدمون البعيدون إلى عميل VPN إضافي كثيف الاستخدام للموارد لإنشاء اتصال آمن.

كيف يعمل ZTNA؟

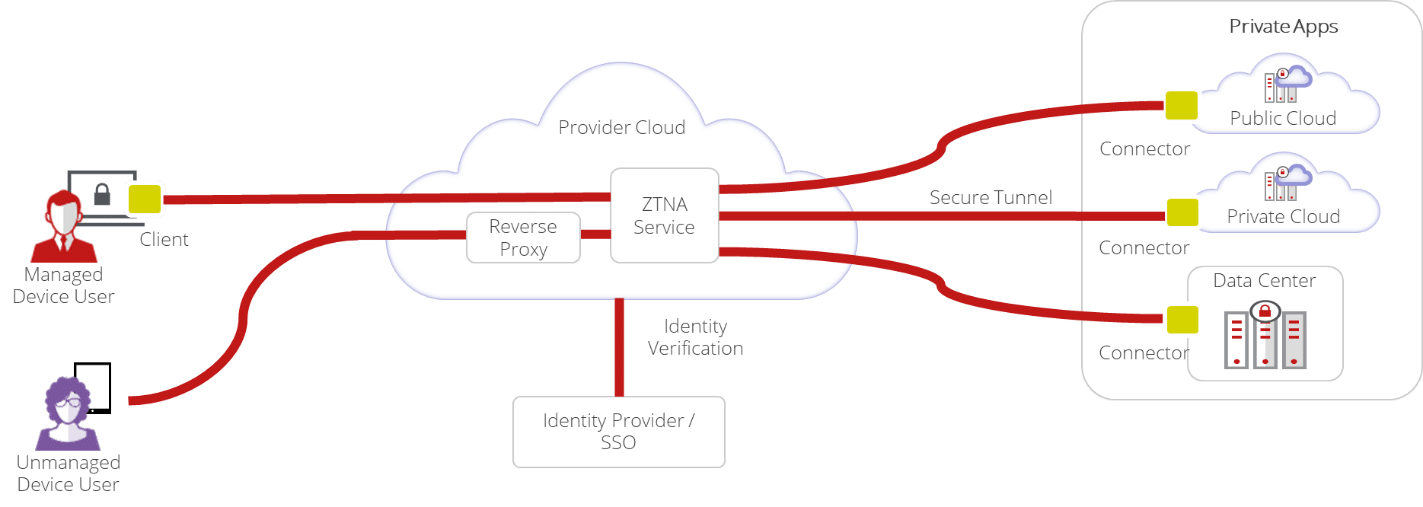

يقوم برنامج موصل مثبت في نفس شبكة العميل مثل التطبيق الخاص بإنشاء اتصال صادر بالخدمة (أو الوسيط) المستضاف على السحابة من خلال نفق آمن ومشفر. الخدمة هي نقطة الخروج لحركة المرور الخاصة إلى شبكة العملاء وهي مسؤولة بشكل أساسي عن:

- التحقق من ربط المستخدمين ومصادقة هويتهم من خلال موفر الهوية.

- التحقق من صحة الوضع الأمني لأجهزة المستخدم.

- توفير الوصول إلى تطبيقات محددة من خلال النفق الآمن.

بسبب الاتصالات الصادرة أو "من الداخل إلى الخارج" إلى خدمة ZTNA ، لا تحتاج المؤسسات إلى فتح أي منافذ جدار حماية واردة للوصول إلى التطبيقات ، وحمايتها من التعرض المباشر على الإنترنت العام ، وتأمينها من DDoS والبرامج الضارة والهجمات الأخرى عبر الإنترنت.

يمكن ل ZTNA تلبية احتياجات كل من الأجهزة المدارة وغير المدارة. تتبع الأجهزة المدارة نهجا قائما على العميل حيث يتم تثبيت عميل أو وكيل مملوك للشركة على الأجهزة. العميل مسؤول عن جلب معلومات الجهاز ومشاركة التفاصيل مع خدمة ZTNA. يتم إنشاء اتصال مع التطبيقات على التحقق من هوية المستخدم ووضع أمان الجهاز.

تتبع الأجهزة غير المدارة نهجا قائما على الوكيل بدون عميل أو العكسي. تتصل الأجهزة بخدمة ZTNA من خلال جلسات بدأها المستعرض للمصادقة والوصول إلى التطبيق. في حين أن هذا يجعلها فرصة جذابة لمستخدمي الجهات الخارجية والشركاء والموظفين الذين يتصلون من خلال الأجهزة الشخصية أو أجهزة BYO ، فإن عمليات نشر ZTNA بدون عميل تقتصر على بروتوكولات التطبيقات التي تدعمها متصفحات الويب ، مثل RDP و SSH و VNC و HTTP.

تقديم سكاي هاي Private Access

سكاي هايPrivate Accessهو أول حل مدرك للبيانات في الصناعة يتيح الوصول الدقيق "الثقة المعدومة" إلى التطبيقات الخاصة ، من أي مكان وجهاز ، ويقدم خدمات متكاملة data loss prevention (DLP) قدرات لتأمين تعاون البيانات عبر ZTNA.