Ressources

Harmoniser la sécurité DNS et les passerelles Web sécurisées

Par Tony Frum - Spécialiste produit, Skyhigh Security

20 juillet 2022 7 Lecture minute

Dans le contexte actuel d'utilisation intensive de l'informatique en nuage à des fins personnelles et professionnelles, la sécurité sur le web est devenue une préoccupation majeure, mais aussi extrêmement complexe. Des architectures de réseau diverses, des utilisateurs distants, une pléthore de plateformes clients, le BYOD (bring your own device), l'affaiblissement du périmètre traditionnel du réseau et d'innombrables autres considérations techniques mettent au défi les professionnels de la sécurité qui tentent de sécuriser le trafic web de leur organisation.

La sécurité DNS est apparue comme une alternative à une solution secure web gateway (SWG) complète, promettant simplicité et rapidité de déploiement. Essentiellement, la sécurité DNS se branche sur la résolution des noms de domaine pour empêcher l'accès aux domaines à risque. Cela permet aux organisations de rationaliser la sécurité web en traitant les domaines comme des "quartiers". Elle empêche l'accès aux domaines à risque et oriente les utilisateurs vers des zones plus sûres. Si cette approche simplifie grandement le problème de la sécurité sur le web, elle s'accompagne de certaines limitations. Examinons de plus près ce qui rend la sécurité DNS si attrayante et analysons si elle est vraiment la solution miracle que de nombreuses organisations recherchent.

La sécurité DNS est-elle suffisante ?

Les avantages de la sécurité DNS sont évidents. Sa caractéristique la plus attrayante est qu'il n'est pas nécessaire de réorganiser le réseau. L'implication de l'équipe réseau est généralement minime. La sécurité DNS permet également aux organisations d'étendre la protection au réseau sans effort afin de sécuriser un nombre toujours croissant d'utilisateurs hors site. En outre, la sécurité DNS va au-delà des capacités de SWG en couvrant tous les ports et protocoles. L'application de la politique est simple. Vous pouvez bloquer les domaines à haut risque et les catégories de sites web potentiellement malveillants. Compte tenu de tous ces avantages, la sécurité DNS semble être un choix logique.

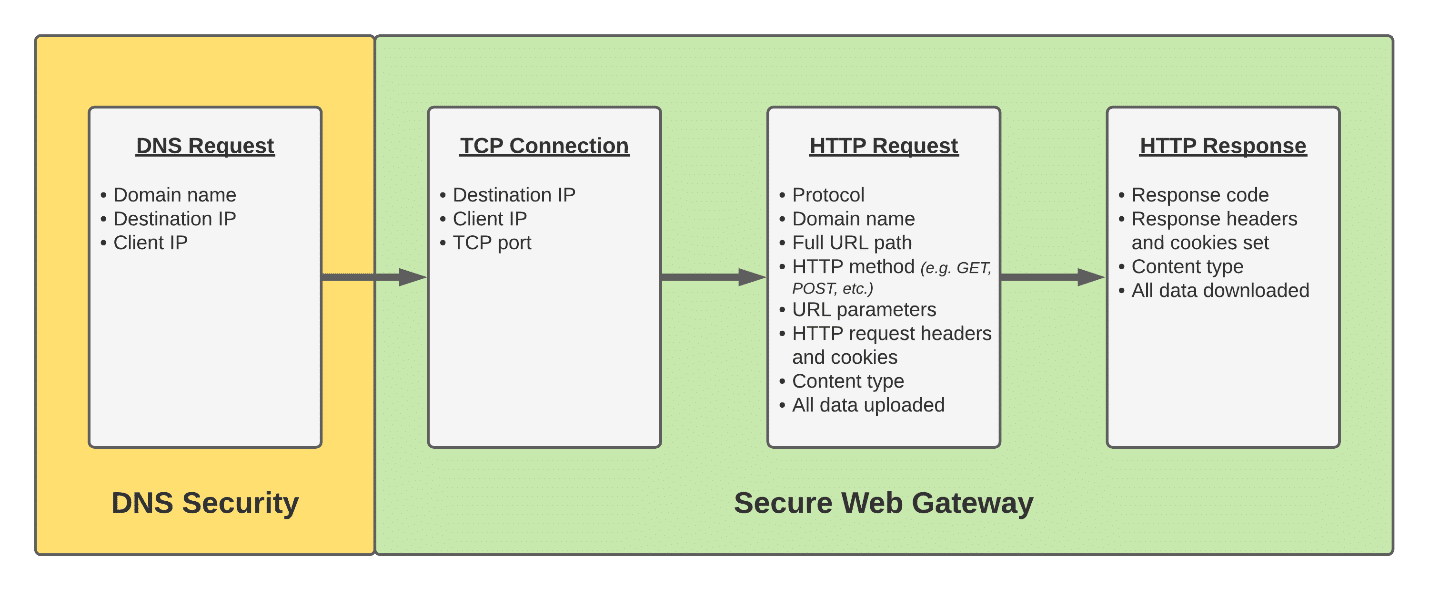

Mais toutes ces qualités ont un coût. En un mot, la visibilité. Lorsque vous relèguez votre sécurité web à l'examen des requêtes DNS, vous perdez un contexte et une acuité importants. Une solution de sécurité DNS sait qu'un domaine a été résolu par un client. Mais les informations pertinentes sur le trafic envoyé au domaine après la résolution DNS sont inconnues. Votre solution de sécurité DNS ne peut pas répondre à ces questions : "Quelle quantité de trafic a été envoyée ou reçue de ce domaine ? Quels protocoles ont été utilisés et sur quels ports ? Quels fichiers ont été transmis et étaient-ils malveillants ? Des données sensibles ont-elles été téléchargées sur des comptes personnels dans le nuage ?" Ces questions sans réponse soulignent le manque de visibilité et de contexte et mettent en évidence des lacunes flagrantes dans la sécurité du DNS.

Imaginons le pire des scénarios. Que se passerait-il si votre organisation était la cible de menaces basées sur le web ? Serait-il difficile pour un pirate de contourner entièrement votre sécurité DNS ? Une option consisterait à introduire un contenu malveillant sur un domaine "connu". Il peut s'agir d'un simple lien partagé vers un fichier sur un compte Dropbox ou OneDrive personnel. Un pirate pourrait également éviter d'utiliser des noms de domaine. L'utilisation d'une URL avec une adresse IP dans un courriel de phishing a probablement autant de chances de tromper un utilisateur crédule qu'un lien utilisant un nom d'hôte. Même si l'attaquant devait utiliser des adresses IP de manière dynamique, il existe d'autres moyens d'acheminer une adresse IP vers une machine victime, par exemple en la publiant sur un compte de média social, en la déposant dans un seau Amazon S3 ou en utilisant d'innombrables autres options. Vous ne pouvez tout simplement pas supposer que les requêtes DNS feront partie de chaque attaque contre votre environnement.

Outre la visibilité, le contrôle est également sacrifié au nom de la simplicité et de la rapidité de déploiement. Lorsque votre point de contrôle se limite à une requête DNS, vos options de réponse sont également limitées. Souvent, il ne vous reste que l'option d'autoriser ou de bloquer, et cette décision doit être prise sans plus de contexte qu'un nom de domaine. Il en résulte soit une politique trop indulgente et risquée, soit une alternative plus sévère qui amènera les utilisateurs à percevoir l'équipe de sécurité sous un jour négatif. Il n'est pas possible de mettre en œuvre une politique plus pratique telle que "Facebook est autorisé, mais vous ne pouvez pas chatter" ou "Les comptes Dropbox personnels sont autorisés, mais les téléchargements de données sensibles sont scannés".

Pourquoi le GTS est une alternative meilleure et plus complète

En gardant cela à l'esprit, il est évident que SWG apporte de nombreux avantages. Il s'agit d'une technologie très mature, conçue pour déchiffrer et examiner minutieusement le protocole qui représente probablement plus de 90 % du trafic généré par vos points d'extrémité : HTTP/S. SWG offre une visibilité et un contexte qui ne sont pas disponibles avec la sécurité DNS. Les noms de domaine sont affichés sous forme d'URL complètes. Vous pouvez examiner le contenu de chaque requête, y compris le trafic envoyé et reçu par les points finaux.

Cette visibilité accrue se traduit directement par une amélioration de la sécurité. Les solutions SWG permettent non seulement de s'assurer que les utilisateurs visitent des domaines appropriés et fiables, mais aussi d'analyser les logiciels malveillants sur tous les contenus téléchargés, y compris un lien vers un fichier provenant d'un compte Dropbox personnel. Lorsque le contenu est téléchargé, il peut être analysé à la recherche de données sensibles afin de s'assurer qu'aucune réglementation n'est enfreinte et qu'aucune propriété intellectuelle n'est perdue.

Un ajout plus récent à la boîte à outils SWG comprend la possibilité d'appliquer des restrictions aux locataires. Ces restrictions constituent un moyen essentiel de garantir la protection des données en n'autorisant les utilisateurs à accéder qu'aux services autorisés avec un locataire (ou une instance) autorisé(e) au sein de ces services. Associée aux contrôles cloud access security broker (CASB), l'application des restrictions de locataire permet aux données de migrer en toute sécurité vers l'extérieur par le biais de la solution de sécurité web tout en restant sous le contrôle de l'organisation. Comme les contrôles CASB basés sur les API ne peuvent être appliqués qu'aux locataires appartenant à l'organisation, il est essentiel d'interdire aux utilisateurs d'utiliser des locataires "fantômes".

L'inspection approfondie de l'ensemble du trafic web permet également aux organisations d'appliquer des réponses plus tactiques à certains comportements des utilisateurs. Cela n'est pas possible avec la sécurité DNS. Par exemple, avec SWG, les contrôles d'activité sont une capacité commune qui permet aux équipes de sécurité d'autoriser les domaines liés à certaines applications en nuage, mais d'empêcher certaines activités au sein de ces applications. Les utilisateurs veulent accéder à leurs comptes personnels Dropbox ou Evernote, mais les équipes de sécurité sont préoccupées par la sécurité des données. Grâce aux contrôles d'activité, vous pouvez autoriser ces applications mais empêcher les téléchargements.

Un autre exemple est le coaching des utilisateurs. Supposons qu'un domaine autorisé ait été compromis. Plutôt que de réagir en bloquant le domaine, l'organisation peut décider d'avertir les utilisateurs et de leur demander de modifier immédiatement leurs informations d'identification.

Une autre avancée relativement récente permet de consulter des contenus dont le risque est inconnu ou peu suspect via un navigateur isolé. Remote browser isolation Le navigateur isolé (RBI) permet aux utilisateurs d'accéder à des contenus dont on ne sait pas s'ils sont sûrs, tout en isolant les points d'extrémité des risques. Le contenu demandé est chargé dans un navigateur temporaire qui est isolé dans le centre de données du fournisseur de sécurité web. L'utilisateur est autorisé à visualiser et à interagir avec ce navigateur distant sans charger localement le contenu du site. Cela permet d'accéder au contenu tout en évitant tout risque de logiciel malveillant sur le point d'accès.

Est-il facile de déployer SWG ?

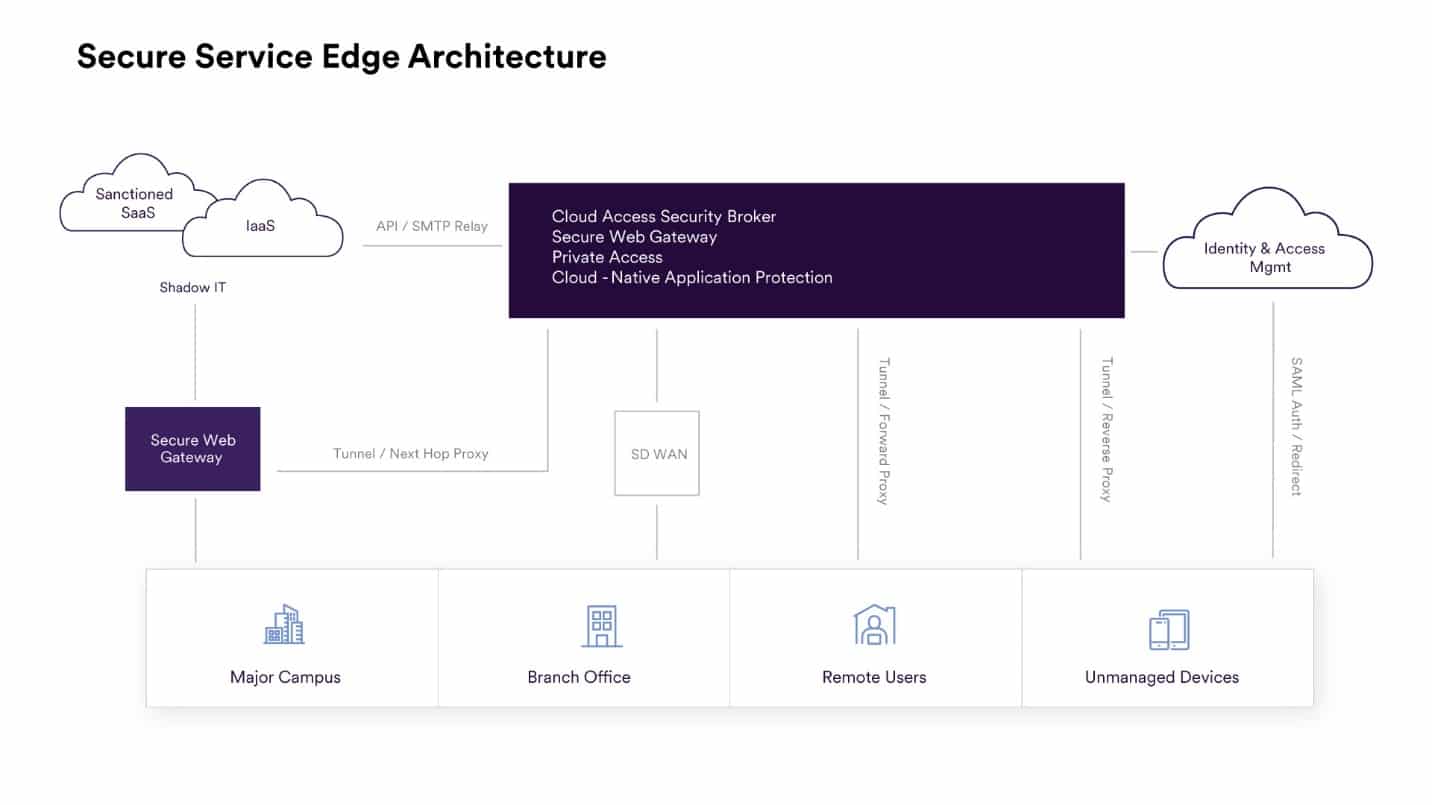

L'objectif final est l'utilisation d'un déploiement natif dans le nuage au lieu de solutions sur site. Mais, comme nous l'avons mentionné précédemment, dans de nombreux cas, le chemin à parcourir peut être cahoteux en raison de l'approche "rip-and-replace", ou il peut être doux en éliminant progressivement l'équipement sur site avec une solution synergique optimisée pour permettre la transformation tout en minimisant les perturbations.

Bien que les organisations aient bien plus à prendre en compte lors du déploiement de solutions SWG que la sécurité DNS, l'industrie a fait un long chemin vers la simplification de l'approche de cette technologie. L'époque des serveurs empilés dans des centres de données à travers le monde est révolue, car de nombreux fournisseurs de GTS font le travail à votre place. Les solutions SWG sont fournies à l'aide d'infrastructures natives de l'informatique en nuage qui offrent une empreinte mondiale, avec des performances et une fiabilité qui rivalisent avec celles que même les plus grandes organisations sont susceptibles d'atteindre. Les équipes chargées des réseaux et de la sécurité n'ont plus besoin de trouver des moyens pour acheminer le trafic des petits sites vers un emplacement central pour le filtrer, car les capacités VPN site à site permettent l'utilisation directe de l'infrastructure du fournisseur de SWG. De même, les utilisateurs distants n'ont pas besoin de compter sur le VPN pour leur protection - des agents intelligents veillent à ce que leur trafic soit protégé en utilisant des actifs sur site ou dans le nuage, le cas échéant.

La technologie SWG a également simplifié de façon spectaculaire la politique de sécurité sur le web. L'époque où il fallait définir des listes d'URL ou de plages d'IP à autoriser ou à bloquer est révolue. La politique Web est appliquée au niveau de l'application en nuage plutôt qu'au niveau du domaine et au niveau de l'activité plutôt qu'au niveau de l'URL. Les politiques prêtes à l'emploi permettent aux équipes de sécurité d'atteindre tous les résultats souhaités en quelques minutes, sans avoir à se contenter d'un contrôle rudimentaire ou à recourir à des configurations compliquées.

Le meilleur des deux mondes

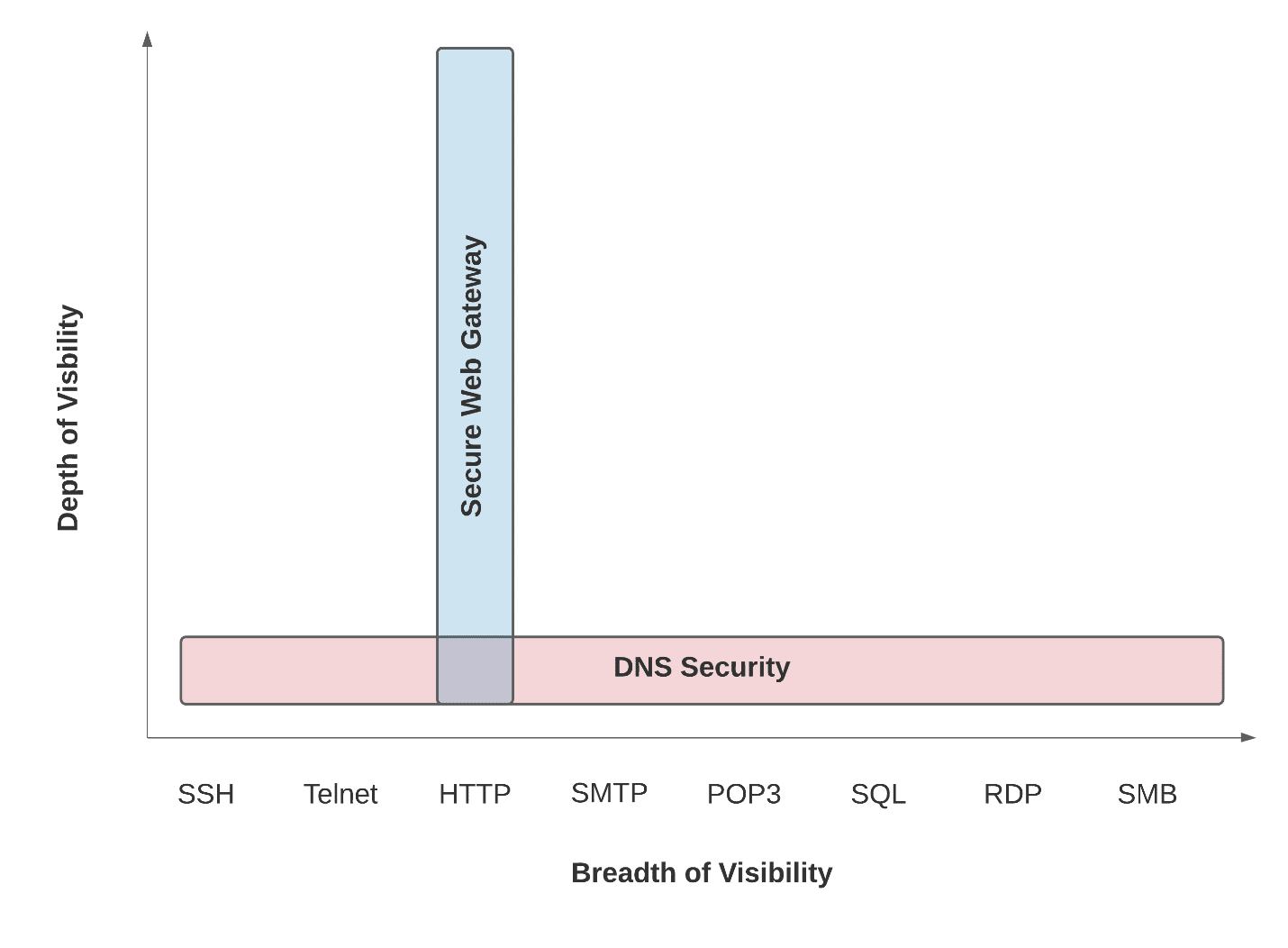

Contrairement à ce que l'on pense souvent, les technologies de sécurité SWG et DNS ne sont pas des technologies concurrentes, mais plutôt des solutions complémentaires. Si vous examinez les deux offres du point de vue de la visibilité, vous constaterez que les chevauchements sont assez minimes.

La sécurité DNS peut être décrite comme étant large d'un kilomètre et profonde d'un centimètre. L'étendue de la visibilité est évidente, puisque tous les ports et protocoles sont couverts, mais il y a peu de profondeur, puisque la sécurité DNS ne fonctionne qu'avec un nom de domaine.

SWG, en revanche, a une profondeur d'un kilomètre et une largeur d'un centimètre. En général, un petit nombre de protocoles critiques sont pris en charge, mais l'inspection va jusqu'aux niveaux les plus profonds du trafic web.

Le RSSI d'une organisation de taille moyenne qui commence à s'attaquer au problème de la sécurité pourrait commencer par la sécurité DNS pour obtenir des résultats rapides, puis passer à une solution SWG pour parvenir à une sécurité web vraiment complète.

Combler les lacunes en matière de sécurité sur le web avec le GTS

La sécurité DNS ne constitue pas à elle seule une véritable sécurité web. Il y a tout simplement trop de lacunes dans la visibilité, ce qui rend la sécurité et les rapports insuffisants. Il n'y a pas de recherche de logiciels malveillants dans le contenu téléchargé ni de sécurité des données pour le contenu téléchargé. Le contexte est minimal pour répondre aux questions sur ce qui s'est réellement passé entre ce domaine et vos points d'extrémité.

La technologie SWG, quant à elle, a progressé au fil des décennies pour atteindre les objectifs de sécurité des plus grandes organisations du monde, malgré la complexité d'un monde en nuage. SWG assure une inspection approfondie de l'ensemble du trafic web, ainsi que de puissantes technologies anti-malware et de sécurité des données, afin de garantir la protection des informations et des actifs des points d'extrémité contre toute une série de menaces. Les rapports et la visibilité offrent des détails et un contexte riches dans toutes les interactions avec les applications basées sur le cloud. Enfin, la sécurité DNS et SWG s'associent pour offrir une approche optimale des deux mondes afin de sécuriser toute organisation contre les menaces d'aujourd'hui.

Pour en savoir plus sur Skyhigh Security Secure Web Gateway , cliquez ici.

Inscrivez-vous pour une démonstration en direct ici.

Retour à BlogsContenu connexe

Des exigences de la DPDPA à la visibilité des données : l'importance du DSPM

Blogs en vogue

Les attributs LLM que tout RSSI devrait surveiller actuellement

Sarang Warudkar 18 février 2026

Des exigences de la DPDPA à la visibilité des données : l'importance du DSPM

Niharika Ray et Sarang Warudkar 12 février 2026

Skyhigh Security 2025 : contrôle plus précis, visibilité plus claire et action plus rapide sur les données, le Web et le cloud

Thyaga Vasudevan 21 janvier 2026

Le risque caché de l'IA générique qui pourrait coûter des millions à votre entreprise (et comment y remédier dès aujourd'hui)

Jesse Grindeland 18 décembre 2025

Skyhigh Security : 2026 sera l'année où l'IA imposera un nouveau modèle pour la sécurité des entreprises

Thyaga Vasudevan 12 décembre 2025