Di Tony Frum - Specialista di prodotto, Skyhigh Security

20 luglio 2022 7 Minuti di lettura

Nella realtà odierna, caratterizzata da un uso massiccio del cloud sia per scopi personali che aziendali, la sicurezza web è diventata una preoccupazione fondamentale, ma estremamente complicata. Le diverse architetture di rete, gli utenti remoti, la pletora di piattaforme client, il BYOD (Bring Your Own Device), il declino del perimetro di rete tradizionale e innumerevoli altre considerazioni tecniche sfidano i professionisti della sicurezza che cercano di proteggere il traffico web della loro organizzazione.

La sicurezza DNS è emersa come un'alternativa a una soluzione completa di secure web gateway (SWG), promettendo semplicità e rapidità di implementazione. In sostanza, la sicurezza DNS si inserisce nella risoluzione dei nomi di dominio per impedire l'accesso ai domini a rischio. Ciò consente alle organizzazioni di semplificare la sicurezza web trattando i domini come "quartieri". Impedisce l'accesso ai domini più rischiosi e indirizza gli utenti verso aree più sicure. Sebbene questo approccio semplifichi notevolmente il problema della sicurezza web, presenta alcune limitazioni. Esaminiamo da vicino ciò che rende la sicurezza DNS così interessante e analizziamo se è davvero la pallottola d'argento che molte organizzazioni stanno cercando.

La sicurezza del DNS è sufficiente?

I vantaggi della sicurezza DNS sono evidenti. La sua caratteristica più interessante è che non è necessaria una riarchitettura della rete. Il coinvolgimento del team di rete è in genere minimo. La sicurezza DNS consente inoltre alle organizzazioni di estendere la protezione alla rete senza sforzo, per proteggere un numero sempre crescente di utenti fuori sede. Come bonus aggiuntivo, la sicurezza DNS va oltre le capacità di SWG, fornendo una copertura per tutte le porte e i protocolli. L'applicazione delle politiche è semplice. Può bloccare i domini ad alto rischio e le categorie web potenzialmente dannose. Considerando tutti questi vantaggi, la sicurezza DNS sembra una scelta logica.

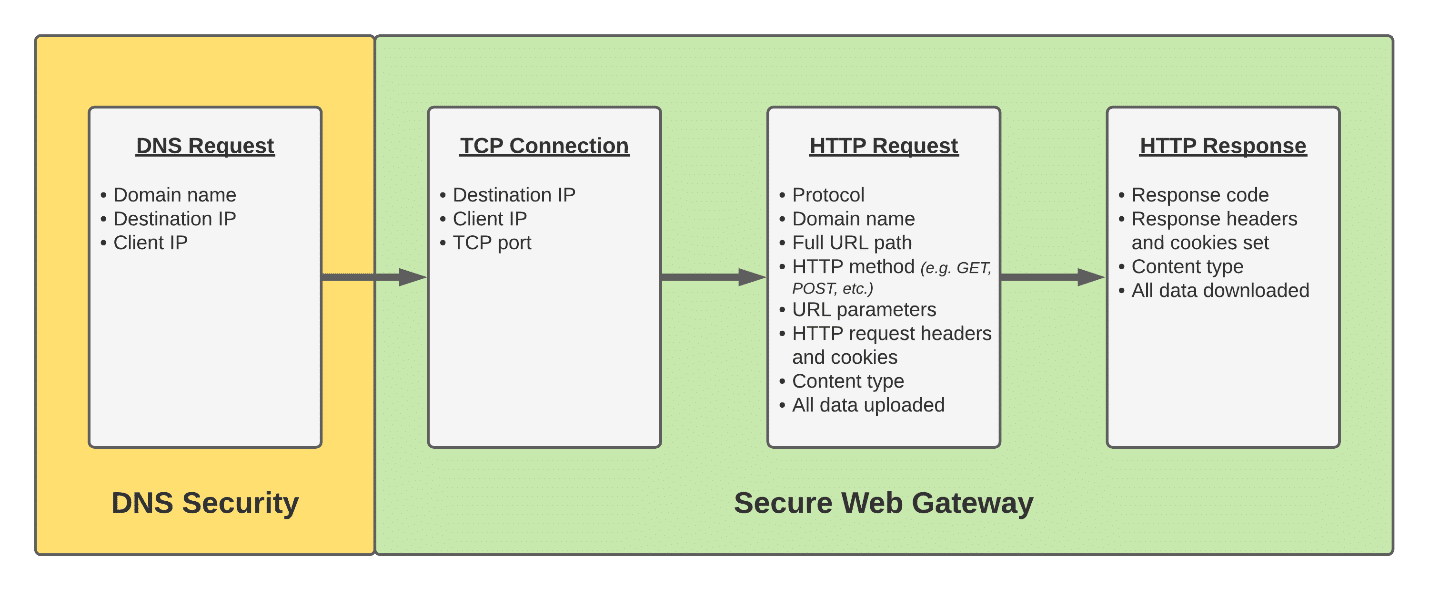

Ma tutta questa bontà ha un costo. In una parola, la visibilità. Quando si relega la sicurezza web all'esame delle richieste DNS, si perde un contesto e un'acutezza importanti. Una soluzione di sicurezza DNS sa che un dominio è stato risolto da un cliente. Ma le informazioni rilevanti sul traffico inviato al dominio dopo la risoluzione DNS sono sconosciute. La soluzione di sicurezza DNS non può rispondere a queste domande: "Quanto traffico è stato inviato o ricevuto da questo dominio? Quali protocolli sono stati utilizzati e su quali porte? Quali file sono stati trasmessi e sono stati dannosi? Sono stati caricati dati sensibili su account cloud personali?". Queste domande senza risposta sottolineano la mancanza di visibilità e di contesto ed espongono le evidenti lacune nella sicurezza DNS.

Consideriamo lo scenario peggiore. Cosa succederebbe se la sua organizzazione fosse presa di mira da minacce basate sul web? Quanto sarebbe difficile per un aggressore aggirare completamente la sua sicurezza DNS? Un'opzione potrebbe essere quella di inserire contenuti dannosi in un dominio "buono". Questo potrebbe essere banale come un link condiviso a un file su un account Dropbox o OneDrive personale. Un aggressore potrebbe anche semplicemente evitare di utilizzare i nomi di dominio. L'utilizzo di un URL con un indirizzo IP in un'e-mail di phishing ha probabilmente la stessa probabilità di ingannare un utente ingenuo di un link che utilizza un nome host. Anche se l'aggressore avesse bisogno di utilizzare gli IP in modo dinamico, ci sono altri modi per far arrivare un IP a un computer vittima, come ad esempio pubblicarlo su un account di social media, inserirlo in un bucket Amazon S3 o altre innumerevoli opzioni. Non si può semplicemente presumere che le query DNS facciano parte di ogni attacco al suo ambiente.

Oltre alla visibilità, anche il controllo viene sacrificato in nome della semplicità e della rapidità di implementazione. Quando il punto di controllo è limitato ad una richiesta DNS, anche le opzioni di risposta sono limitate. Spesso, le rimane solo l'opzione di consentire o bloccare, e questa decisione deve essere presa senza un contesto più ampio di un nome di dominio. Ciò si traduce in una politica eccessivamente indulgente e rischiosa, oppure in un'alternativa più severa che porterà gli utenti a percepire il team di sicurezza in una luce negativa. Non c'è la possibilità di implementare una politica più pratica, come ad esempio: "Facebook è consentito, ma non si può chattare" o "Gli account Dropbox personali sono consentiti, ma i caricamenti di dati sensibili sono scansionati".

Perché SWG è un'alternativa migliore e più completa

Tenendo presente questo, è evidente che SWG offre molteplici vantaggi. Si tratta di una tecnologia altamente matura, costruita appositamente per decifrare e analizzare l'unico protocollo che probabilmente rappresenta più del 90% del traffico generato dai suoi endpoint: HTTP/S. SWG offre una visibilità e un contesto che non sono disponibili con la sicurezza DNS. I nomi di dominio vengono mostrati come URL completi. Può esaminare il contenuto di ogni singola richiesta, compreso il traffico inviato e ricevuto dagli endpoint.

Questa maggiore visibilità si traduce direttamente in una maggiore sicurezza. Le soluzioni SWG non solo assicurano che gli utenti visitino domini appropriati e affidabili, ma eseguono anche l'analisi del malware su tutti i contenuti scaricati, compreso un link a un file da un account Dropbox personale. Quando il contenuto viene caricato, può essere scansionato alla ricerca di dati sensibili, per garantire che non vengano violate le normative o che la proprietà intellettuale vada persa.

Un'aggiunta più recente al kit di strumenti SWG comprende la possibilità di applicare le restrizioni agli inquilini. Le restrizioni per gli inquilini sono un modo fondamentale per garantire la protezione dei dati, consentendo agli utenti di accedere solo ai servizi autorizzati con un inquilino (o un'istanza) autorizzato all'interno di tali servizi. In combinazione con i controlli di cloud access security broker (CASB), l'applicazione delle restrizioni dei tenant consente ai dati di migrare in modo sicuro "fuori dalla porta" attraverso la soluzione di sicurezza web, pur rimanendo sotto il controllo dell'organizzazione. Poiché i controlli CASB basati su API possono essere applicati solo ai tenant di proprietà dell'organizzazione, è fondamentale proibire agli utenti di utilizzare tenant "ombra".

L'ispezione profonda di tutto il traffico web consente inoltre alle organizzazioni di applicare risposte più tattiche a determinati comportamenti degli utenti. Questo non è possibile con la sicurezza DNS. Ad esempio, con SWG, i controlli delle attività sono una funzionalità comune che consente ai team di sicurezza di consentire i domini relativi ad alcune applicazioni cloud, ma di impedire determinate attività all'interno di tali applicazioni. Gli utenti vogliono accedere ai loro account personali Dropbox o Evernote, ma i team di sicurezza sono preoccupati per la sicurezza dei dati. Utilizzando i controlli di attività, può consentire queste applicazioni ma impedire i caricamenti.

Un altro esempio è il coaching degli utenti. Supponiamo che un dominio consentito sia stato compromesso. Piuttosto che reagire bloccando il dominio, l'organizzazione può decidere di avvisare gli utenti e chiedere loro di cambiare immediatamente le proprie credenziali.

Un altro progresso abbastanza recente consente di visualizzare contenuti con rischi sconosciuti o solo leggermente sospetti attraverso un browser isolato. Remote browser isolation (RBI) consente agli utenti di accedere a contenuti di cui non si conosce la sicurezza, pur isolando gli endpoint dal rischio. Il contenuto richiesto viene caricato in un browser temporaneo isolato nel centro dati del fornitore di sicurezza web. L'utente può visualizzare e interagire con quel browser remoto senza caricare alcun contenuto del sito in locale. Ciò consente l'accesso al contenuto, evitando al contempo qualsiasi rischio di malware sull'endpoint.

Quanto è facile distribuire SWG?

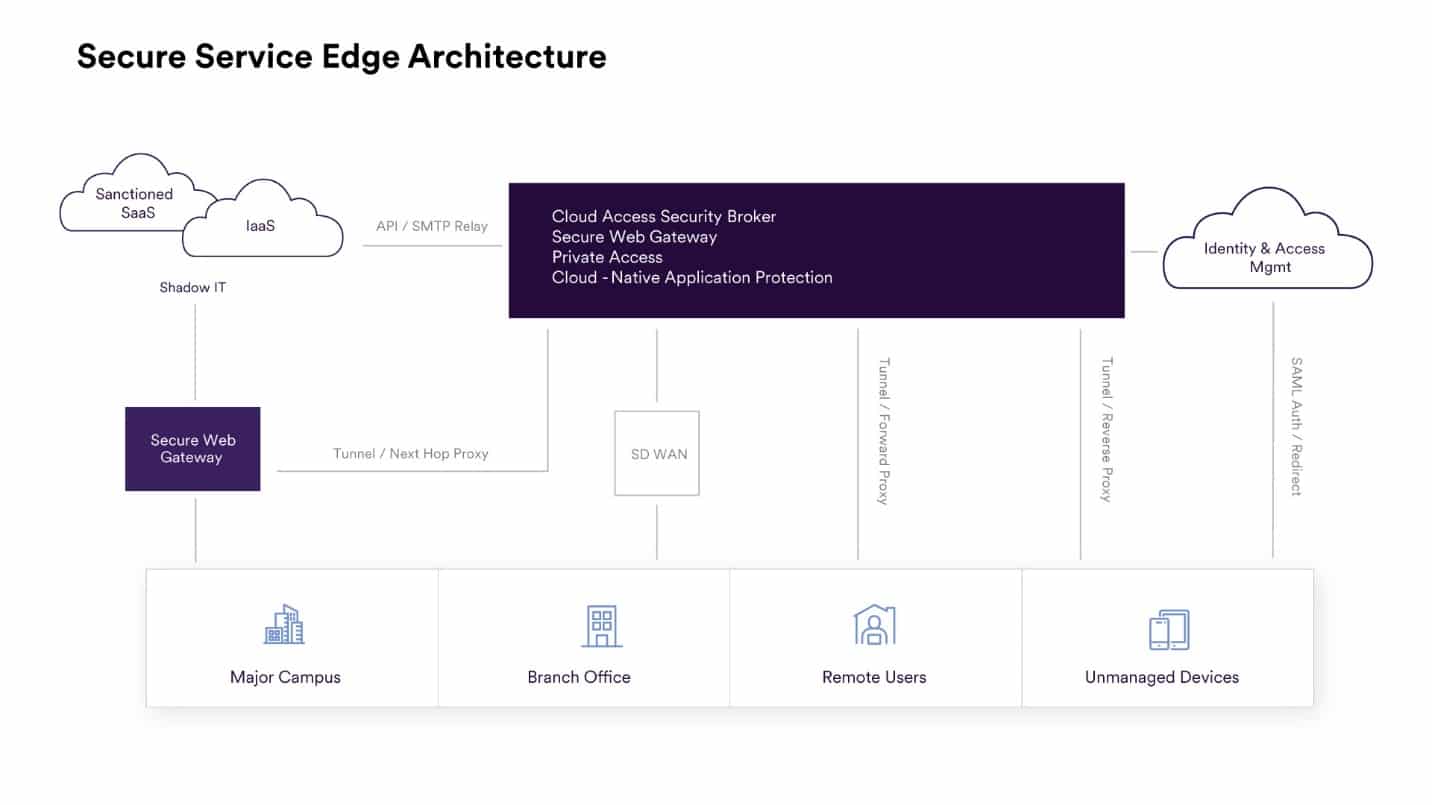

L'obiettivo finale è l'utilizzo della distribuzione nativa del cloud al posto delle soluzioni on-premise. Ma, come accennato in precedenza, in molti casi il percorso può essere reso accidentato dall'approccio "rip-and-replace", oppure può essere reso agevole eliminando gradualmente le apparecchiature on-premise con una soluzione sinergica ottimizzata per consentire la trasformazione riducendo al minimo le interruzioni.

Sebbene le organizzazioni debbano considerare molte altre cose al momento dell'implementazione delle soluzioni SWG, oltre alla sicurezza del DNS, il settore ha fatto molta strada per semplificare l'approccio di questa tecnologia. Sono finiti i tempi in cui si dovevano impilare i server nei data center di tutto il mondo, perché molti fornitori di SWG fanno il lavoro per lei. Le soluzioni SWG sono fornite utilizzando infrastrutture cloud-native che offrono un'impronta globale, con prestazioni e affidabilità in grado di rivaleggiare con quelle delle organizzazioni più grandi. I team di rete e di sicurezza non devono più trovare il modo di convogliare il traffico dai siti più piccoli verso una sede centrale per il filtraggio, perché le funzionalità VPN site-to-site consentono di utilizzare direttamente l'infrastruttura del fornitore SWG. Allo stesso modo, gli utenti remoti non devono affidarsi alla VPN per la loro protezione: agenti intelligenti assicurano che il loro traffico sia protetto utilizzando risorse on-premises o cloud, ove opportuno.

La tecnologia SWG ha anche semplificato drasticamente la politica di sicurezza web. Sono finiti i tempi in cui si dovevano definire elenchi di URL o intervalli IP che dovevano essere consentiti o bloccati. I criteri web vengono applicati a livello di applicazione cloud anziché di dominio e a livello di attività anziché di URL. Le politiche out-of-the-box consentono ai team di sicurezza di ottenere tutti i risultati desiderati in pochi minuti, senza doversi accontentare di un controllo rudimentale o di ricorrere a configurazioni complicate.

Il meglio dei due mondi

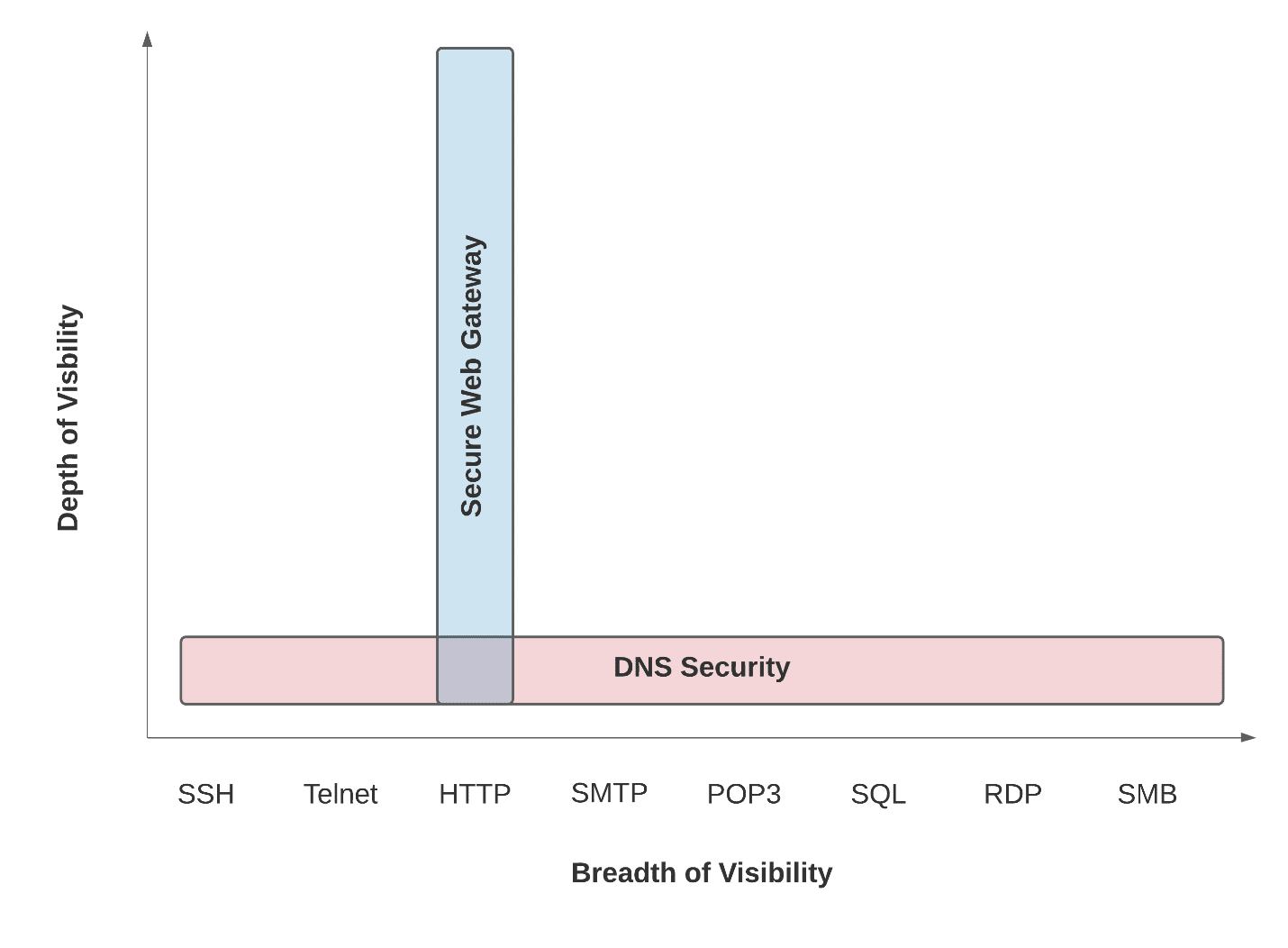

Nonostante la percezione comune, le tecnologie di sicurezza SWG e DNS non sono tecnologie concorrenti, ma piuttosto soluzioni complementari. Osservando le due offerte dal punto di vista della visibilità, scoprirà che la sovrapposizione è minima.

La sicurezza DNS può essere descritta come "larga un miglio e profonda un pollice". L'ampiezza della visibilità è evidente, in quanto sono coperte tutte le porte e i protocolli, ma la profondità è scarsa, in quanto la sicurezza DNS funziona esclusivamente con un nome di dominio.

SWG, invece, è profondo un miglio e largo un pollice. In genere, viene supportata una piccola serie di protocolli critici, ma l'ispezione si spinge fino ai livelli più profondi del traffico web.

Un CISO di un'organizzazione di medie dimensioni che sta iniziando ad affrontare il problema della sicurezza potrebbe iniziare con la sicurezza DNS come "vittoria rapida" e poi passare a una soluzione SWG per ottenere una sicurezza web veramente completa.

Colmare le lacune della sicurezza web con SWG

La sicurezza DNS da sola non costituisce una vera sicurezza web. Ci sono semplicemente troppe lacune nella visibilità, che rendono la sicurezza e il reporting insufficienti. Non c'è una scansione malware dei contenuti scaricati o una sicurezza dei dati per i contenuti caricati. C'è un contesto minimo per rispondere alle domande su ciò che è realmente accaduto tra questo dominio e i suoi endpoint.

La tecnologia SWG, invece, è avanzata nel corso dei decenni per raggiungere gli obiettivi di sicurezza delle più grandi organizzazioni del mondo, nonostante la complessità di un mondo cloud-first. SWG offre un'ispezione profonda di tutto il traffico web, insieme a potenti tecnologie anti-malware e di sicurezza dei dati, per garantire che le informazioni e gli endpoint siano protetti da una serie di minacce. La reportistica e la visibilità offrono dettagli e contesti ricchi di tutte le interazioni con le applicazioni basate sul cloud. E, soprattutto, la sicurezza DNS e SWG si uniscono per offrire un approccio "best of both-worlds" per proteggere qualsiasi organizzazione dalle minacce odierne.

Per saperne di più su Skyhigh Security Secure Web Gateway , clicchi qui.

Si registri per una demo dal vivo qui.

Torna ai blog