Ressources

BULLETIN D'INFORMATION

La fuite des dépôts de code source de Dropbox a eu lieu

Une campagne d'hameçonnage conduit à un accès non autorisé à des données confidentielles

Par Rodman Ramezanian - Conseiller en sécurité de l'informatique en nuage pour les entreprises

16 décembre 2022 7 Minute Read

La dernière vague d'attaques par hameçonnage se profile à l'horizon. Avec l'omniprésence des applications en nuage et l'évolution de leur mode d'utilisation, depuis l'intégration de jetons à signature unique, les utilisateurs sont invités à autoriser l'accès à ce qui est devenu un vecteur d'attaque négligé pour faciliter la fuite de données.

La dernière vague d'attaques par hameçonnage se profile à l'horizon. Avec l'omniprésence des applications en nuage et l'évolution de leur mode d'utilisation, depuis l'intégration de jetons à signature unique, les utilisateurs sont invités à autoriser l'accès à ce qui est devenu un vecteur d'attaque négligé pour faciliter la fuite de données.

Si l'on considère l'année 2022 qui s'achève, nous n'avons malheureusement pas manqué de brèches très médiatisées. Les environnements en nuage continuent d'être la cible d'attaques à un rythme inégalé. Pourquoi, me direz-vous ? Les acteurs de la menace considèrent les infrastructures en nuage comme des cibles faciles. Ils affinent sans cesse leurs tactiques et leurs techniques pour exploiter les accès, les vulnérabilités et les configurations erronées de ces infrastructures, afin de s'emparer de leurs biens les plus précieux. Dans le cas de Dropbox, le code source de sa "sauce secrète" était une cible récente !

Dropbox vient s'ajouter à une liste de plus en plus longue d'entreprises telles qu'Uber, Twitch, Samsung et Nvidia dont les dépôts de code source interne ont été ciblés et exploités par des acteurs menaçants.

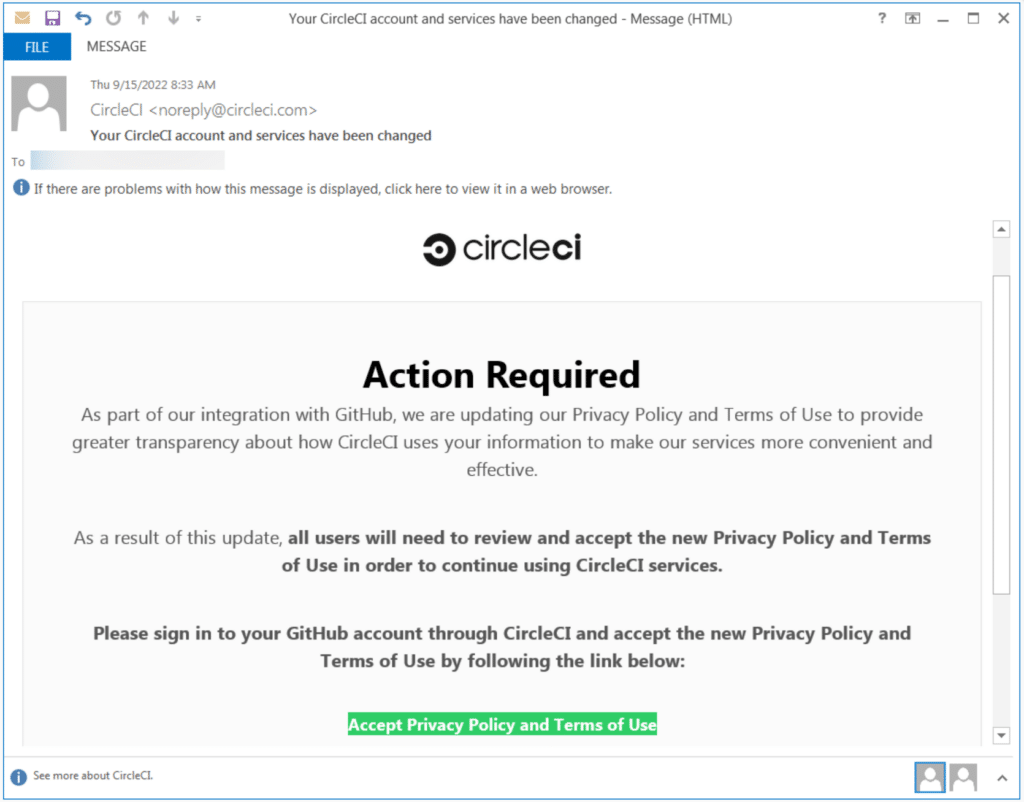

Comment cela s'est-il produit ? Malheureusement, il s'agit de la même histoire d'hameçonnage. Grâce à un astucieux courriel de phishing (Figure 1) envoyé aux employés de Dropbox, les attaquants ont pu voler des informations d'identification après avoir redirigé les utilisateurs vers une fausse page de connexion.

Sous prétexte de faciliter l'intégration entre le compte GitHub de l'entreprise et les services CI/CD de CircleCI, l'employé est invité à saisir son nom d'utilisateur et son mot de passe GitHub approuvés par Dropbox, puis son jeton d'authentification matériel pour transmettre son mot de passe à usage unique (OTP).

Il s'avère que le compte GitHub compromis par les attaquants appartenait à un développeur de Dropbox. Les auteurs de l'attaque ont ainsi eu accès à environ 130 référentiels de code source internes de Dropbox stockés sur GitHub, ainsi qu'aux clés API utilisées par ses développeurs et à diverses données sur les employés de Dropbox, les clients actuels et passés, les fournisseurs et les clients potentiels.

Pourquoi ces violations se produisent-elles ?

Comme nous l'avons vu dans les attaques récentes, le ciblage des utilisateurs internes privilégiés continue d'être un marché chaud pour les cybercriminels, car de plus en plus de données précieuses se retrouvent dans les infrastructures en nuage.

La nature de cette attaque par hameçonnage n'est pas vraiment nouvelle. Malheureusement, il s'avère impossible pour les humains de détecter chaque leurre d'hameçonnage. En réalité, pour de nombreuses personnes, l'ouverture de liens et de pièces jointes est un élément essentiel de leur travail.

Il est alarmant de constater que même l'expert en informatique le plus méfiant et le plus attentif peut être victime d'un message méticuleusement conçu, délivré de la bonne manière et au bon moment. C'est pourquoi l'hameçonnage reste un stratagème très efficace pour les attaquants. Alors que les menaces gagnent en complexité et en sophistication, les équipes de sécurité doivent prendre en compte les contrôles techniques appropriés pour limiter la surface d'attaque de leur organisation et protéger leurs biens les plus précieux, à savoir leurs données propriétaires hautement sensibles.

Que peut-on faire ?

Lorsqu'il s'agit de menaces telles que l'hameçonnage, la sensibilisation à la cybernétique et la formation à la sécurité des courriels sont toujours une bonne idée pour aider les employés à devenir plus vigilants lorsqu'ils sont confrontés à des courriels, des pièces jointes, des liens et d'autres éléments de ce type.

Cependant, des contrôles techniques suffisants ne peuvent être écartés en raison de la forte probabilité que les utilisateurs en soient victimes.

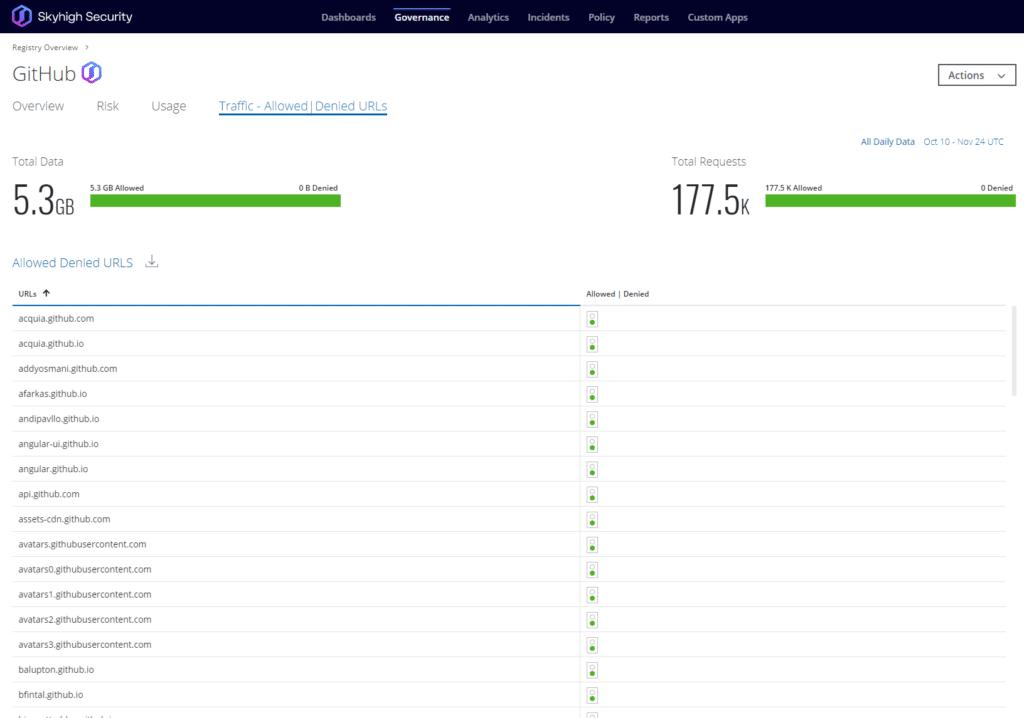

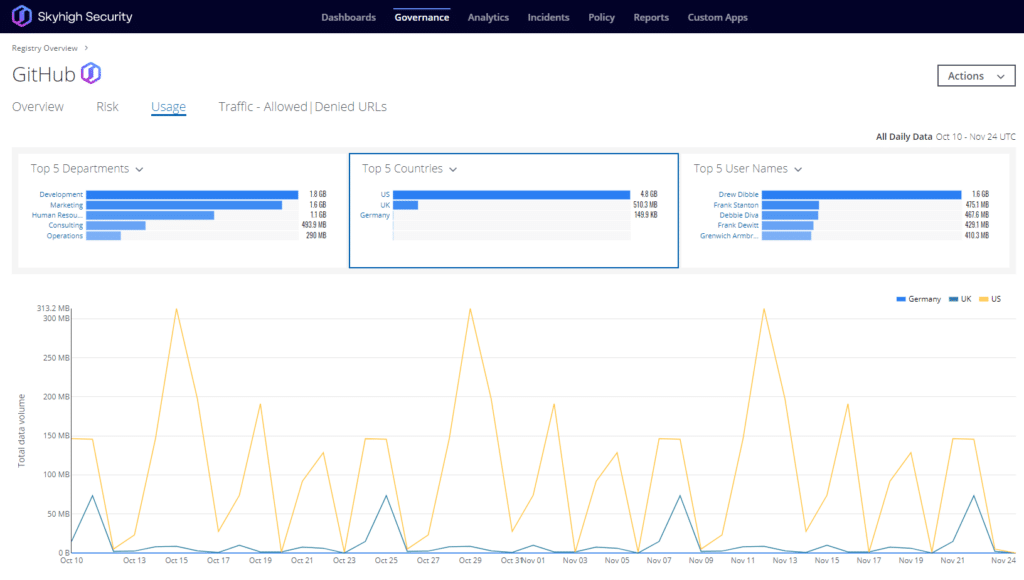

Au minimum, les équipes de sécurité doivent surveiller et maintenir la gouvernance, la visibilité et le contrôle des environnements en nuage - comme GitHub - utilisés par leurs ressources d'entreprise. Généralement, de nombreuses équipes cherchent à atteindre cet objectif en régissant l'accès et les données entrant et sortant du service en nuage, mais ne parviennent pas à mettre en œuvre et à gérer un contrôle de sécurité cohérent à l'intérieur du service lui-même. En réalité, à l'intérieur de ces applications et plateformes en nuage, les utilisateurs - et évidemment les attaquants - peuvent effectuer une grande variété d'activités qui seraient jugées "intéressantes" dans le contexte de la sécurisation des données et des intérêts de l'organisation.

En permettant aux administrateurs des opérations de sécurité de surveiller l'activité des utilisateurs dans GitHub, d'appliquer les politiques data loss prevention et d'examiner les analyses comportementales des utilisateurs et des entités (UEBA) enrichies par des algorithmes d'apprentissage automatique, les équipes de sécurité peuvent bénéficier d'une visibilité beaucoup plus riche et d'un contrôle plus fort, en particulier dans le cas où un accès non autorisé a pu être obtenu dans l'espace GitHub de l'entreprise à partir d'une attaque d'hameçonnage similaire.

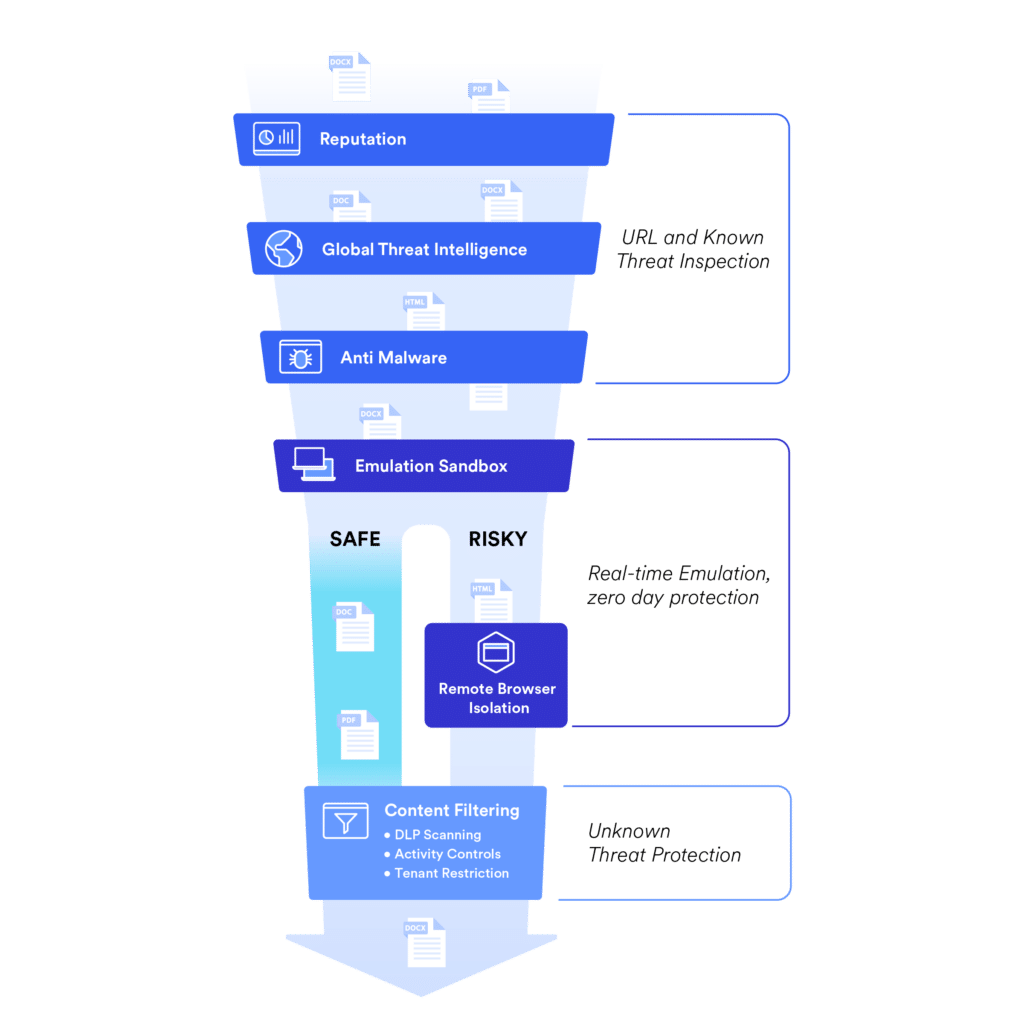

En outre, dans le cas où un utilisateur clique par erreur sur un lien d'hameçonnage, une solution proxy performante peut apporter une valeur ajoutée considérable en inspectant le trafic web demandé destiné à la page web malveillante. Ce faisant, la solution proxy peut immédiatement détecter et protéger les utilisateurs, sur la base du contenu de la page, de la réputation de l'adresse web (en particulier si son domaine n'a été enregistré que récemment ou n'a pas été classé par les moteurs de réputation web), et de divers autres attributs.

Voici comment Skyhigh Security distingue des contenus similaires :

Utilisez Skyhigh Security?

- Activez la surveillance de l'activité, data loss prevention, et la protection contre les menaces pour GitHub

- Surveillez l'activité des utilisateurs de GitHub dans la page Surveillance de l'activité.

- Bloquer l'accès aux URL sur la base de la réputation et de la catégorisation des domaines

- Activer l'application des informations URL pour le filtrage anti-malware

- Affinez le blocage des liens d'hameçonnage à l'aide de la Global Threat Intelligence.

Avec plus de 11 ans d'expérience dans le secteur de la cybersécurité, Rodman Ramezanian est conseiller en sécurité Cloud pour les entreprises, responsable du conseil technique, de l'habilitation, de la conception de solutions et de l'architecture à l'adresse Skyhigh Security. Dans ce rôle, Rodman se concentre principalement sur le gouvernement fédéral australien, la défense et les organisations d'entreprise.

Rodman est spécialisé dans les domaines du renseignement sur les menaces adverses, de la cybercriminalité, de la protection des données et de la sécurité du cloud. Il est un évaluateur du PARI approuvé par l'Australian Signals Directorate (ASD) et détient actuellement les certifications CISSP, CCSP, CISA, CDPSE, Microsoft Azure et MITRE ATT&CK CTI.

En toute sincérité, M. Rodman a une grande passion pour la formulation de sujets complexes en termes simples, afin d'aider le commun des mortels et les nouveaux professionnels de la sécurité à comprendre le quoi, le pourquoi et le comment de la cybersécurité.

Points forts de l'attaque

- L'acteur de la menace a envoyé un email de phishing généralisé imitant CircleCI, une plateforme CI/CD populaire utilisée en interne par Dropbox.

- Le courriel d'hameçonnage conduisait la victime à une fausse page de connexion de CircleCI où l'utilisateur entrait ses identifiants GitHub. CircleCI permettait aux utilisateurs de se connecter avec leurs identifiants GitHub.

- Le site imité invitait également les utilisateurs à saisir un mot de passe à usage unique (OTP), généré par leur clé d'authentification matérielle.

- L'attaquant a finalement utilisé l'OTP et les informations d'identification fournies par l'employé de Dropbox pour accéder au compte GitHub de la victime.

- L'auteur de la menace a cloné 130 référentiels internes, comprenant du code public et privé.

- Cette attaque n'était pas une simple campagne d'hameçonnage par pulvérisation qui proviendrait d'une attaque peu sophistiquée. Le fait que l'attaquant ait apparemment su que Dropbox utilisait CircleCI et qu'il ait pu communiquer avec une clé matérielle et transmettre le mot de passe à usage unique à l'attaquant témoigne d'un niveau de sophistication plus élevé.