리소스

인텔리전스 다이제스트

Dropbox의 소스 코드 리포지토리 유출 사고

피싱 캠페인으로 인해 독점 데이터에 대한 무단 액세스가 발생하는 경우

로드먼 라메자니안 - 엔터프라이즈 클라우드 보안 고문

2022년 12월 16일 7분 읽기

최근 피싱 공격의 새로운 시작이 다가오고 있습니다. 클라우드 앱이 널리 보급되고 싱글 사인온부터 토큰 통합에 이르기까지 사용 방식이 진화함에 따라, 데이터 유출을 용이하게 하는 간과된 공격 벡터가 된 액세스 권한 부여를 요청하는 메시지가 사용자에게 표시되고 있습니다.

최근 피싱 공격의 새로운 시작이 다가오고 있습니다. 클라우드 앱이 널리 보급되고 싱글 사인온부터 토큰 통합에 이르기까지 사용 방식이 진화함에 따라, 데이터 유출을 용이하게 하는 간과된 공격 벡터가 된 액세스 권한 부여를 요청하는 메시지가 사용자에게 표시되고 있습니다.

2022년 한 해를 마무리하는 시점에서 돌이켜보면 안타깝게도 주목할 만한 침해 사고가 끊이지 않았습니다. 클라우드 환경은 전례 없는 속도로 계속해서 공격의 표적이 되고 있습니다. 그 이유가 무엇일까요? 위협 행위자들은 클라우드 인프라를 소프트 타깃으로 간주하기 때문입니다. 그리고 그 안에 있는 액세스, 취약성, 잘못된 구성을 악용하여 궁극적으로 귀중한 자산을 손에 넣기 위해 지속적으로 전술과 수법을 개선하고 있습니다. Dropbox의 경우, '비밀 소스' 소스 코드가 최근의 표적이 되었습니다!

Dropbox는 위협 행위자의 표적이 되어 내부 소스 코드 저장소가 악용된 Uber, Twitch, 삼성, Nvidia 등의 기업 목록에 가장 최근에 추가된 기업입니다.

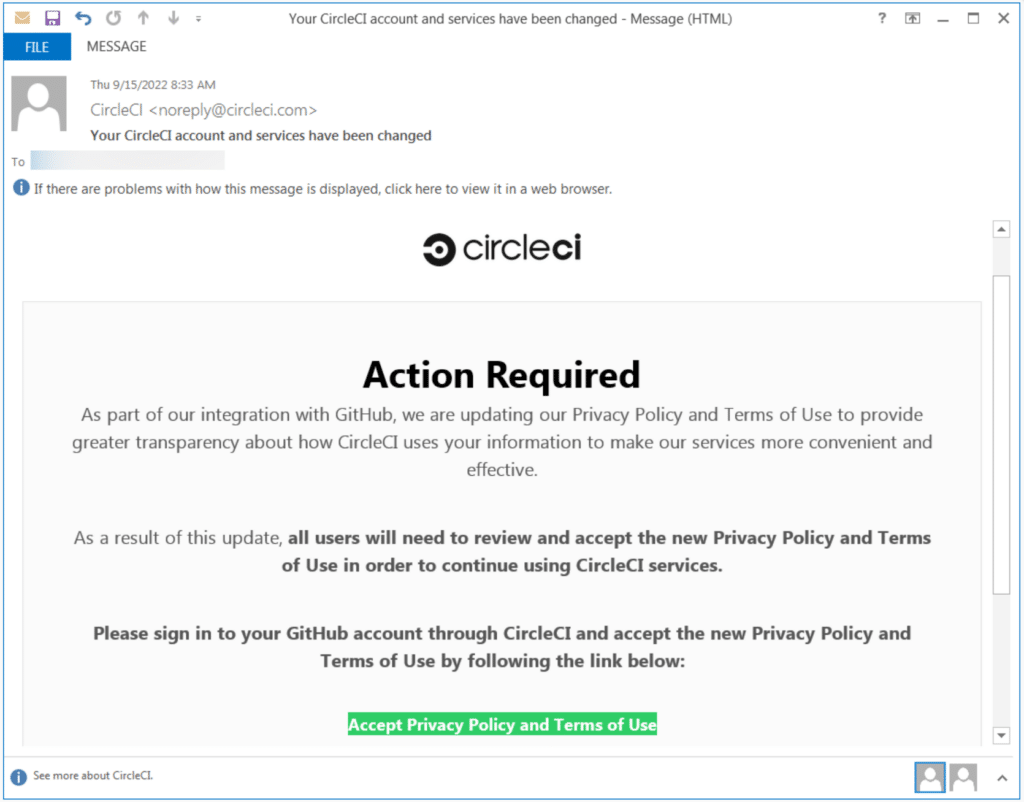

어떻게 이런 일이 일어났을까요? 안타깝게도 이 사건은 오래된 피싱 사례와 동일합니다. 공격자는 Dropbox 직원들을 대상으로 교묘한 피싱 이메일(그림 1)을 보내 사용자를 가짜 로그인 페이지로 리디렉션한 후 자격 증명을 탈취할 수 있었습니다.

회사 GitHub 계정과 CircleCI의 CI/CD 서비스 간의 통합을 용이하게 하는 것처럼 가장하여 직원에게 Dropbox가 인증한 GitHub 사용자 이름과 비밀번호를 입력한 다음 하드웨어 기반 인증 토큰을 입력하여 일회용 비밀번호(OTP)를 통과하도록 요청합니다.

공격자들이 탈취한 GitHub 계정은 Dropbox 개발자의 소유였던 것으로 밝혀졌습니다. 이를 통해 공격자들은 GitHub에 저장된 약 130개의 내부 Dropbox 소스 코드 리포지토리와 개발자가 사용하는 API 키, Dropbox 직원, 현재 및 과거 고객, 공급업체, 영업 리드에 대한 다양한 데이터에 액세스할 수 있었습니다.

이러한 침해가 발생하는 이유는 무엇인가요?

최근의 공격에서 목격했듯이, 더 많은 가치 있는 데이터가 클라우드 인프라 영역으로 유입되면서 사이버 범죄자들이 내부의 권한 있는 사용자를 표적으로 삼는 것은 계속해서 인기 있는 시장으로 떠오르고 있습니다.

피싱과 관련된 이러한 공격의 특성은 새로운 것이 아닙니다. 안타깝게도 사람이 모든 피싱 미끼를 탐지하는 것은 불가능하다는 것이 증명되고 있습니다. 현실적으로 많은 사람들에게 링크와 첨부파일을 여는 것은 업무의 필수적인 부분입니다.

놀랍게도 아무리 불신하고 세심한 IT 전문가라도 적시에 적절한 방식으로 전달되는 정교하게 만들어진 메시지의 희생양이 될 수 있습니다. 이러한 이유로 피싱은 공격자들에게 계속해서 큰 성공을 거두고 있습니다. 위협의 복잡성과 정교함이 증가함에 따라 보안팀은 조직의 공격 표면을 제한하고 귀중한 자산, 즉 매우 민감한 독점 데이터를 보호하기 위해 적절한 기술적 제어에 주의를 기울여야 합니다.

무엇을 할 수 있을까요?

피싱과 같은 위협에 대해 이야기할 때, 사이버 인식 및 이메일 안전 교육은 직원들이 악의적인 이메일, 첨부 파일, 링크 등을 접할 때 경계를 강화할 수 있도록 항상 현명한 아이디어입니다.

그러나 사용자가 피해자가 될 가능성이 높기 때문에 충분한 기술적 통제를 무시할 수 없습니다.

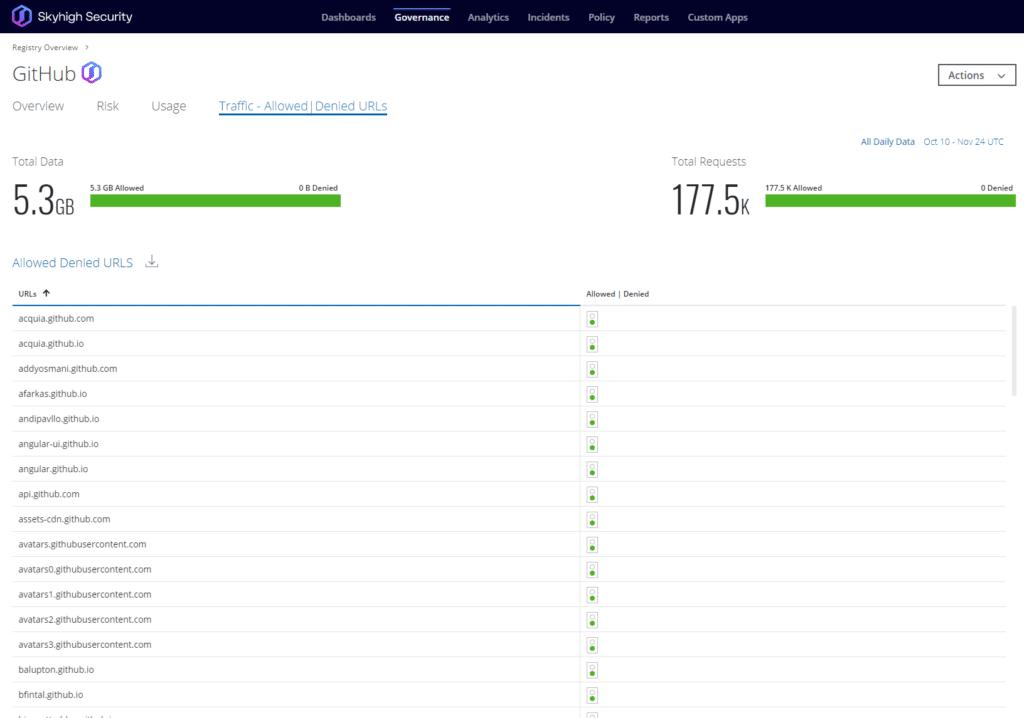

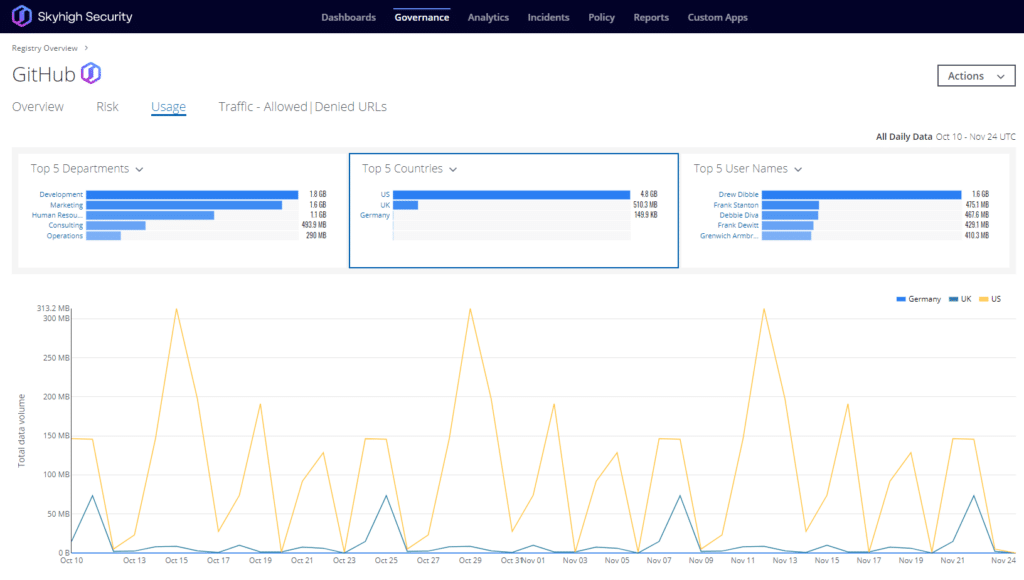

보안팀은 최소한 기업 리소스가 사용하는 GitHub와 같은 클라우드 환경에 대한 거버넌스, 가시성 및 제어를 모니터링하고 유지해야 합니다. 일반적으로 많은 팀이 클라우드 서비스를 오가는 액세스 및 데이터를 관리하여 이러한 목표를 달성하려고 하지만 서비스 자체 내에서 일관된 보안 제어를 구현하고 관리하는 데는 미흡합니다. 현실은 이러한 클라우드 애플리케이션과 플랫폼 내에서 사용자, 그리고 공격자가 조직의 데이터와 최선의 이익을 안전하게 보호하는 맥락에서 '관심 대상'으로 간주되는 다양한 활동을 수행할 수 있다는 것입니다.

보안 운영 관리자가 GitHub에서 사용자 활동을 모니터링하고, data loss prevention 정책을 적용하고, 머신러닝 알고리즘으로 강화된 사용자 및 엔터티 행동 분석(UEBA)을 검토할 수 있게 되면 보안팀은 특히 유사한 피싱 공격으로 기업 GitHub 테넌트에 무단 액세스했을 수 있는 경우 훨씬 더 풍부한 가시성과 강력한 제어의 이점을 누릴 수 있게 됩니다.

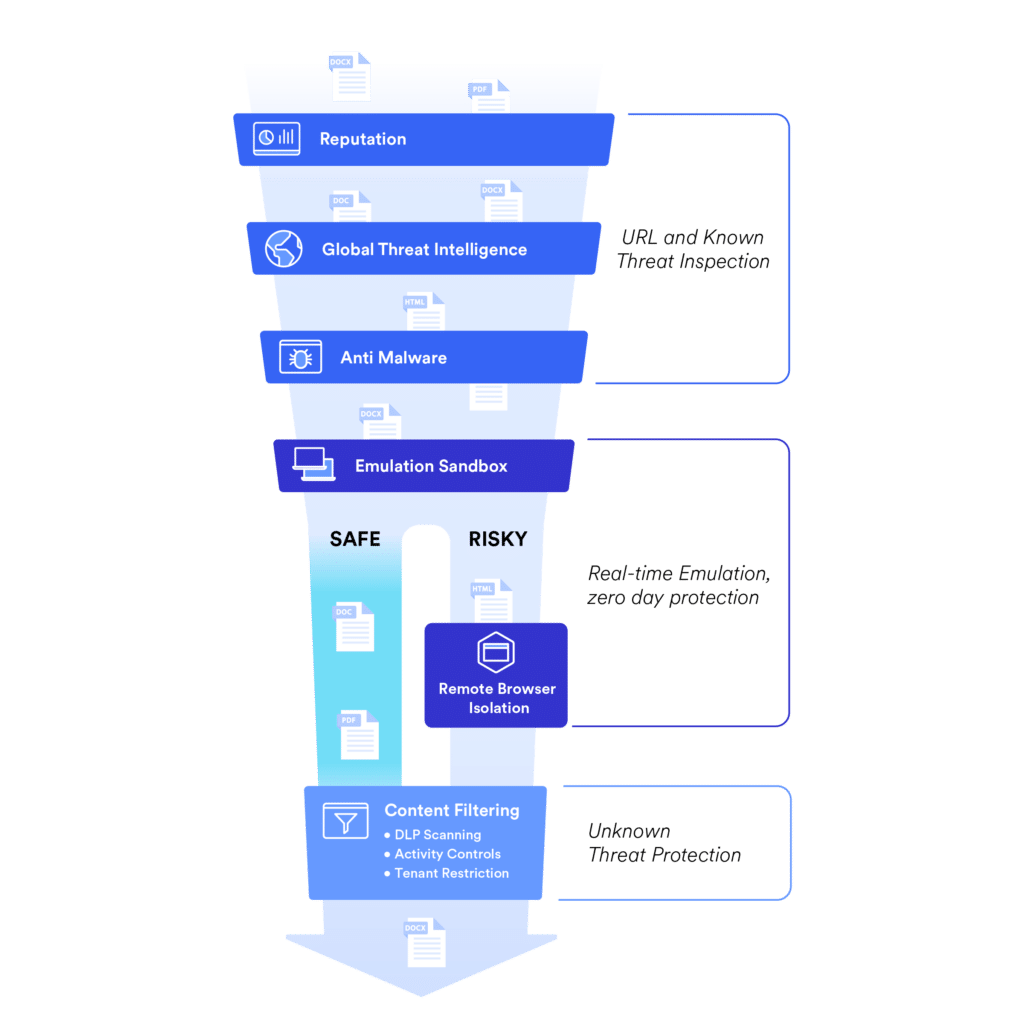

또한 사용자가 실수로 피싱 링크를 클릭한 경우, 유능한 프록시 솔루션은 악성 웹페이지로 향하는 요청된 웹 트래픽을 검사하여 막대한 가치를 제공할 수 있습니다. 이 과정에서 프록시 솔루션은 페이지 내 콘텐츠, 웹 주소의 평판(특히 웹 평판 엔진에 등록된 지 얼마 되지 않았거나 분류되지 않은 도메인의 경우) 및 기타 다양한 속성을 기반으로 즉시 탐지하여 사용자를 위험으로부터 보호할 수 있습니다.

Skyhigh Security 에서 유사한 콘텐츠를 구분하는 방법은 다음과 같습니다:

Skyhigh Security?

- 활동 모니터링, data loss prevention, GitHub에 대한 위협 보호 활성화

- 활동 모니터링 페이지에서 GitHub 사용자 활동 모니터링하기

- 평판 및 도메인 분류를 기반으로 URL에 대한 액세스 차단

- 멀웨어 방지 필터링을 위한 URL 정보 적용 활성화

- 글로벌 위협 인텔리전스를 사용하여 피싱 링크의 URL 차단을 미세 조정하세요.

11년 이상의 광범위한 사이버 보안 업계 경력을 보유한 Rodman Ramezanian은 엔터프라이즈 클라우드 보안 고문으로 Skyhigh Security 에서 기술 자문, 지원, 솔루션 설계 및 아키텍처를 담당하고 있습니다. 이 역할에서 Rodman은 주로 호주 연방 정부, 국방 및 기업 조직에 중점을 두고 있습니다.

로드먼은 적대적 위협 인텔리전스, 사이버 범죄, 데이터 보호 및 클라우드 보안 분야를 전문으로 합니다. 그는 호주 신호 감독국(ASD)에서 승인한 IRAP 평가자이며 현재 CISSP, CCSP, CISA, CDPSE, Microsoft Azure 및 MITRE ATT&CK CTI 자격증을 보유하고 있습니다.

로드먼은 복잡한 문제를 간단한 용어로 표현하여 일반인 및 신규 보안 전문가가 사이버 보안의 대상, 이유, 방법을 이해할 수 있도록 돕는 데 강한 열정을 가지고 있습니다.

공격 하이라이트

- 위협 행위자는 Dropbox에서 내부적으로 사용하는 인기 있는 CI/CD 플랫폼인 CircleCI를 모방한 피싱 이메일을 광범위하게 보냈습니다.

- 피싱 이메일은 피해자를 모방한 CircleCI 로그인 페이지로 이동시켜 사용자가 GitHub 자격 증명을 입력하도록 했습니다. CircleCI는 사용자가 GitHub 자격 증명으로 로그인할 수 있도록 허용했습니다.

- 또한 이 모방 사이트는 사용자에게 하드웨어 인증 키로 생성된 일회용 비밀번호(OTP)를 입력하라는 메시지를 표시했습니다.

- 공격자는 결국 Dropbox 직원이 제공한 OTP와 자격 증명을 사용하여 피해자의 GitHub 계정에 액세스했습니다.

- 위협 행위자는 공개 코드와 비공개 코드로 구성된 130개의 내부 리포지토리를 복제했습니다.

- 이 공격은 단순히 저급한 피싱 공격에서나 볼 수 있는 스프레이 앤 프레이 피싱 캠페인이 아니었습니다. 공격자는 Dropbox가 CircleCI를 사용한다는 사실을 알고 있었고, 하드웨어 키와 통신하여 일회용 비밀번호를 공격자에게 전달할 수 있었다는 점에서 공격의 정교함을 알 수 있습니다.