फ़िशिंग हमलों की नवीनतम शुरुआत क्षितिज पर है। क्लाउड ऐप्स की व्यापकता और एकल-साइन-ऑन टोकन एकीकरण से उनका उपयोग कैसे किया जाता है, इसकी विकसित प्रकृति के साथ, उपयोगकर्ताओं को डेटा रिसाव की सुविधा के लिए एक अनदेखी हमला वेक्टर बन गया है।

फ़िशिंग हमलों की नवीनतम शुरुआत क्षितिज पर है। क्लाउड ऐप्स की व्यापकता और एकल-साइन-ऑन टोकन एकीकरण से उनका उपयोग कैसे किया जाता है, इसकी विकसित प्रकृति के साथ, उपयोगकर्ताओं को डेटा रिसाव की सुविधा के लिए एक अनदेखी हमला वेक्टर बन गया है।

वर्ष 2022 को देखते हुए जब यह पूरा होने के करीब है, तो दुर्भाग्य से हमारे पास हाई-प्रोफाइल उल्लंघनों की कोई कमी नहीं है। बादल के वातावरण को अद्वितीय दरों पर शिकार किया जाना जारी है। क्यों, तुम पूछते हो? खतरे के अभिनेता क्लाउड इन्फ्रास्ट्रक्चर को सॉफ्ट टारगेट के रूप में देखते हैं। और वे अपने भीतर पहुंच, कमजोरियों और गलत विन्यास का फायदा उठाने के लिए लगातार रणनीति और ट्रेडक्राफ्ट को परिष्कृत कर रहे हैं, अंततः बेशकीमती संपत्ति पर अपना हाथ पाने के लिए। ड्रॉपबॉक्स के मामले में, उनका "गुप्त सॉस" स्रोत कोड एक हालिया लक्ष्य था!

ड्रॉपबॉक्स उबेर, ट्विच, सैमसंग और एनवीडिया जैसी कंपनियों की बढ़ती सूची में सबसे नया प्रवेशकर्ता है, जिनके पास खतरे के अभिनेताओं द्वारा लक्षित और शोषण किए गए आंतरिक स्रोत कोड रिपॉजिटरी हैं।

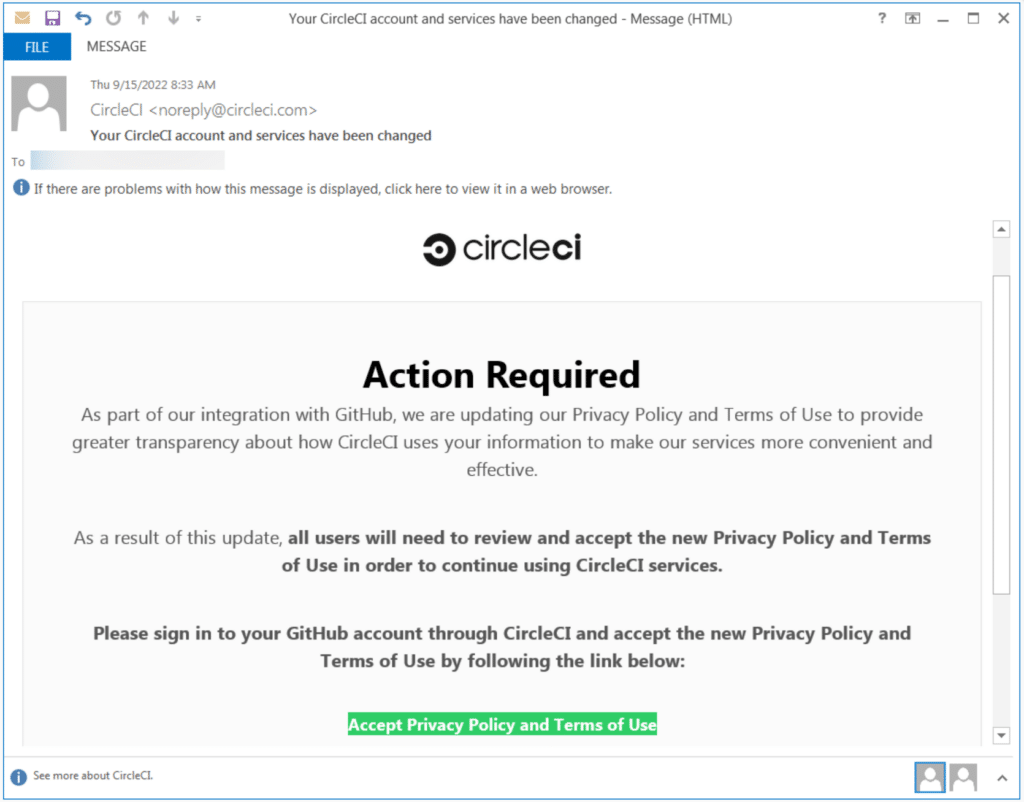

यह कैसे हुआ? अफसोस की बात है, यह वही पुरानी फ़िशिंग कहानी है। ड्रॉपबॉक्स कर्मचारियों पर लॉन्च किए गए एक चालाक फ़िशिंग ईमेल (चित्र 1) के लिए धन्यवाद, हमलावर उपयोगकर्ताओं को नकली लॉगिन पृष्ठ पर पुनर्निर्देशित करने के बाद क्रेडेंशियल्स चोरी करने में सक्षम थे।

अपने कॉर्पोरेट GitHub खाते और CircleCI की CI/CD सेवाओं के बीच एकीकरण की सुविधा का नाटक करते हुए, कर्मचारी को अपने ड्रॉपबॉक्स-समर्थित GitHub उपयोगकर्ता नाम और पासवर्ड दर्ज करने के लिए कहा जाएगा, इसके बाद उनके हार्डवेयर-आधारित प्रमाणीकरण टोकन को उनके वन टाइम पासवर्ड (OTP) से गुजरने के लिए कहा जाएगा।

जैसा कि यह पता चला है, हमलावरों द्वारा समझौता किया गया GitHub खाता एक ड्रॉपबॉक्स डेवलपर का था। इसने अपराधियों को GitHub पर संग्रहीत लगभग 130 आंतरिक ड्रॉपबॉक्स स्रोत कोड रिपॉजिटरी तक पहुंच प्रदान की, साथ ही इसके डेवलपर्स द्वारा उपयोग की जाने वाली API कुंजियाँ, और ड्रॉपबॉक्स कर्मचारियों, वर्तमान और पिछले ग्राहकों, विक्रेताओं और बिक्री लीड पर विभिन्न प्रकार के डेटा तक पहुंच प्रदान की।

ये उल्लंघन क्यों होते हैं?

जैसा कि हमने हाल के हमलों में देखा है, आंतरिक, विशेषाधिकार प्राप्त उपयोगकर्ताओं का लक्ष्यीकरण साइबर अपराधियों के लिए एक गर्म बाजार बना हुआ है क्योंकि अधिक मूल्यवान डेटा इसे क्लाउड इन्फ्रास्ट्रक्चर के दायरे में पाता है।

फ़िशिंग से जुड़े इस हमले की प्रकृति बिल्कुल उपन्यास नहीं है। दुर्भाग्य से, मनुष्यों के लिए हर एक फ़िशिंग लालच का पता लगाना असंभव साबित हो रहा है। वास्तविकता यह है कि कई लोगों के लिए, लिंक और अटैचमेंट खोलना उनके काम का एक अनिवार्य हिस्सा है।

चिंताजनक रूप से, यहां तक कि सबसे अविश्वासी, चौकस आईटी विशेषज्ञ भी सही समय पर सही तरीके से दिए गए सावधानीपूर्वक तैयार किए गए संदेश का शिकार हो सकता है। इस कारण से, फ़िशिंग हमलावरों के लिए एक बेहद सफल योजना बनी हुई है। जैसे-जैसे खतरे जटिलता और परिष्कार में बढ़ते हैं, सुरक्षा टीमों को अपने संगठन की हमले की सतह को सीमित करने और उनकी बेशकीमती संपत्ति, अर्थात् उनके अत्यधिक संवेदनशील, मालिकाना डेटा की रक्षा करने के लिए उपयुक्त तकनीकी नियंत्रणों पर ध्यान देना चाहिए।

क्या किया जा सकता है?

फ़िशिंग जैसे खतरों के बारे में बात करते समय, साइबर जागरूकता और ईमेल सुरक्षा प्रशिक्षण हमेशा कर्मचारियों को कुटिल ईमेल, अटैचमेंट, लिंक और इसी तरह के साथ सामना करने में अधिक सतर्क होने में मदद करने के लिए एक बुद्धिमान विचार है।

हालांकि, उपयोगकर्ताओं के शिकार होने की उच्च संभावना के कारण पर्याप्त तकनीकी नियंत्रणों को छूट नहीं दी जा सकती है।

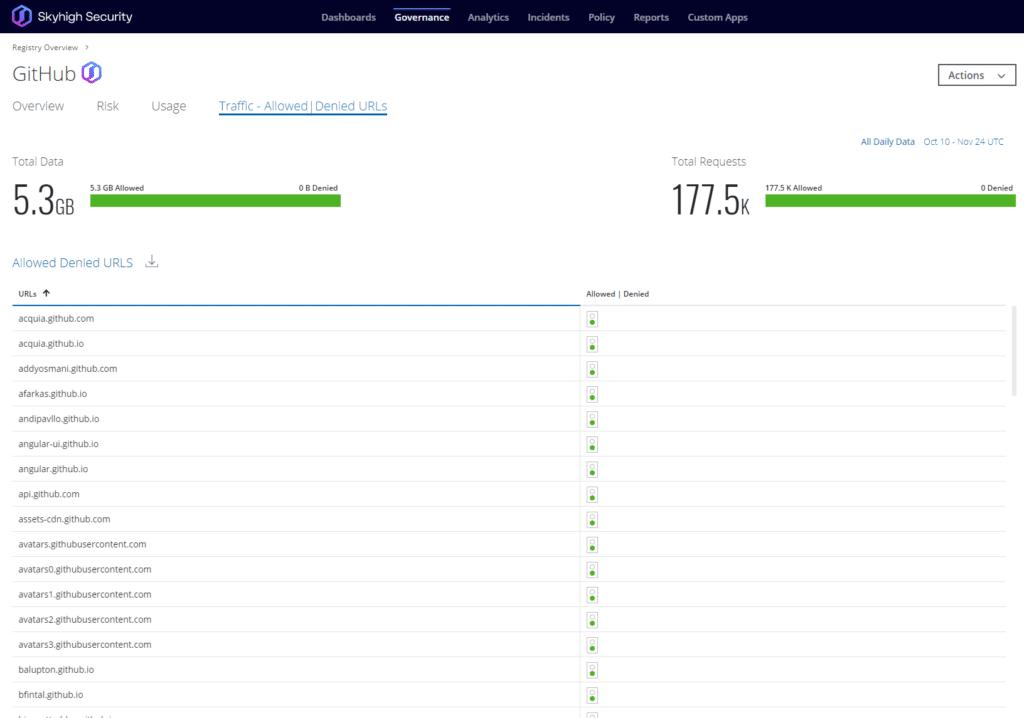

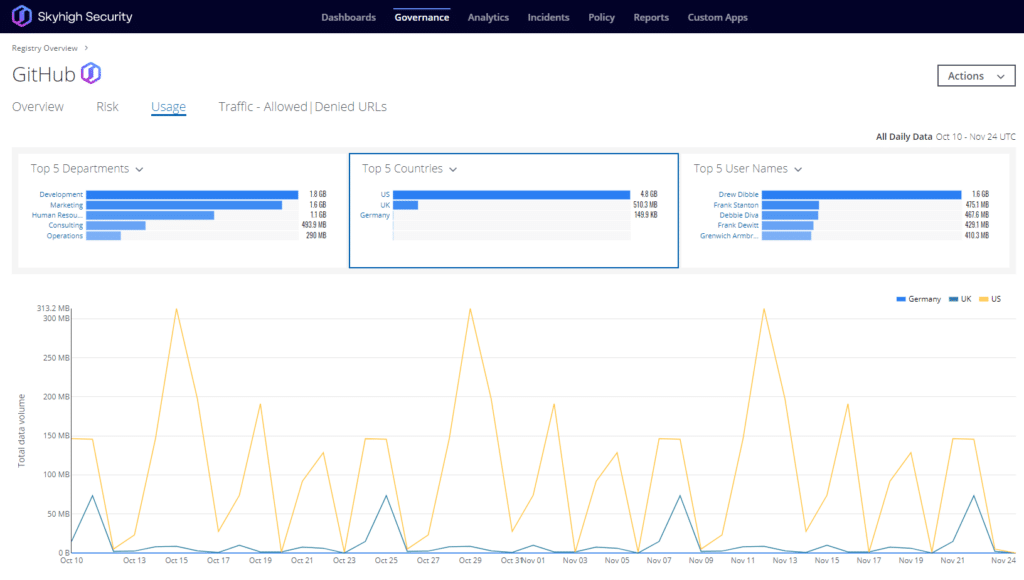

कम से कम, सुरक्षा टीमों को क्लाउड वातावरण पर शासन, दृश्यता और नियंत्रण की निगरानी और रखरखाव करना चाहिए - जैसे GitHub - उनके कॉर्पोरेट संसाधनों द्वारा उपभोग किया जा रहा है। आमतौर पर, कई टीमें क्लाउड सेवा से और उसके लिए पहुंच और डेटा को नियंत्रित करके इसे प्राप्त करने का लक्ष्य रखती हैं, लेकिन सेवा के भीतर ही लगातार सुरक्षा नियंत्रण को लागू करने और प्रबंधित करने से कम हो जाती हैं। वास्तविकता यह है कि इन क्लाउड एप्लिकेशन और प्लेटफ़ॉर्म के अंदर, उपयोगकर्ता - और जाहिर है, हमलावर - विभिन्न प्रकार की गतिविधियाँ कर सकते हैं जिन्हें संगठन के डेटा और सर्वोत्तम हितों को सुरक्षित रखने के संदर्भ में "रुचि" माना जाएगा।

सुरक्षा संचालन प्रशासकों को GitHub में उपयोगकर्ता गतिविधि की निगरानी करने की अनुमति देकर, लागू करें data loss prevention नीतियां, और समीक्षा करें उपयोगकर्ता और इकाई व्यवहार विश्लेषिकी (यूईबीए) मशीन लर्निंग एल्गोरिदम द्वारा समृद्ध, सुरक्षा टीमों को बेहद समृद्ध दृश्यता और मजबूत नियंत्रण से लाभ हो सकता है, खासकर उस मामले में जहां अनधिकृत पहुंच कॉर्पोरेट गिटहब किरायेदारी में एक समान फ़िशिंग हमले से प्राप्त की जा सकती है।

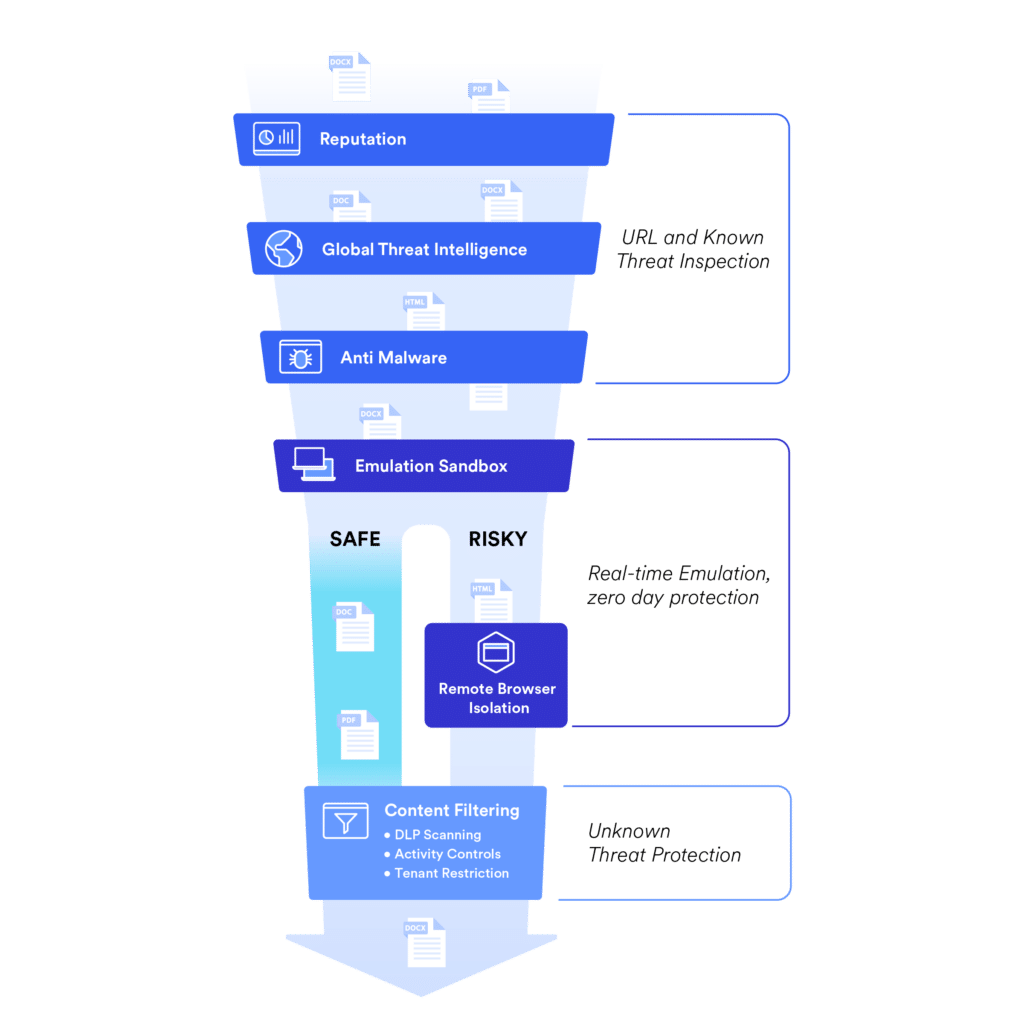

इसके अतिरिक्त, उपयोगकर्ता द्वारा गलती से फ़िशिंग लिंक पर क्लिक करने की स्थिति में, एक सक्षम प्रॉक्सी समाधान दुर्भावनापूर्ण वेबपेज के लिए नियत अनुरोधित वेब ट्रैफ़िक का निरीक्षण करके अत्यधिक मूल्य प्रदान कर सकता है। ऐसा करने में, प्रॉक्सी समाधान तुरंत उपयोगकर्ताओं को नुकसान से बचा सकता है, पृष्ठ के भीतर की सामग्री, वेब पते की प्रतिष्ठा (विशेषकर यदि इसका डोमेन हाल ही में वेब प्रतिष्ठा इंजन द्वारा पंजीकृत या अवर्गीकृत किया गया है), और विभिन्न अन्य विशेषताओं के आधार पर।

यहां बताया गया है कि कैसे Skyhigh Security समान सामग्री को अलग करता है: