Sumber daya

INTELIJEN MENCERNA

Keluar dari Kotak - Repositori Kode Sumber Dropbox Bocor

Kampanye phishing mengarah pada akses tidak sah terhadap data hak milik

Oleh Rodman Ramezanian - Penasihat Keamanan Cloud Perusahaan

16 Desember 2022 7 Menit Dibaca

Serangan phishing terbaru sudah di depan mata. Dengan meluasnya aplikasi cloud dan berkembangnya penggunaan aplikasi tersebut, mulai dari integrasi token sistem masuk tunggal, pengguna diminta untuk mengesahkan akses yang telah menjadi vektor serangan yang terabaikan untuk memfasilitasi kebocoran data.

Serangan phishing terbaru sudah di depan mata. Dengan meluasnya aplikasi cloud dan berkembangnya penggunaan aplikasi tersebut, mulai dari integrasi token sistem masuk tunggal, pengguna diminta untuk mengesahkan akses yang telah menjadi vektor serangan yang terabaikan untuk memfasilitasi kebocoran data.

Melihat kembali ke tahun 2022 yang mendekati akhir, sayangnya kami tidak kekurangan pelanggaran besar. Lingkungan cloud terus menjadi mangsa dengan kecepatan yang tak tertandingi. Mengapa, Anda bertanya? Pelaku ancaman melihat infrastruktur cloud sebagai target lunak. Dan mereka terus menyempurnakan taktik dan keahlian untuk mengeksploitasi akses, kerentanan, dan kesalahan konfigurasi di dalamnya, yang pada akhirnya untuk mendapatkan harta benda yang berharga. Dalam kasus Dropbox, kode sumber "saus rahasia" mereka adalah target terbaru!

Dropbox adalah pendatang terbaru dalam daftar perusahaan yang terus bertambah seperti Uber, Twitch, Samsung, dan Nvidia yang memiliki repositori kode sumber internal yang menjadi sasaran dan dieksploitasi oleh pelaku ancaman.

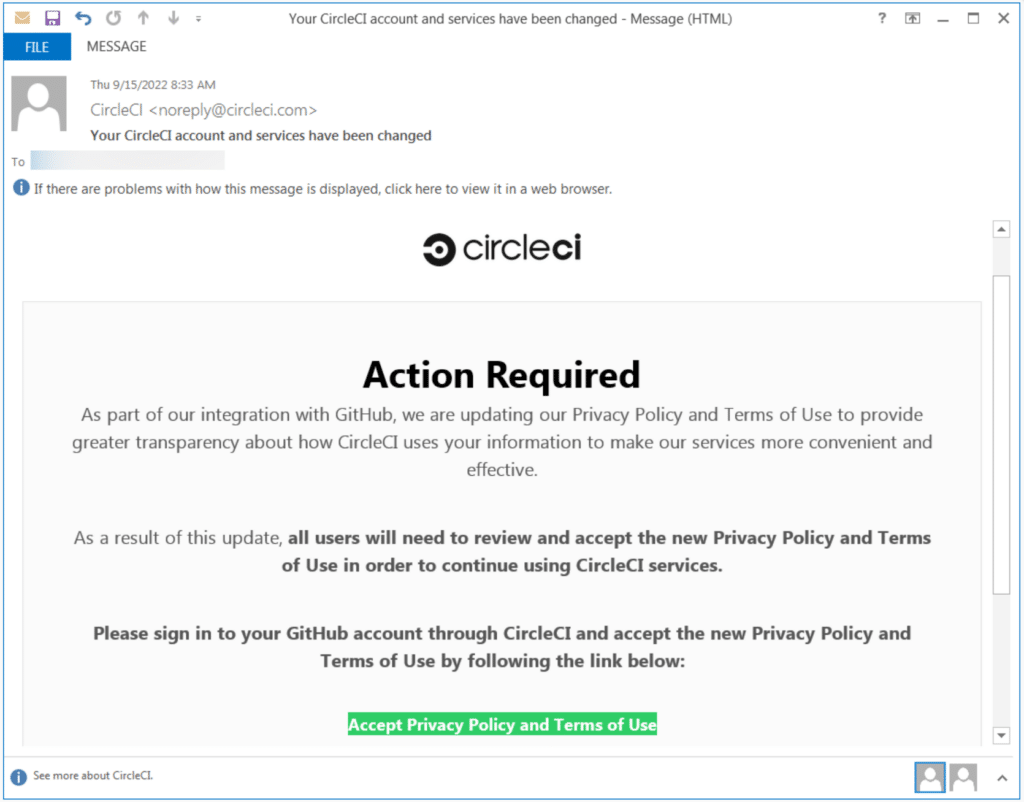

Bagaimana ini bisa terjadi? Sayangnya, ini adalah kisah phishing lama yang sama. Berkat email phishing yang licik (Gambar 1) yang diluncurkan ke karyawan Dropbox, penyerang dapat mencuri kredensial setelah mengarahkan pengguna ke halaman login palsu.

Berpura-pura memfasilitasi integrasi antara akun GitHub perusahaan dan layanan CI/CD CircleCI, karyawan akan diminta memasukkan nama pengguna dan kata sandi GitHub yang didukung Dropbox, diikuti dengan token autentikasi berbasis perangkat keras untuk melewati One Time Password (OTP).

Ternyata, akun GitHub yang disusupi oleh para penyerang adalah milik pengembang Dropbox. Hal ini membuat para pelaku mendapatkan akses ke sekitar 130 repositori kode sumber internal Dropbox yang tersimpan di GitHub, serta kunci API yang digunakan oleh para pengembangnya, dan berbagai data tentang karyawan Dropbox, pelanggan saat ini dan sebelumnya, vendor, dan prospek penjualan.

Mengapa pelanggaran ini terjadi?

Seperti yang telah kita saksikan dalam serangan-serangan baru-baru ini, penargetan pengguna internal yang memiliki hak istimewa terus menjadi pasar yang menarik bagi para penjahat siber karena semakin banyak data yang berharga yang masuk ke dalam infrastruktur cloud.

Sifat serangan yang melibatkan phishing ini bukanlah hal yang baru. Sayangnya, terbukti mustahil bagi manusia untuk mendeteksi setiap iming-iming phishing. Kenyataannya adalah bahwa bagi banyak orang, membuka tautan dan lampiran adalah bagian penting dari pekerjaan mereka.

Yang mengkhawatirkan, bahkan ahli TI yang paling tidak percaya dan penuh perhatian pun bisa menjadi korban dari pesan yang dibuat dengan sangat teliti yang disampaikan dengan cara yang tepat pada waktu yang tepat. Karena alasan ini, phishing terus menjadi skema yang sangat sukses bagi para penyerang. Seiring dengan meningkatnya kompleksitas dan kecanggihan ancaman, tim keamanan harus memperhatikan kontrol teknis yang tepat untuk membatasi permukaan serangan organisasi mereka dan melindungi harta benda berharga mereka, yaitu data kepemilikan yang sangat sensitif.

Apa yang bisa dilakukan?

Ketika berbicara tentang ancaman seperti phishing, kesadaran dunia maya dan pelatihan keamanan email selalu merupakan ide yang bijaksana untuk membantu karyawan menjadi lebih waspada saat dihadapkan pada email, lampiran, tautan, dan sejenisnya.

Namun, kontrol teknis yang memadai tidak dapat diabaikan karena tingginya kemungkinan pengguna menjadi korban.

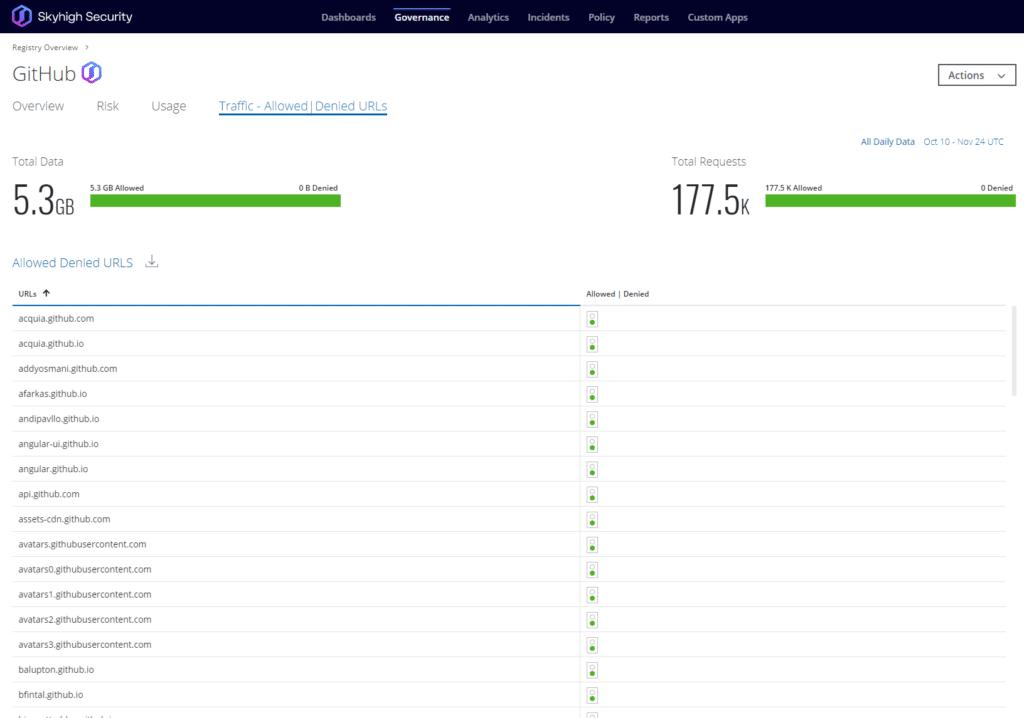

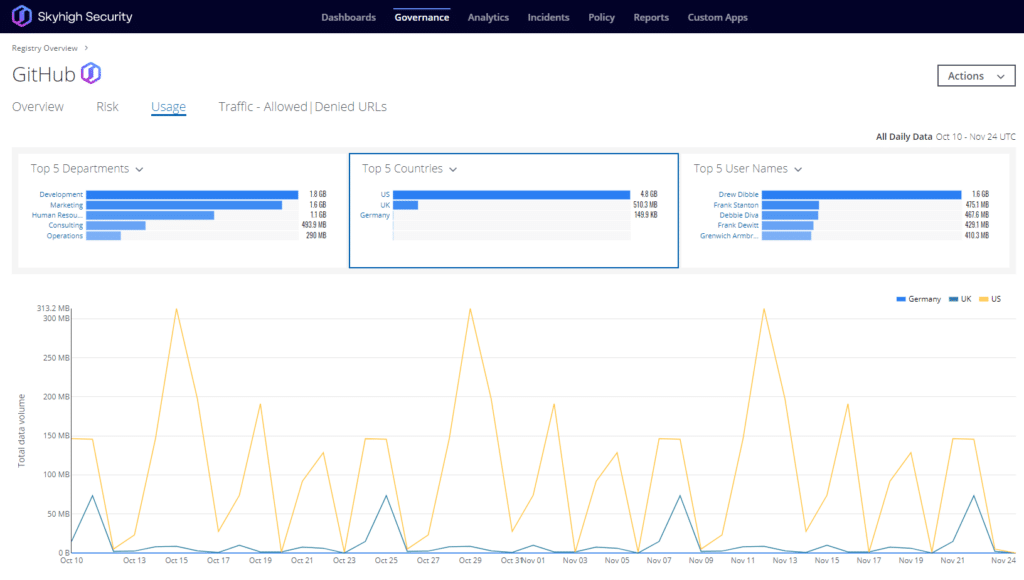

Paling tidak, tim keamanan harus memantau dan mempertahankan tata kelola, visibilitas, dan kontrol atas lingkungan cloud - seperti GitHub - yang digunakan oleh sumber daya perusahaan mereka. Biasanya, banyak tim yang bertujuan untuk mencapai hal ini dengan mengatur akses dan data yang mengarah ke dan dari layanan cloud, tetapi gagal dalam menerapkan dan mengelola kontrol keamanan yang konsisten di dalam layanan itu sendiri. Kenyataannya adalah bahwa di dalam aplikasi dan platform cloud ini, pengguna - dan jelas, penyerang - dapat melakukan berbagai macam aktivitas yang dianggap "menarik" dalam konteks menjaga keamanan data dan kepentingan organisasi.

Dengan mengizinkan administrator operasi keamanan untuk memantau aktivitas pengguna di GitHub, menerapkan kebijakan data loss prevention , dan meninjau Analisis Perilaku Pengguna dan Entitas (UEBA) yang diperkaya dengan algoritme pembelajaran mesin, tim keamanan dapat memperoleh manfaat dari visibilitas yang jauh lebih kaya dan kontrol yang lebih kuat, terutama dalam kasus di mana akses yang tidak sah dapat diperoleh ke dalam penyewaan GitHub korporat dari serangan phishing yang serupa.

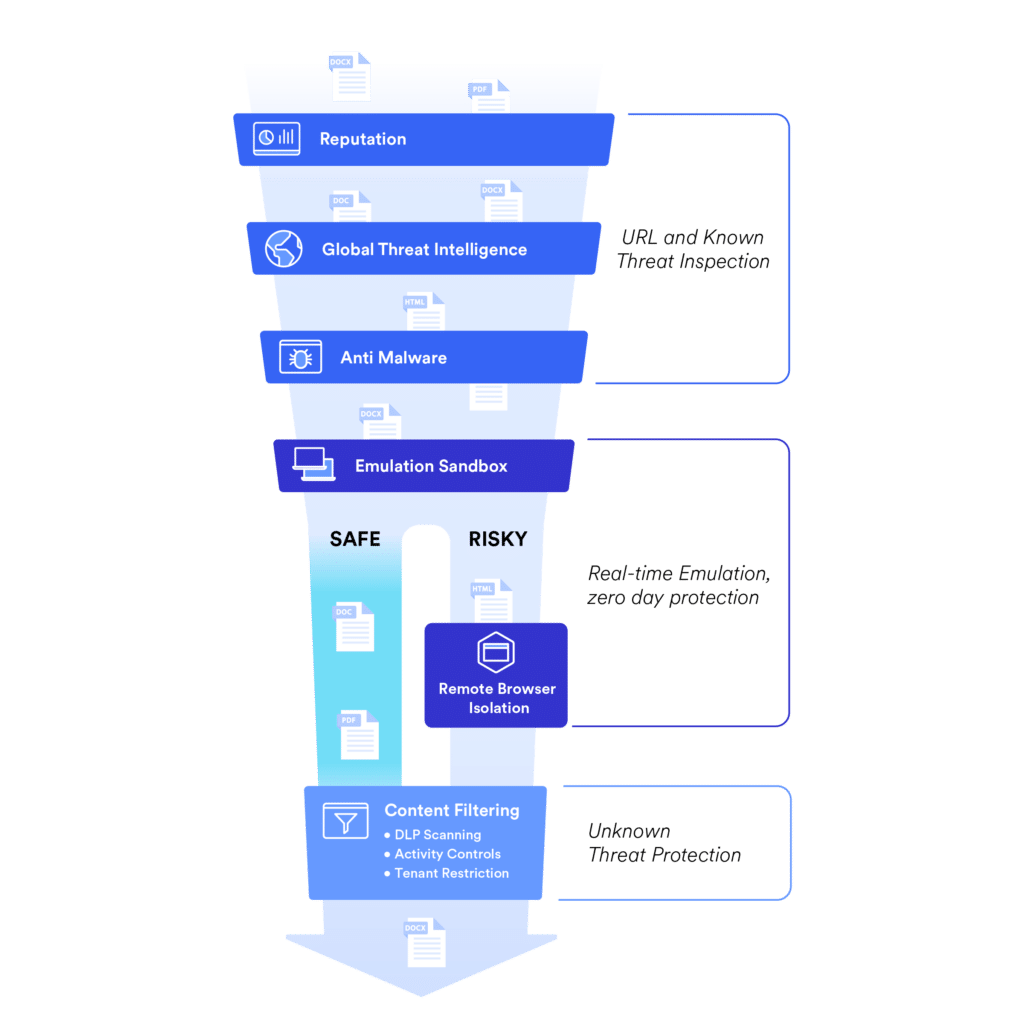

Selain itu, jika pengguna secara tidak sengaja mengklik tautan phishing, solusi proxy yang mumpuni dapat memberikan manfaat yang sangat besar dengan memeriksa lalu lintas web yang diminta yang ditujukan ke halaman web berbahaya. Dengan demikian, solusi proxy dapat segera mendeteksi dan melindungi pengguna dari bahaya, berdasarkan konten di dalam halaman, reputasi alamat web (terutama jika domainnya baru saja didaftarkan atau tidak dikategorikan oleh mesin reputasi web), dan berbagai atribut lainnya.

Berikut ini cara Skyhigh Security memisahkan konten serupa:

Gunakan Skyhigh Security?

- Aktifkan pemantauan aktivitas, data loss prevention, dan perlindungan ancaman untuk GitHub

- Memantau aktivitas pengguna GitHub di halaman Pemantauan Aktivitas

- Memblokir akses ke URL berdasarkan reputasi dan kategorisasi domain

- Aktifkan penerapan informasi URL untuk penyaringan anti-malware

- Menyempurnakan pemblokiran URL tautan phishing menggunakan Global Threat Intelligence

Dengan pengalaman industri keamanan siber yang luas selama lebih dari 11 tahun, Rodman Ramezanian adalah Penasihat Keamanan Cloud Perusahaan, yang bertanggung jawab atas Penasihat Teknis, Pemberdayaan, Desain Solusi, dan Arsitektur di Skyhigh Security. Dalam perannya ini, Rodman terutama berfokus pada organisasi Pemerintah Federal Australia, Pertahanan, dan Perusahaan.

Rodman memiliki spesialisasi di bidang Intelijen Ancaman Musuh, Kejahatan Siber, Perlindungan Data, dan Keamanan Cloud. Dia adalah Penilai IRAP yang didukung oleh Australian Signals Directorate (ASD) - yang saat ini memegang sertifikasi CISSP, CCSP, CISA, CDPSE, Microsoft Azure, dan MITRE ATT&CK CTI.

Rodman memiliki hasrat yang kuat untuk mengartikulasikan hal-hal yang rumit dengan cara yang sederhana, membantu orang awam dan profesional keamanan baru untuk memahami apa, mengapa, dan bagaimana keamanan siber.

Sorotan Serangan

- Pelaku ancaman mengirimkan email phishing yang meniru CircleCI, platform CI/CD populer yang digunakan secara internal oleh Dropbox.

- Email phishing tersebut membawa korban ke halaman login CircleCI tiruan di mana pengguna memasukkan kredensial GitHub mereka. CircleCI mengizinkan pengguna untuk masuk dengan kredensial GitHub.

- Situs tiruan itu juga meminta pengguna untuk memasukkan kata sandi sekali pakai (OTP), yang dihasilkan oleh kunci otentikasi perangkat keras mereka.

- Penyerang akhirnya menggunakan OTP dan kredensial yang diberikan oleh karyawan Dropbox untuk mendapatkan akses ke akun GitHub korban.

- Aktor ancaman mengkloning 130 repositori internal, yang terdiri dari kode publik dan pribadi.

- Serangan ini bukan sekadar kampanye phishing yang hanya berupa serangan dengan tingkat kecanggihan rendah. Fakta bahwa penyerang tampaknya mengetahui Dropbox menggunakan CircleCI dan mampu berkomunikasi dengan kunci perangkat keras dan memberikan kata sandi sekali pakai kepada penyerang menunjukkan tingkat kecanggihan yang lebih tinggi.