موارد

إنتليجنس دايجست

تسربت من الصندوق - تسربت مستودعات التعليمات البرمجية المصدر الخاصة ب Dropbox

تؤدي حملة التصيد الاحتيالي إلى الوصول غير المصرح به إلى بيانات الملكية

بقلم رودمان رامزانيان - مستشار أمان السحابة للمؤسسات

ديسمبر 16, 2022 7 دقائق للقراءة

أحدث بداية لهجمات التصيد الاحتيالي تلوح في الأفق. مع انتشار التطبيقات السحابية والطبيعة المتطورة لكيفية استخدامها ، من عمليات تكامل الرموز المميزة لتسجيل الدخول الأحادي ، تتم مطالبة المستخدمين بتفويض الوصول في ما أصبح ناقل هجوم تم تجاهله لتسهيل تسرب البيانات.

أحدث بداية لهجمات التصيد الاحتيالي تلوح في الأفق. مع انتشار التطبيقات السحابية والطبيعة المتطورة لكيفية استخدامها ، من عمليات تكامل الرموز المميزة لتسجيل الدخول الأحادي ، تتم مطالبة المستخدمين بتفويض الوصول في ما أصبح ناقل هجوم تم تجاهله لتسهيل تسرب البيانات.

إذا نظرنا إلى الوراء في عام 2022 مع اقترابه من الانتهاء ، لم يكن لدينا للأسف نقص في الانتهاكات البارزة. لا تزال البيئات السحابية فريسة بمعدلات لا مثيل لها. لماذا تسأل؟ ينظر ممثلو التهديد إلى البنى التحتية السحابية كأهداف سهلة. وهم يعملون باستمرار على تحسين التكتيكات والحرف اليدوية لاستغلال الوصول ونقاط الضعف والتكوينات الخاطئة بداخلهم ، في نهاية المطاف لوضع أيديهم على الممتلكات الثمينة. في حالة Dropbox ، كان كود مصدر "الصلصة السرية" هدفا حديثا!

Dropbox هو أحدث الوافد إلى قائمة متزايدة من الشركات مثل Uber و Twitch و Samsung و Nvidia التي تم استهداف مستودعات شفرة المصدر الداخلية الخاصة بها واستغلالها من قبل الجهات الفاعلة في التهديد.

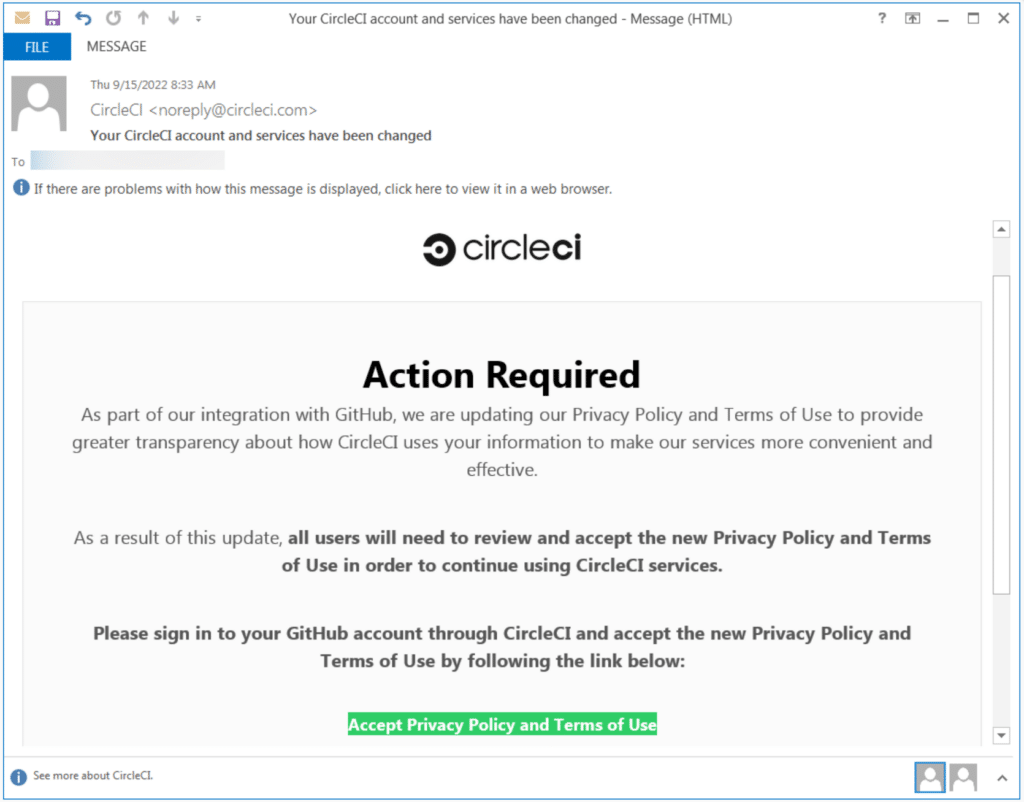

كيف حدث هذا؟ للأسف ، إنها نفس قصة التصيد القديمة. بفضل رسالة بريد إلكتروني ماكرة للتصيد الاحتيالي (الشكل 1) تم إطلاقها على موظفي Dropbox ، تمكن المهاجمون من سرقة بيانات الاعتماد بعد إعادة توجيه المستخدمين إلى صفحة تسجيل دخول مزيفة.

متظاهرا بتسهيل التكامل بين حساب GitHub الخاص بالشركة وخدمات CI / CD الخاصة ب CircleCI ، سيطلب من الموظف إدخال اسم مستخدم GitHub وكلمة المرور المعتمدين من Dropbox ، متبوعا برمز المصادقة المستند إلى الأجهزة للمرور عبر كلمة المرور لمرة واحدة (OTP).

كما اتضح ، فإن حساب GitHub الذي تم اختراقه من قبل المهاجمين ينتمي إلى مطور Dropbox. أدى ذلك إلى وصول الجناة إلى ما يقرب من 130 مستودعا داخليا لشفرة مصدر Dropbox المخزنة على GitHub ، بالإضافة إلى مفاتيح واجهة برمجة التطبيقات التي يستخدمها مطوروها ، ومجموعة متنوعة من البيانات حول موظفي Dropbox والعملاء الحاليين والسابقين والبائعين وعملاء المبيعات المتوقعين.

لماذا تحدث هذه الانتهاكات؟

كما شهدنا في الهجمات الأخيرة ، لا يزال استهداف المستخدمين الداخليين المتميزين سوقا ساخنا لمجرمي الإنترنت حيث تجد البيانات الأكثر قيمة طريقها إلى عوالم البنى التحتية السحابية.

طبيعة هذا الهجوم الذي ينطوي على التصيد الاحتيالي ليست جديدة تماما. لسوء الحظ ، ثبت أنه من المستحيل على البشر اكتشاف كل إغراء تصيد احتيالي. الحقيقة هي أنه بالنسبة للعديد من الأشخاص ، يعد فتح الروابط والمرفقات جزءا أساسيا من عملهم.

ومن المثير للقلق أنه حتى أكثر خبراء تكنولوجيا المعلومات عدم الثقة واليقظة يمكن أن يقعوا ضحية لرسالة مصاغة بدقة يتم تسليمها بالطريقة الصحيحة في الوقت المناسب. لهذا السبب ، لا يزال التصيد الاحتيالي مخططا ناجحا إلى حد كبير للمهاجمين. ومع ازدياد تعقيد التهديدات وتطورها، يجب على فرق الأمن الانتباه إلى الضوابط التقنية المناسبة للحد من سطح هجوم مؤسساتهم وحماية ممتلكاتهم الثمينة، أي بياناتهم الحساسة للغاية والخاصة.

ما الذي يمكن عمله؟

عند الحديث عن تهديدات مثل التصيد الاحتيالي ، يعد الوعي السيبراني والتدريب على أمان البريد الإلكتروني دائما فكرة حكيمة لمساعدة الموظفين على أن يصبحوا أكثر يقظة عند مواجهة رسائل البريد الإلكتروني والمرفقات والروابط الملتوية وما شابه.

ومع ذلك ، لا يمكن استبعاد الضوابط الفنية الكافية بسبب الاحتمال الكبير لوقوع المستخدمين ضحية.

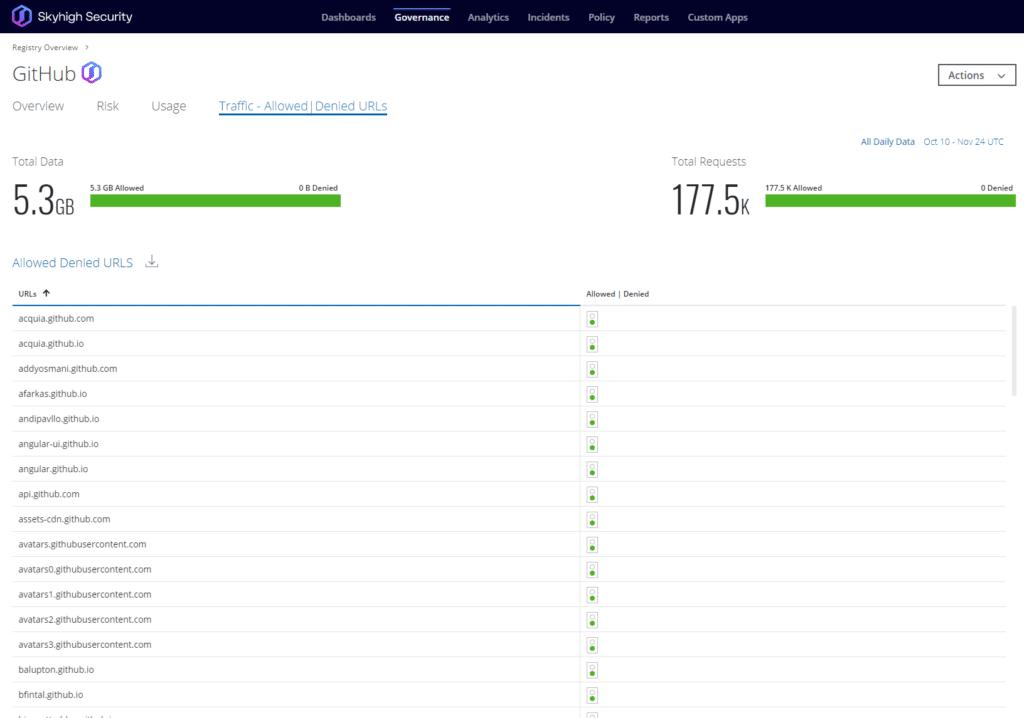

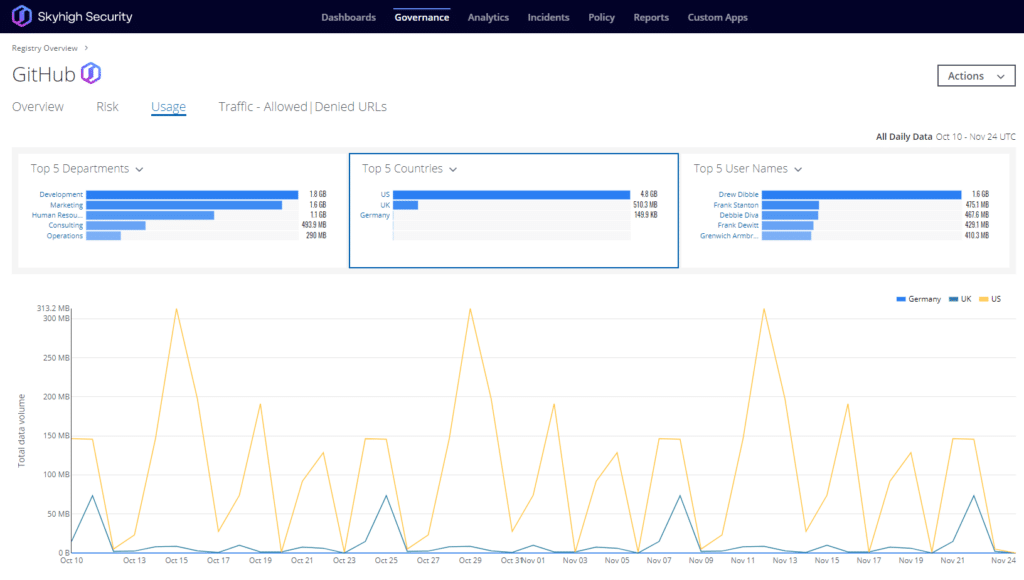

كحد أدنى ، يجب على فرق الأمان مراقبة والحفاظ على الحوكمة والرؤية والتحكم في البيئات السحابية - مثل GitHub - التي تستهلكها موارد شركاتهم. عادة ما تهدف العديد من الفرق إلى تحقيق ذلك من خلال التحكم في الوصول والبيانات المؤدية من وإلى الخدمة السحابية ولكنها تقصر في تنفيذ وإدارة التحكم الأمني المتسق داخل الخدمة نفسها. والحقيقة هي أنه داخل هذه التطبيقات والمنصات السحابية ، يمكن للمستخدمين - ومن الواضح ، المهاجمين - أداء مجموعة واسعة من الأنشطة التي يمكن اعتبارها "ذات أهمية" في سياق الحفاظ على أمان بيانات المؤسسة ومصالحها الفضلى.

من خلال السماح لمسؤولي عمليات الأمان بمراقبة نشاط المستخدم في GitHub ، فرض data loss prevention السياسات والمراجعة التحليلات السلوكية للمستخدم والكيان (UEBA) التي تم إثراؤها بواسطة خوارزميات التعلم الآلي ، يمكن لفرق الأمان الاستفادة من رؤية أكثر ثراء وتحكما أقوى ، لا سيما في حالة الوصول غير المصرح به إلى إيجار GitHub للشركة من هجوم تصيد مماثل.

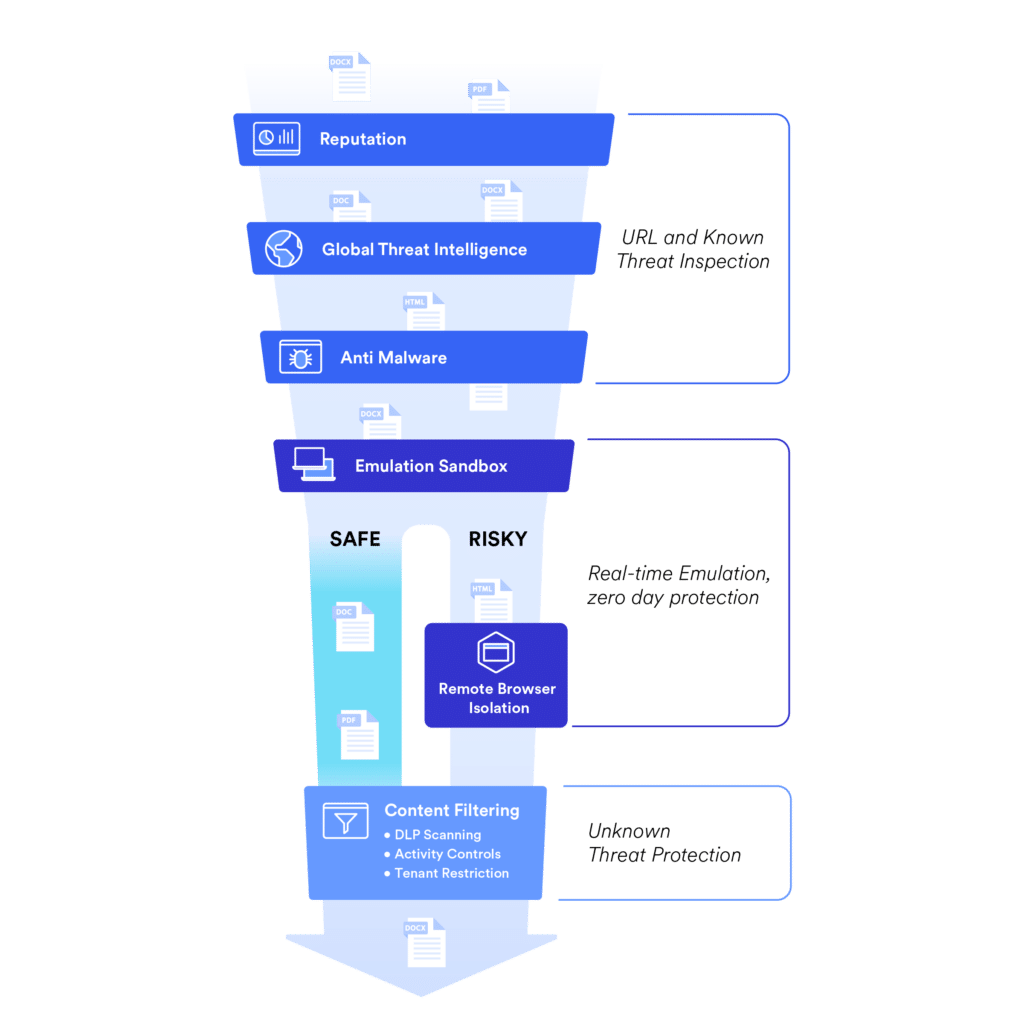

بالإضافة إلى ذلك ، في حالة نقر المستخدم عن طريق الخطأ على رابط تصيد احتيالي ، يمكن أن يوفر حل الوكيل القادر قيمة هائلة من خلال فحص حركة مرور الويب المطلوبة الموجهة إلى صفحة الويب الضارة. عند القيام بذلك ، يمكن لحل الوكيل اكتشاف المستخدمين وحمايتهم على الفور من الأذى ، بناء على المحتوى الموجود داخل الصفحة ، وسمعة عنوان الويب (خاصة إذا كان نطاقه قد تم تسجيله مؤخرا أو غير مصنف بواسطة محركات سمعة الويب) ، والعديد من السمات الأخرى.

إليك الطريقة Skyhigh Security يختار محتوى مشابها:

استخدام Skyhigh Security?

- تمكين مراقبة النشاط ، data loss prevention، والحماية من التهديدات ل GitHub

- مراقبة نشاط مستخدم GitHub في صفحة مراقبة النشاط

- حظر الوصول إلى عناوين URL استنادا إلى السمعة وتصنيف النطاق

- تمكين تطبيق معلومات عنوان URL لتصفية مكافحة البرامج الضارة

- ضبط حظر عناوين URL لروابط التصيد الاحتيالي باستخدام التحليل الذكي للتهديدات العالمية

مع أكثر من 11 عاما من الخبرة الواسعة في مجال الأمن السيبراني ، رودمان رامزانيان هو مستشار أمن سحابة المؤسسة ، وهو مسؤول عن الاستشارات الفنية والتمكين وتصميم الحلول والهندسة المعمارية في Skyhigh Security. في هذا الدور ، يركز رودمان بشكل أساسي على الحكومة الفيدرالية الأسترالية والدفاع ومنظمات المؤسسات.

رودمان متخصص في مجالات استخبارات التهديدات العدائية والجرائم الإلكترونية وحماية البيانات والأمن السحابي. وهو مقيم IRAP معتمد من مديرية الإشارات الأسترالية (ASD) - حاصل حاليا على شهادات CISSP و CCSP و CISA و CDPSE و Microsoft Azure و MITRE ATT&CK CTI.

بصراحة ، لدى رودمان شغف قوي بالتعبير عن الأمور المعقدة بعبارات بسيطة ، مما يساعد الشخص العادي والمتخصصين الجدد في مجال الأمن على فهم ماذا ولماذا وكيف للأمن السيبراني.

يسلط الضوء على الهجوم

- أرسل ممثل التهديد بريدا إلكترونيا واسع النطاق للتصيد الاحتيالي يقلد CircleCI ، وهو نظام أساسي CI / CD شهير يستخدم داخليا بواسطة Dropbox.

- أخذ البريد الإلكتروني للتصيد الاحتيالي الضحية إلى صفحة تسجيل الدخول إلى CircleCI المقلدة حيث أدخل المستخدم بيانات اعتماد GitHub الخاصة به. سمحت CircleCI للمستخدمين بتسجيل الدخول باستخدام بيانات اعتماد GitHub.

- كما طلب موقع التقليد من المستخدمين إدخال كلمة مرور لمرة واحدة (OTP) ، تم إنشاؤها بواسطة مفتاح مصادقة الأجهزة الخاص بهم.

- استخدم المهاجم في النهاية كلمة المرور لمرة واحدة وبيانات الاعتماد التي قدمها موظف Dropbox للوصول إلى حساب GitHub الخاص بالضحية.

- استنسخ ممثل التهديد 130 مستودعا داخليا ، يتكون من كل من الكود العام والخاص.

- لم يكن هذا الهجوم مجرد حملة تصيد بالرش والصلاة تأتي من هجوم منخفض التعقيد. حقيقة أن المهاجم كان يعرف على ما يبدو أن Dropbox استخدم CircleCI وكان قادرا على التواصل مع مفتاح الجهاز وتمرير كلمة المرور لمرة واحدة إلى المهاجم يظهر مستوى أعلى من التطور.