Ressourcen

Die vier wichtigsten Schutzmaßnahmen für Cloud-Apps von nicht verwalteten Geräten

Von Suhaas Kodagali - Leiter Produktmanagement

Juni 14, 2023 5 Minute gelesen

In einer Welt, in der das Arbeiten von unterwegs aus möglich ist, suchen die Sicherheitsteams von Unternehmen nach Möglichkeiten, den Schutz über viele Sicherheitsvektoren hinweg zu erweitern. Einer dieser Vektoren, der besonders im Fokus steht, sind Geräte - die Möglichkeit, Kontrollen auf der Grundlage des Gerätetyps anzuwenden, der auf Unternehmensdaten zugreift. Der überwiegende Teil der Geräte, die auf Unternehmensdaten zugreifen, sind verwaltete Geräte, d.h. Mitarbeiter, die Computer oder Telefone verwenden, die vom Unternehmen bereitgestellt und kontrolliert werden. Verwaltete Geräte halten sich an die Richtlinien und Standards des Unternehmens, ermöglichen eine zentralisierte Verwaltung, Sicherheitskontrollen und Software-Updates und gewährleisten so ein höheres Maß an Kontrolle und Sicherheit. Doch in den letzten zehn Jahren ist der Anteil des Datenverkehrs, der von nicht verwalteten Geräten ausgeht, stetig gestiegen, was zu Sicherheitsbedenken führt.

Jüngste Untersuchungen zeigen, dass Bring Your Own Device (BYOD) nach wie vor die Norm ist. Eine beträchtliche Anzahl von Unternehmen erlaubt die Verwendung von persönlichen (oder nicht verwalteten) Geräten am Arbeitsplatz. Zu den nicht verwalteten Geräten gehören die persönlichen Geräte der Mitarbeiter sowie die Geräte von Drittanbietern, Verkäufern, Partnern und anderen externen Unternehmen. Diese nicht verwalteten Geräte befinden sich außerhalb der direkten Kontrolle des Unternehmens und können potenzielle Sicherheitslücken und Risiken für das Netzwerk und die Daten darstellen. Trotz der Sicherheitsbedenken lassen Unternehmen diese Geräte zu, weil sie einen geschäftlichen Mehrwert bieten. Sie helfen den Mitarbeitern, produktiv zu bleiben, wenn verwaltete Geräte nicht zugänglich sind, z. B. wenn sie im Urlaub sind. Außerdem erleichtern sie die Zusammenarbeit mit Partnern, Lieferanten und Auftragnehmern, die für viele Unternehmen von entscheidender Bedeutung sind.

Die Sicherheitsteams in Unternehmen haben sich mit der Tatsache abgefunden, dass nicht verwaltete Geräte, die auf Cloud-Anwendungen des Unternehmens zugreifen, ein Phänomen sind, das es immer geben wird. Daher gilt ihre Hauptsorge dem Datenschutz innerhalb genehmigter SaaS-Anwendungen wie OneDrive, Salesforce, Google Workspace, Slack oder ServiceNow. Wenn zum Beispiel ein Vertragsangestellter von einem nicht verwalteten Gerät aus auf Unternehmensdokumente in OneDrive zugreift, möchte ich sicherstellen, dass er keine internen Roadmap- oder Planungsdokumente herunterlädt. Oder ich möchte sicherstellen, dass ein Mitarbeiter des Vertriebsteams, der zu einem anderen Unternehmen wechselt, keine Verkaufsberichtsdaten oder Kundenkontakte aus Salesforce herunterlädt. Um diese Bedenken auszuräumen, verwenden die Sicherheitsteams ihre Security Services Edge (SSE) Lösung, um diese Kontrollen zu definieren und durchzusetzen. Die wichtigsten Kontrollen, die Kunden auf den Datenverkehr von nicht verwalteten Geräten anwenden, sind -

- Sichtbarkeit und Datenschutz für nicht verwaltete Geräte, die auf genehmigte SaaS-Anwendungen zugreifen:

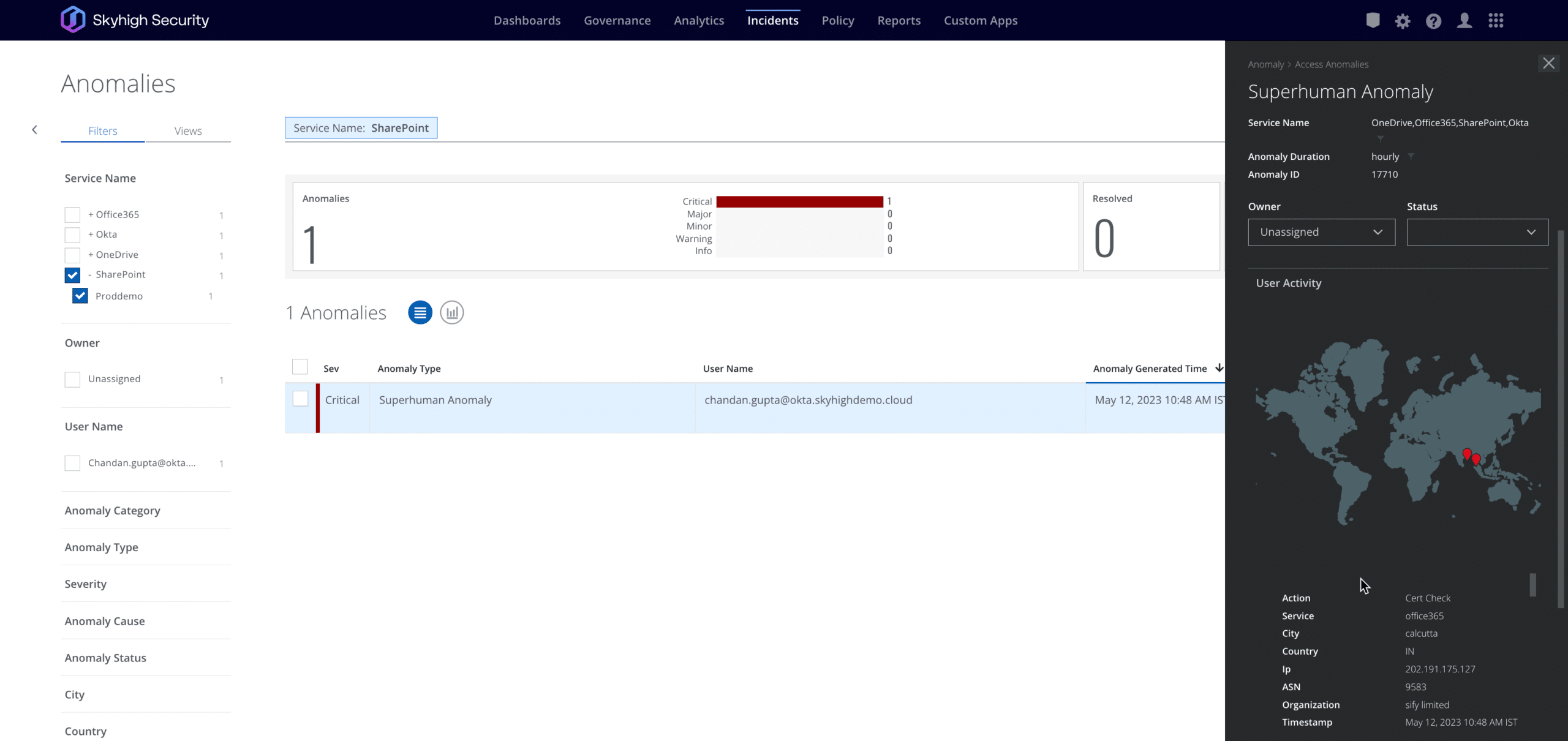

Wenn Mitarbeiter oder Benutzer von Drittanbietern über nicht verwaltete Geräte auf Unternehmensanwendungen zugreifen, möchten die Sicherheitsteams sicherstellen, dass sie Einblick in die durchgeführten Aktivitäten haben und nachweisen können, dass die Kontrollen des Unternehmens auf diesen Zugriff angewendet wurden. Beispielsweise sollte die Erkennung anormaler Nutzung nicht behindert werden, nur weil eine Mitarbeiterin, die keinen Zugang zu ihrem Laptop hatte, beschloss, ihr persönliches iPad zu verwenden, um eine Präsentation auf SharePoint zu aktualisieren. Kunden, die die Skyhigh Security SSE-Lösung verwenden, haben dank einer API-Integration, die geräteunabhängig ist, einen umfassenden Einblick in alle Aktivitäten, die von nicht verwalteten Geräten in Unternehmensanwendungen stattfinden. So können Kunden umfassende Kontrollen anwenden, die data loss prevention (DLP), forensische Analysen (durch Einsicht in die Aktivitäten), die Erkennung von Bedrohungen, die Identifizierung von Fehlkonfigurationen und die Kontrolle verbundener Apps von Drittanbietern umfassen. Durch das Angebot der umfangreichsten Liste von API-Integrationen auf dem SSE-Markt ermöglicht Skyhigh Security seinen Kunden, diese Sicherheitskontrollen auf eine breite Palette von genehmigten Software-as-a-Service (SaaS)-Anwendungen anzuwenden.

- Blockieren Sie die Exfiltration von Unternehmensdaten aus genehmigten SaaS-Anwendungen auf nicht verwaltete Geräte:

Die größte Sorge der Sicherheitsteams bei nicht verwalteten Geräten, die auf vom Unternehmen genehmigte Cloud-Apps zugreifen, ist, dass sie Daten auf das Gerät herunterladen können, woraufhin das Unternehmen jegliche Kontrolle darüber verliert, was mit den Daten geschieht. Um dies zu verhindern, wollen sie Kontrollen anwenden, die das Herunterladen von Dateien verhindern, wenn der Zugriff von einem nicht verwalteten Gerät erfolgt. So kann der Benutzer eine Datei zwar anzeigen und bearbeiten, aber nicht herunterladen. Die Exfiltration von Daten erfolgt jedoch nicht immer durch Herunterladen. Ein Benutzer kann Daten auch auf andere Weise extrahieren, z. B. durch Kopieren und Einfügen oder Drucken. Diese Aktionen müssen also ebenfalls kontrolliert werden. Skyhigh Security bietet seinen Kunden eine einzigartige Lösung für dieses Problem. Mit einer Kombination aus seiner Cloud Access Security Broker (CASB) und Remote Browser Isolation (RBI) ist Skyhigh Security in der Lage, den Datenverkehr von einem nicht verwalteten Gerät in eine RBI-Sitzung umzuleiten und granulare Kontrollen durchzusetzen, um Aktionen wie Upload, Download, Kopieren und Drucken zu blockieren, die sensible Daten exfiltrieren können.

- Verhindern Sie die Exfiltration von sensiblen Daten aus privaten Apps:

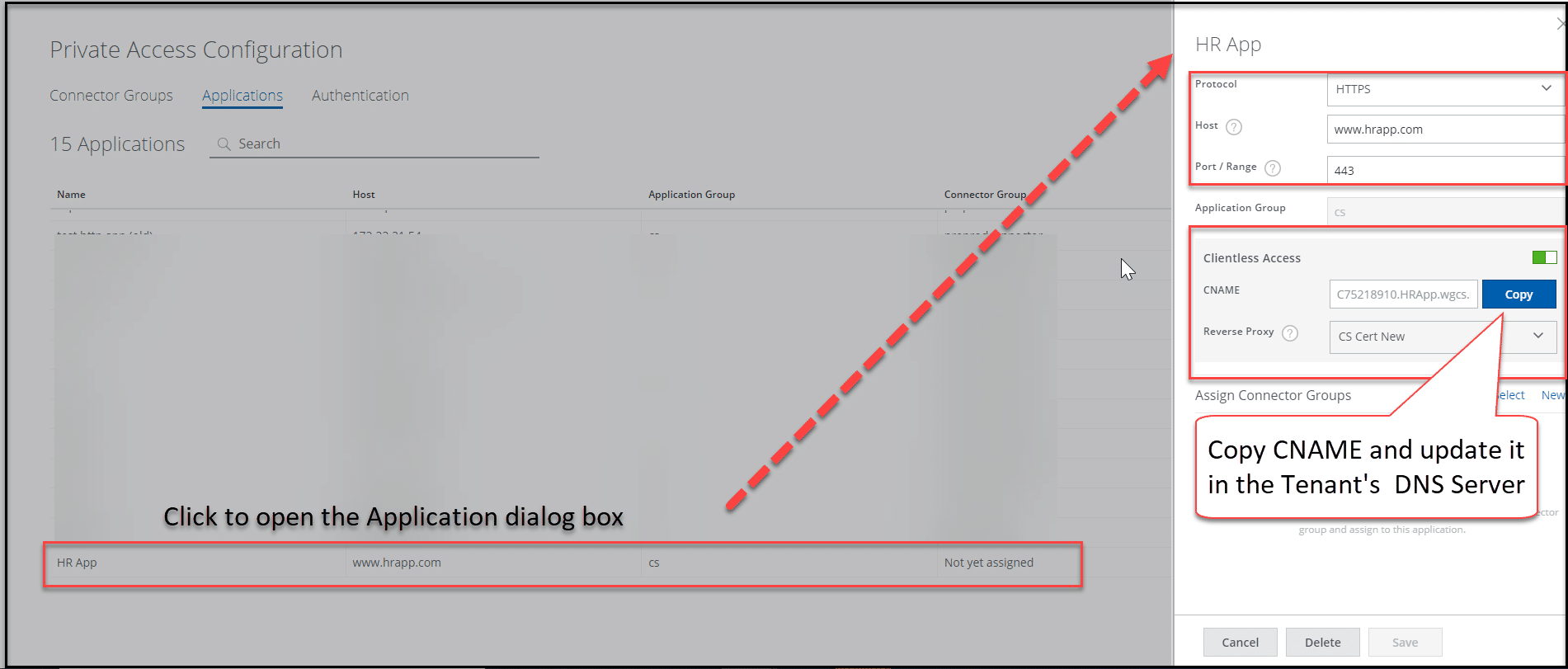

Eigene oder private Apps rücken zunehmend in den Mittelpunkt der Sicherheitskontrollen von Unternehmen, die Zero Trust-Zugriffskontrollen durchsetzen wollen, um nur denjenigen Benutzern Zugriff auf diese Apps zu gewähren, die ihn auch benötigen. In vielen Fällen verlangen Unternehmen, dass auch Benutzer von Drittanbietern auf diese Apps zugreifen, z. B. bei der Beschaffung, der Gehaltsabrechnung oder bei entwicklungsbasierten Apps. Dies erfordert, dass sie den Zugriff über nicht verwaltete Geräte erlauben und folglich auch die notwendigen Schutzmaßnahmen anwenden. Skyhigh Security Kunden verwenden Skyhigh Private Access, um sichere Kontrollen einschließlich Zugriffskontrollen und DLP anzuwenden. Für nicht verwaltete Geräte können Kunden die Option Clientless Access nutzen, die es Endbenutzern ermöglicht, sich zu authentifizieren und eine sichere Verbindung zu privaten Anwendungen herzustellen, indem sie nur einen Webbrowser verwenden. Sicherheitsteams haben auch die Möglichkeit, den Datenverkehr von nicht verwalteten Geräten über eine RBI-Sitzung umzuleiten, genau wie bei SaaS-Anwendungen. Mit der Option Clientless Private Access entfällt die Installation und Verwaltung zusätzlicher Software, was den Zugang zu wichtigen Ressourcen vereinfacht. Dies hilft enorm dabei, Benutzern auf nicht verwalteten Geräten Zugriff und Kontrolle über private Anwendungen zu geben.

- Verhindern Sie das Hochladen von Malware in SaaS-Anwendungen des Unternehmens:

Nicht verwaltete Geräte verfügen in der Regel nicht über die erforderlichen Sicherheitskontrollen und die Benutzer laden Daten aus einer beliebigen Anzahl von sozialen Medien und unregulierten Apps herunter. Wenn diese Geräte zum Hochladen von Dateien in die genehmigten SaaS-Apps eines Unternehmens verwendet werden, könnte sich eine Malware-Infektion auf die Cloud-Instanz und möglicherweise auf die synchronisierten Geräte ausbreiten. Indem sie den Datenverkehr von nicht verwalteten Geräten in eine RBI-Sitzung leiten, können Skyhigh Security -Kunden umfassende Malware-Prüfungen dieser Daten durchführen, um alle potenziell schädlichen Dateien herauszufiltern.

Die geschäftliche Notwendigkeit, den Zugriff von nicht verwalteten Geräten zu ermöglichen, ist klar, aber die Sicherheitsbedrohung durch nicht verwaltete Geräte ist real. Jüngste Untersuchungen zeigen, dass die Mehrheit der Mitarbeiter auf privaten Mobilgeräten riskante Verhaltensweisen an den Tag legt - 71 % speichern vertrauliche Arbeitspasswörter auf ihrem Telefon und 66 % nutzen private Messaging-Apps für berufliche Zwecke. Unternehmen müssen sich also gegen diesen Bedrohungsvektor absichern, indem sie die notwendigen Kontrollen anwenden. Zu diesem Zweck setzen sie auf führende SSE-Lösungen wie Skyhigh Security , um Mitarbeitern und Partnern den Zugriff auf Cloud-Anwendungen des Unternehmens zu ermöglichen, ohne die Sicherheits- und Compliance-Anforderungen zu gefährden.

Wenn Sie mehr darüber erfahren möchten, was Skyhigh Security Produkte für Sie tun können, fordern Sie noch heute eine Demo an.

Zurück zu BlogsVerwandter Inhalt

Von den DPDPA-Anforderungen bis zur Datentransparenz: Die Notwendigkeit von DSPM

Laufende Blogs

LLM-Attribute, die jeder CISO heute im Blick behalten sollte

Sarang Warudkar 18. Februar 2026

Von den DPDPA-Anforderungen bis zur Datentransparenz: Die Notwendigkeit von DSPM

Niharika Ray und Sarang Warudkar 12. Februar 2026

Skyhigh Security 2025: Präzisere Kontrolle, klarere Transparenz und schnellere Maßnahmen für Daten, Web und Cloud

Thyaga Vasudevan 21. Januar 2026

Das versteckte Risiko von GenAI, das Ihr Unternehmen Millionen kosten könnte (und wie Sie es heute beheben können)

Jesse Grindeland 18. Dezember 2025

Skyhigh Security : 2026 ist das Jahr, in dem künstliche Intelligenz einen neuen Entwurf für die Unternehmenssicherheit vorantreibt.

Thyaga Vasudevan 12. Dezember 2025