Par Suhaas Kodagali - Responsable de la gestion des produits

14 juin 2023 5 Lecture minute

Dans un monde de travail à distance post-covid, les équipes de sécurité des entreprises cherchent à étendre les protections sur de nombreux vecteurs de sécurité. L'un d'entre eux fait l'objet d'une grande attention : les appareils, c'est-à-dire la possibilité d'appliquer des contrôles en fonction du type d'appareil qui accède aux ressources de données de l'entreprise. La part dominante des appareils accédant aux données de l'entreprise est constituée par les appareils gérés, qui comprennent principalement les employés utilisant des ordinateurs ou des téléphones fournis et contrôlés par l'organisation. Les appareils gérés respectent les politiques et les normes de l'entreprise, permettent une gestion centralisée, des contrôles de sécurité et des mises à jour logicielles, garantissant ainsi un niveau de contrôle et de sécurité plus élevé. Cependant, au cours de la dernière décennie, la part du trafic provenant d'appareils non gérés n'a cessé d'augmenter, ce qui soulève des problèmes de sécurité.

Des études récentes indiquent que le BYOD (bring your own device) reste la norme, un grand nombre d'entreprises autorisant l'utilisation d'appareils personnels (ou non gérés) sur le lieu de travail. Les appareils non gérés comprennent les appareils personnels utilisés par les employés, ainsi que les appareils de fournisseurs tiers, de vendeurs, de partenaires et d'autres entités externes. Ces appareils non gérés fonctionnent en dehors du contrôle direct de l'organisation et peuvent présenter des vulnérabilités et des risques potentiels pour la sécurité du réseau et des données. Malgré les problèmes de sécurité, les entreprises les autorisent parce qu'ils apportent une valeur ajoutée à l'entreprise. Ils permettent aux employés de rester productifs lorsque les appareils gérés ne sont pas accessibles, par exemple lorsqu'ils sont en vacances. Ils facilitent également la collaboration avec les partenaires, les fournisseurs et les sous-traitants, qui sont essentiels au fonctionnement de nombreuses organisations.

Les équipes de sécurité des entreprises se rendent compte que les appareils non gérés qui accèdent aux applications cloud de l'entreprise sont un phénomène qui va perdurer. Leur principale préoccupation est donc la protection des données au sein des applications SaaS autorisées telles que OneDrive, Salesforce, Google Workspace, Slack ou ServiceNow. Par exemple, si un employé contractuel accède à des documents d'entreprise sur OneDrive à partir d'un appareil non géré, je veux m'assurer qu'il ne télécharge pas de feuille de route interne ou de documents de planification. Ou encore, je veux m'assurer qu'un employé de l'équipe des ventes qui déménage dans une autre entreprise ne télécharge pas les données des rapports de vente ou les contacts des clients à partir de Salesforce. Pour répondre à ces préoccupations, les équipes de sécurité utilisent leur solution Security Services Edge (SSE) pour définir et appliquer ces contrôles. Les contrôles les plus importants que les clients appliquent au trafic provenant d'appareils non gérés sont les suivants : - le contrôle de l'accès à l'information et de la sécurité

- Visibilité et protection des données sur les appareils non gérés accédant à des applications SaaS autorisées :

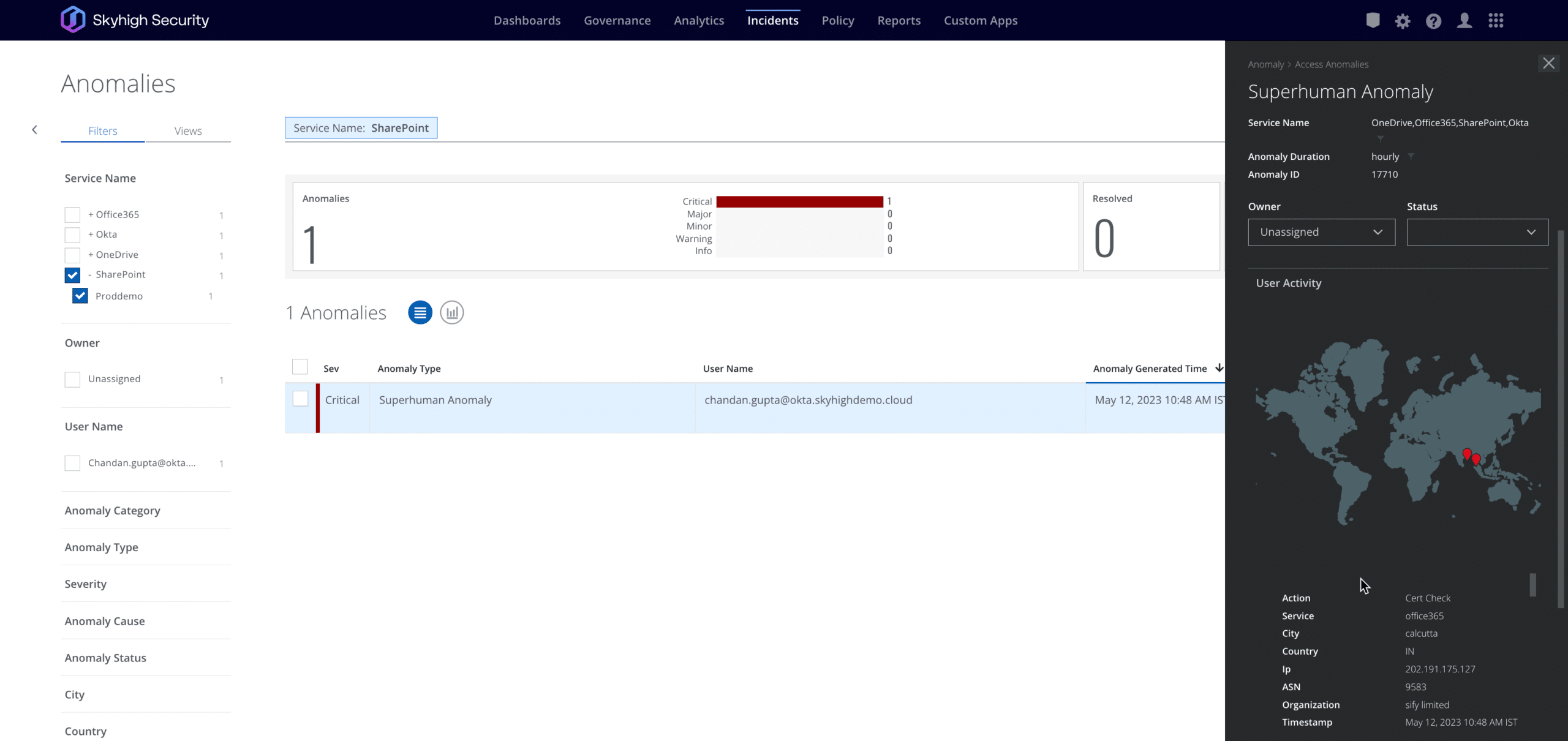

Lorsque des employés ou des utilisateurs tiers accèdent aux applications de l'entreprise via des appareils non gérés, les équipes de sécurité veulent s'assurer qu'elles ont une visibilité sur l'activité réalisée et une trace de l'application des contrôles de l'entreprise à cet accès. Par exemple, la détection d'une utilisation anormale ne doit pas être entravée simplement parce qu'un employé qui n'avait pas accès à son ordinateur portable a décidé d'utiliser son iPad personnel pour mettre à jour une présentation sur SharePoint. Les clients qui utilisent la solution Skyhigh Security SSE ont une visibilité complète de toutes les activités provenant d'appareils non gérés dans les applications de l'entreprise grâce à une intégration API, qui ne dépend pas de l'appareil. Ainsi, les clients peuvent appliquer des contrôles complets qui comprennent data loss prevention (DLP), l'analyse médico-légale (grâce à la visibilité des activités), la détection des menaces, l'identification des mauvaises configurations et le contrôle des applications connectées de tierces parties. En offrant la liste d'intégrations API la plus étendue du marché de l'ESS, Skyhigh Security permet à ses clients d'appliquer ces contrôles de sécurité à une large gamme d'applications SaaS (Software-as-a-Service) sanctionnées.

- Bloquez l'exfiltration des données de l'entreprise à partir d'applications SaaS approuvées sur des appareils non gérés :

La principale préoccupation des équipes de sécurité concernant les appareils non gérés qui accèdent aux applications en nuage approuvées par l'entreprise est qu'ils peuvent télécharger des données dans l'appareil, après quoi l'entreprise perd tout contrôle sur ce qu'elle fait de ces données. Pour éviter cela, elles veulent appliquer des contrôles pour empêcher le téléchargement de tout fichier si l'accès se fait à partir d'un appareil non géré. Ainsi, l'utilisateur peut consulter et modifier un fichier, mais ne peut pas le télécharger. Mais l'exfiltration de données ne se produit pas toujours par téléchargement ; un utilisateur peut extraire des données par d'autres moyens, tels que le copier-coller ou l'impression. Ces actions doivent donc également être contrôlées. Les clients de Skyhigh Security disposent d'une solution unique pour résoudre ce problème. En utilisant une combinaison de son Cloud Access Security Broker (CASB) et Remote Browser Isolation (RBI), Skyhigh Security est en mesure de rediriger le trafic d'un appareil non géré vers une session RBI et d'appliquer des contrôles granulaires pour bloquer des actions telles que le chargement, le téléchargement, la copie et l'impression qui peuvent exfiltrer des données sensibles.

- Empêchez l'exfiltration de données sensibles à partir d'applications privées :

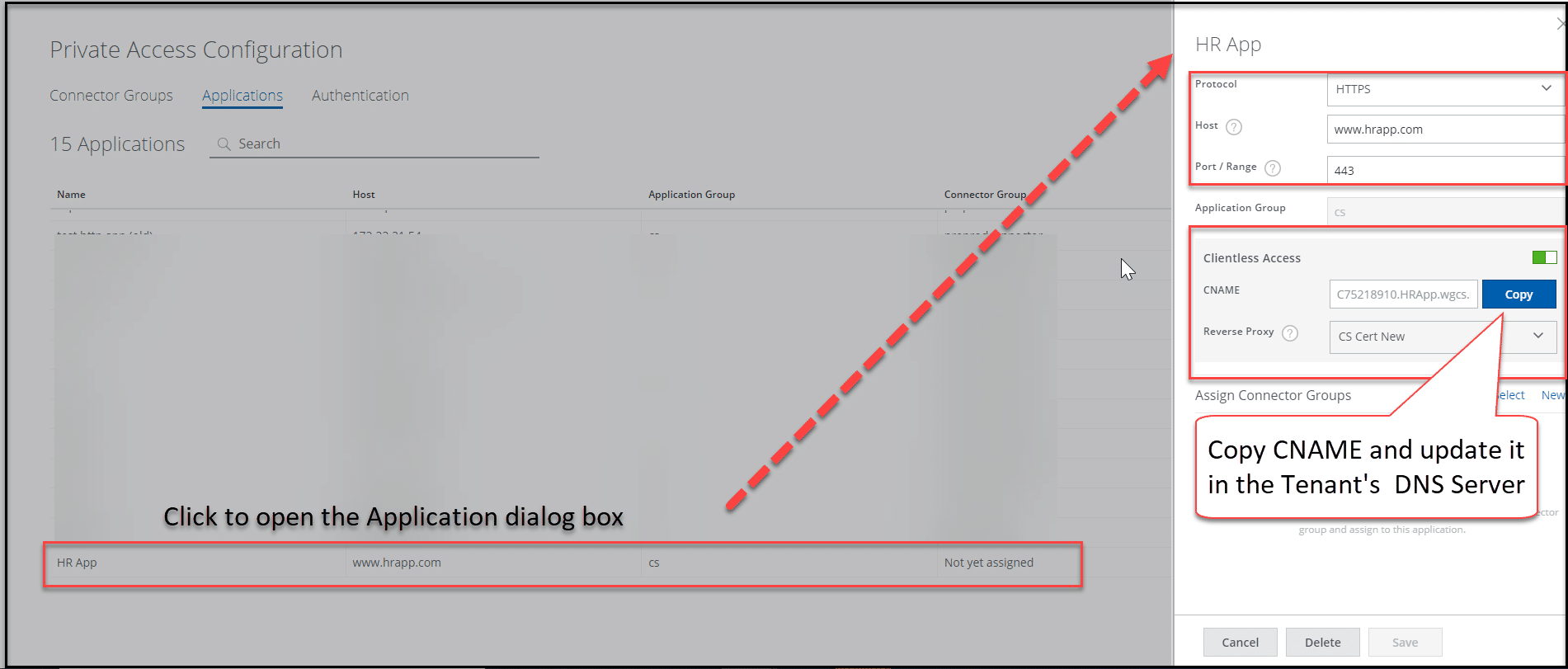

Les applications maison ou privées font de plus en plus l'objet de contrôles de sécurité de la part des entreprises, qui cherchent à appliquer des contrôles d'accès "Zero Trust" afin de n'autoriser que les utilisateurs qui ont besoin d'accéder à ces applications. Dans de nombreux cas, les entreprises demandent à des utilisateurs tiers d'accéder à ces applications, car il s'agit d'applications d'approvisionnement, de paie ou de développement. Les clients de Skyhigh Security utilisent Skyhigh Private Access pour appliquer des contrôles sécurisés, y compris des contrôles d'accès et de DLP. Pour les appareils non gérés, les clients peuvent utiliser l'option Clientless Access qui permet aux utilisateurs finaux de s'authentifier et d'établir une connexion sécurisée à des applications privées en utilisant uniquement un navigateur web. Les équipes de sécurité ont également la possibilité de rediriger le trafic des appareils non gérés via une session RBI, comme pour les applications SaaS. Avec l'option Clientless Private Access , le processus d'installation et de gestion de logiciels supplémentaires est éliminé, ce qui simplifie l'accès aux ressources critiques. Cela aide énormément à fournir l'accès et le contrôle des applications privées aux utilisateurs sur des appareils non gérés.

- Empêchez le téléchargement de logiciels malveillants dans les applications SaaS de l'entreprise :

Les appareils non gérés ne disposent généralement pas des contrôles de sécurité nécessaires et les utilisateurs téléchargent des données à partir d'un certain nombre de médias sociaux et d'applications non réglementées. Lorsque ces appareils sont utilisés pour télécharger des fichiers dans les applications SaaS autorisées d'une entreprise, une infection par un logiciel malveillant peut se propager à l'instance cloud et potentiellement aux appareils synchronisés. En poussant le trafic des appareils non gérés dans une session RBI, les clients de Skyhigh Security sont en mesure d'effectuer des contrôles complets des logiciels malveillants sur ces données afin de filtrer tout fichier potentiellement dangereux.

La nécessité pour l'entreprise d'autoriser l'accès à partir d'appareils non gérés est évidente, mais la menace pour la sécurité que représentent les appareils non gérés est bien réelle. Des études récentes montrent qu'une majorité d'employés adoptent un comportement risqué sur leurs appareils mobiles personnels - 71 % stockent des mots de passe professionnels sensibles sur leur téléphone et 66 % utilisent des applications de messagerie personnelles à des fins professionnelles. Les entreprises doivent donc se protéger contre ce vecteur de menace en appliquant les contrôles nécessaires. Pour ce faire, elles s'appuient sur des solutions ESS de premier plan telles que Skyhigh Security afin de permettre aux employés et aux partenaires d'accéder aux applications cloud de l'entreprise sans compromettre les exigences en matière de sécurité et de conformité.

Pour en savoir plus sur ce que les produits Skyhigh Security peuvent faire pour vous, demandez une démonstration dès aujourd'hui.

Retour à Blogs