Ressourcen

NACHRICHTENÜBERSICHT

Die Entwicklung von Ransomware

Angriffe verlagern den Schwerpunkt von der Dateiverschlüsselung zur Datenexfiltration für Erpressung

Von Rodman Ramezanian - Global Cloud Threat Lead

30. Juni 2023 7 Minuten gelesen

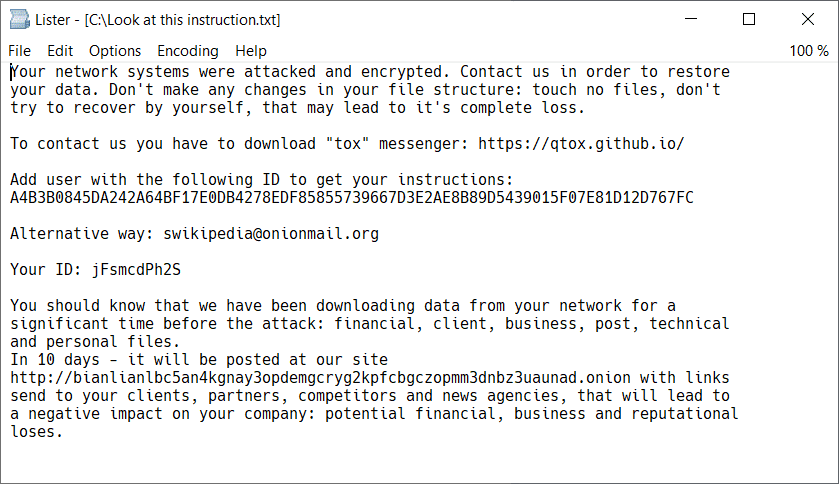

Eine kürzlich veröffentlichte gemeinsame Empfehlung des Federal Bureau of Investigation (FBI), der Cybersecurity and Infrastructure Security Agency (CISA) und des Australian Cyber Security Centre (ACSC) weist auf die erhöhte Bedrohung durch die Ransomware- und Erpressergruppe BianLian hin. Die cyberkriminelle Gruppe ist seit Juni 2022 aktiv. Es scheint, dass die herkömmliche Verschlüsselung von Opferdateien für Ransomware-Zahlungen nun auf die Exfiltration kompromittierter Daten zu Erpressungszwecken umgestellt wurde.

Die Ransomware-Kampagne von BianLian, die sich in der Regel über gültige RDP-Zugangsdaten Zugang verschafft, zielt auf bekannte Organisationen in den Bereichen Bildung, Gesundheitswesen, kritische Infrastruktur, Banken, Finanzdienstleistungen und Versicherungen, Medien und Unterhaltung, Produktion und andere Branchen.

Die BianLian Gruppe wendet zusätzliche Techniken an, um das Opfer unter Druck zu setzen, damit es das Lösegeld bezahlt, z.B. indem es die Lösegeldforderung auf Druckern im kompromittierten Netzwerk ausdruckt", heißt es in dem Advisory. Mitarbeiter der Opferfirmen berichteten außerdem, dass sie Drohanrufe von Personen erhalten haben, die mit der BianLian-Gruppe in Verbindung stehen."

Unter den vielen Warnungen und Empfehlungen der jeweiligen Nachrichtendienste wird in der Empfehlung darauf hingewiesen, wie wichtig es ist, dass Unternehmen "... die Nutzung von RDP und anderen Remote-Desktop-Diensten strikt einschränken ...", um die Angriffsfläche zu verringern und Möglichkeiten für unbefugte Seitwärtsbewegungen zu verhindern. Dies ist besonders wichtig, da die BianLian-Gruppe im Gegensatz zu den meisten anderen Ransomware-Gruppen in erster Linie auf die technische Ausnutzung von Remote-Access-Tools setzt und nicht auf die eher orthodoxen Tactics, Techniques, and Procedures (TTPs), die ausschließlich auf unaufgeforderten Phishing-E-Mails beruhen.

Mit einem stärkeren Fokus auf Datenexfiltration verwendet diese neueste Version der BianLian Ransomware "das File Transfer Protocol und Rclone, ein Tool zur Synchronisierung von Dateien mit Cloud-Speichern, um Daten zu exfiltrieren. Das FBI hat beobachtet, dass die Akteure der BianLian-Gruppe Rclone und andere Dateien in allgemeinen und typischerweise nicht überprüften Ordnern installieren ... ACSC hat beobachtet, dass die Akteure der BianLian-Gruppe den File-Sharing-Dienst Mega nutzen, um die Daten der Opfer zu exfiltrieren."

Wie kommt es zu diesen Vorfällen?

Heutzutage würde Ransomware als eigener Bedrohungsvektor nicht gerade als "neu" angesehen werden. Wo es Daten gibt, gibt es auch eine Möglichkeit für Bedrohungsakteure, diese sensiblen Informationen als Geiseln zu nehmen und eine Zahlung für ihre Freigabe zu verlangen. Dieses Konzept geht auf die Anfänge der Malware-Infektionen zurück, als der "AIDS-Virus" als eine der ersten Ransomware-Instanzen auf den Plan trat.

Der Ansatz der Erpressung und des Datendiebstahls erfreut sich bei Ransomware-Gruppen immer größerer Beliebtheit, da die Opferorganisationen eine strengere Haltung einnehmen, wenn es darum geht, den traditionellen Ransomware-Zahlungsforderungen nachzugeben. Bei diesem überarbeiteten "Modus Operandi" verschaffen sich die Bedrohungsakteure zunächst Zugang, bewegen sich seitlich durch die Netzwerke des Opfers, suchen nach sensiblen/wertvollen Daten für die anschließende Exfiltration, verteilen ihre Ransomware-Nutzlast und stellen schließlich ihre Forderungen. Wenn das Opfer die ursprüngliche Lösegeldforderung nicht bezahlt, drohen die Bedrohungsakteure damit, die gestohlenen Daten online zu veröffentlichen.

Leider gewinnt dieses neue und verbesserte Modell der doppelten Erpressung bei den Cyberkriminellen und ihren Bedrohungskampagnen immer mehr an Boden. Dabei verlangen sie getrennte Zahlungen für die Entschlüsselung der betroffenen Systeme und dafür, dass die gestohlenen Daten des Opfers nicht weitergegeben werden.

Was kann man tun?

Als absolutes Minimum sollten grundlegende Sicherheitsrichtlinien und die Multifaktor-Authentifizierung aktiviert und verwendet werden, wo immer dies möglich ist. Dies wird in der oben erwähnten Empfehlung ausdrücklich als "Phishing-resistente Multifaktor-Authentifizierung" bezeichnet. BianLian ist ein weiteres Beispiel dafür, wie statische, gültige Anmeldedaten erlangt und ausgenutzt werden, um den Zugriff auf die Infrastruktur eines Opfers zu erleichtern.

Wie der Name schon sagt, konzentriert sich Ransomware in erster Linie darauf, die Daten des Opfers gegen Lösegeld in Geiselhaft zu nehmen (keine Punkte für das Erraten dieses Wortes). Und wie? Traditionell geschieht dies durch Verschlüsselung der Dateien eines Opfers. Wenn die Dateien Ihres Unternehmens mit den Verschlüsselungsalgorithmen der Bedrohungsgruppe als Geiseln genommen wurden, hat das Team von Avast ein BianLian-spezifisches Entschlüsselungstool entwickelt, mit dem die Opfer ihre verschlüsselten Daten kostenlos wiederherstellen können, ohne Lösegeld an die Angreifer zahlen zu müssen.

Darüber hinaus wird Unternehmen dringend empfohlen, bekannte Indikatoren für Sicherheitslücken (Indicators of Compromise, IOC) in ihren entsprechenden Plattformen zu nutzen, um BianLian-Infektionen zu erkennen, zu beheben und zu verhindern.

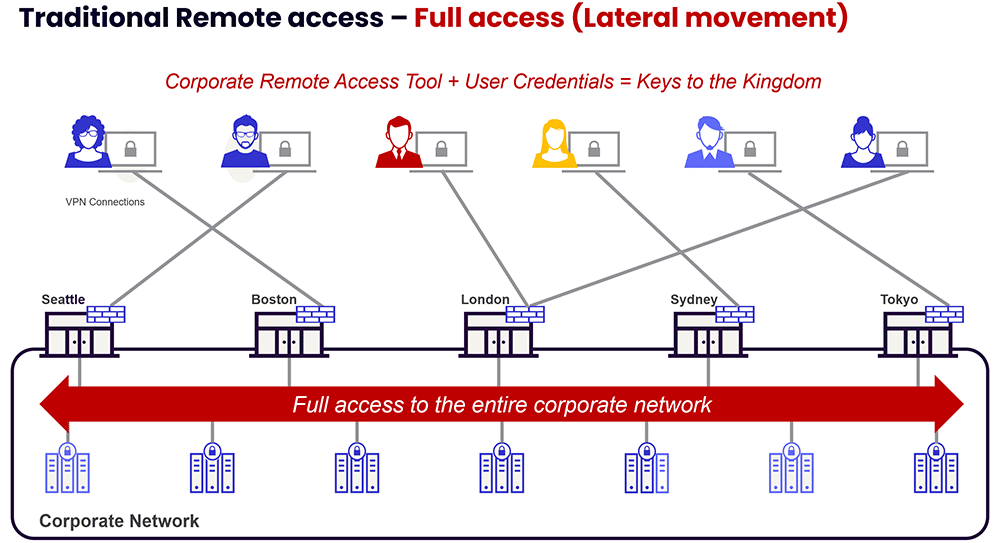

Wie die entsprechenden Nachrichtendienste in ihren Empfehlungen betonen, ist die Verringerung der Angriffsfläche eine wichtige Technik zur Risikominderung, die in Betracht gezogen werden sollte, insbesondere wenn seitliche Bewegungen eine weitere gängige TTP zu sein scheinen. Die strikte Einschränkung von RDP und Remote-Desktop-Diensten ist eine gängige Empfehlung, die bei den jüngsten Bedrohungen wie Lapsus$ und Venus gegeben wurde und die auch bei BianLian ernst genommen werden sollte.

Es ist verständlich, dass die Unternehmen von heute in hohem Maße auf Fernzugriffsdienste und -funktionen angewiesen sind, damit ihre Mitarbeiter an verschiedenen Standorten arbeiten und zusammenarbeiten können. Aus diesem Grund kann es nicht sinnvoll sein, die vorhandenen RDP-Tools einfach abzuschaffen. Stattdessen sollten Unternehmen nach Möglichkeiten suchen, die mit der Nutzung von Remote-Desktops verbundenen Risiken so weit wie möglich einzudämmen und zu vermindern.

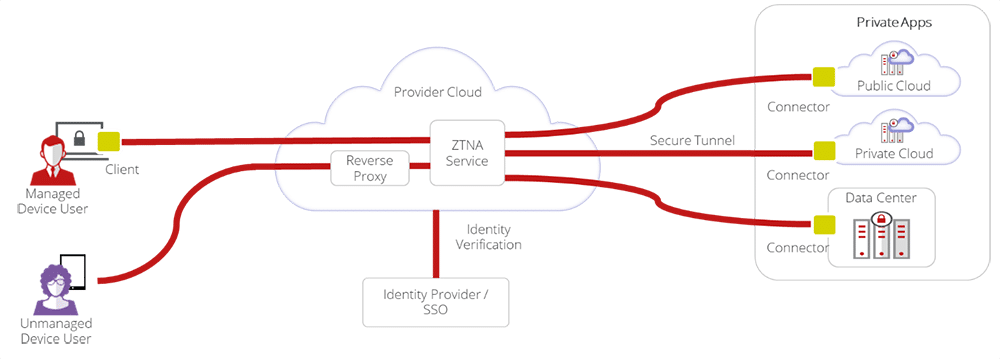

Beispielsweise kann die Ausrichtung an den Prinzipien von Zero Trust Network Access (ZTNA) bei der Verringerung der Angriffsfläche sehr hilfreich sein - das bedeutet, dass der Zugriff auf jede Ressource standardmäßig verweigert wird. Jeder Benutzer und jedes Gerät, ob intern oder aus der Ferne, gilt als unsicher und riskant, und seine Identität und Sicherheitslage müssen überprüft werden, bevor der Zugriff auf sensible private Ressourcen, einschließlich RDP-Verbindungsdienste, gewährt wird.

ZTNA ermöglicht es Unternehmen, softwaredefinierte Perimeter zu erstellen und das Unternehmensnetzwerk in mehrere Mikrosegmente zu unterteilen. Indem der Zugriff auf bestimmte Anwendungen und interne Ressourcen - und nicht auf das gesamte zugrundeliegende Netzwerk - jedem Benutzer mit gültigen Anmeldeschlüsseln gestattet wird, wird die Angriffsfläche drastisch reduziert und so die seitliche Verlagerung von Bedrohungen durch kompromittierte Konten oder Geräte verhindert.

Referenzen:

- https://www.cisa.gov/news-events/cybersecurity-advisories/aa23-136a

- https://www.cisa.gov/sites/default/files/publications/fact-sheet-implementing-phishing-resistant-mfa-508c.pdf

- https://decoded.avast.io/threatresearch/decrypted-bianlian-ransomware/

- https://www.bleepingcomputer.com/news/security/venus-ransomware-targets-publicly-exposed-remote-desktop-services/

Verwenden Sie Skyhigh Security?

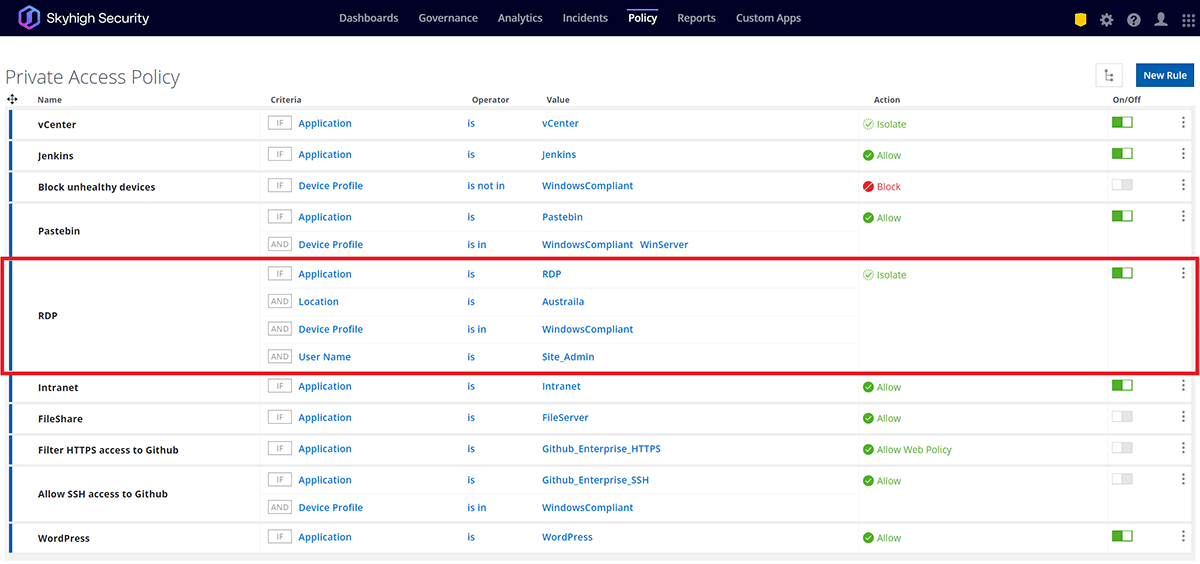

- Nutzen Sie die Richtlinien von Private Access, um den kontrollierten Zugriff direkt auf private Anwendungen zu erzwingen und so das Risiko von Seitwärtsbewegungen zu eliminieren.

- Definieren Sie Geräteprofile und Posture Assessments für verwaltete/unverwaltete Geräte, die intern oder extern Zugriff auf Unternehmensressourcen anfordern.

- Aktivieren Sie Konfigurationsprüfungen, um Dienste zu entdecken und zu überwachen, die einem uneingeschränkten Zugriff ausgesetzt sind.

- Bewerten Sie Benutzeraktivitäten, die über die erste Anmeldung hinausgehen, um Benutzerbewegungen, Verhaltensweisen, Zugriff auf Unternehmensdienste, Standorte und viele andere potenzielle Anomalien zu erfassen.

- Sperren Sie nicht verwaltete Geräte, erzwingen Sie eine mehrstufige Authentifizierung und viele andere kontextbezogene Zugriffsrichtlinien, um die erfolgreiche Wiederverwendung gestohlener Anmeldedaten für Cloud-Anwendungen zu verhindern.

Rodman Ramezanian verfügt über mehr als 11 Jahre Erfahrung in der Cybersicherheitsbranche und ist als Enterprise Cloud Security Advisor verantwortlich für technische Beratung, Enablement, Lösungsdesign und Architektur bei Skyhigh Security. In dieser Funktion konzentriert sich Rodman Ramezanian hauptsächlich auf die australische Bundesregierung, das Verteidigungsministerium und Unternehmen.

Rodman ist spezialisiert auf die Bereiche Adversarial Threat Intelligence, Cyberkriminalität, Datenschutz und Cloud-Sicherheit. Er ist ein vom Australian Signals Directorate (ASD) anerkannter IRAP-Assessor und besitzt derzeit die Zertifizierungen CISSP, CCSP, CISA, CDPSE, Microsoft Azure und MITRE ATT&CK CTI.

Rodman hat eine ausgeprägte Leidenschaft dafür, komplexe Sachverhalte in einfachen Worten zu formulieren und so dem Durchschnittsbürger und neuen Sicherheitsexperten zu helfen, das Was, Warum und Wie der Cybersicherheit zu verstehen.

Höhepunkte des Angriffs

- BianLian-Bedrohungsakteure verschaffen sich einen ersten Zugang zu den Netzwerken der Opfer, indem sie gültige, kompromittierte Remote Desktop Protocol (RDP)-Zugangsdaten nutzen, die sie von externen Brokern für den ersten Zugang oder über Phishing-Techniken erhalten haben.

- Nach erfolgreicher Ausnutzung bereiten die Betreiber die Remote-Ausführung von Systembefehlen vor, indem sie bösartige Web-Shell-Skripte auf den infizierten Systemen installieren.

- Die Akteure der BianLian-Gruppe implantieren eine für jedes Opfer spezifische Backdoor und installieren Software für die Fernverwaltung und den Fernzugriff - wie z.B. TeamViewer, Atera Agent, SplashTop, AnyDesk - für die Persistenz und die Befehls- und Kontrollfunktionen.

- Die Bedrohungsakteure nutzen dann gültige Konten, um sich im Netzwerk zu bewegen und andere Folgeaktivitäten zu verfolgen.

- Um Daten für Erpressungszwecke zu exfiltrieren, verwendet die Gruppe eine Kombination aus File Transfer Protocol (FTP) und Rclone, einem Tool zur Dateisynchronisierung, das auf die Cloud-Speicherinfrastruktur ausgerichtet ist.