Ressourcen

NACHRICHTENÜBERSICHT

Verwüstung im Gesundheitswesen: Datenpanne trifft Dutzende von Krankenhäusern und Kliniken

Gesundheitsindustrie durch massive Datenpanne erschüttert, die Millionen von Opfern betrifft

Von Rodman Ramezanian - Global Cloud Threat Lead

16. August 2023 7 Minuten gelesen

HCA Healthcare, ein bekannter Gesundheitsdienstleister mit einer weitreichenden Präsenz in Florida und 19 weiteren Bundesstaaten, wurde vor kurzem Opfer einer schwerwiegenden Datenpanne, von der möglicherweise bis zu 11 Millionen Menschen betroffen sind. Der beunruhigende Vorfall kam ans Licht, als persönliche Patientendaten in einem Online-Forum auftauchten.

Der verletzte Datensatz enthielt sensible personenbezogene Daten (PII), darunter:

- Namen, Städte, Staaten und Postleitzahlen der Patienten

- Kontaktinformationen wie Telefonnummern und E-Mail-Adressen sowie Geschlecht und Geburtsdaten

- Spezifische Servicetermine, Orte und anstehende Termine

Laut der Erklärung von HCA haben die Bedrohungsakteure 27 Millionen Datenzeilen von einem "externen Speicherort" gestohlen, aber es wurden keine "bösartigen Aktivitäten" in den Netzwerken oder Systemen von HCA festgestellt.

Laut dem IBM Security's 2023 Cost of a Data Breach Report steigen die durchschnittlichen Kosten einer Datenschutzverletzung im Gesundheitswesen auf 11 Millionen US-Dollar. Dies ist ein deutlicher Hinweis auf die wachsende Bedeutung robuster Cybersicherheitspraktiken im Gesundheitswesen.

Die Gesundheitsbranche ist im Vergleich zu allen anderen Sektoren mit einer höheren Anzahl von Datenschutzverletzungen konfrontiert, wie das Ponemon Institute und die Verizon Data Breach Investigations Reports regelmäßig berichten.

Wie kommt es zu diesen Vorfällen?

In diesem Fall erleichterte der unbefugte Zugriff auf einen "externen Speicherort" den umfangreichen Datendiebstahl. Normalerweise werden Speicherorte durch interne Data Loss Prevention Kontrollen oder Technologien zur Überwachung von Datenbankaktivitäten in internen Infrastrukturen streng bewacht.

In der Realität des modernen Geschäfts- und IT-Betriebs gibt es jedoch eine Vielzahl von Benutzern, Geräten, Standorten, Kontexten und Geschäftszwecken, die mit den gespeicherten Daten in Berührung kommen. Diese Variablen stellen einzigartige Herausforderungen für den Schutz von Daten dar, insbesondere beim Zugriff auf "externe Speicherorte" außerhalb der traditionellen Netzwerkgrenzen.

Da die Gesundheitssysteme miteinander vernetzt sind, kann die Kompromittierung eines einzigen Ziels weitreichende Folgen haben.

Laut dem Center for Internet Security (CIS) sind "Persönliche Gesundheitsinformationen (PHI) auf dem Schwarzmarkt wertvoller als Kreditkartendaten oder normale personenbezogene Daten (PII). Daher besteht für Cyberkriminelle ein größerer Anreiz, medizinische Datenbanken ins Visier zu nehmen."

Cyberangriffe sind eine ständige Bedrohung und stellen ein erhebliches Risiko für Unternehmen dar. Sie können den Geschäftsbetrieb, geistiges Eigentum, sensible Daten und den Ruf schädigen. Im Gesundheitswesen steht jedoch noch mehr auf dem Spiel. Der Verlust von Daten kann lebensbedrohliche Folgen haben, während der Diebstahl von Patientendaten eine Verletzung der Privatsphäre darstellt, die sich nachhaltig auf die betroffenen Personen auswirkt.

Insbesondere der Gesundheitssektor hat mit einer Reihe von Herausforderungen im Bereich der Cybersicherheit zu kämpfen:

- Unzureichende Investitionen in sichere digitale Infrastrukturen

- Unzureichende Ausbildung

- Veraltete und anfällige Infrastrukturen

- Unterdurchschnittliche Cybersicherheitspraktiken

- Komplexität aufgrund von Abhängigkeiten zwischen verschiedenen Behörden

- Hohe Kosten im Zusammenhang mit der Implementierung von Cybersicherheit

- Mangelnde Cyber-Kenntnisse unter den Arbeitnehmern

Die Anhäufung dieser Probleme führt zu zahlreichen Schwachstellen und unzureichend geschützten Einstiegspunkten, die von Bedrohungsakteuren leicht ausgenutzt werden können. Wenn diese Schwachstellen zum Schutz hochsensibler und wertvoller Daten ausgenutzt werden, sind die möglichen Folgen immens und können zu großen Schäden führen.

Was kann man tun?

Leider liegen diese Datenschutzverletzungen außerhalb der Kontrolle des Durchschnittsbürgers. Gesundheitsdienstleister verwenden die von Ihnen gesammelten Informationen in der Regel für Ihre Behandlung, so dass Sie Krankenhäusern und Gesundheitsdienstleistern bestimmte Details nicht vorenthalten können.

In der modernen Ära vernetzter Netzwerke - wie sie von Krankenhäusern und Gesundheitsdienstleistern genutzt werden - verlassen sich Organisationen häufig auf externe Speicherorte wie Rechenzentren von Drittanbietern, ausgelagerte Data-Warehousing-Lösungen oder Cloud-Speicheranbieter, um ihre Daten zu speichern und zu verwalten. Diese externen Speicherlösungen bieten zwar Komfort, Skalierbarkeit und Kosteneffizienz, bergen aber auch erhebliche Sicherheitsrisiken. An dieser Stelle kommt das Konzept von Zero Trust Network Access (ZTNA) ins Spiel.

ZTNA behandelt jede Anfrage (z.B. eine Zugriffsanfrage auf einen externen Speicherort) als potenziell bösartig und verlangt bei jedem Schritt des Prozesses eine Überprüfung und Autorisierung. Dies ist besonders wichtig, wenn es um externe Speicherorte geht, und zwar aus den folgenden Gründen:

- Offenlegung und Durchsickern von Daten: Auf externe Speicherorte, insbesondere auf Cloud-Speicherdienste, können zahlreiche Parteien zugreifen, darunter auch die Mitarbeiter eines Dienstanbieters und andere Benutzer. Ohne angemessene Sicherheitsmaßnahmen können sensible Daten versehentlich offengelegt werden oder in die Hände von Unbefugten gelangen.

- Kompromittierung von Anmeldedaten: Wenn ein Angreifer durch Phishing, Social Engineering oder andere Mittel Zugang zu gültigen Anmeldedaten erhält, könnte er diese Anmeldedaten ausnutzen, um auf den externen Speicherort und die darin enthaltenen Daten zuzugreifen. ZTNA minimiert die Auswirkungen kompromittierter Anmeldedaten, indem es zusätzliche Authentifizierungsfaktoren verlangt und die Vertrauenswürdigkeit der anfragenden Partei ständig neu bewertet.

- Insider-Bedrohungen: Auch wenn Unternehmen ihren Mitarbeitern vertrauen, sind Insider-Bedrohungen nicht auszuschließen. Mitarbeiter mit legitimem Zugang zu externen Speicherorten könnten ihre Privilegien missbrauchen oder Opfer eines Diebstahls von Zugangsdaten werden, was zu potenziellen Datenschutzverletzungen führen kann. ZTNA mindert dieses Risiko, indem es ständig die Stellung, den Kontext und das Verhalten der Benutzer bewertet.

- Seitliche Bewegung: Wenn ein Angreifer erfolgreich in das Netzwerk eines Unternehmens eindringt, könnte er versuchen, sich seitlich zu bewegen und sich Zugang zu Speicherorten zu verschaffen - entweder intern oder über externe Verbindungen. ZTNA schränkt die Möglichkeiten für seitliche Bewegungen ein, reduziert die Angriffsfläche und begrenzt den potenziellen Schaden.

- Integrierter Datenschutz: Eingebettete Data Loss Prevention (DLP)-Funktionen verhindern, dass unbefugte Benutzer sensible Daten von jedem Standort oder Gerät aus hoch- oder herunterladen oder sogar anzeigen. Adaptive Zugriffskontrollen können auf der Grundlage kontinuierlicher Gerätebewertungen durchgesetzt werden.

Wenn es um den Schutz wertvoller Daten geht - ganz zu schweigen von sensiblen, persönlichen Gesundheitsdaten -, muss genau darauf geachtet werden, wie und wo die Daten gespeichert, abgerufen und verwendet werden und von wem oder mit welchen Mitteln.

Unternehmen können nicht im Nachhinein nach Daten suchen, die bereits durchgesickert sind. Es gibt kein Produkt oder Tool, das Ihre bereits durchgesickerten Daten finden, die Zeit zurückdrehen und alles wieder zusammensetzen kann! Aus diesem Grund hängt der Datenschutz von einem proaktiven System zur Erkennung, Identifizierung, Klassifizierung und zum Schutz von Daten ab, um zu verhindern, dass es überhaupt zu Verstößen kommt.

Klassifizierungen identifizieren und verfolgen sensible Inhalte, indem sie Fingerabdrücke von Inhalten oder Tags/Definitionen auf Dateien und Inhalte anwenden. Einige Unternehmen verfügen möglicherweise über bestehende Datenklassifizierungen, die von Lösungen wie Titus, Boldon James oder Microsofts Azure Information Protection (AIP) festgelegt wurden. Einige DLP-Lösungen bieten die Möglichkeit, bestehende Klassifizierungen sowohl zu integrieren als auch zu nutzen, um den gesamten Prozess zu beschleunigen.

Es gibt einige Möglichkeiten, Datenklassifizierungen in Ihre Sicherheitspraktiken zu integrieren, einschließlich (aber nicht beschränkt auf):

- Content Fingerprinting: Erstellen Sie Indizes mit rollierenden Hashes Ihrer Daten, um zu verhindern, dass sensible oder vertrauliche Informationen das Unternehmen verlassen, indem Sie entsprechende Compliance-Richtlinien erstellen.

- Datei/Daten-Attribute: Bietet die Möglichkeit, Dateien auf der Grundlage von Schlüsselwörtern und Wörterbüchern, Datei-Metadaten oder dem Inhalt der Datei/des Dokuments selbst zu klassifizieren.

- Optische Zeichenerkennung (OCR): Erweitert den DLP-Schutz vor Steuerunterlagen, Reisepässen, Kreditkarteninformationen oder persönlich identifizierbaren Daten, die als Bilder hochgeladen oder weitergegeben werden könnten.

- Index Document Matching (IDM): Ermöglicht es Ihnen, den Inhalt sensibler Unternehmensdaten in Dokumenten wie Word-, PDF-, PowerPoint- oder CAD-Dokumenten mit Fingerabdrücken zu versehen, um die Erkennungsgenauigkeit sensibler Daten zu verbessern, die sonst schwer zu finden wären.

- Exakter Datenabgleich (EDM): Führt den Fingerabdruckabgleich von strukturierten sensiblen Daten durch, um PII und andere vertrauliche Daten, die in einer strukturierten Datendatei wie einer Tabellenkalkulation oder CSV gespeichert sind, mit einer sehr hohen Erkennungsgenauigkeit und geringen False-Positive-Raten zu erkennen.

Insbesondere im Fall von EDM verwendet Skyhigh Security es, um Fingerabdrücke - bis zu 6 Milliarden Zellen - zu erstellen, die sensible Benutzerdatenbankdatensätze in einem Zeilen- und Spaltenformat (in der Regel aus einer Datenbank im CSV-Format extrahiert) schützen, strukturierte Indizes dieser Daten zu erstellen und DLP-Richtlinien zu verwenden, um zu verhindern, dass sensible Informationen das Unternehmen verlassen.

In diesem Fall sind medizinische Patientendatensätze (und, ganzheitlicher betrachtet, Mitarbeiter- und/oder Kundendatensätze usw.) typische Beispiele für große und sensible Informationsgruppen, die geschützt werden müssen. Sie können solche Datensätze zwar durch den Abgleich von Mustern und Wörterbuchbegriffen schützen, aber diese Methoden des Datenabgleichs erfordern komplexe Bedingungen und Regellogik, die anfällig für falsche Abgleiche sind.

Der Abgleich einzelner Felder eines sensiblen Datensatzes, wie z.B. Name, Geburtsdatum, eindeutige Patientenkennung und Telefonnummer, ist möglicherweise nicht sinnvoll und kann leicht zu einem falschen Treffer führen. Wenn jedoch zwei oder mehr Felder desselben sensiblen Datensatzes (z. B. sowohl Name als auch Sozialversicherungsnummer) innerhalb desselben Textes (z. B. einer E-Mail oder eines Dokuments) übereinstimmen, deutet dies darauf hin, dass sinnvolle, zusammenhängende Informationen vorhanden sind. EDM (Enhanced) Fingerprints gleichen die tatsächlichen Wörter in den definierten Spalten innerhalb eines bestimmten Abstands in einem Datensatz (Zeile oder Reihe) mit dem ursprünglichen Benutzerdatensatz ab, was falsche Übereinstimmungen verhindert.

Im Grunde genommen sollte es sich dabei um das absolute Minimum an Funktionen handeln, die in einer DLP-Lösung und -Regelung für Unternehmen enthalten sind.

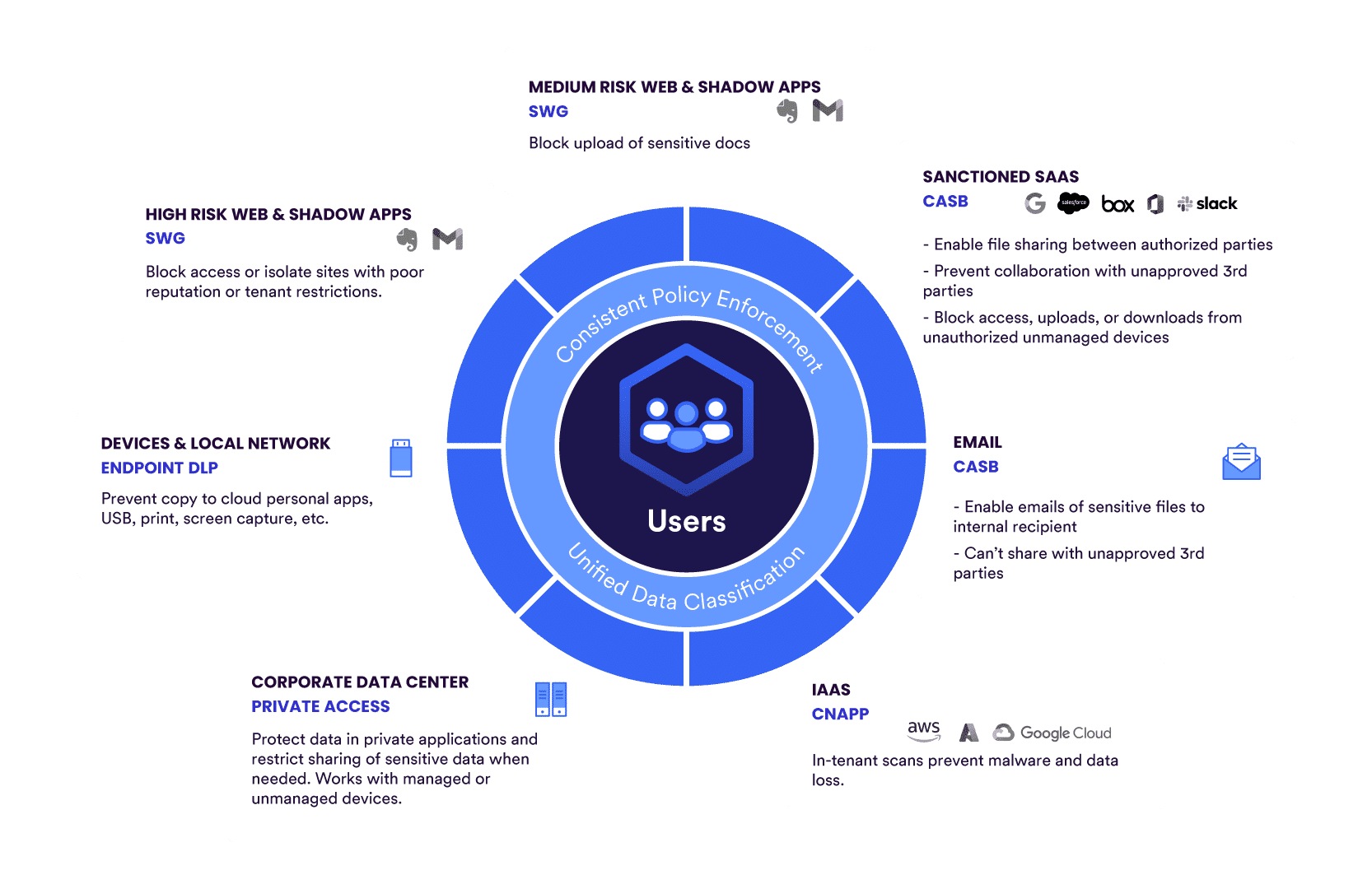

Bestehenden Kunden bietet Skyhigh Securitymit seinem einheitlichen Datenschutz eine visuelle Darstellung sensibler Daten, die zeigt, wo sie verteilt wurden, wie sie verwendet werden und wo sie über alle Cloud-Anwendungen, Web, private Anwendungen, E-Mails und Endpunkte exfiltriert wurden. Skyhigh Security schützt vor Datenverlusten, indem es Klassifizierungen auf Datenschutzrichtlinien anwendet, die Aktionen auslösen und Vorfälle erzeugen, wenn sensible Daten identifiziert werden.

Die Cloud Access Security Broker (CASB)-Plattform von Skyhigh Securityunterstützt integrierte Definitionen, Validierungen und Schlüsselwortinformationen für Datenidentifikatoren im Gesundheitswesen, darunter australische Medicare-Nummern, DEA-Registrierungsnummern, nationale Arzneimittelcodes (NDC), nationale Anbieterkennungen (NPI), Nummern des britischen National Health Service (NHS) und mehr.

Die Realität sieht so aus, dass das kontinuierliche Erkennen, Definieren, Klassifizieren und Schützen Ihrer Daten keine einfache Aufgabe ist, die man einfach mal so nebenbei erledigen kann, und auch keine superschnelle Übung, wenn man sie gründlich und korrekt durchführt.

Die Klassifizierung von Daten ist einer der Schlüsselfaktoren für Datenschutz und Datensicherheit. Durch die Schaffung eines soliden Fundaments gemeinsamer Praktiken für die Datenermittlung, -definition und -klassifizierung können Unternehmen daher einen umfassenderen und substanzielleren Datenschutz über alle potenziellen Leckagekanäle hinweg anwenden, wo immer diese auch liegen mögen.

Verwenden Sie Skyhigh Security?

- Sichern Sie den Zugriff auf Speicherorte und private Anwendungen durch die Implementierung von Zero Trust Network Access (ZTNA) Funktionen.

- Definieren Sie spezifische Geräteprofile, um die Sicherheitslage von Verbindungsgeräten und anfragenden Parteien kontinuierlich zu bewerten.

- Integration, Erstellung und Anwendung von DLP-Dateiklassifizierungen zwischen Skyhigh Security und Trellix ePO.

- Wenden Sie integrierte Definitionen, Validierungen und Schlüsselwortinformationen für Identifikatoren von Gesundheitsdaten an.

- Nutzen Sie die bestehenden Microsoft Azure Information Protection (AIP)-Klassifizierungen, um sensible, wertvolle Daten zu schützen.

- Kategorisieren Sie Dateien auf der Grundlage ihrer Vertraulichkeit und setzen Sie die mit dieser Vertraulichkeitsstufe verbundenen Richtlinien durch.

- Überwachen Sie die strukturierten und unstrukturierten Daten Ihres Unternehmens in Datenbanken und erstellen Sie Fingerabdrücke, um sie jederzeit zu schützen.

- Wenden Sie Exact Data Matching (EDM) Fingerabdrücke an, um sensible Benutzerdatenbankeinträge in Zeilen- und Spaltenformaten zu schützen.

- Aktivieren Sie die OC R-Analyse (Optical Character Recognition), um sensible Texte und Inhalte aus unterstützten Bilddateien zu extrahieren.

- Scannen und untersuchen Sie Cloud-Dienste auf Inhalte, die gegen Ihre DLP-Richtlinien verstoßen.

- Integrieren Sie Boldon James, Titus, Box und andere unterstützende Klassifizierungstechnologien.

- Definieren Sie Übereinstimmungskriterien für Richtlinienverstöße, einschließlich Datei-Metadaten, reguläre Ausdrücke und mehr.

Rodman Ramezanian verfügt über mehr als 11 Jahre Erfahrung in der Cybersicherheitsbranche und ist als Enterprise Cloud Security Advisor verantwortlich für technische Beratung, Enablement, Lösungsdesign und Architektur bei Skyhigh Security. In dieser Funktion konzentriert sich Rodman Ramezanian hauptsächlich auf die australische Bundesregierung, das Verteidigungsministerium und Unternehmen.

Rodman ist spezialisiert auf die Bereiche Adversarial Threat Intelligence, Cyberkriminalität, Datenschutz und Cloud-Sicherheit. Er ist ein vom Australian Signals Directorate (ASD) anerkannter IRAP-Assessor und besitzt derzeit die Zertifizierungen CISSP, CCSP, CISA, CDPSE, Microsoft Azure und MITRE ATT&CK CTI.

Rodman hat eine ausgeprägte Leidenschaft dafür, komplexe Sachverhalte in einfachen Worten zu formulieren und so dem Durchschnittsbürger und neuen Sicherheitsexperten zu helfen, das Was, Warum und Wie der Cybersicherheit zu verstehen.

Höhepunkte des Angriffs

- HCA Healthcare meldete, dass ein unbefugter Akteur Daten von ~11 Millionen Patienten in 20 Staaten, einschließlich Florida, gestohlen und in einem Online-Forum veröffentlicht hat. Die in dem Forum veröffentlichte Liste enthielt 27 Millionen Datenzeilen.

- Nach Angaben von HCA umfassen die Daten Patientennamen, Adressdaten (einschließlich Stadt, Bundesland und Postleitzahl), E-Mail-Adressen von Patienten, Telefonnummern, Geburtsdaten, Geschlecht und Leistungsdaten von Patienten, einschließlich Details zu Standorten und Informationen zu anstehenden Terminen.

- HCA glaubt, dass die Daten von einem externen Speicherort gestohlen wurden, der zur Automatisierung von E-Mail-Nachrichten verwendet wird.

- HCA hat das genaue Datum, an dem es von dem Datendiebstahl erfahren hat, nicht bekannt gegeben.