HCA Healthcare, un destacado proveedor de servicios sanitarios con amplia presencia en Florida y otros 19 estados, fue víctima recientemente de una grave filtración de datos que podría afectar hasta a 11 millones de personas. El inquietante incidente salió a la luz cuando información personal de pacientes salió a la luz en un foro en línea.

En concreto, el conjunto de datos violado incluía información sensible de identificación personal (IIP), que comprendía:

- Nombres, ciudades, estados y códigos postales de los pacientes

- Datos de contacto como números de teléfono y direcciones de correo electrónico, junto con el sexo y las fechas de nacimiento

- Fechas específicas de los servicios, lugares y próximas citas

Según el comunicado de HCA, los actores de la amenaza robaron 27 millones de filas de datos de una "ubicación de almacenamiento externa", pero no se había detectado "ninguna actividad maliciosa" en las redes o sistemas de HCA.

El coste medio de una filtración de datos sanitarios se eleva a 11 millones de dólares, según el Informe sobre el coste de una filtración de datos en 2023 de IBM Security, y sirve como un duro recordatorio de la importancia cada vez mayor de unas prácticas de ciberseguridad sólidas en el sector sanitario.

El sector sanitario se enfrenta a un mayor número de violaciones de datos en comparación con el resto de sectores, tal y como informan sistemáticamente los informes sobre investigaciones de violaciones de datos del Instituto Ponemon y Verizon.

¿Por qué se producen estos incidentes?

En este caso, el acceso no autorizado a una "ubicación de almacenamiento externa" facilitó el vasto robo de datos. Tradicionalmente, las ubicaciones de almacenamiento estarían fuertemente vigiladas por controles internos de Data Loss Prevention o tecnologías de supervisión de la actividad de las bases de datos enterradas dentro de las infraestructuras internas.

Desgraciadamente, sin embargo, la realidad de las operaciones empresariales y de TI de hoy en día implica una diversa variedad de usuarios, dispositivos, ubicaciones, contextos y propósitos empresariales para interactuar con esos datos almacenados. Estas variables presentan retos únicos a la hora de proteger los datos; especialmente en el caso de acceder a "ubicaciones de almacenamiento externas" fuera del perímetro de la red tradicional.

Dada la naturaleza interconectada de los sistemas sanitarios, el compromiso de un único objetivo puede tener implicaciones de gran alcance.

Según el Centro para la Seguridad en Internet (CIS), "la información médica personal (PHI) es más valiosa en el mercado negro que las credenciales de las tarjetas de crédito o la información de identificación personal (PII) normal. Por lo tanto, existe un mayor incentivo para que los ciberdelincuentes tengan como objetivo las bases de datos médicas".

Los ciberataques, que se perfilan constantemente como una grave amenaza, suponen un riesgo significativo para las organizaciones, ya que abarcan el daño potencial a las operaciones empresariales, la propiedad intelectual, los datos confidenciales y la reputación. Sin embargo, en el ámbito sanitario, lo que está en juego es aún mayor. La pérdida de datos puede tener consecuencias mortales, mientras que el robo de historiales de pacientes constituye una violación de la intimidad con repercusiones duraderas para las personas afectadas.

El sector sanitario, en particular, se enfrenta a una serie de retos en materia de ciberseguridad:

- Inversión inadecuada en infraestructuras digitales seguras

- Formación insuficiente

- Infraestructuras anticuadas y vulnerables

- Prácticas de ciberseguridad deficientes

- Complejidades derivadas de la dependencia de varios organismos

- Altos costes asociados a la implantación de la ciberseguridad

- La falta de ciberalfabetización de la mano de obra

La acumulación de estos problemas crea numerosas vulnerabilidades y puntos de entrada inadecuadamente protegidos que están maduros para ser explotados por los actores de amenazas. Cuando se confía en estas debilidades para proteger datos altamente sensibles y valiosos, las consecuencias potenciales se vuelven inmensas, provocando grandes daños.

¿Qué se puede hacer?

Por desgracia, estas violaciones de datos están fuera del control de la persona corriente. Los proveedores de asistencia sanitaria suelen utilizar la información que recogen de usted para su tratamiento, por lo que no puede ocultar ciertos detalles a los hospitales y proveedores de asistencia sanitaria.

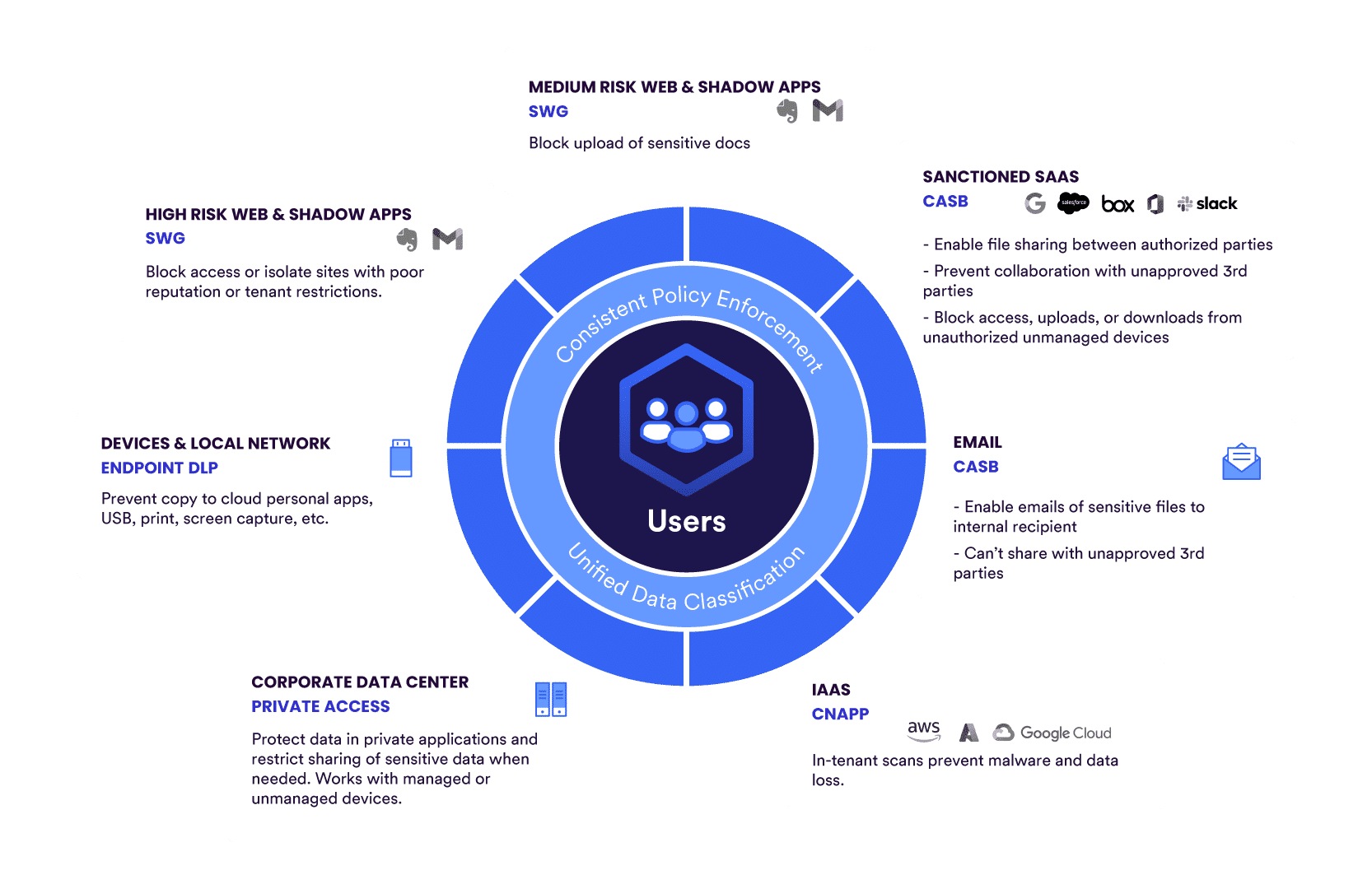

En la era moderna de las redes interconectadas -como las que utilizan los hospitales y los proveedores de atención sanitaria-, las organizaciones suelen depender de ubicaciones de almacenamiento externas, como centros de datos de terceros, soluciones de almacenamiento de datos subcontratadas o proveedores de almacenamiento en la nube, para almacenar y gestionar sus datos. Aunque estas soluciones de almacenamiento externo ofrecen comodidad, escalabilidad y rentabilidad, también introducen importantes riesgos de seguridad. Aquí es donde entra en juego el concepto de Zero Trust Network Access (ZTNA).

La ZTNA trata cada solicitud (por ejemplo, una solicitud de acceso a una ubicación de almacenamiento externa) como potencialmente maliciosa y exige verificación y autorización en cada paso del proceso. Esto es especialmente crucial cuando se trata de ubicaciones de almacenamiento externas por las siguientes razones:

- Exposición y fuga de datos: Las ubicaciones de almacenamiento externo, especialmente los servicios de almacenamiento en la nube, pueden ser accesibles por numerosas partes, incluidos los empleados de un proveedor de servicios y otros usuarios. Sin las medidas de seguridad adecuadas, los datos sensibles podrían quedar expuestos inadvertidamente, filtrarse o ser accedidos por personas no autorizadas.

- Compromiso de credenciales: Si un atacante consigue acceder a credenciales válidas mediante phishing, ingeniería social u otros medios, podría explotar estas credenciales para acceder a la ubicación de almacenamiento externo y a los datos que contiene. La ZTNA minimiza el impacto de las credenciales comprometidas exigiendo factores de autenticación adicionales y reevaluando continuamente el nivel de confianza de la parte solicitante.

- Amenazas internas: Aunque las organizaciones confían en sus empleados, las amenazas internas siguen siendo una posibilidad. Los empleados con acceso legítimo a ubicaciones de almacenamiento externas podrían hacer un uso indebido de sus privilegios o ser víctimas del robo de credenciales, lo que provocaría posibles violaciones de datos. ZTNA mitiga este riesgo evaluando constantemente la postura, el contexto y el comportamiento de los usuarios.

- Movimiento lateral: Si un atacante se infiltra con éxito en la red de una organización, podría intentar moverse lateralmente y obtener acceso a ubicaciones de almacenamiento, ya sean internas o conectadas externamente. La ZTNA restringe las oportunidades de movimiento lateral, reduciendo la superficie de ataque y limitando los daños potenciales.

- Protección de datos integrada: Las funciones integradas de Data Loss Prevention (DLP) impiden que los usuarios no autorizados carguen, descarguen e incluso visualicen datos confidenciales desde cualquier ubicación o dispositivo. Pueden aplicarse controles de acceso adaptables basados en evaluaciones continuas de la postura de los dispositivos.

Cuando se trata de la protección de cualquier dato valioso -y mucho menos de historiales médicos personales y delicados- hay que prestar mucha atención a cómo y dónde se almacenan, acceden y utilizan los datos y por quién o qué activos.

Las organizaciones no pueden "cazar amenazas" retrospectivamente en busca de datos que ya se han filtrado. No existe ningún producto o herramienta que pueda encontrar sus datos ya filtrados, hacer retroceder las manecillas del tiempo y volver a poner todo en su sitio. Por eso la protección de datos depende de un régimen proactivo de descubrimiento, identificación, clasificación y protección de datos para evitar que se produzcan filtraciones en primer lugar.

Las clasificaciones identifican y rastrean el contenido sensible aplicando huellas digitales de contenido o etiquetas/definiciones a los archivos y al contenido. Algunas organizaciones pueden disponer de clasificaciones de datos ya establecidas por soluciones como Titus, Boldon James o Azure Information Protection (AIP) de Microsoft. Algunas soluciones de DLP ofrecen la posibilidad tanto de integrarse con las clasificaciones existentes como de aprovecharlas para agilizar el proceso global.

Existen algunas formas de integrar las clasificaciones de datos en sus prácticas de seguridad, entre las que se incluyen (pero no se limitan a):

- Huella digital de contenidos: Construya índices de hashes rodantes de sus datos para evitar que la información sensible o confidencial salga de la organización creando políticas de cumplimiento en torno a ella.

- Atributos de archivos/datos: Ofrece la posibilidad de clasificar los archivos basándose en palabras clave y diccionarios, metadatos del archivo o contenido del propio archivo/documento.

- Reconocimiento óptico de caracteres (OCR): Amplía la protección DLP contra documentos fiscales, pasaportes, información de tarjetas de crédito o datos de identificación personal que puedan cargarse o compartirse como imágenes.

- Coincidencia de documentos índice (IDM): Le permite tomar huellas dactilares del contenido de datos corporativos confidenciales en documentos como Word, PDF, PowerPoint o CAD, mejorando la precisión de detección de datos confidenciales que serían difíciles de encontrar de otro modo.

- Coincidencia exacta de datos (EDM): Realiza la toma de huellas dactilares de datos sensibles estructurados, diseñada para detectar IIP y otros datos confidenciales almacenados en un archivo de datos estructurados como hojas de cálculo o CSV, con una precisión de detección muy alta y bajas tasas de falsos positivos.

En particular, en el caso de EDM, Skyhigh Security lo utiliza para establecer huellas dactilares -de hasta 6.000 millones de celdas- que protegen registros sensibles de bases de datos de usuarios en formato de filas y columnas (normalmente extraídos de una base de datos en formato CSV), construir índices estructurados de esos datos y utilizar políticas de DLP para impedir que la información sensible salga de la organización.

En este caso, los historiales médicos de los pacientes (y de forma más holística, los historiales de empleados y/o clientes, etc.) son ejemplos típicos de grupos de información grandes y sensibles que necesitan protección. Aunque puede proteger dichos registros mediante la concordancia de patrones y términos de diccionario, estos métodos de concordancia de datos requieren condiciones complejas y lógica de reglas, que son propensas a falsas concordancias.

Hacer coincidir campos individuales de un registro sensible, como el nombre, la fecha de nacimiento, el identificador único del paciente y el número de teléfono puede no ser útil y dar lugar fácilmente a una coincidencia falsa. Pero hacer coincidir dos o más campos del mismo registro sensible (por ejemplo, tanto el nombre como el número de la seguridad social) dentro del mismo texto (como un correo electrónico o un documento) indica que existe información significativa relacionada. Las huellas digitales EDM (mejoradas) cotejan las palabras reales de las columnas definidas dentro de una cierta proximidad en un registro (línea o fila) con el registro original del usuario, lo que evita falsas coincidencias.

Fundamentalmente, éstas deberían ser las capacidades mínimas incluidas en una solución y un régimen de DLP de categoría empresarial.

Para los clientes existentes, la protección de datos unificada de Skyhigh Securityofrece una representación visual de la información sensible que muestra dónde se ha distribuido, cómo se está utilizando y dónde se ha exfiltrado en todas las aplicaciones en la nube, web, aplicaciones privadas, correo electrónico y puntos finales, destacando los riesgos de cumplimiento de los datos. Skyhigh Security protege contra la pérdida de datos aplicando clasificaciones a las políticas de protección de datos que activan acciones, generando incidentes cuando se identifican datos sensibles.

De forma nativa, la plataforma Skyhigh Security's Cloud Access Security Broker (CASB) admite definiciones incorporadas, validaciones e información de palabras clave para identificadores de datos sanitarios, incluidos los números de Medicare australianos, los números de registro de la DEA, los códigos nacionales de medicamentos (NDC), las identificaciones nacionales de proveedores (NPI), los números del Servicio Nacional de Salud británico (NHS), etc.

La realidad es que descubrir, definir, clasificar y proteger continuamente sus datos no es una tarea sencilla de "fijar y olvidar", ni tampoco un ejercicio superrápido si se hace a fondo y correctamente.

La clasificación de los datos es uno de los factores clave de la protección y la privacidad de los datos. Por lo tanto, si se sientan unas bases sólidas de prácticas comunes para el descubrimiento, la definición y la clasificación de los datos, las organizaciones pueden aplicar protecciones de datos más amplias y sustanciales en todos los canales potenciales de fuga, estén donde estén.