एचसीए हेल्थकेयर, फ्लोरिडा और 19 अन्य राज्यों में व्यापक उपस्थिति के साथ एक प्रमुख स्वास्थ्य सेवा प्रदाता, हाल ही में एक गंभीर डेटा उल्लंघन का शिकार हुआ, जो संभावित रूप से 11 मिलियन लोगों को प्रभावित करता है। परेशान करने वाली घटना तब सामने आई जब एक ऑनलाइन फोरम पर व्यक्तिगत रोगी की जानकारी सामने आई।

विशेष रूप से, भंग किए गए डेटासेट में संवेदनशील व्यक्तिगत पहचान जानकारी (पीआईआई) शामिल थी, जिसमें शामिल थे:

- मरीजों के नाम, शहर, राज्य और ज़िप कोड

- संपर्क विवरण जैसे टेलीफोन नंबर और ईमेल पते, लिंग और जन्म तिथि के साथ

- विशिष्ट सेवा दिनांक, स्थान और आगामी नियुक्ति तिथियां

एचसीए के बयान के अनुसार, धमकी देने वाले अभिनेताओं ने "बाहरी भंडारण स्थान" से डेटा की 27 मिलियन पंक्तियों को चुरा लिया, लेकिन इसने एचसीए के नेटवर्क या सिस्टम पर "किसी भी दुर्भावनापूर्ण गतिविधि" का पता नहीं लगाया था।

आईबीएम सिक्योरिटी की 2023 कॉस्ट ऑफ ए डेटा ब्रीच रिपोर्ट के अनुसार, हेल्थकेयर डेटा ब्रीच की औसत लागत बढ़कर 11 मिलियन डॉलर हो गई है, यह स्वास्थ्य सेवा उद्योग में मजबूत साइबर सुरक्षा प्रथाओं के लगातार बढ़ते महत्व की याद दिलाता है।

स्वास्थ्य उद्योग अन्य सभी क्षेत्रों की तुलना में अधिक संख्या में डेटा उल्लंघनों का सामना करता है, जैसा कि पोमोन इंस्टीट्यूट और वेरिज़ोन डेटा ब्रीच इन्वेस्टिगेशन रिपोर्ट्स द्वारा लगातार रिपोर्ट किया गया है।

ये घटनाएं क्यों होती हैं?

इस उदाहरण में, "बाहरी भंडारण स्थान" की अनधिकृत पहुंच ने विशाल डेटा चोरी की सुविधा प्रदान की। परंपरागत रूप से, भंडारण स्थानों को आंतरिक द्वारा भारी संरक्षित किया जाएगा Data Loss Prevention नियंत्रण या डेटाबेस गतिविधि निगरानी प्रौद्योगिकियों आंतरिक बुनियादी ढांचे के अंदर दफन।

दुर्भाग्य से, हालांकि, आधुनिक समय के व्यापार और आईटी संचालन की वास्तविकता में उस संग्रहीत डेटा के साथ इंटरफेस करने के लिए विभिन्न प्रकार के उपयोगकर्ता, उपकरण, स्थान, संदर्भ और व्यावसायिक उद्देश्य शामिल हैं। ये चर अद्वितीय चुनौतियां पेश करते हैं कि डेटा को कैसे संरक्षित करने की आवश्यकता है; विशेष रूप से पारंपरिक नेटवर्क परिधि के बाहर "बाहरी भंडारण स्थानों" तक पहुंचने के मामले में।

स्वास्थ्य देखभाल प्रणालियों की परस्पर प्रकृति को देखते हुए, एक लक्ष्य के समझौते के परिणामस्वरूप दूरगामी प्रभाव हो सकते हैं।

सेंटर फॉर इंटरनेट सिक्योरिटी (CIS) के अनुसार, "व्यक्तिगत स्वास्थ्य सूचना (PHI) क्रेडिट कार्ड क्रेडेंशियल्स या नियमित रूप से व्यक्तिगत रूप से पहचान योग्य जानकारी (PII) की तुलना में काले बाजार पर अधिक मूल्यवान है। इसलिए, साइबर अपराधियों के लिए मेडिकल डेटाबेस को लक्षित करने के लिए एक उच्च प्रोत्साहन है।

लगातार एक गंभीर खतरे के रूप में उभरते हुए, साइबर हमले संगठनों के लिए महत्वपूर्ण जोखिम पैदा करते हैं, जिसमें व्यावसायिक संचालन, बौद्धिक संपदा, संवेदनशील डेटा और प्रतिष्ठा को संभावित नुकसान शामिल है। हालांकि, स्वास्थ्य सेवा क्षेत्र में, दांव और भी अधिक उठाया जाता है। डेटा के नुकसान से जीवन के लिए खतरा हो सकता है, जबकि रोगी के रिकॉर्ड की चोरी प्रभावित व्यक्तियों पर स्थायी प्रभाव के साथ गोपनीयता का उल्लंघन है।

स्वास्थ्य सेवा क्षेत्र, विशेष रूप से, कई साइबर सुरक्षा चुनौतियों से जूझ रहा है:

- सुरक्षित डिजिटल इन्फ्रास्ट्रक्चर में अपर्याप्त निवेश

- अपर्याप्त प्रशिक्षण

- पुरानी और कमजोर बुनियादी सुविधाएं

- सबपर साइबर सुरक्षा प्रथाओं

- बहु-एजेंसी निर्भरता से उत्पन्न होने वाली जटिलताएं

- साइबर सुरक्षा कार्यान्वयन से जुड़ी उच्च लागत

- कार्यबल के बीच साइबर साक्षरता की कमी

इन मुद्दों का संचय कई कमजोरियों और अपर्याप्त रूप से संरक्षित प्रवेश बिंदुओं को बनाता है जो खतरे के अभिनेताओं द्वारा शोषण के लिए परिपक्व हैं। जब इन कमजोरियों पर अत्यधिक संवेदनशील और मूल्यवान डेटा की सुरक्षा के लिए भरोसा किया जाता है, तो संभावित परिणाम बहुत अधिक हो जाते हैं, जिससे व्यापक क्षति होती है।

क्या किया जा सकता है?

दुर्भाग्य से, ये डेटा उल्लंघन औसत व्यक्ति के नियंत्रण से बाहर हैं। हेल्थकेयर प्रदाता आमतौर पर आपके उपचार के लिए आपसे एकत्र की गई जानकारी का उपयोग करते हैं, इसलिए आप अस्पतालों और स्वास्थ्य सेवा प्रदाताओं से कुछ विवरणों को रोक नहीं सकते हैं।

इंटरकनेक्टेड नेटवर्क के आधुनिक युग में - जैसे कि अस्पतालों और स्वास्थ्य सेवा प्रदाताओं द्वारा उपयोग किए जाने वाले- संगठन अक्सर अपने डेटा को स्टोर और प्रबंधित करने के लिए बाहरी भंडारण स्थानों, जैसे कि तृतीय-पक्ष डेटा केंद्र, आउटसोर्स डेटा वेयरहाउसिंग समाधान, या क्लाउड स्टोरेज प्रदाताओं पर भरोसा करते हैं। जबकि ये बाहरी भंडारण समाधान सुविधा, मापनीयता और लागत-प्रभावशीलता प्रदान करते हैं, वे महत्वपूर्ण सुरक्षा जोखिम भी पेश करते हैं। यह वह जगह है जहां की अवधारणा Zero Trust Network Access (जेडटीएनए) खेल में आता है।

ZTNA प्रत्येक अनुरोध (ले: उदाहरण के लिए, बाहरी संग्रहण स्थान पर पहुंच अनुरोध) को संभावित रूप से दुर्भावनापूर्ण मानता है और प्रक्रिया के प्रत्येक चरण में सत्यापन और प्राधिकरण की आवश्यकता होती है। निम्नलिखित कारणों से बाहरी भंडारण स्थानों से निपटने के दौरान यह विशेष रूप से महत्वपूर्ण है:

- डेटा एक्सपोजर और रिसाव: बाहरी भंडारण स्थानों, विशेष रूप से क्लाउड स्टोरेज सेवाओं को कई पार्टियों द्वारा एक्सेस किया जा सकता है, जिसमें सेवा प्रदाता के कर्मचारी और अन्य उपयोगकर्ता शामिल हैं। उचित सुरक्षा उपायों के बिना, संवेदनशील डेटा अनजाने में उजागर, लीक या अनधिकृत व्यक्तियों द्वारा एक्सेस किया जा सकता है।

- क्रेडेंशियल समझौता: यदि कोई हमलावर फ़िशिंग, सोशल इंजीनियरिंग या अन्य माध्यमों से मान्य क्रेडेंशियल्स तक पहुँच प्राप्त करता है, तो वे बाहरी संग्रहण स्थान और डेटा तक पहुँचने के लिए इन क्रेडेंशियल्स का शोषण कर सकते हैं। ZTNA अतिरिक्त प्रमाणीकरण कारकों की आवश्यकता और अनुरोध करने वाले पक्ष के विश्वास स्तर का लगातार पुनर्मूल्यांकन करके समझौता किए गए क्रेडेंशियल्स के प्रभाव को कम करता है।

- अंदरूनी खतरे: जबकि संगठन अपने कर्मचारियों पर भरोसा करते हैं, अंदरूनी खतरे एक संभावना बनी हुई है। बाहरी भंडारण स्थानों तक वैध पहुंच वाले कर्मचारी अपने विशेषाधिकारों का दुरुपयोग कर सकते हैं या क्रेडेंशियल चोरी का शिकार हो सकते हैं, जिससे संभावित डेटा उल्लंघन हो सकते हैं। ZTNA उपयोगकर्ता की मुद्रा, संदर्भ और व्यवहार का लगातार आकलन करके इस जोखिम को कम करता है।

- पार्श्व आंदोलन: यदि कोई हमलावर किसी संगठन के नेटवर्क में सफलतापूर्वक घुसपैठ करता है, तो वे पार्श्व रूप से स्थानांतरित करने और भंडारण स्थानों तक पहुंच प्राप्त करने का प्रयास कर सकते हैं - या तो आंतरिक रूप से या बाहरी रूप से कनेक्ट किए गए। ZTNA पार्श्व आंदोलन के अवसरों को प्रतिबंधित करता है, हमले की सतह को कम करता है और संभावित क्षति को सीमित करता है।

- एकीकृत डेटा संरक्षण: एम्बेडेड Data Loss Prevention (DLP) क्षमताएँ अनधिकृत उपयोगकर्ताओं को किसी भी स्थान या डिवाइस से संवेदनशील डेटा अपलोड करने, डाउनलोड करने और यहाँ तक कि देखने से रोकती हैं. अनुकूली अभिगम नियंत्रण निरंतर डिवाइस मुद्रा आकलन के आधार पर लागू किया जा सकता है।

जब किसी भी मूल्यवान डेटा की सुरक्षा की बात आती है - बहुत कम संवेदनशील, व्यक्तिगत स्वास्थ्य रिकॉर्ड - मजबूत ध्यान इस बात पर लागू करने की आवश्यकता है कि डेटा कैसे और कहाँ संग्रहीत, एक्सेस और उपयोग किया जा रहा है और किसके द्वारा या कौन सी संपत्ति है।

संगठन पहले से ही लीक हो चुके डेटा के लिए पूर्वव्यापी रूप से "खतरे की खोज" नहीं कर सकते हैं। ऐसा कोई उत्पाद या उपकरण नहीं है जो आपके पहले से लीक हुए डेटा को ढूंढ सके, समय के हाथों को वापस कर सके, और सब कुछ फिर से एक साथ रख सके! यही कारण है कि डेटा सुरक्षा डेटा खोज, पहचान, वर्गीकरण और सुरक्षा के एक सक्रिय शासन पर निर्भर करती है ताकि उल्लंघनों को पहले स्थान पर होने से रोका जा सके।

वर्गीकरण फ़ाइलों और सामग्री पर सामग्री, फ़िंगरप्रिंट, या टैग/परिभाषाएँ लागू करके संवेदनशील सामग्री की पहचान और ट्रैक करता है। कुछ संगठनों के पास Titus, Boldon James, या Microsoft के Azure Information Protection (AIP) जैसे समाधानों द्वारा सेट किए गए मौजूदा डेटा वर्गीकरण हो सकते हैं. कुछ डीएलपी समाधान समग्र प्रक्रिया को तेजी से ट्रैक करने के लिए मौजूदा वर्गीकरणों के साथ एकीकृत और लाभ उठाने की क्षमता प्रदान करते हैं।

आपकी सुरक्षा प्रथाओं में डेटा वर्गीकरण को एकीकृत करने के कुछ तरीके हैं, जिनमें शामिल हैं (लेकिन इन तक सीमित नहीं):

- सामग्री फिंगरप्रिंटिंग: संवेदनशील या गोपनीय जानकारी को संगठन छोड़ने से रोकने के लिए उसके आस-पास अनुपालन नीतियां बनाकर अपने डेटा के रोलिंग हैश की अनुक्रमणिका बनाएं।

- फ़ाइल/डेटा विशेषताएँ: कीवर्ड और शब्दकोशों, फ़ाइल मेटाडेटा, या फ़ाइल/दस्तावेज़ के भीतर ही सामग्री के आधार पर फ़ाइलों को वर्गीकृत करने की क्षमता प्रदान करता है।

- ऑप्टिकल कैरेक्टर रिकॉग्निशन (OCR): कर कागजी कार्रवाई, पासपोर्ट, क्रेडिट कार्ड जानकारी, या व्यक्तिगत रूप से पहचान योग्य डेटा के खिलाफ डीएलपी सुरक्षा प्रदान करता है जिसे छवियों के रूप में अपलोड या साझा किया जा सकता है।

- इंडेक्स डॉक्यूमेंट मैचिंग (IDM): आपको दस्तावेज़ों में संवेदनशील कॉर्पोरेट डेटा की सामग्री को फ़िंगरप्रिंट करने देता है, जैसे कि Word, PDF, PowerPoint, या CAD दस्तावेज़, संवेदनशील डेटा की पहचान सटीकता में सुधार करता है जिसे अन्यथा खोजना मुश्किल होगा।

- सटीक डेटा मिलान (EDM): संरचित संवेदनशील डेटा की फ़िंगरप्रिंटिंग करता है, जिसे PII और स्प्रेडशीट या CSV जैसी संरचित डेटा फ़ाइल में संग्रहीत अन्य गोपनीय डेटा का पता लगाने के लिए डिज़ाइन किया गया है, जिसमें बहुत उच्च पहचान सटीकता और कम झूठी सकारात्मक दर होती है।

विशेष रूप से ईडीएम के मामले में, Skyhigh Security इसका उपयोग फ़िंगरप्रिंट स्थापित करने के लिए करता है - 6 बिलियन कोशिकाओं तक - जो संवेदनशील उपयोगकर्ता डेटाबेस रिकॉर्ड को एक पंक्ति और स्तंभ प्रारूप में सुरक्षित करता है (आमतौर पर CSV प्रारूप में डेटाबेस से निकाला जाता है), उस डेटा के संरचित अनुक्रमणिका का निर्माण करता है, और संवेदनशील जानकारी को संगठन छोड़ने से रोकने के लिए DLP नीतियों का उपयोग करता है।

इस मामले में, रोगी मेडिकल रिकॉर्ड (और अधिक समग्र रूप से, कर्मचारी और / या ग्राहक रिकॉर्ड, आदि) बड़े और संवेदनशील सूचना समूहों के विशिष्ट उदाहरण हैं जिन्हें सुरक्षा की आवश्यकता होती है। यद्यपि आप पैटर्न और शब्दकोश शब्दों का मिलान करके ऐसे रिकॉर्ड की सुरक्षा कर सकते हैं, डेटा मिलान की इन विधियों के लिए जटिल स्थितियों और नियम तर्क की आवश्यकता होती है, जो गलत मिलान के लिए प्रवण होते हैं।

संवेदनशील रिकॉर्ड के अलग-अलग फ़ील्ड्स, जैसे नाम, जन्मतिथि, अद्वितीय रोगी पहचानकर्ता और टेलीफ़ोन नंबर का मिलान करना उपयोगी नहीं हो सकता है और आसानी से गलत मिलान हो सकता है. लेकिन एक ही पाठ (जैसे ईमेल या दस्तावेज़) के भीतर समान संवेदनशील रिकॉर्ड (उदाहरण के लिए, नाम और सामाजिक सुरक्षा संख्या दोनों) के दो या अधिक फ़ील्ड्स का मिलान करना इंगित करता है कि सार्थक संबंधित जानकारी मौजूद है. ईडीएम (उन्नत) उंगलियों के निशान मूल उपयोगकर्ता रिकॉर्ड के खिलाफ एक रिकॉर्ड (लाइन या पंक्ति) में एक निश्चित निकटता के भीतर परिभाषित कॉलम में वास्तविक शब्दों से मेल खाते हैं, जो झूठे मैचों को रोकता है।

मौलिक रूप से, ये एक उद्यम-ग्रेड डीएलपी समाधान और शासन के भीतर शामिल न्यूनतम क्षमताओं को शामिल किया जाना चाहिए।

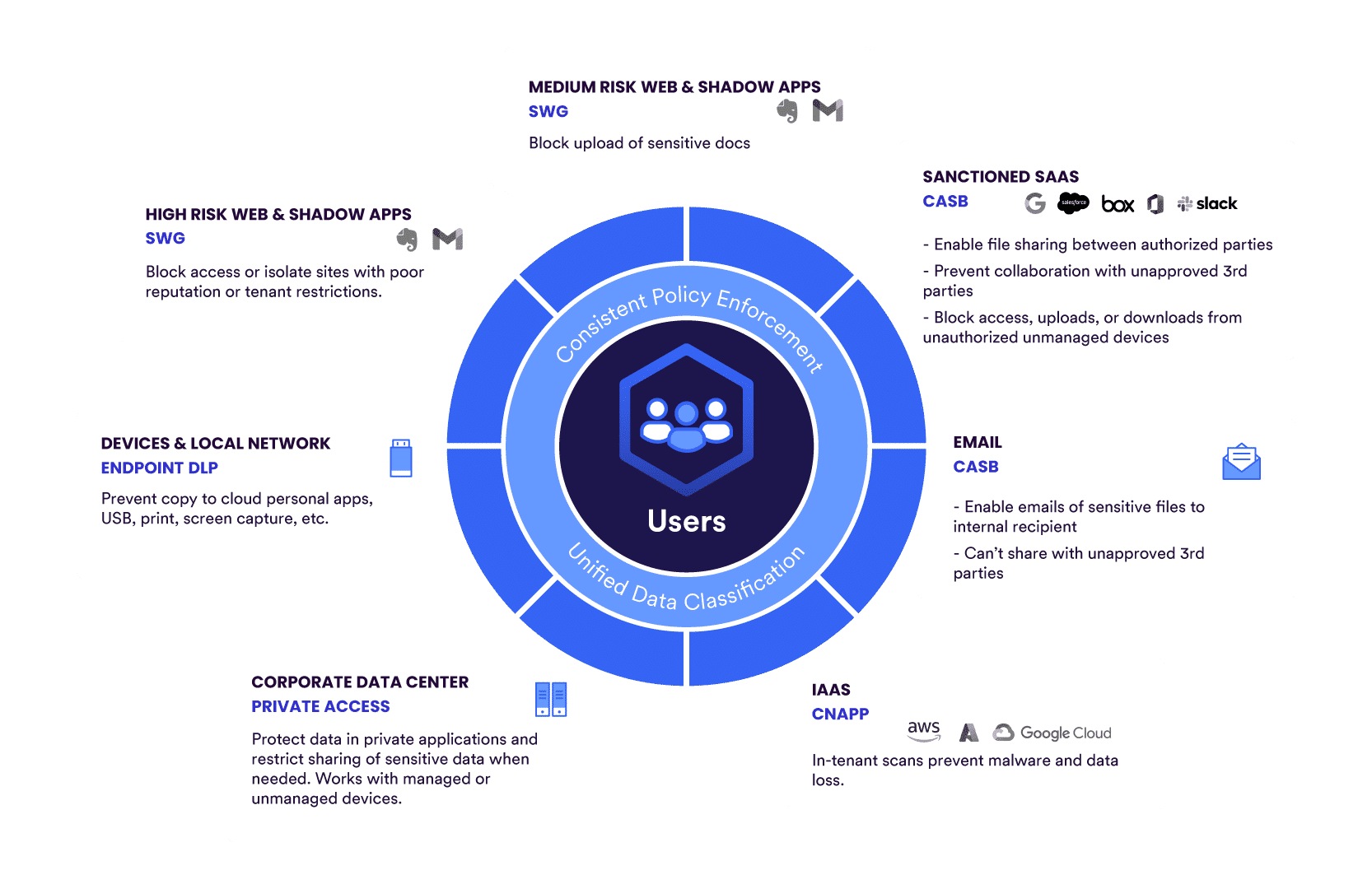

मौजूदा ग्राहकों के लिए, Skyhigh Securityएकीकृत डेटा सुरक्षा संवेदनशील जानकारी का एक दृश्य प्रतिनिधित्व प्रदान करती है जो दिखाती है कि इसे कहां वितरित किया गया है, इसका उपयोग कैसे किया जा रहा है, और जहां इसे सभी क्लाउड एप्लिकेशन, वेब, निजी ऐप, ईमेल और एंडपॉइंट पर बाहर निकाला गया है, डेटा अनुपालन जोखिमों को उजागर करता है। Skyhigh Security डेटा सुरक्षा नीतियों में वर्गीकरण लागू करके डेटा हानि से बचाता है जो क्रियाओं को ट्रिगर करता है, संवेदनशील डेटा की पहचान होने पर घटनाओं को उत्पन्न करता है।

मूल रूप से, Skyhigh Securityके एस Cloud Access Security Broker (CASB) प्लेटफ़ॉर्म हेल्थकेयर डेटा पहचानकर्ताओं के लिए अंतर्निहित परिभाषाओं, सत्यापन और कीवर्ड जानकारी का समर्थन करता है, जिसमें ऑस्ट्रेलियाई मेडिकेयर नंबर, डीईए पंजीकरण संख्या, नेशनल ड्रग कोड (एनडीसी), नेशनल प्रोवाइडर आइडेंटिफिकेशन (एनपीआई), यूके नेशनल हेल्थ सर्विस (एनएचएस) नंबर, और बहुत कुछ।

वास्तविकता यह है कि, आपके डेटा को लगातार खोजना, परिभाषित करना, वर्गीकृत करना और उसकी रक्षा करना एक सरल "सेट और भूलना" कार्य नहीं है, न ही यह एक सुपरफास्ट अभ्यास है यदि पूरी तरह से और सही तरीके से किया जाता है।

डेटा वर्गीकरण डेटा सुरक्षा और डेटा गोपनीयता के प्रमुख कारकों में से एक है। इसलिए, डेटा खोज, परिभाषा और वर्गीकरण के लिए सामान्य प्रथाओं की एक मजबूत नींव रखकर, संगठन संभावित रिसाव चैनलों में अधिक व्यापक और पर्याप्त डेटा सुरक्षा लागू कर सकते हैं, चाहे वे कहीं भी हों।