Ressources

BULLETIN D'INFORMATION

Le chaos dans le secteur de la santé : Une violation de données frappe des dizaines d'hôpitaux et de cliniques

Le secteur de la santé ébranlé par une violation massive de données touchant des millions de victimes

Par Rodman Ramezanian - Responsable mondial des menaces liées à l'informatique en nuage

16 août 2023 7 Minute Read

HCA Healthcare, un important prestataire de soins de santé présent en Floride et dans 19 autres États, a récemment été victime d'une grave violation de données susceptible d'affecter jusqu'à 11 millions de personnes. L'incident troublant a été révélé lorsque des informations personnelles sur des patients ont fait surface sur un forum en ligne.

Plus précisément, l'ensemble des données ayant fait l'objet de la violation comprenait des informations d'identification personnelle (IPI) sensibles, à savoir

- Noms, villes, états et codes postaux des patients

- Les coordonnées de contact telles que les numéros de téléphone et les adresses électroniques, ainsi que le sexe et la date de naissance.

- Dates et lieux des services spécifiques et dates des prochains rendez-vous

Selon la déclaration de HCA, les auteurs de la menace ont volé 27 millions de lignes de données à partir d'un "emplacement de stockage externe", mais aucune activité malveillante n'a été détectée sur les réseaux ou les systèmes de HCA.

Le coût moyen d'une violation de données dans le secteur de la santé s'élevant à 11 millions de dollars, selon le rapport 2023 Cost of a Data Breach Report d'IBM Security, cela nous rappelle brutalement l'importance croissante de pratiques de cybersécurité robustes dans le secteur de la santé.

Le secteur de la santé est confronté à un nombre plus élevé de violations de données que tous les autres secteurs, comme l'indiquent régulièrement les rapports Ponemon Institute et Verizon Data Breach Investigations.

Pourquoi ces incidents se produisent-ils ?

Dans ce cas, l'accès non autorisé à un "emplacement de stockage externe" a facilité le vol de données à grande échelle. Traditionnellement, les emplacements de stockage sont fortement protégés par des contrôles internes ( Data Loss Prevention ) ou des technologies de surveillance de l'activité des bases de données (Database Activity Monitoring) enfouies dans les infrastructures internes.

Malheureusement, la réalité des entreprises modernes et des opérations informatiques implique une grande variété d'utilisateurs, d'appareils, de lieux, de contextes et d'objectifs commerciaux pour interagir avec ces données stockées. Ces variables posent des défis uniques quant à la manière dont les données doivent être protégées, en particulier dans le cas de l'accès à des "emplacements de stockage externes" en dehors du périmètre traditionnel du réseau.

Compte tenu de la nature interconnectée des systèmes de soins de santé, la compromission d'une seule cible peut avoir des conséquences considérables.

Selon le Center for Internet Security (CIS), "les informations de santé personnelles (PHI) ont plus de valeur sur le marché noir que les identifiants de cartes de crédit ou les informations personnelles identifiables (PII). Les cybercriminels sont donc davantage incités à cibler les bases de données médicales".

Les cyberattaques, qui constituent une menace constante, représentent un risque important pour les organisations, car elles peuvent porter atteinte aux opérations commerciales, à la propriété intellectuelle, aux données sensibles et à la réputation. Toutefois, dans le domaine de la santé, les enjeux sont encore plus élevés. La perte de données peut avoir des conséquences mortelles, tandis que le vol de dossiers de patients constitue une atteinte à la vie privée qui a des répercussions durables sur les personnes concernées.

Le secteur des soins de santé, en particulier, est confronté à un certain nombre de défis en matière de cybersécurité :

- Investissements insuffisants dans les infrastructures numériques sécurisées

- Formation insuffisante

- Infrastructures obsolètes et vulnérables

- Pratiques insuffisantes en matière de cybersécurité

- Complexités découlant des dépendances entre agences

- Coûts élevés liés à la mise en œuvre de la cybersécurité

- Un manque de cyberconnaissance de la part de la main-d'œuvre

L'accumulation de ces problèmes crée de nombreuses vulnérabilités et des points d'entrée mal protégés qui sont mûrs pour être exploités par les acteurs de la menace. Lorsque ces faiblesses sont utilisées pour protéger des données très sensibles et précieuses, les conséquences potentielles deviennent immenses et entraînent des dommages considérables.

Que peut-on faire ?

Malheureusement, ces violations de données échappent au contrôle du commun des mortels. Les prestataires de soins de santé utilisent généralement les informations qu'ils recueillent auprès de vous pour votre traitement. Vous ne pouvez donc pas cacher certains détails aux hôpitaux et aux prestataires de soins de santé.

À l'ère moderne des réseaux interconnectés - tels que ceux utilisés par les hôpitaux et les prestataires de soins de santé - les organisations s'appuient souvent sur des sites de stockage externes, tels que des centres de données tiers, des solutions d'entreposage de données externalisées ou des fournisseurs de stockage en nuage, pour stocker et gérer leurs données. Si ces solutions de stockage externe sont pratiques, évolutives et rentables, elles présentent également des risques de sécurité importants. C'est là que le concept de Zero Trust Network Access (ZTNA) entre en jeu.

ZTNA traite chaque demande (par exemple, une demande d'accès à un emplacement de stockage externe) comme potentiellement malveillante et exige une vérification et une autorisation à chaque étape du processus. Cela est particulièrement important lorsqu'il s'agit d'emplacements de stockage externes pour les raisons suivantes :

- Exposition et fuite de données : Les emplacements de stockage externes, en particulier les services de stockage en nuage, peuvent être accessibles par de nombreuses parties, y compris les employés d'un fournisseur de services et d'autres utilisateurs. En l'absence de mesures de sécurité appropriées, des données sensibles peuvent être exposées par inadvertance, faire l'objet d'une fuite ou être consultées par des personnes non autorisées.

- Compromission des informations d'identification : si un pirate accède à des informations d'identification valides par le biais du phishing, de l'ingénierie sociale ou d'autres moyens, il peut exploiter ces informations d'identification pour accéder à l'emplacement de stockage externe et aux données qu'il contient. ZTNA minimise l'impact des informations d'identification compromises en exigeant des facteurs d'authentification supplémentaires et en réévaluant en permanence le niveau de confiance du demandeur.

- Menaces d'initiés : Bien que les organisations fassent confiance à leurs employés, les menaces internes restent possibles. Les employés disposant d'un accès légitime aux emplacements de stockage externes peuvent abuser de leurs privilèges ou être victimes d'un vol d'informations d'identification, ce qui peut entraîner des violations de données. ZTNA atténue ce risque en évaluant en permanence la position, le contexte et le comportement de l'utilisateur.

- Mouvement latéral : Si un attaquant réussit à s'infiltrer dans le réseau d'une organisation, il peut tenter de se déplacer latéralement et d'accéder à des emplacements de stockage - soit en interne, soit connectés à l'extérieur. ZTNA limite les possibilités de déplacement latéral, réduisant ainsi la surface d'attaque et limitant les dommages potentiels.

- Protection des données intégrée : Les fonctionnalités intégrées de Data Loss Prevention (DLP) empêchent les utilisateurs non autorisés de charger, de télécharger et même de visualiser des données sensibles à partir de n'importe quel endroit ou appareil. Des contrôles d'accès adaptatifs peuvent être appliqués sur la base d'évaluations continues de l'état des appareils.

Lorsqu'il s'agit de protéger des données de valeur, et a fortiori des dossiers médicaux personnels sensibles, il convient d'accorder une attention particulière à la manière dont les données sont stockées, à l'endroit où elles sont stockées, à l'endroit où elles sont consultées, à l'endroit où elles sont utilisées, et à l'endroit où elles sont stockées.

Les organisations ne peuvent pas se livrer à une "chasse aux menaces" rétrospective pour retrouver des données qui ont déjà fait l'objet d'une fuite. Il n'existe pas de produit ou d'outil capable de trouver vos données déjà divulguées, de faire reculer le temps et de tout remettre en ordre ! C'est pourquoi la protection des données dépend d'un régime proactif de découverte, d'identification, de classification et de protection des données afin d'empêcher les violations de se produire.

Les classifications permettent d'identifier et de suivre le contenu sensible en appliquant des empreintes de contenu ou des étiquettes/définitions aux fichiers et au contenu. Certaines organisations peuvent disposer de classifications de données existantes établies par des solutions telles que Titus, Boldon James ou Azure Information Protection (AIP) de Microsoft. Certaines solutions DLP offrent la possibilité d'intégrer et d'exploiter les classifications existantes afin d'accélérer le processus global.

Il existe plusieurs façons d'intégrer la classification des données dans vos pratiques de sécurité, notamment (mais pas exclusivement) :

- Empreinte du contenu : Créez des index de hachages roulants de vos données pour éviter que des informations sensibles ou confidentielles ne quittent l'organisation en créant des politiques de conformité autour d'elles.

- Attributs des fichiers/données : Permet de classer les fichiers en fonction de mots-clés et de dictionnaires, de métadonnées de fichiers ou du contenu du fichier/document lui-même.

- Reconnaissance optique de caractères (OCR) : Étend la protection DLP aux documents fiscaux, aux passeports, aux informations sur les cartes de crédit ou aux données personnelles identifiables qui pourraient être téléchargées ou partagées sous forme d'images.

- Index Document Matching (IDM) : vous permet de prendre l'empreinte du contenu des données sensibles de l'entreprise dans des documents tels que Word, PDF, PowerPoint ou CAO, améliorant ainsi la précision de la détection des données sensibles qui seraient difficiles à trouver autrement.

- Correspondance exacte des données (EDM) : Il s'agit de l'empreinte digitale des données sensibles structurées, conçue pour détecter les IIP et autres données confidentielles stockées dans un fichier de données structuré tel qu'une feuille de calcul ou un fichier CSV, avec une très grande précision de détection et un faible taux de faux positifs.

Dans le cas de la GED en particulier, Skyhigh Security l'utilise pour établir des empreintes digitales - jusqu'à 6 milliards de cellules - qui protègent les enregistrements de bases de données d'utilisateurs sensibles dans un format de ligne et de colonne (généralement extrait d'une base de données au format CSV), pour construire des index structurés de ces données et pour utiliser des politiques DLP afin d'empêcher les informations sensibles de quitter l'organisation.

Dans ce cas, les dossiers médicaux des patients (et de manière plus globale, les dossiers des employés et/ou des clients, etc.) sont des exemples typiques de groupes d'informations importants et sensibles qui ont besoin d'être protégés. ) sont des exemples typiques de groupes d'informations importants et sensibles qui doivent être protégés. Bien que vous puissiez protéger ces dossiers en faisant correspondre des modèles et des termes de dictionnaire, ces méthodes de mise en correspondance des données nécessitent des conditions et une logique de règles complexes, qui sont sujettes à des correspondances erronées.

Faire correspondre des champs individuels d'un dossier sensible, tels que le nom, la date de naissance, l'identifiant unique du patient et le numéro de téléphone, n'est pas forcément utile et peut facilement donner lieu à une fausse correspondance. En revanche, la concordance de deux champs ou plus du même enregistrement sensible (par exemple, le nom et le numéro de sécurité sociale) dans le même texte (tel qu'un courriel ou un document) indique la présence d'informations connexes significatives. Les empreintes digitales EDM (Enhanced) font correspondre les mots réels des colonnes définies à une certaine distance dans un enregistrement (ligne ou rangée) avec l'enregistrement original de l'utilisateur, ce qui évite les fausses correspondances.

Fondamentalement, il devrait s'agir des capacités minimales incluses dans une solution et un régime DLP d'entreprise.

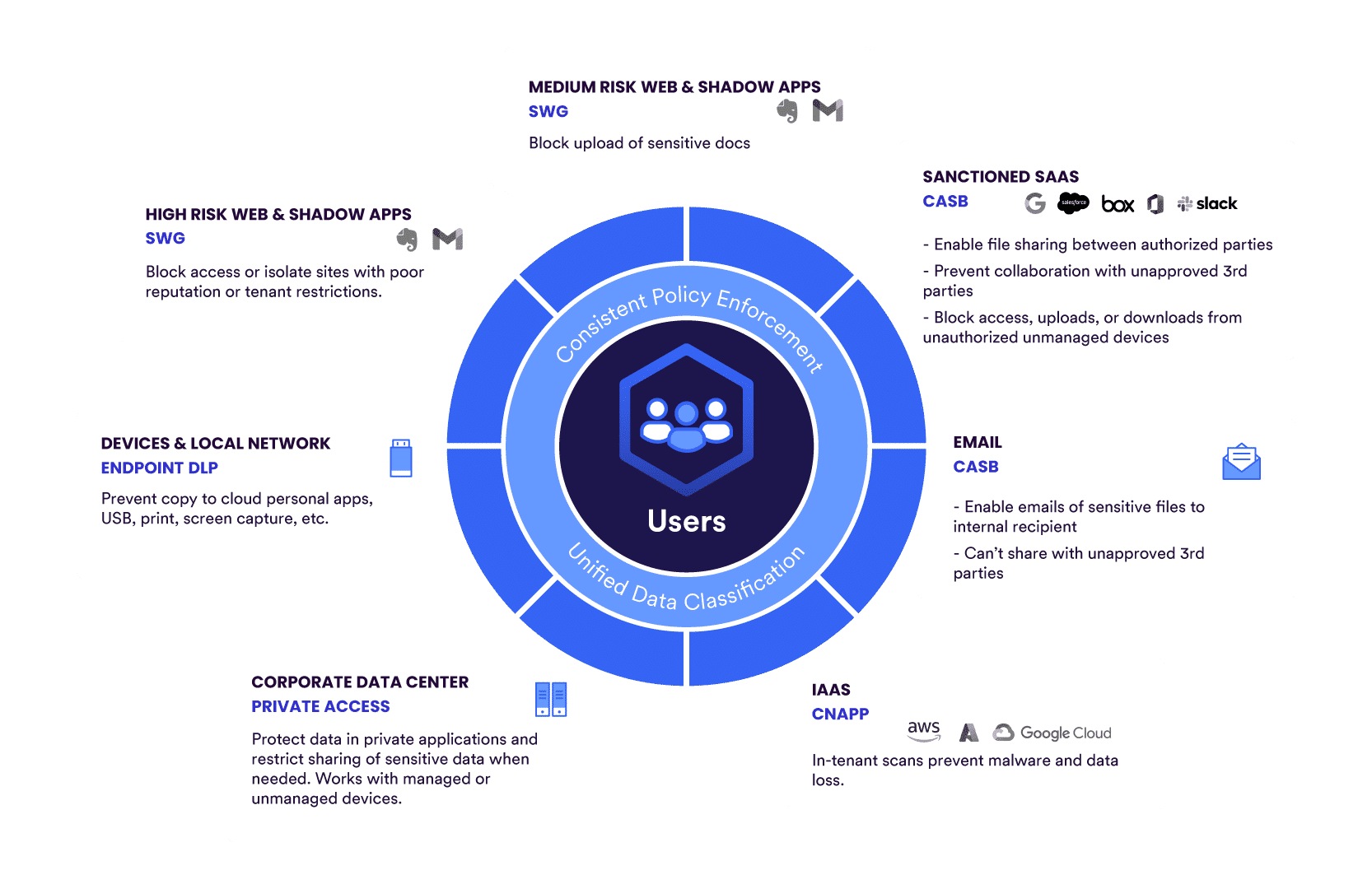

Pour les clients existants, la protection unifiée des données de Skyhigh Securityoffre une représentation visuelle des informations sensibles qui montre où elles ont été distribuées, comment elles sont utilisées et où elles ont été exfiltrées à travers toutes les applications en nuage, le web, les applications privées, le courrier électronique et les terminaux, mettant en évidence les risques de conformité des données. Skyhigh Security protège contre la perte de données en appliquant des classifications aux politiques de protection des données qui déclenchent des actions, générant des incidents lorsque des données sensibles sont identifiées.

La plateforme Skyhigh Security's Cloud Access Security Broker (CASB) prend en charge les définitions intégrées, les validations et les informations sur les mots-clés pour les identifiants de données de santé, notamment les numéros Medicare australiens, les numéros d'enregistrement DEA, les codes pharmaceutiques nationaux (NDC), les identifications nationales des fournisseurs (NPI), les numéros du service national de santé britannique (NHS), et bien d'autres encore.

En réalité, la découverte, la définition, la classification et la protection continues de vos données n'est pas une simple tâche "à faire et à oublier", ni un exercice ultra-rapide s'il est effectué de manière approfondie et correcte.

La classification des données est l'un des facteurs clés de la protection et de la confidentialité des données. Par conséquent, en établissant une base solide de pratiques communes pour la découverte, la définition et la classification des données, les organisations peuvent appliquer des protections de données plus étendues et plus substantielles à travers les canaux de fuite potentiels, où qu'ils se trouvent.

Utilisez Skyhigh Security?

- Sécurisez l'accès aux emplacements de stockage et aux applications privées en mettant en œuvre les capacités de Zero Trust Network Access (ZTNA).

- Définir des profils d'appareils spécifiques afin d'évaluer en permanence le niveau de sécurité des appareils de connexion et des parties requérantes.

- Intégrer, créer et appliquer des classifications de fichiers DLP entre Skyhigh Security et Trellix ePO.

- Appliquer les définitions intégrées, les validations et les informations sur les mots-clés pour les identificateurs de données de santé.

- Exploitez les classifications existantes de Microsoft Azure Information Protection (AIP) pour protéger les données sensibles et précieuses.

- Classez les fichiers en fonction de leur confidentialité et appliquez les politiques associées à ce niveau de confidentialité.

- Surveillez les données structurées et non structurées de votre organisation dans les bases de données et créez des empreintes digitales pour les protéger à tout moment.

- Appliquez des empreintes digitales EDM (Exact Data Matching ) pour protéger les enregistrements sensibles de la base de données des utilisateurs dans des formats de lignes et de colonnes.

- Activez l' analyse par reconnaissance optique de caractères (OCR) pour extraire le texte et le contenu sensibles des fichiers images pris en charge.

- Scannez et examinez les services en nuage pour détecter tout contenu contraire à vos politiques de DLP.

- Intégration avec Boldon James, Titus, Box et d'autres technologies de classification de soutien.

- Définissez les critères de correspondance pour les violations de la politique, y compris les métadonnées des fichiers, les expressions régulières, etc.

Avec plus de 11 ans d'expérience dans le secteur de la cybersécurité, Rodman Ramezanian est conseiller en sécurité Cloud pour les entreprises, responsable du conseil technique, de l'habilitation, de la conception de solutions et de l'architecture à l'adresse Skyhigh Security. Dans ce rôle, Rodman se concentre principalement sur le gouvernement fédéral australien, la défense et les organisations d'entreprise.

Rodman est spécialisé dans les domaines du renseignement sur les menaces adverses, de la cybercriminalité, de la protection des données et de la sécurité du cloud. Il est un évaluateur du PARI approuvé par l'Australian Signals Directorate (ASD) et détient actuellement les certifications CISSP, CCSP, CISA, CDPSE, Microsoft Azure et MITRE ATT&CK CTI.

En toute sincérité, M. Rodman a une grande passion pour la formulation de sujets complexes en termes simples, afin d'aider le commun des mortels et les nouveaux professionnels de la sécurité à comprendre le quoi, le pourquoi et le comment de la cybersécurité.

Points forts de l'attaque

- HCA Healthcare a signalé qu'un acteur non autorisé a volé des données concernant environ 11 millions de patients dans 20 États, y compris la Floride, et les a publiées sur un forum en ligne. La liste publiée sur le forum contenait 27 millions de lignes de données.

- Selon HCA, les données comprennent le nom des patients, leur adresse (y compris la ville, l'État et le code postal), leur adresse électronique, leur numéro de téléphone, leur date de naissance, leur sexe et les dates de consultation, y compris les détails concernant les lieux et les informations relatives aux rendez-vous à venir.

- Le HCA pense que les données ont été volées à partir d'un emplacement de stockage externe utilisé pour automatiser les messages électroniques.

- La HCA n'a pas révélé la date exacte à laquelle elle a eu connaissance du vol de données.