ทรัพยากร

ข่าวกรองย่อย

หลุดออกจากกล่อง - ที่เก็บซอร์สโค้ดของ Dropbox รั่วไหลออกมา

แคมเปญฟิชชิ่งนําไปสู่การเข้าถึงข้อมูลที่เป็นกรรมสิทธิ์โดยไม่ได้รับอนุญาต

โดย Rodman Ramezanian - Enterprise Cloud Security Advisor

วันที่ 16 ธันวาคม 2565 อ่าน 7 นาที

การเริ่มต้นล่าสุดของการโจมตีแบบฟิชชิ่งกําลังจะเกิดขึ้น ด้วยความแพร่หลายของแอประบบคลาวด์และลักษณะการใช้งานที่เปลี่ยนแปลงไป ตั้งแต่การผสานรวมโทเค็นการลงชื่อเพียงครั้งเดียว ผู้ใช้จะได้รับแจ้งให้อนุญาตการเข้าถึงในสิ่งที่กลายเป็นเวกเตอร์การโจมตีที่ถูกมองข้ามเพื่ออํานวยความสะดวกในการรั่วไหลของข้อมูล

การเริ่มต้นล่าสุดของการโจมตีแบบฟิชชิ่งกําลังจะเกิดขึ้น ด้วยความแพร่หลายของแอประบบคลาวด์และลักษณะการใช้งานที่เปลี่ยนแปลงไป ตั้งแต่การผสานรวมโทเค็นการลงชื่อเพียงครั้งเดียว ผู้ใช้จะได้รับแจ้งให้อนุญาตการเข้าถึงในสิ่งที่กลายเป็นเวกเตอร์การโจมตีที่ถูกมองข้ามเพื่ออํานวยความสะดวกในการรั่วไหลของข้อมูล

เมื่อมองย้อนกลับไปในปี 2022 เมื่อใกล้จะเสร็จสมบูรณ์ สภาพแวดล้อมระบบคลาวด์ยังคงตกเป็นเหยื่อในอัตราที่ไม่มีใครเทียบได้ ทําไมคุณถาม? ผู้คุกคามมองว่าโครงสร้างพื้นฐานระบบคลาวด์เป็นเป้าหมายอ่อน และพวกเขากําลังปรับแต่งกลยุทธ์และการค้าอย่างต่อเนื่องเพื่อใช้ประโยชน์จากการเข้าถึงช่องโหว่และการกําหนดค่าที่ไม่ถูกต้องภายในพวกเขาในที่สุดเพื่อให้ได้ทรัพย์สินที่มีค่า ในกรณีของ Dropbox ซอร์สโค้ด "ซอสลับ" ของพวกเขาเป็นเป้าหมายล่าสุด!

Dropbox เป็นผู้เข้าแข่งขันรายใหม่ล่าสุดในรายชื่อบริษัทที่กําลังเติบโต เช่น Uber, Twitch, Samsung และ Nvidia ที่มีที่เก็บซอร์สโค้ดภายในที่กําหนดเป้าหมายและใช้ประโยชน์โดยผู้คุกคาม

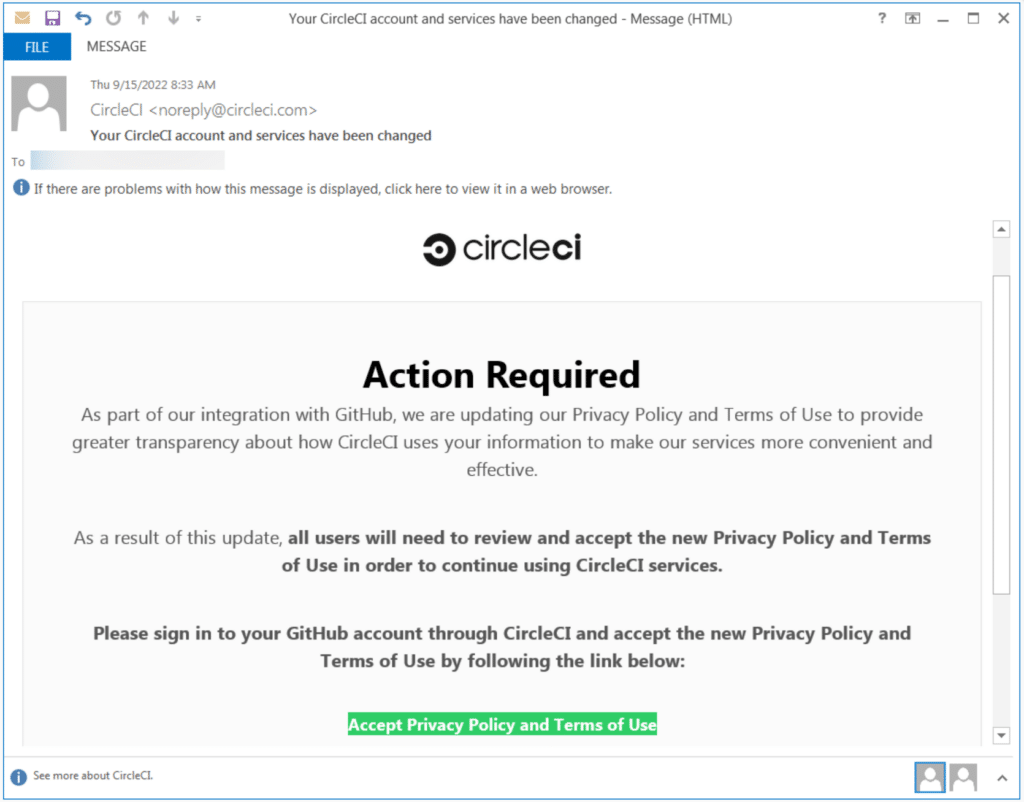

สิ่งนี้เกิดขึ้นได้อย่างไร? น่าเศร้าที่มันเป็นเรื่องฟิชชิ่งแบบเดิมๆ ต้องขอบคุณอีเมลฟิชชิ่งเจ้าเล่ห์ (รูปที่ 1) ที่เปิดตัวที่พนักงาน Dropbox ผู้โจมตีสามารถขโมยข้อมูลประจําตัวได้หลังจากเปลี่ยนเส้นทางผู้ใช้ไปยังหน้าเข้าสู่ระบบปลอม

แสร้งทําเป็นว่าอํานวยความสะดวกในการผสานรวมระหว่างบัญชี GitHub ขององค์กรและบริการ CI/CD ของ CircleCI พนักงานจะถูกขอให้ป้อนชื่อผู้ใช้และรหัสผ่าน GitHub ที่ได้รับการรับรองจาก Dropbox ตามด้วยโทเค็นการตรวจสอบสิทธิ์บนฮาร์ดแวร์เพื่อส่งผ่านรหัสผ่านครั้งเดียว (OTP)

ปรากฎว่าบัญชี GitHub ที่ถูกบุกรุกโดยผู้โจมตีเป็นของนักพัฒนา Dropbox สิ่งนี้ทําให้ผู้กระทําผิดสามารถเข้าถึงที่เก็บซอร์สโค้ดภายในของ Dropbox ประมาณ 130 แห่งที่จัดเก็บไว้ใน GitHub รวมถึงคีย์ API ที่นักพัฒนาใช้ และข้อมูลที่หลากหลายเกี่ยวกับพนักงาน Dropbox ลูกค้าปัจจุบันและอดีต ผู้ขาย และโอกาสในการขาย

เหตุใดการละเมิดเหล่านี้จึงเกิดขึ้น

ดังที่เราได้เห็นในการโจมตีเมื่อเร็ว ๆ นี้การกําหนดเป้าหมายของผู้ใช้ภายในที่มีสิทธิพิเศษยังคงเป็นตลาดที่ร้อนแรงสําหรับอาชญากรไซเบอร์เนื่องจากข้อมูลที่มีค่ามากขึ้นพบว่ามันเข้าสู่ขอบเขตของโครงสร้างพื้นฐานระบบคลาวด์

ลักษณะของการโจมตีที่เกี่ยวข้องกับฟิชชิงนี้ไม่ใช่เรื่องแปลกใหม่ น่าเสียดายที่มันพิสูจน์ได้ว่าเป็นไปไม่ได้ที่มนุษย์จะตรวจจับเหยื่อฟิชชิ่งทุกตัว ความจริงก็คือสําหรับหลาย ๆ คนการเปิดลิงก์และไฟล์แนบเป็นส่วนสําคัญของงานของพวกเขา

น่าตกใจที่แม้แต่ผู้เชี่ยวชาญด้านไอทีที่ไม่ไว้วางใจและเอาใจใส่ที่สุดก็อาจตกเป็นเหยื่อของข้อความที่สร้างขึ้นอย่างพิถีพิถันซึ่งส่งมาอย่างถูกวิธีในเวลาที่เหมาะสม ด้วยเหตุนี้ฟิชชิ่งยังคงเป็นแผนการที่ประสบความสําเร็จอย่างมากสําหรับผู้โจมตี เมื่อภัยคุกคามมีความซับซ้อนและความซับซ้อนเพิ่มขึ้นทีมรักษาความปลอดภัยจึงต้องระมัดระวังการควบคุมทางเทคนิคที่เหมาะสมเพื่อ จํากัด พื้นผิวการโจมตีขององค์กรและปกป้องทรัพย์สินที่มีค่าของพวกเขานั่นคือข้อมูลที่มีความละเอียดอ่อนและเป็นกรรมสิทธิ์สูง

สิ่งที่สามารถทําได้?

เมื่อพูดถึงภัยคุกคามเช่นฟิชชิงการรับรู้ทางไซเบอร์และการฝึกอบรมความปลอดภัยของอีเมลเป็นความคิดที่ชาญฉลาดเสมอที่จะช่วยให้พนักงานระมัดระวังมากขึ้นเมื่อต้องเผชิญกับอีเมลไฟล์แนบลิงก์และอื่น ๆ ที่หลอกลวง

อย่างไรก็ตาม การควบคุมทางเทคนิคที่เพียงพอไม่สามารถลดราคาได้เนื่องจากมีโอกาสสูงที่ผู้ใช้จะตกเป็นเหยื่อ

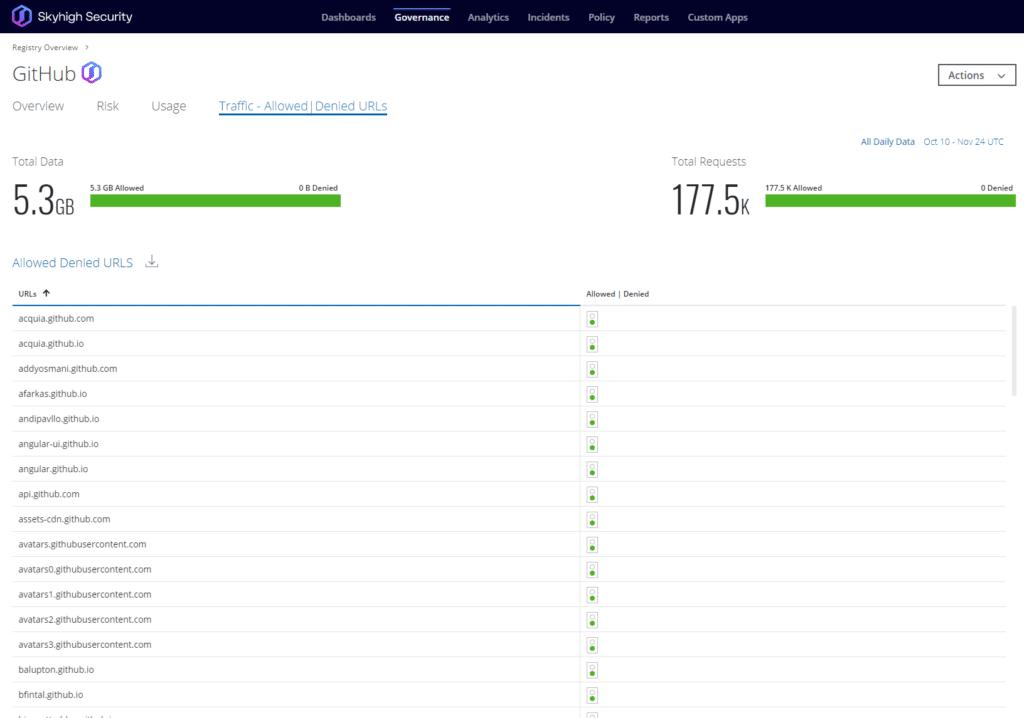

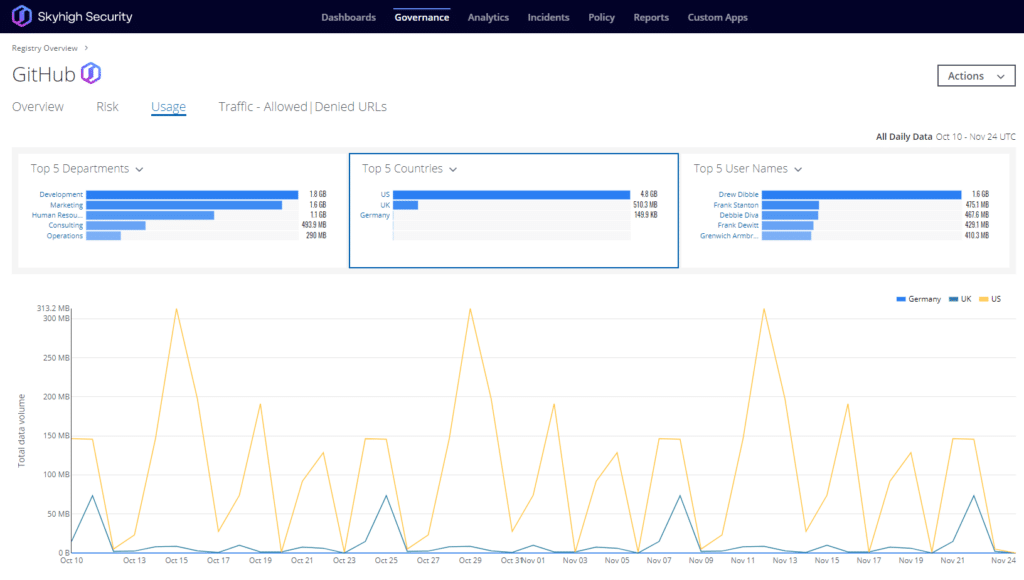

อย่างน้อยที่สุดทีมรักษาความปลอดภัยจะต้องตรวจสอบและรักษาการกํากับดูแลการมองเห็นและการควบคุมสภาพแวดล้อมระบบคลาวด์เช่น GitHub ซึ่งถูกใช้โดยทรัพยากรขององค์กร โดยปกติแล้ว หลายทีมตั้งเป้าที่จะบรรลุเป้าหมายนี้โดยการควบคุมการเข้าถึงและข้อมูลที่นําไปสู่และจากบริการคลาวด์ แต่ขาดการใช้งานและจัดการการควบคุมความปลอดภัยที่สอดคล้องกันภายในบริการเอง ความจริงก็คือภายในแอปพลิเคชันและแพลตฟอร์มคลาวด์เหล่านี้ผู้ใช้และเห็นได้ชัดว่าผู้โจมตีสามารถทํากิจกรรมที่หลากหลายซึ่งถือว่า "น่าสนใจ" ในบริบทของการรักษาข้อมูลขององค์กรและผลประโยชน์สูงสุดให้ปลอดภัย

ด้วยการอนุญาตให้ผู้ดูแลระบบการดําเนินการรักษาความปลอดภัยตรวจสอบกิจกรรมของผู้ใช้ใน GitHub บังคับใช้ data loss prevention นโยบายและการตรวจสอบการวิเคราะห์พฤติกรรมผู้ใช้และเอนทิตี (UEBA) ที่เสริมด้วยอัลกอริธึมแมชชีนเลิร์นนิงทีมรักษาความปลอดภัยจะได้รับประโยชน์จากการมองเห็นที่สมบูรณ์ยิ่งขึ้นและการควบคุมที่แข็งแกร่งขึ้นโดยเฉพาะอย่างยิ่งในกรณีที่อาจมีการเข้าถึงโดยไม่ได้รับอนุญาตในการเช่า GitHub ขององค์กรจากการโจมตีแบบฟิชชิ่งที่คล้ายกัน

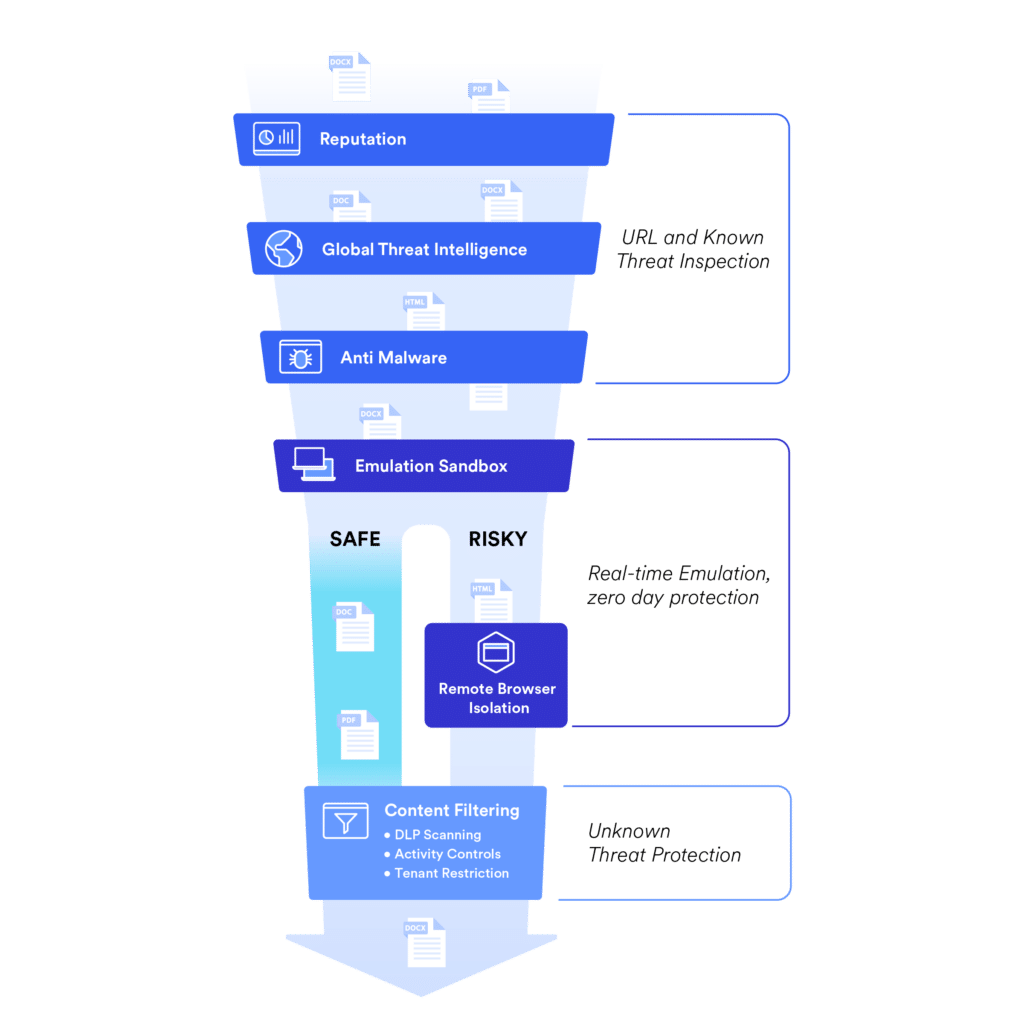

นอกจากนี้ในกรณีที่ผู้ใช้คลิกลิงก์ฟิชชิ่งโดยไม่ได้ตั้งใจโซลูชันพร็อกซีที่มีความสามารถสามารถให้คุณค่ามหาศาลโดยการตรวจสอบการเข้าชมเว็บที่ร้องขอซึ่งส่งไปยังหน้าเว็บที่เป็นอันตราย ในการทําเช่นนั้นโซลูชันพร็อกซีสามารถตรวจจับและปกป้องผู้ใช้จากอันตรายได้ทันทีโดยพิจารณาจากเนื้อหาภายในหน้าชื่อเสียงของที่อยู่เว็บ (โดยเฉพาะอย่างยิ่งหากโดเมนได้รับการจดทะเบียนเมื่อเร็ว ๆ นี้หรือไม่จัดหมวดหมู่โดยเครื่องมือชื่อเสียงของเว็บ) และคุณลักษณะอื่น ๆ อีกมากมาย

นี่คือวิธี Skyhigh Security เลือกเนื้อหาที่คล้ายกัน:

ใช้ Skyhigh Security?

- เปิดใช้งานการตรวจสอบกิจกรรม data loss preventionและการป้องกันภัยคุกคามสําหรับ GitHub

- ตรวจสอบกิจกรรมของผู้ใช้ GitHub ในหน้าการตรวจสอบกิจกรรม

- บล็อกการเข้าถึง URL ตามชื่อเสียงและการจัดหมวดหมู่โดเมน

- เปิดใช้งานการประยุกต์ใช้ข้อมูล URL สําหรับการกรองมัลแวร์

- ปรับแต่งการบล็อก URL ของลิงก์ฟิชชิ่งโดยใช้ Global Threat Intelligence

ด้วยประสบการณ์ในอุตสาหกรรมความปลอดภัยทางไซเบอร์ที่ยาวนานกว่า 11 ปี Rodman Ramezanian เป็นที่ปรึกษาด้านความปลอดภัยบนคลาวด์ระดับองค์กร ซึ่งรับผิดชอบด้านการให้คําปรึกษาด้านเทคนิค Skyhigh Security. ในบทบาทนี้ Rodman มุ่งเน้นไปที่รัฐบาลกลางออสเตรเลียกลาโหมและองค์กรองค์กรเป็นหลัก

Rodman เชี่ยวชาญในด้าน Adversarial Threat Intelligence, Cyber Crime, Data Protection และ Cloud Security เขาเป็นผู้ประเมิน IRAP ที่ได้รับการรับรองจาก Australian Signals Directorate (ASD) ซึ่งปัจจุบันถือใบรับรอง CISSP, CCSP, CISA, CDPSE, Microsoft Azure และ MITRE ATT&CK CTI

ตรงไปตรงมา Rodman มีความหลงใหลอย่างแรงกล้าในการอธิบายเรื่องที่ซับซ้อนในแง่ง่ายๆ ช่วยให้คนทั่วไปและผู้เชี่ยวชาญด้านความปลอดภัยรายใหม่เข้าใจว่าอะไร ทําไม และอย่างไรของการรักษาความปลอดภัยทางไซเบอร์

ไฮไลท์การโจมตี

- ผู้คุกคามส่งอีเมลฟิชชิ่งอย่างกว้างขวางโดยเลียนแบบ CircleCI ซึ่งเป็นแพลตฟอร์ม CI/CD ยอดนิยมที่ Dropbox ใช้ภายใน

- อีเมลฟิชชิ่งนําเหยื่อไปยังหน้าเข้าสู่ระบบ CircleCI เลียนแบบซึ่งผู้ใช้ป้อนข้อมูลรับรอง GitHub ของตน CircleCI อนุญาตให้ผู้ใช้เข้าสู่ระบบด้วยข้อมูลรับรอง GitHub

- ไซต์เลียนแบบยังแจ้งให้ผู้ใช้ป้อนรหัสผ่านแบบใช้ครั้งเดียว (OTP) ซึ่งสร้างโดยคีย์การตรวจสอบฮาร์ดแวร์

- ในที่สุดผู้โจมตีก็ใช้ OTP และข้อมูลรับรองที่ได้รับจากพนักงาน Dropbox เพื่อเข้าถึงบัญชี GitHub ของเหยื่อ

- ผู้คุกคามโคลนที่เก็บภายใน 130 แห่ง ซึ่งประกอบด้วยรหัสสาธารณะและส่วนตัว

- การโจมตีนี้ไม่ได้เป็นเพียงแคมเปญฟิชชิ่งแบบสเปรย์และอธิษฐานที่จะมาจากการโจมตีที่มีความซับซ้อนต่ํา ความจริงที่ว่าผู้โจมตีดูเหมือนจะรู้ว่า Dropbox ใช้ CircleCI และสามารถสื่อสารกับคีย์ฮาร์ดแวร์และส่งรหัสผ่านแบบใช้ครั้งเดียวไปยังผู้โจมตีแสดงให้เห็นถึงระดับความซับซ้อนที่สูงขึ้น