Secondo quanto riportato da Bleeping Computergli attori delle minacce stanno intensificando i loro sforzi contro Microsoft Teams per la distribuzione di malware, impiantando documenti dannosi nei thread di chat, che alla fine portano le vittime ad eseguire Trojan che dirottano i loro sistemi aziendali.

Tradizionalmente, gli hacker hanno focalizzato i loro obiettivi sulle suite universali di documenti e condivisione di Microsoft - Office e Office 365 basato sul cloud - con attacchi contro le singole applicazioni, come Word, Excel e altre.

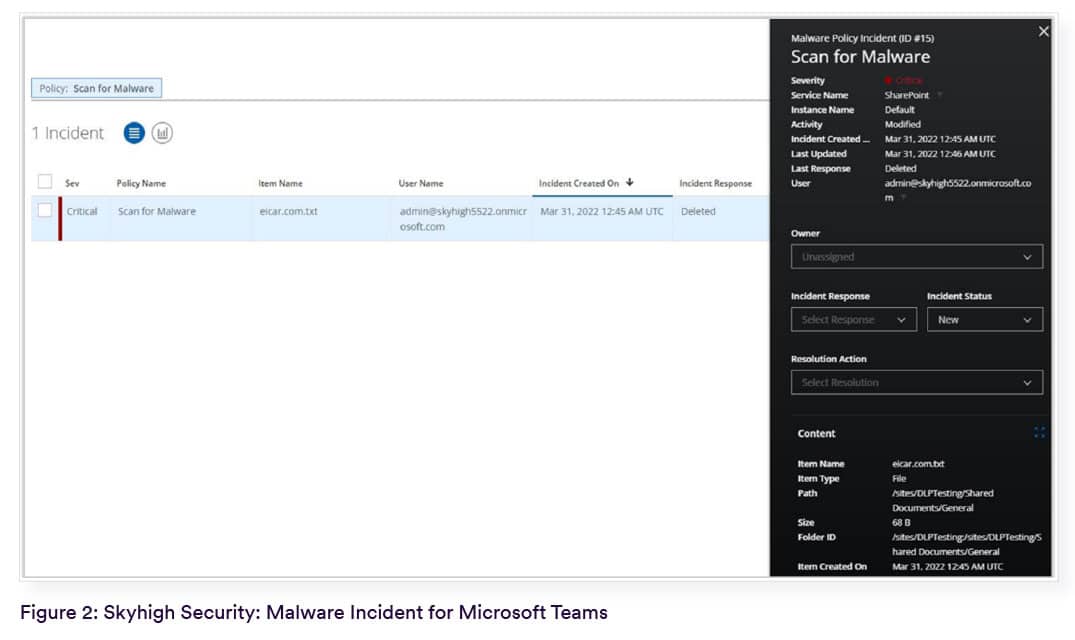

Ora, grazie all'enorme aumento di adozione dopo il COVID-19 (come molte altre applicazioni SaaS), Microsoft Teams continua ad essere una superficie di attacco estremamente diffusa. Poiché i dipendenti di molte organizzazioni continuano a lavorare da remoto, la dipendenza da Microsoft Teams per collaborare è più forte che mai. Secondo gli approfondimenti di mercato di Statista, il numero di utenti attivi giornalieri di Teams è quasi raddoppiato dal 2020 al 2021, e i rapporti di Microsoft parlano di 270 milioni di utenti attivi mensili a gennaio 2022.

Con gli attacchi di successo di spear-phishing e di compromissione della posta elettronica aziendale, amplificati da metodi di autenticazione di sicurezza carenti, gli attori delle minacce ottengono l'accesso agli account Microsoft 365 aziendali che, a loro volta, garantiscono l'accesso ad applicazioni, chat, file e directory inter-organizzative.

Da lì, l'invio di file caricati con Trojan tramite i messaggi di chat di Teams richiede uno sforzo minimo e quindi l'esecuzione da parte dell'utente. Sfortunatamente, il disastro segue con l'appropriazione del sistema dell'utente.

Perché si verificano queste violazioni?

I vettori di attacco Spear-phishing e BEC non sono una novità (il che non giustifica le pratiche di sicurezza indulgenti), e gli utenti sono in genere cauti nei confronti dei dati ricevuti via e-mail - grazie alle formazioni interne di sensibilizzazione sul phishing via e-mail. La maggior parte, tuttavia, tende a mostrare poca cautela o dubbi sui file ricevuti tramite una piattaforma di chat privata e aziendale; in particolare con allegati apparentemente innocenti denominati "User Centric". A quel punto, "l'utente è l'anello più debole", come si suol dire, e quindi fornisce all'attore della minaccia l'appiglio necessario per amministrare il controllo del sistema. Purtroppo, le limitate protezioni native di MS Teams esacerbano questo tipo di attacchi.

Cosa si può fare?

- La formazione della consapevolezza degli utenti è sempre essenziale quando si affrontano questioni che riguardano il phishing e la compromissione di account aziendali.

- Anche l'obbligo di utilizzare l'autenticazione a più fattori è fondamentale per aiutare a prevenire il dirottamento dell'account.

- Purtroppo, questi elementi da soli potrebbero non essere sufficienti a proteggere gli utenti da attacchi molto convincenti.

- Certo, Microsoft Teams stesso non è esattamente ricco di funzioni per quanto riguarda lo screening di messaggi e file alla ricerca di contenuti dannosi.

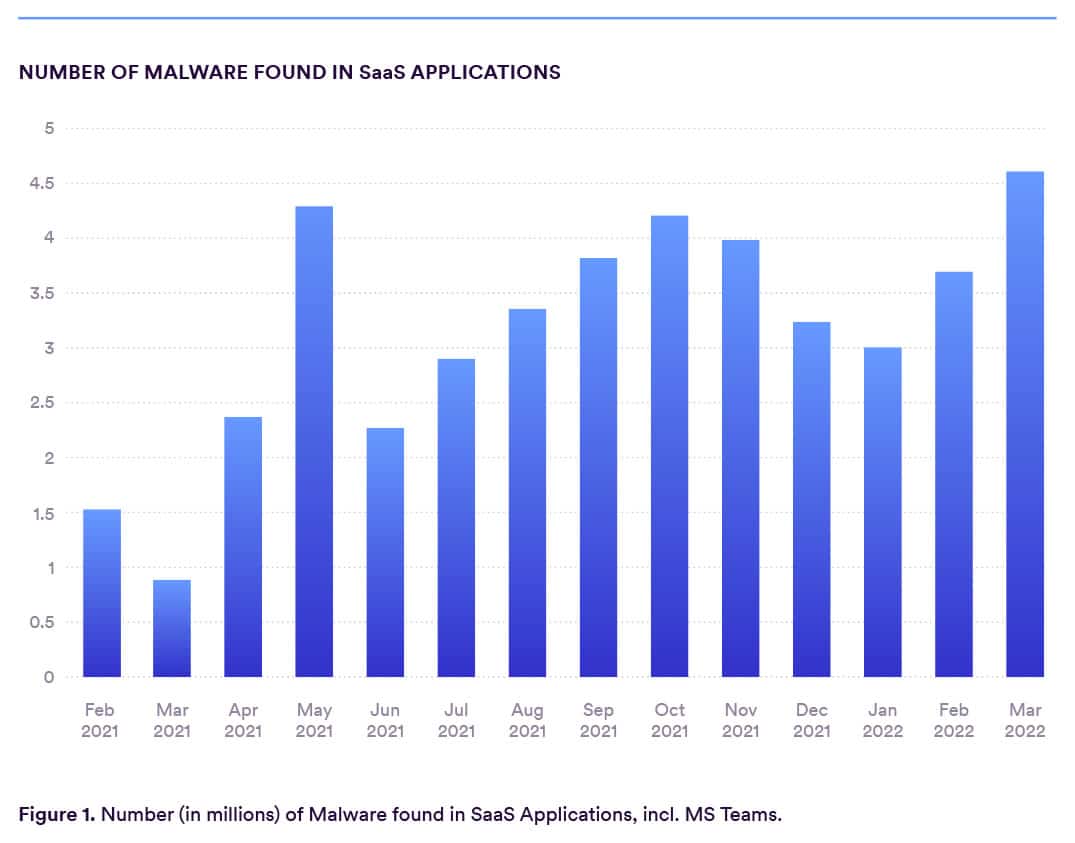

- Per questo motivo, è altamente consigliato l'utilizzo di una piattaforma di sicurezza che unisca la protezione da malware, data loss prevention, l'analisi comportamentale e il controllo della collaborazione non solo per Teams, ma anche per tutti gli altri servizi Microsoft 365, come Sharepoint e OneDrive, che in genere possono facilitare la compromissione degli account in primo luogo.