وفقا لتقارير من Bleeping Computer ، يكثف ممثلو التهديد جهودهم ضد Microsoft Teams لتوزيع البرامج الضارة عن طريق زرع مستندات ضارة في سلاسل الدردشة ، مما يؤدي في النهاية إلى قيام الضحايا بتنفيذ أحصنة طروادة التي تختطف أنظمة شركاتهم.

تقليديا ، ركز المتسللون أهدافهم على مجموعات المستندات والمشاركة العالمية من Microsoft - Office و Office 365 المستند إلى السحابة - مع هجمات ضد التطبيقات الفردية ، مثل Word و Excel وغيرها.

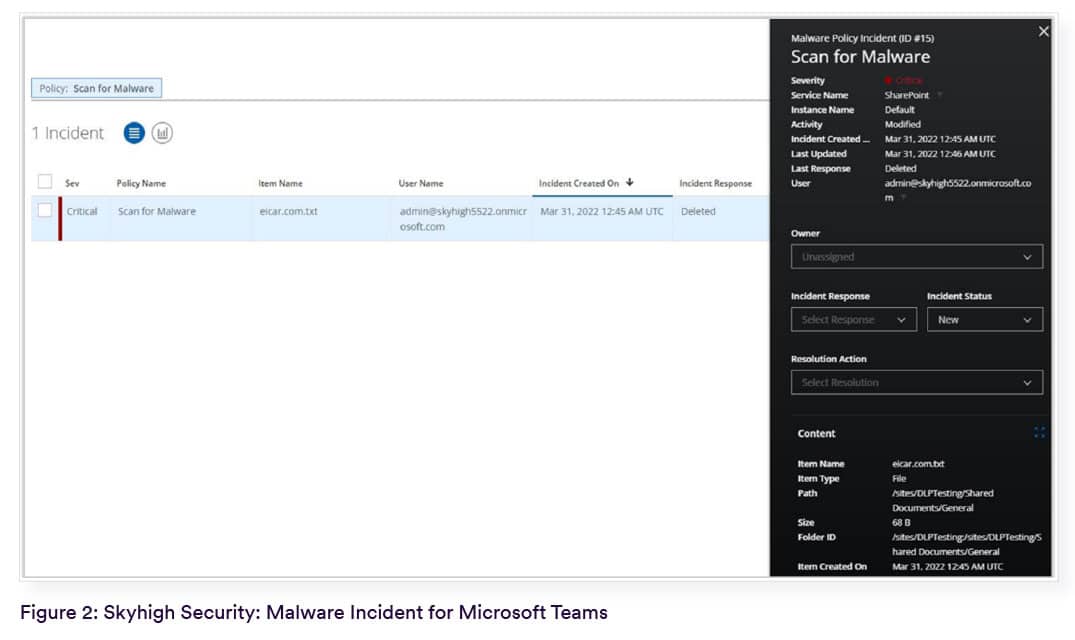

الآن ، بفضل الزيادة الهائلة في اعتمادها منذ COVID-19 (مثل العديد من تطبيقات SaaS الأخرى) ، لا يزال Microsoft Teams يمثل سطح هجوم منتشرا للغاية. مع استمرار العديد من موظفي المؤسسات في العمل عن بعد، أصبح الاعتماد على Microsoft Teams للتعاون أقوى من أي وقت مضى. وفقا لرؤى السوق من Statista ، تضاعف عدد المستخدمين النشطين يوميا ل Teams تقريبا من 2020 إلى 2021 ، حيث تدعي تقارير من Microsoft الآن 270 مليون مستخدم نشط شهريا اعتبارا من يناير 2022.

مع نجاح هجمات التصيد الاحتيالي واختراق البريد الإلكتروني للأعمال التي يتم تضخيمها من خلال أساليب مصادقة الأمان الباهتة، يمكن لممثلي التهديدات الوصول إلى حسابات Microsoft 365 الخاصة بالشركة والتي بدورها تمنحهم حق الوصول إلى التطبيقات والدردشات والملفات والدلائل المشتركة بين المؤسسات.

من هناك ، يستغرق إرسال الملفات المحملة بأحصنة طروادة عبر رسائل دردشة Teams القليل من الجهد ، وبالتالي يؤدي إلى تنفيذ المستخدم. لسوء الحظ ، تترتب على ذلك كارثة مع الاستيلاء على نظام المستخدم.

لماذا تحدث هذه الانتهاكات؟

التصيد الاحتيالي بالرمح وناقلات هجوم BEC ليست شيئا جديدا (وهذا لا يبرر الممارسات الأمنية المتساهلة) ، وعادة ما يكون المستخدمون حذرين من البيانات الواردة عبر البريد الإلكتروني - وذلك بفضل التدريبات الداخلية للتوعية بالتصيد الاحتيالي عبر البريد الإلكتروني. ومع ذلك ، يميل معظمهم إلى إظهار القليل من الحذر أو الشك بشأن الملفات المستلمة عبر منصة دردشة خاصة وشركات. خاصة مع المرفقات التي تبدو بريئة المسماة "تتمحور حول المستخدم". في هذه المرحلة ، "المستخدم هو الحلقة الأضعف" كما يقول المثل ، وبالتالي يوفر لممثل التهديد موطئ قدم يحتاجه لإدارة السيطرة على النظام. للأسف ، تؤدي الحماية الأصلية المحدودة ل MS Teams إلى تفاقم هذه الأنواع من الهجمات.

ما الذي يمكن عمله؟

- يعد التدريب على توعية المستخدم ضروريا دائما عند مواجهة الأمور التي تنطوي على التصيد الاحتيالي واختراق حساب الأعمال.

- يعد تفويض استخدام المصادقة متعددة العوامل أمرا حيويا أيضا للمساعدة في منع اختطاف الحساب.

- لسوء الحظ ، قد لا تكون هذه وحدها كافية لحماية المستخدمين من الهجمات المقنعة للغاية.

- من المسلم به أن Microsoft Teams نفسها ليست غنية بالميزات تماما عندما يتعلق الأمر بفحص الرسائل والملفات بحثا عن محتوى ضار.

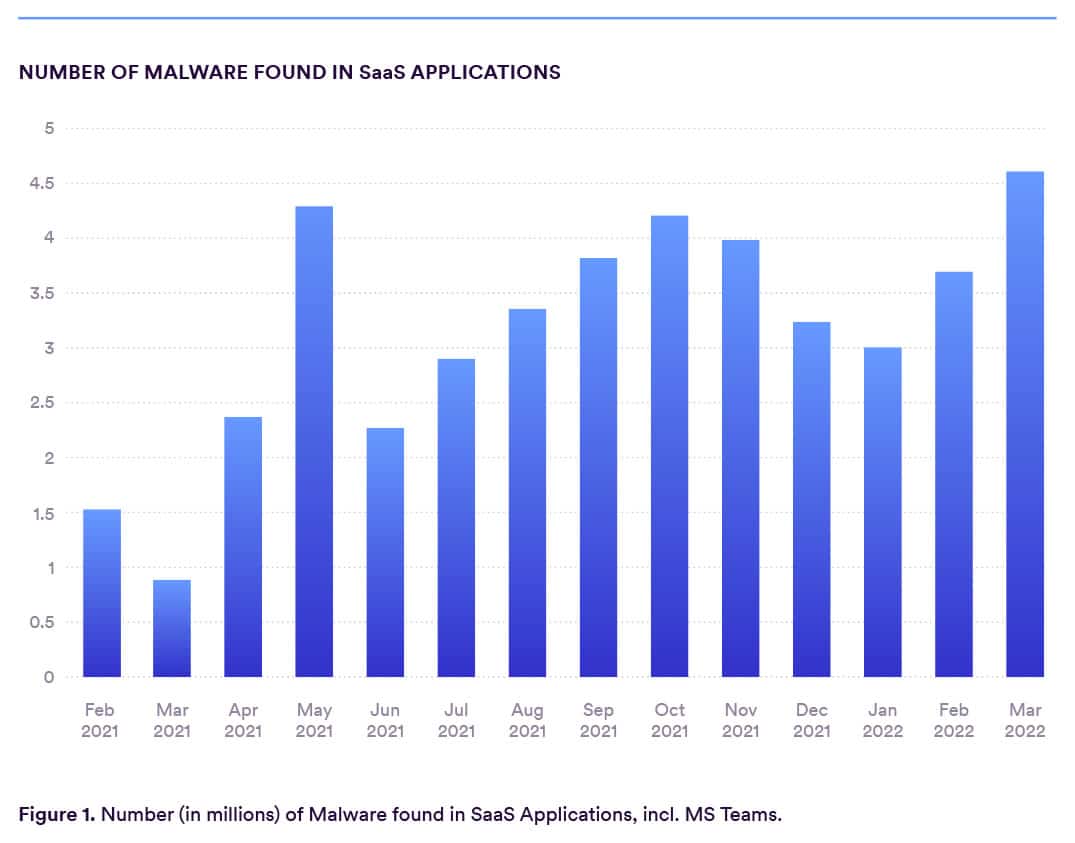

- لهذا السبب ، يوصى بشدة باستخدام نظام أساسي أمان يوحد الحماية من البرامج الضارة ، data loss preventionوالتحليلات السلوكية والتحكم في التعاون ليس فقط ل Teams، ولكن أيضا لجميع خدمات Microsoft 365 الأخرى، مثل SharePoint وOneDrive، التي يمكنها عادة تسهيل عمليات اختراق الحساب في المقام الأول.