Menurut laporan dari Bleeping Computerpara pelaku ancaman meningkatkan upaya mereka melawan Tim Microsoft untuk distribusi malware dengan menanamkan dokumen berbahaya di utas obrolan, yang pada akhirnya mengakibatkan korban mengeksekusi Trojan yang membajak sistem perusahaan mereka.

Secara tradisional, para peretas memfokuskan target mereka pada suite dokumen dan berbagi universal Microsoft - Office dan Office 365 berbasis awan - dengan serangan terhadap aplikasi individual, seperti Word, Excel, dan lainnya.

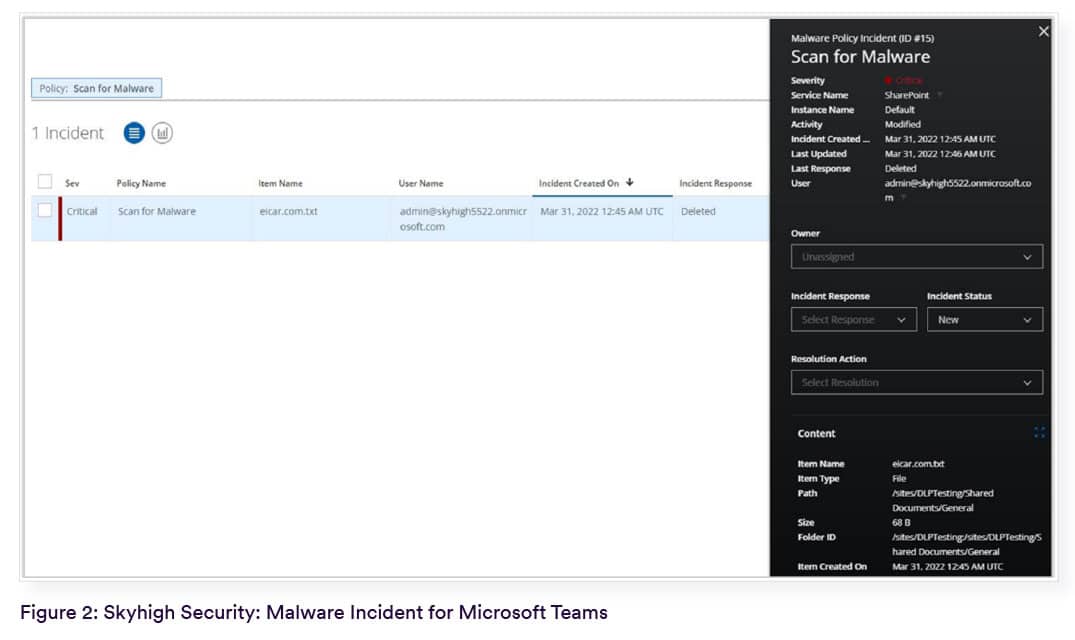

Sekarang, berkat lonjakan adopsi yang luar biasa sejak COVID-19 (seperti banyak aplikasi SaaS lainnya), Microsoft Teams terus menjadi permukaan serangan yang sangat umum. Karena banyak karyawan organisasi yang terus bekerja dari jarak jauh, ketergantungan pada Microsoft Teams untuk berkolaborasi menjadi lebih kuat dari sebelumnya. Menurut wawasan pasar dari Statista, jumlah pengguna aktif harian Teams meningkat hampir dua kali lipat dari tahun 2020 hingga 2021, dengan laporan dari Microsoft yang sekarang mengklaim 270 juta pengguna aktif bulanan pada Januari 2022.

Dengan keberhasilan serangan spear-phishing dan kompromi email bisnis yang diperkuat oleh metode autentikasi keamanan yang lemah, pelaku ancaman mendapatkan akses ke akun Microsoft 365 perusahaan yang, pada gilirannya, memberikan mereka akses ke aplikasi, obrolan, file, dan direktori antar organisasi.

Dari sana, pengiriman file yang dimuat Trojan melalui pesan obrolan Teams hanya memerlukan sedikit usaha, dan dengan demikian mengakibatkan eksekusi pengguna. Sayangnya, bencana kemudian terjadi dengan pengambilalihan sistem pengguna.

Mengapa Pelanggaran Ini Terjadi?

Vektor serangan spear-phishing dan BEC bukanlah hal yang baru (yang tidak menjadi alasan untuk praktik keamanan yang longgar), dan para pengguna biasanya berhati-hati dengan data yang diterima melalui email - berkat pelatihan kesadaran phishing email internal. Akan tetapi, sebagian besar cenderung tidak terlalu berhati-hati atau ragu dengan file yang diterima melalui platform obrolan pribadi dan perusahaan; terutama dengan lampiran yang tampaknya tidak berbahaya bernama "User Centric." Pada titik ini, "pengguna adalah mata rantai terlemah" seperti kata pepatah, dan dengan demikian memberikan pijakan bagi pelaku ancaman untuk menjalankan kendali atas sistem. Sayangnya, perlindungan asli MS Teams yang terbatas memperburuk jenis serangan ini.

Apa yang Bisa Dilakukan?

- Pelatihan kesadaran pengguna selalu penting ketika menghadapi hal-hal yang melibatkan phishing dan pembobolan akun bisnis.

- Mewajibkan penggunaan autentikasi multi-faktor juga penting untuk membantu mencegah pembajakan akun.

- Sayangnya, ini saja mungkin tidak cukup untuk melindungi pengguna dari serangan yang sangat meyakinkan.

- Harus diakui, Microsoft Teams sendiri tidak terlalu kaya fitur dalam hal penyaringan pesan dan file untuk konten berbahaya.

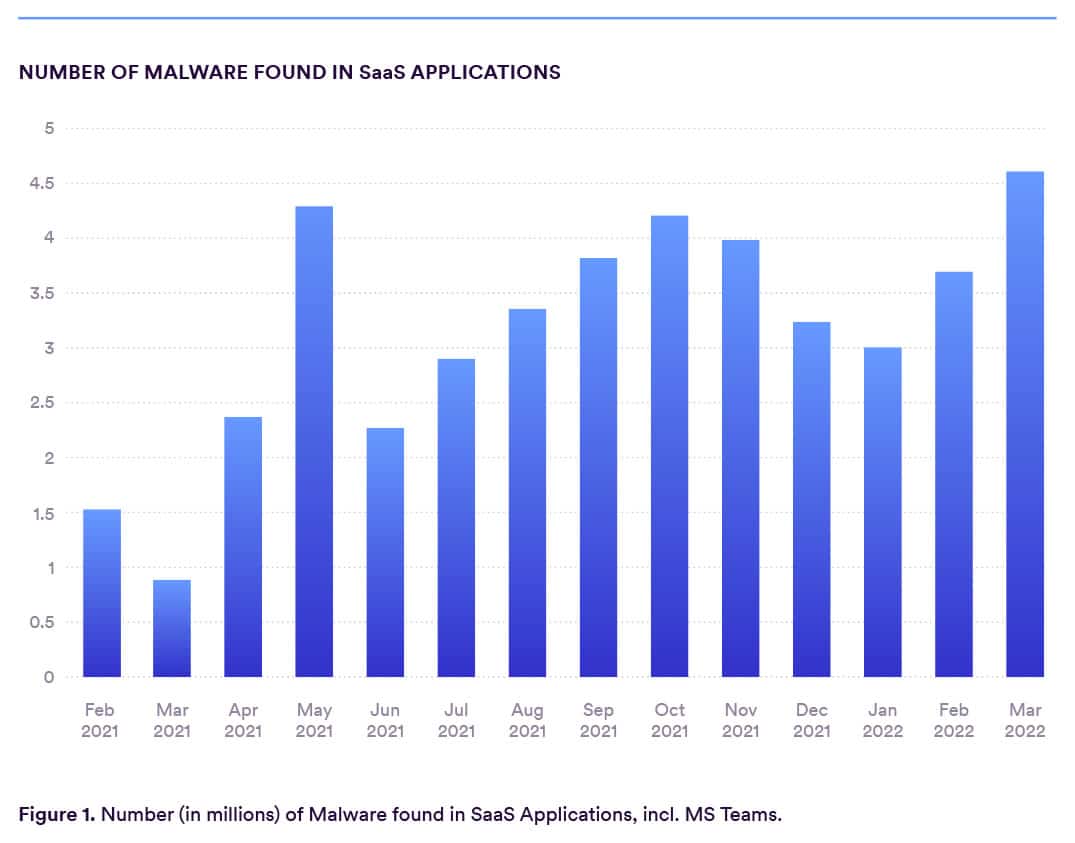

- Untuk alasan ini, sangat disarankan untuk menggunakan platform keamanan yang menyatukan perlindungan malware, data loss prevention, analitik perilaku, dan kontrol kolaborasi tidak hanya untuk Tim, tetapi juga untuk semua layanan Microsoft 365 lainnya, seperti Sharepoint dan OneDrive, yang biasanya dapat memfasilitasi kompromi akun sejak awal.