ตามรายงานจาก Bleeping Computer ผู้คุกคามกําลังเพิ่มความพยายามในการต่อต้าน Microsoft Teams สําหรับการแจกจ่ายมัลแวร์โดยการปลูกเอกสารที่เป็นอันตรายในเธรดการแชทส่งผลให้เหยื่อดําเนินการโทรจันที่จี้ระบบองค์กรของพวกเขา

ตามเนื้อผ้า แฮกเกอร์ได้มุ่งเป้าไปที่ชุดเอกสารและการแชร์สากลของ Microsoft – Office และ Office 365 บนคลาวด์ – ด้วยการโจมตีแต่ละแอป เช่น Word, Excel และอื่นๆ

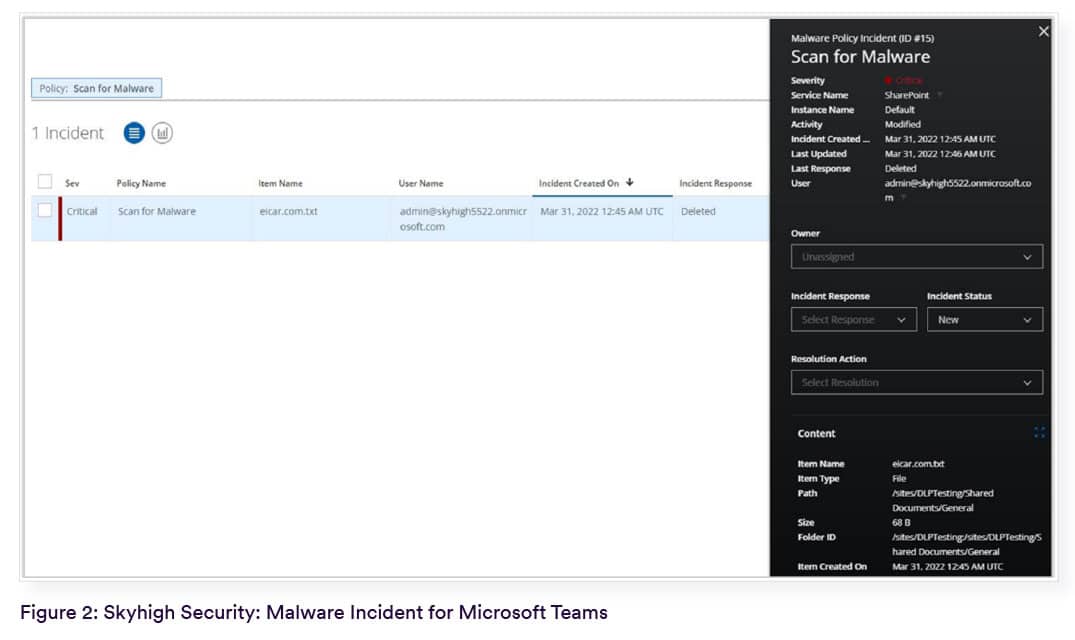

ตอนนี้ต้องขอบคุณการยอมรับที่เพิ่มขึ้นอย่างมากตั้งแต่ COVID-19 (เช่นเดียวกับแอปพลิเคชัน SaaS อื่น ๆ ) Microsoft Teams ยังคงเป็นพื้นผิวการโจมตีที่แพร่หลายอย่างมาก เนื่องจากพนักงานขององค์กรจํานวนมากยังคงทํางานจากระยะไกลการพึ่งพา Microsoft Teams ในการทํางานร่วมกันจึงแข็งแกร่งกว่าที่เคยเป็นมา ตาม ข้อมูลเชิงลึกของตลาดจาก Statista จํานวนผู้ใช้งานรายวันของ Teams เพิ่มขึ้นเกือบสองเท่าจากปี 2020 ถึง 2021 โดยรายงานจาก Microsoft อ้างว่ามีผู้ใช้งานรายเดือน 270 ล้านคน ณ เดือนมกราคม 2022

ด้วยการโจมตีแบบสเปียร์ฟิชชิ่งและการประนีประนอมอีเมลธุรกิจที่ประสบความสําเร็จซึ่งถูกขยายโดยวิธีการรับรองความถูกต้องด้านความปลอดภัยที่ขาดความดแจ่มใสผู้คุกคามสามารถเข้าถึงบัญชี Microsoft 365 ขององค์กรซึ่งจะให้สิทธิ์พวกเขาเข้าถึงแอปพลิเคชันแชทไฟล์และไดเรกทอรีระหว่างองค์กร

จากนั้น การส่งไฟล์ที่โหลดโทรจันผ่านข้อความแชทของ Teams ใช้ความพยายามเพียงเล็กน้อย และส่งผลให้ผู้ใช้ดําเนินการ น่าเสียดายที่ภัยพิบัติเกิดขึ้นพร้อมกับการบังคับบัญชาของระบบของผู้ใช้

เหตุใดการละเมิดเหล่านี้จึงเกิดขึ้น

เวกเตอร์การโจมตีแบบสเปียร์ฟิชชิ่งและ BEC ไม่ใช่เรื่องใหม่ (ซึ่งไม่ได้แก้ตัวแนวทางปฏิบัติด้านความปลอดภัยที่ผ่อนปรน) และโดยทั่วไปแล้วผู้ใช้จะระมัดระวังข้อมูลที่ได้รับทางอีเมล – ด้วยการฝึกอบรมการรับรู้ฟิชชิ่งอีเมลภายใน อย่างไรก็ตาม ส่วนใหญ่มักจะแสดงความระมัดระวังหรือข้อสงสัยเพียงเล็กน้อยเกี่ยวกับไฟล์ที่ได้รับผ่านแพลตฟอร์มแชทส่วนตัวและองค์กร โดยเฉพาะอย่างยิ่งกับไฟล์แนบที่ดูเหมือนไร้เดียงสาชื่อ "User Centric" เมื่อถึงจุดนั้น "ผู้ใช้คือจุดอ่อนที่สุด" ตามที่กล่าวไว้ และทําให้ผู้คุกคามมีฐานที่มั่นที่เขา/เธอต้องการเพื่อจัดการการควบคุมระบบ น่าเศร้าที่การป้องกันแบบเนทีฟที่จํากัดของ MS Teams ทําให้การโจมตีประเภทนี้รุนแรงขึ้น

สิ่งที่สามารถทําได้?

- การฝึกอบรมการตระหนักรู้ของผู้ใช้เป็นสิ่งสําคัญเสมอเมื่อเผชิญกับเรื่องที่เกี่ยวข้องกับฟิชชิงและการบุกรุกบัญชีธุรกิจ

- การบังคับใช้การตรวจสอบสิทธิ์แบบหลายปัจจัยก็มีความสําคัญเช่นกันในการช่วยป้องกันการขโมยบัญชี

- น่าเสียดายที่สิ่งเหล่านี้เพียงอย่างเดียวอาจไม่เพียงพอที่จะปกป้องผู้ใช้จากการโจมตีที่น่าเชื่อถือมาก

- เป็นที่ยอมรับว่า Microsoft Teams เองไม่ได้มีคุณลักษณะหลากหลายเมื่อพูดถึงการคัดกรองข้อความและไฟล์สําหรับเนื้อหาที่เป็นอันตราย

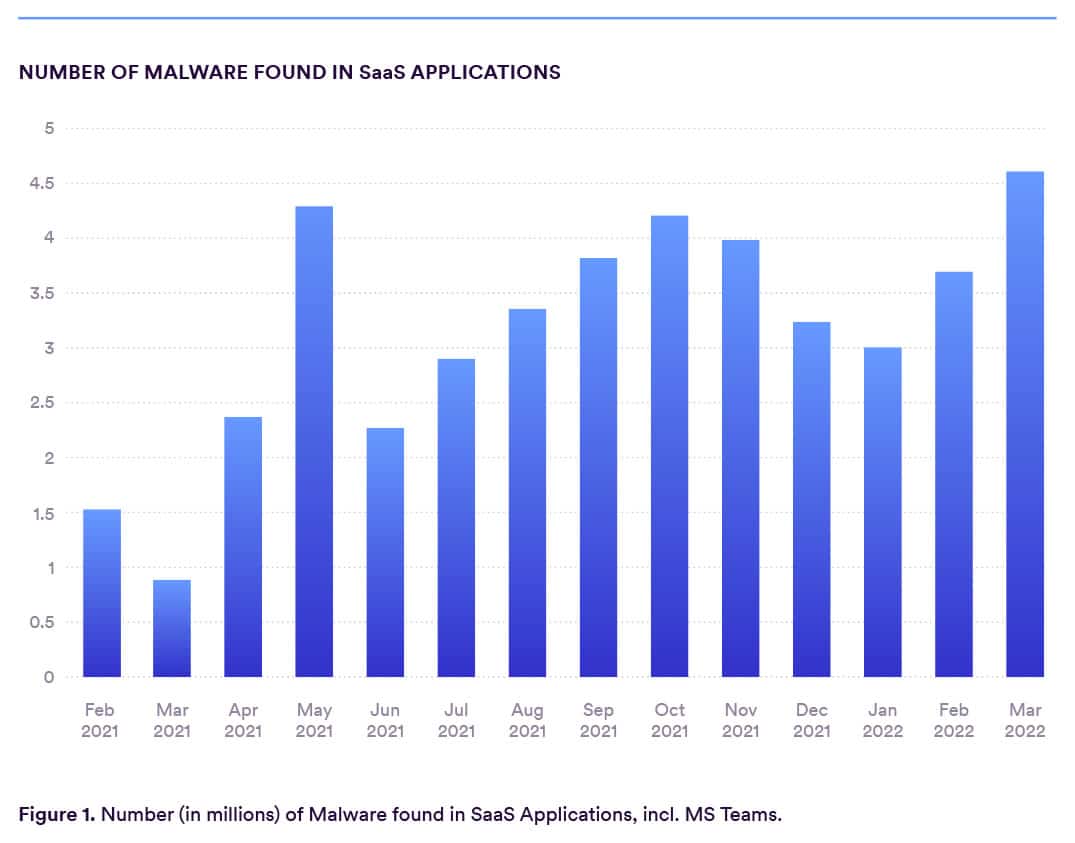

- ด้วยเหตุนี้จึงขอแนะนําอย่างยิ่งให้ใช้แพลตฟอร์มความปลอดภัยที่รวมการป้องกันมัลแวร์เข้าด้วยกัน data loss preventionการวิเคราะห์พฤติกรรม และการควบคุมการทํางานร่วมกันไม่เพียงแต่สําหรับ Teams เท่านั้น แต่ยังรวมถึงบริการ Microsoft 365 อื่นๆ ทั้งหมด เช่น Sharepoint และ OneDrive ซึ่งโดยทั่วไปแล้วสามารถอํานวยความสะดวกในการบุกรุกบัญชีได้ตั้งแต่แรก