Risorse

DIGEST DELL'INTELLIGENCE

Uscito dalla scatola - I repository del codice sorgente di Dropbox sono stati divulgati

La campagna di phishing porta all'accesso non autorizzato di dati proprietari

Di Rodman Ramezanian - Consulente per la sicurezza del cloud aziendale

16 dicembre 2022 7 minuti di lettura

L'ultima nascita di attacchi di phishing è all'orizzonte. Con la pervasività delle app cloud e l'evoluzione delle modalità di utilizzo, dalle integrazioni di token single-sign-on, agli utenti viene richiesto di autorizzare l'accesso in quello che è diventato un vettore di attacco trascurato per facilitare la fuga di dati.

L'ultima nascita di attacchi di phishing è all'orizzonte. Con la pervasività delle app cloud e l'evoluzione delle modalità di utilizzo, dalle integrazioni di token single-sign-on, agli utenti viene richiesto di autorizzare l'accesso in quello che è diventato un vettore di attacco trascurato per facilitare la fuga di dati.

Guardando all'anno 2022, che si sta concludendo, purtroppo non sono mancate le violazioni di alto profilo. Gli ambienti cloud continuano ad essere oggetto di preda a ritmi ineguagliabili. Perché, vi chiederete? Gli attori delle minacce considerano le infrastrutture cloud come bersagli morbidi. E affinano continuamente tattiche e tecniche per sfruttare gli accessi, le vulnerabilità e le configurazioni errate al loro interno, in ultima analisi per mettere le mani su beni preziosi. Nel caso di Dropbox, il codice sorgente della loro "salsa segreta" è stato un obiettivo recente!

Dropbox è l'ultimo arrivato in un elenco crescente di aziende come Uber, Twitch, Samsung e Nvidia che hanno avuto i loro repository di codice sorgente interno presi di mira e sfruttati dagli attori delle minacce.

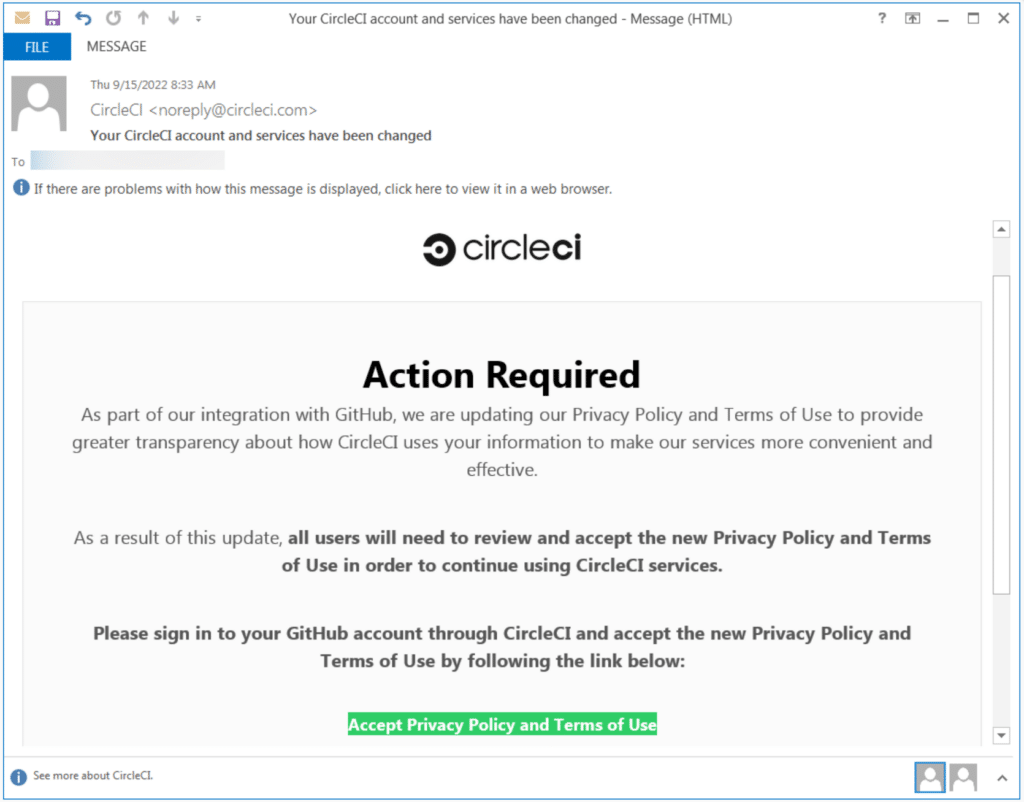

Come è successo? Purtroppo, si tratta della solita storia di phishing. Grazie a un'astuta e-mail di phishing (Figura 1) lanciata ai dipendenti di Dropbox, gli aggressori sono riusciti a rubare le credenziali dopo aver reindirizzato gli utenti a una falsa pagina di login.

Fingendo di facilitare l'integrazione tra l'account GitHub aziendale e i servizi CI/CD di CircleCI, al dipendente viene chiesto di inserire il nome utente e la password di GitHub approvati da Dropbox, seguiti dal token di autenticazione basato su hardware per passare la One Time Password (OTP).

Come si è scoperto, l'account GitHub compromesso dagli aggressori apparteneva a uno sviluppatore di Dropbox. Questo ha permesso agli autori di accedere a circa 130 repository di codice sorgente interno di Dropbox memorizzati su GitHub, oltre alle chiavi API utilizzate dai suoi sviluppatori e a una serie di dati sui dipendenti di Dropbox, sui clienti attuali e passati, sui venditori e sui lead di vendita.

Perché si verificano queste violazioni?

Come abbiamo visto negli ultimi attacchi, il bersaglio degli utenti interni e privilegiati continua ad essere un mercato caldo per i cybercriminali, dato che sempre più dati di valore trovano spazio nelle infrastrutture cloud.

La natura di questo attacco di phishing non è esattamente una novità. Purtroppo, si sta dimostrando impossibile per gli esseri umani individuare ogni singola esca di phishing. La realtà è che per molte persone aprire link e allegati è una parte essenziale del loro lavoro.

È allarmante che anche l'esperto IT più diffidente e attento possa cadere vittima di un messaggio meticolosamente elaborato e consegnato nel modo giusto al momento giusto. Per questo motivo, il phishing continua ad essere uno schema di grande successo per gli aggressori. Con l'aumento della complessità e della sofisticazione delle minacce, i team di sicurezza devono prestare attenzione ai controlli tecnici appropriati per limitare la superficie di attacco della loro organizzazione e proteggere i loro beni più preziosi, ossia i dati altamente sensibili e proprietari.

Cosa si può fare?

Quando si parla di minacce come il phishing, la consapevolezza informatica e la formazione sulla sicurezza delle e-mail sono sempre un'idea saggia per aiutare i dipendenti a diventare più vigili di fronte a e-mail, allegati, link e simili subdoli.

Tuttavia, non si può prescindere da controlli tecnici sufficienti, data l'alta probabilità che gli utenti ne siano vittime.

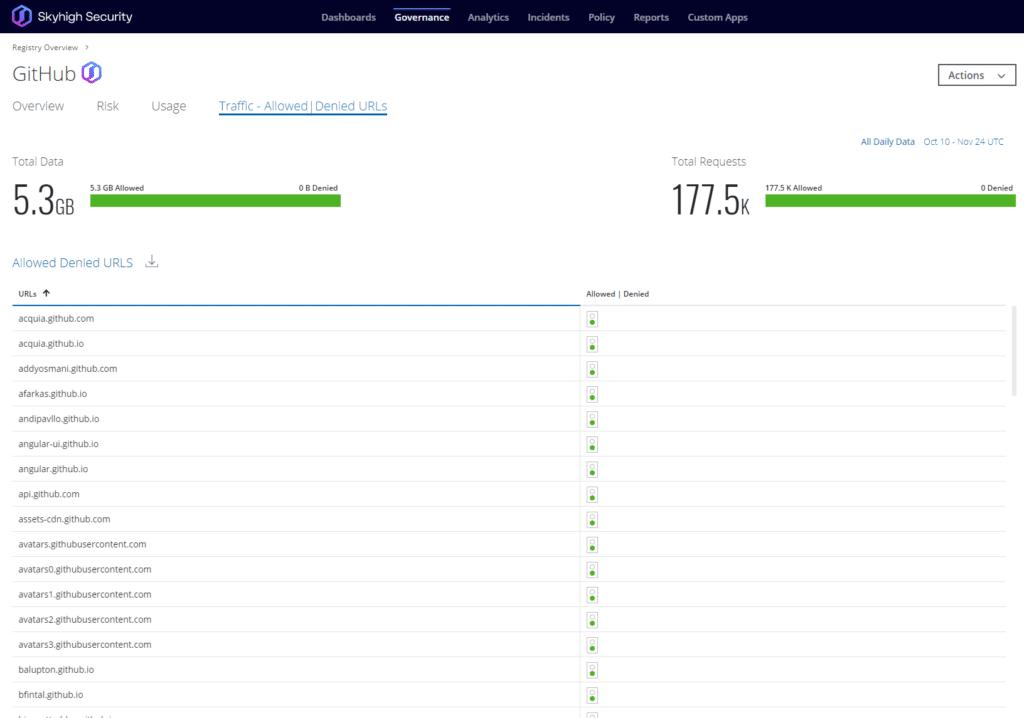

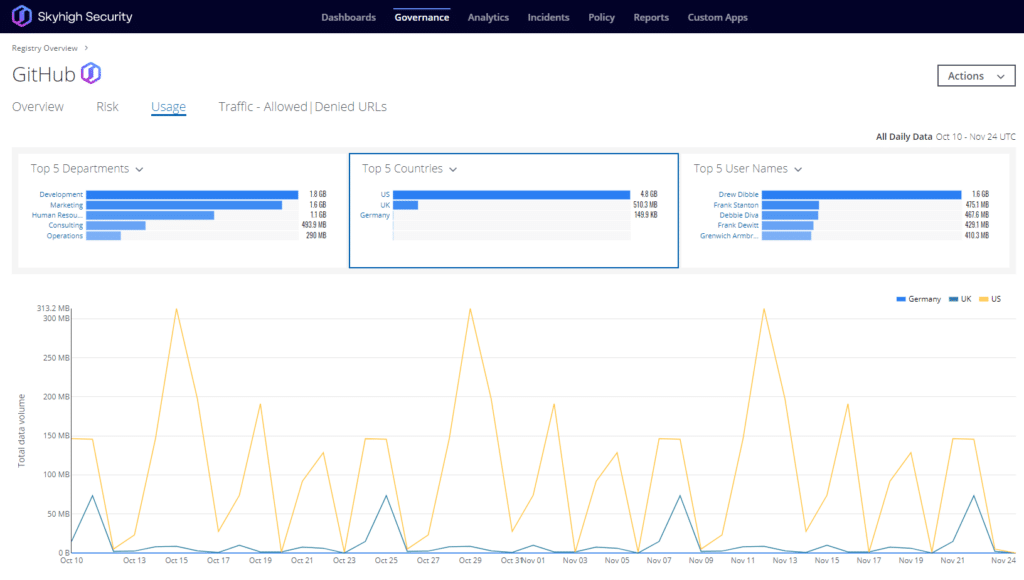

Come minimo, i team di sicurezza devono monitorare e mantenere la governance, la visibilità e il controllo sugli ambienti cloud - come GitHub - consumati dalle loro risorse aziendali. In genere, molti team mirano a raggiungere questo obiettivo governando l'accesso e i dati che vanno e vengono dal servizio cloud, ma non riescono a implementare e gestire un controllo di sicurezza coerente all'interno del servizio stesso. La realtà è che all'interno di queste applicazioni e piattaforme cloud, gli utenti - ed evidentemente gli aggressori - possono svolgere un'ampia varietà di attività che sarebbero considerate "di interesse" nel contesto della sicurezza dei dati e dei migliori interessi dell'organizzazione.

Consentendo agli amministratori delle operazioni di sicurezza di monitorare l'attività degli utenti in GitHub, di applicare le policy di data loss prevention e di esaminare le User and Entity Behavioral Analytics (UEBA) arricchite da algoritmi di machine learning, i team di sicurezza possono beneficiare di una visibilità molto più ricca e di un controllo più forte, in particolare nel caso in cui sia stato ottenuto un accesso non autorizzato alla tenancy GitHub aziendale da un attacco di phishing simile.

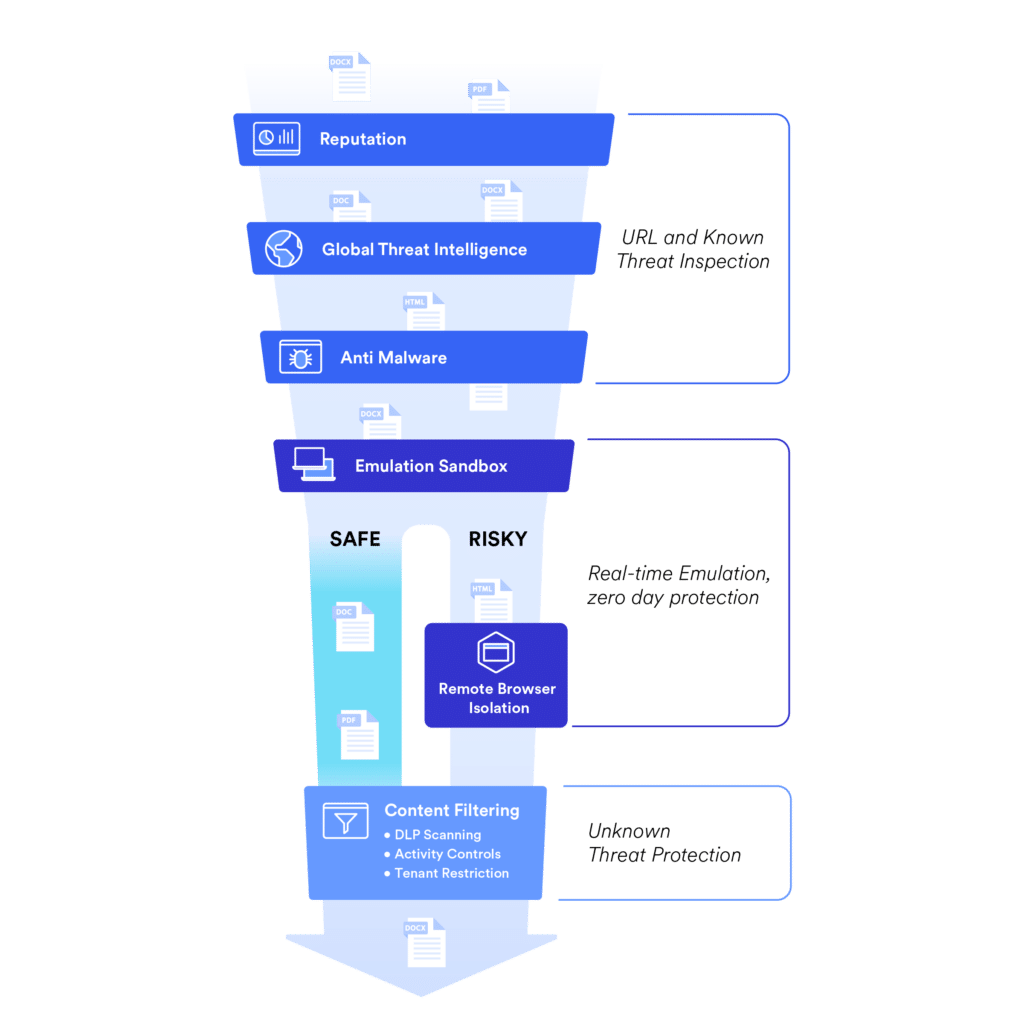

Inoltre, nel caso in cui un utente clicchi erroneamente su un link di phishing, una soluzione proxy capace può fornire un valore immenso ispezionando il traffico web richiesto e destinato alla pagina web dannosa. In questo modo, la soluzione proxy può rilevare immediatamente e proteggere gli utenti da un danno, in base al contenuto della pagina, alla reputazione dell'indirizzo web (soprattutto se il dominio è stato registrato di recente o non è stato classificato dai motori di reputazione web) e a vari altri attributi.

Ecco come Skyhigh Security analizza contenuti simili:

Utilizza Skyhigh Security?

- Abilita il monitoraggio delle attività, data loss prevention e la protezione dalle minacce per GitHub.

- Monitorare l'attività degli utenti di GitHub nella pagina Monitoraggio attività.

- Blocca l'accesso agli URL in base alla reputazione e alla categorizzazione del dominio.

- Abilita l'applicazione delle informazioni sugli URL per il filtraggio anti-malware

- Perfezioni il blocco degli URL dei link di phishing utilizzando Global Threat Intelligence

Con oltre 11 anni di vasta esperienza nel settore della cybersecurity, Rodman Ramezanian è un Enterprise Cloud Security Advisor, responsabile della consulenza tecnica, dell'abilitazione, della progettazione di soluzioni e dell'architettura presso Skyhigh Security. In questo ruolo, Rodman si concentra principalmente sulle organizzazioni del Governo Federale Australiano, della Difesa e delle imprese.

Rodman è specializzato nelle aree di Adversarial Threat Intelligence, Cyber Crime, Data Protection e Cloud Security. È un Valutatore IRAP approvato dall'Australian Signals Directorate (ASD) - attualmente in possesso delle certificazioni CISSP, CCSP, CISA, CDPSE, Microsoft Azure e MITRE ATT&CK CTI.

In tutta franchezza, Rodman ha una forte passione nell'articolare questioni complesse in termini semplici, aiutando la persona media e i nuovi professionisti della sicurezza a capire il cosa, il perché e il come della cybersecurity.

Punti salienti dell'attacco

- L'attore della minaccia ha inviato un'email di phishing diffusa che imitava CircleCI, una popolare piattaforma CI/CD utilizzata internamente da Dropbox.

- L'e-mail di phishing portava la vittima a un'imitazione della pagina di login di CircleCI, dove l'utente inseriva le proprie credenziali GitHub. CircleCI permetteva agli utenti di accedere con le credenziali GitHub.

- Il sito imitato chiedeva anche agli utenti di inserire una password monouso (OTP), generata dalla loro chiave di autenticazione hardware.

- L'aggressore ha infine utilizzato l'OTP e le credenziali fornite dal dipendente Dropbox per ottenere l'accesso all'account GitHub della vittima.

- L'attore della minaccia ha clonato 130 repository interni, composti da codice sia pubblico che privato.

- Questo attacco non è stato semplicemente una campagna di phishing spray-and-pray che deriverebbe da un attacco di bassa sofisticazione. Il fatto che l'aggressore apparentemente sapesse che Dropbox utilizzava CircleCI e fosse in grado di comunicare con una chiave hardware e di passare la one-time password all'aggressore dimostra un livello di sofisticazione superiore.