Sumber daya

INTELIJEN MENCERNA

Phishing. Pencurian Kredensial. Eksfiltrasi. Pemerasan. The Saga Terus Berlanjut.

Geng Ransomware berkembang pesat, bahkan melawan perusahaan besar seperti Cisco

Oleh Rodman Ramezanian - Penasihat Keamanan Cloud Perusahaan

25 Agustus 2022 7 Menit Dibaca

Setelah banyak pembobolan besar-besaran yang dilakukan oleh geng kejahatan siber, Cisco tidak diragukan lagi mengonfirmasi pembobolan jaringan perusahaannya dalam serangan pemerasan baru-baru ini dari kelompok ransomware Yanluowang.

Dengan laporan industri yang mengonfirmasi keberhasilan pembobolan kredensial karyawan Cisco sebagai pemicunya, berita ini menjadi pengingat yang sangat jelas tentang betapa merusaknya penyalahgunaan akses jarak jauh.

Dalam hal ini, penyalahgunaan awal VPN Cisco dibantu oleh kredensial perusahaan yang dicuri dari dalam akun Google pribadi karyawan Cisco.

Setelah diautentikasi (berkat teknik rekayasa sosial dan phishing suara lebih lanjut), para penyerang memperoleh akses ke dalam jaringan perusahaan Cisco, mendaftarkan sejumlah perangkat untuk Autentikasi Multi-Faktor, dan pada akhirnya mengeksfiltrasi data untuk tujuan tebusan dan pemerasan.

Sekali lagi, sama seperti Taktik, Teknik, dan Prosedur (TTP) yang digunakan oleh kelompok serupa seperti Lapsus$ dan UNC2447, kami melihat akses jarak jauh yang diautentikasi melalui VPN menjadi vektor ancaman penting yang membantu pencurian data. Kelompok Yanluowang mengklaim telah mencuri sekitar 2,8GB data.

Seperti yang dinyatakan oleh tim keamanan Cisco sendiri, penyerang kemudian meningkatkan hak istimewa ke tingkat administrator, memungkinkan mereka untuk bermanuver di dalam jaringan dan berhasil masuk ke beberapa sistem. Di sinilah letak risiko kritis dari pergerakan lateral yang difasilitasi oleh akses VPN yang tidak terkendali.

Mengapa pelanggaran ini terjadi?

Tenaga kerja hybrid yang mengaburkan batas antara aplikasi cloud pribadi dan aplikasi bisnis menghadirkan tantangan unik dan peningkatan risiko. Sayangnya, ini bukanlah jenis risiko yang bisa dimitigasi dengan beberapa produk titik yang berbeda!

Teknik rekayasa sosial dan phishing yang digunakan oleh penjahat siber bukanlah hal yang baru. Namun, tren yang terus berlanjut dari karyawan perusahaan yang ditipu oleh skema yang meyakinkan tidak dapat diabaikan.

Karena tenaga kerja hibrida terus berkembang, para penyerang semakin mengarahkan pandangan mereka untuk mendapatkan kredensial akses jarak jauh. Mengapa? Sebagian besar perusahaan belum meninggalkan teknologi VPN tradisional mereka yang memberikan akses tanpa batas ke lingkungan perusahaan setelah diautentikasi.

Setelah para penyerang ini mendapatkan alat akses jarak jauh dan kredensial yang diperlukan, mereka biasanya akan mengalihkan upaya mereka untuk menipu korban dengan menggunakan taktik rekayasa sosial untuk mem-bypass pemeriksaan Autentikasi Multi-Faktor yang biasanya dilakukan.

Virtual Private Network (VPN) tradisional menimbulkan risiko paparan data yang berlebihan, karena setiap pengguna jarak jauh dengan kunci login yang valid bisa mendapatkan akses penuh ke seluruh jaringan internal perusahaan dan semua sumber daya di dalamnya.

Seperti halnya pekerja hybrid yang biasanya akan setuju ketika bekerja dari jarak jauh, Anda bisa bertaruh bahwa pelaku ancaman sangat menyadari betapa berharganya akses jarak jauh!

Dalam konteks insiden yang melibatkan Cisco ini, jelas terlihat betapa berbahayanya akses jarak jauh yang dikompromikan, gerakan lateral, dan penyalahgunaan hak istimewa bahkan bagi perusahaan teknologi terbesar sekalipun.

Apa yang bisa dilakukan?

Mengingat kompetensi pelaku ancaman yang telah terbukti dalam menggunakan berbagai taktik untuk mendapatkan akses awal, pendidikan pengguna merupakan persyaratan penting untuk melawan teknik bypass Autentikasi Multi-Faktor.

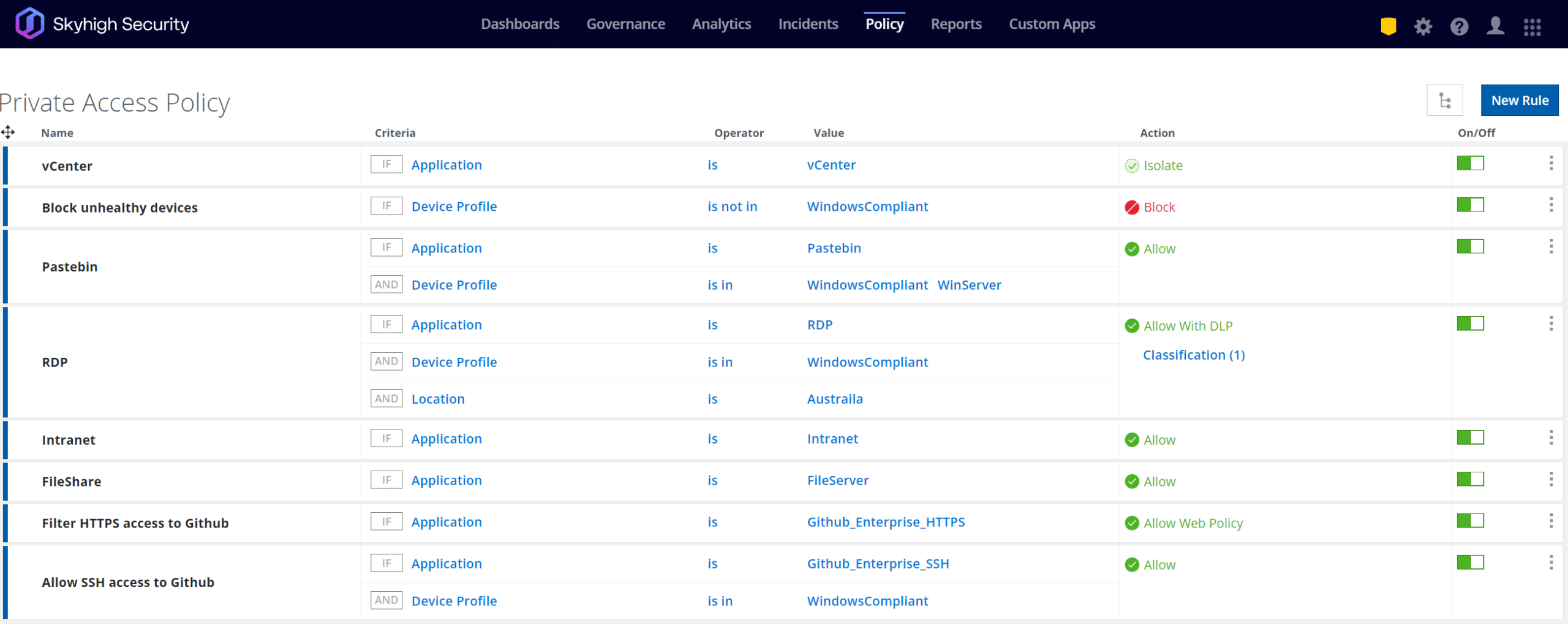

Mempertimbangkan penyalahgunaan hak istimewa administratif oleh penyerang, terapkan pemeriksaan perangkat yang kuat dengan menerapkan kontrol yang lebih ketat untuk membatasi atau memblokir pendaftaran dan akses dari perangkat yang tidak dikelola atau tidak dikenal ke aplikasi, jaringan, dan layanan perusahaan.

Segmentasi jaringan adalah kontrol keamanan penting lainnya yang harus digunakan oleh organisasi, karena memberikan perlindungan yang lebih baik untuk aset bernilai tinggi dan membantu mencegah pergerakan lateral dan upaya eksfiltrasi data dalam situasi di mana musuh dapat memperoleh akses awal ke dalam lingkungan.

Untuk membantu mengadopsi panduan ini, organisasi harus menghindari satu pipa tunggal yang masuk dan keluar dari jaringan mereka. Dalam arsitektur Zero Trust, jaringan disegmentasi menjadi beberapa fragmen yang lebih kecil di mana beban kerja tertentu terkandung. Setiap fragmen dapat memiliki kontrol masuk dan keluarnya sendiri, pemeriksaan postur, kontrol akses kontekstual, perlindungan data, dan banyak lagi untuk meminimalkan "radius ledakan" dari akses yang tidak sah.

Dengan metodologi Zero Trust, Anda meningkatkan kesulitan bagi aktor yang tidak sah untuk menyebar ke seluruh jaringan Anda, sehingga mengurangi pergerakan lateral ancaman.

Karena data terus tersebar di seluruh infrastruktur cloud kami untuk memungkinkan produktivitas, pastikan Anda tidak hanya mengaktifkan kontrol kolaborasi yang sadar konten di antara aplikasi cloud, tetapi juga mengimplementasikan kemampuan cloud Data Loss Prevention untuk menghindari pengorbanan keamanan di tangan sesi VPN yang sederhana dan mudah disusupi.

Gunakan Skyhigh Security?

- Aktifkan pemantauan aktivitas, data loss prevention, dan perlindungan ancaman untuk GitHub

- Memantau aktivitas pengguna GitHub di halaman Pemantauan Aktivitas

- Memblokir akses ke URL berdasarkan reputasi dan kategorisasi domain

- Mengelola dan mengontrol akses ke aplikasi dan layanan pribadi seperti Remote Desktop Protocol (RDP)

- Menerapkan kontrol kolaborasi yang sadar konten untuk Box (seperti yang dilaporkan dalam insiden Cisco) dan banyak aplikasi cloud lainnya

- Menganalisis ancaman, anomali, dan perilaku mencurigakan yang berkaitan dengan eskalasi hak istimewa administratif

Dengan pengalaman industri keamanan siber yang luas selama lebih dari 11 tahun, Rodman Ramezanian adalah Penasihat Keamanan Cloud Perusahaan, yang bertanggung jawab atas Penasihat Teknis, Pemberdayaan, Desain Solusi, dan Arsitektur di Skyhigh Security. Dalam perannya ini, Rodman terutama berfokus pada organisasi Pemerintah Federal Australia, Pertahanan, dan Perusahaan.

Rodman memiliki spesialisasi di bidang Intelijen Ancaman Musuh, Kejahatan Siber, Perlindungan Data, dan Keamanan Cloud. Dia adalah Penilai IRAP yang didukung oleh Australian Signals Directorate (ASD) - yang saat ini memegang sertifikasi CISSP, CCSP, CISA, CDPSE, Microsoft Azure, dan MITRE ATT&CK CTI.

Rodman memiliki hasrat yang kuat untuk mengartikulasikan hal-hal yang rumit dengan cara yang sederhana, membantu orang awam dan profesional keamanan baru untuk memahami apa, mengapa, dan bagaimana keamanan siber.

Sorotan Serangan

- Kelompok ransomware Yanluowang menerbitkan daftar file yang diduga telah dieksfiltrasi, seperti yang ditemukan oleh para peneliti keamanan

- Penyerang mulai menyalahgunakan fitur "Simpan Otomatis" dan "Kontrol Versi" asli yang membuat cadangan awan dari versi file yang lebih lama (dimaksudkan untuk membantu pengguna memulihkan salinan file yang diedit)

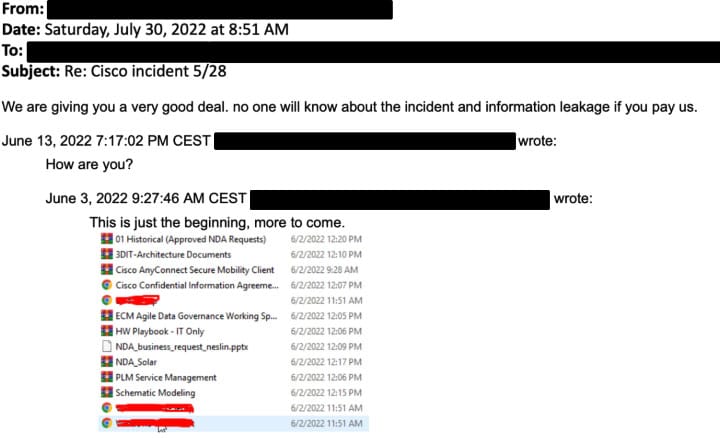

- Kredensial karyawan Cisco dikompromikan setelah penyerang mendapatkan kendali atas akun Google pribadi di mana kredensial yang disimpan di browser korban sedang disinkronkan

- Penyerang melakukan serangan phishing suara dengan menyamar sebagai berbagai organisasi tepercaya, mencoba meyakinkan korban untuk menerima pemberitahuan push Multi-Factor Authentication (MFA) yang diprakarsai oleh penyerang

- Aktor ancaman menggunakan berbagai teknik untuk meningkatkan akses dan mendapatkan akses terus-menerus ke jaringan, serta menghilangkan jejak penyusupan

- Penyerang menjatuhkan berbagai alat, termasuk alat akses jarak jauh seperti LogMeIn dan TeamViewer, alat keamanan ofensif seperti Cobalt Strike, PowerSploit, Mimikatz, dan Impacket, dan menambahkan akun pintu belakang mereka sendiri dan mekanisme persistensi

- Isi folder Box yang disusupi yang berkaitan dengan akun karyawan yang disusupi dan data otentikasi karyawan dari Direktori Aktif

- Muatan malware yang dijatuhkan oleh penyerang ke sistem yang disusupi, termasuk perangkat lunak pintu belakang yang dirancang untuk berkomunikasi dengan server perintah dan kontrol