Sumber daya

INTELIJEN MENCERNA

Belajar dari Lapsus$ - Remaja yang Gigih dan Maju?

Melindungi dari geng pemerasan dengan daftar korban yang signifikan

Oleh Rodman Ramezanian - Penasihat Keamanan Cloud Perusahaan

9 Juni 2022 7 Menit Baca

Nama baru yang sedang naik daun dalam serangan ransomware adalah Lapsus$. Jika Anda belum pernah mendengar tentang mereka sebelumnya, Anda mungkin pernah mendengar tentang beberapa perusahaan yang mereka serang, termasuk Nvidia, Samsung, Okta, dan Microsoft - hanya beberapa di antaranya. Bagi yang belum tahu, Lapsus$ adalah grup peretasan yang berfokus pada pencurian data dan pemerasan. Kelompok ini terutama menargetkan perusahaan, dan telah menimbulkan sejumlah korban global yang cukup membingungkan.

Seringkali, LAPSUS $ menyalahgunakan kelemahan manusia di dalam perusahaan, seperti bagian TI atau dukungan pelanggan. Dalam kasus lain, mereka membeli token login yang sudah diretas dari pasar web gelap. Biasanya, beberapa profesional keamanan siber mungkin melihat ini sebagai ancaman tingkat rendah. Kenyataannya adalah bahwa kecanggihan bukan satu-satunya metrik yang membuat peretas menjadi lebih mengancam; tetapi juga keberanian mereka.

Mulai dari menggunakan taktik rekayasa sosial dan penukaran kartu SIM, hingga serangan phishing yang licik dan memikat karyawan internal secara terbuka, operator Lapsus$ memanfaatkan sumber daya yang ditawarkan untuk mendapatkan pijakan ke dalam jaringan korporat melalui sarana VPN dan Virtual Desktop Infrastructure (VDI) yang populer.

Hal ini dengan jelas menyoroti fakta bahwa jika manusia bekerja untuk Anda, Anda rentan terhadap rekayasa sosial. Tidak seorang pun boleh diperlakukan sebagai tidak dapat dirusak. Implikasi langsung untuk sumber daya cloud adalah Anda harus mengurangi izin akses yang dimiliki orang seminimal mungkin yang mereka perlukan untuk melakukan pekerjaan mereka. Karena cloud biasanya menyimpan sumber daya yang sangat sensitif, memberikan izin yang berlebihan kepada siapa pun yang mungkin dilanggar (hampir semua orang!) dapat menyebabkan eksposur yang tidak beralasan ke permata mahkota organisasi.

Bagaimana pelanggaran ini terjadi?

Dengan menggunakan teknik rekayasa dan manipulasi sosial berskala besar, kelompok Lapsus$ telah mengumpulkan daftar korban yang sangat banyak di seluruh dunia. Menariknya, semua insiden tersebut memiliki pendekatan yang sama; semuanya melibatkan penggunaan kredensial yang valid, yang pada akhirnya menyalahgunakan izin apa pun yang telah diberikan kepada identitas tersebut. Serangan-serangan ini merupakan pengingat bahwa otentikasi (siapa Anda?) dan otorisasi (apa yang dapat Anda lakukan?) sangat penting untuk postur keamanan. Prinsip-prinsip hak istimewa yang paling sedikit dan tidak ada kepercayaan tidak pernah lebih tepat untuk diterapkan.

Apa yang bisa dilakukan?

Terlepas dari upaya terbaik Anda untuk autentikasi dan otorisasi, pelanggaran masih bisa terjadi di tangan orang dalam yang termotivasi.

Hal ini menimbulkan pertanyaan, "Bagaimana Anda menentukan apakah tindakan entitas yang tepercaya dan berwenang itu berbahaya?" Kumpulan izin memiliki kebiasaan buruk untuk merambat dan berkembang dari waktu ke waktu.

Sebagai bagian dari pendekatan Zero Trust Network Access (ZTNA), organisasi didorong untuk melakukan segmentasi jaringan mereka, menilai postur perangkat yang meminta, dan menyediakan akses ke aplikasi dan sumber daya secara kontekstual (menggunakan kemampuan DLP dan Remote Browser Isolation ).

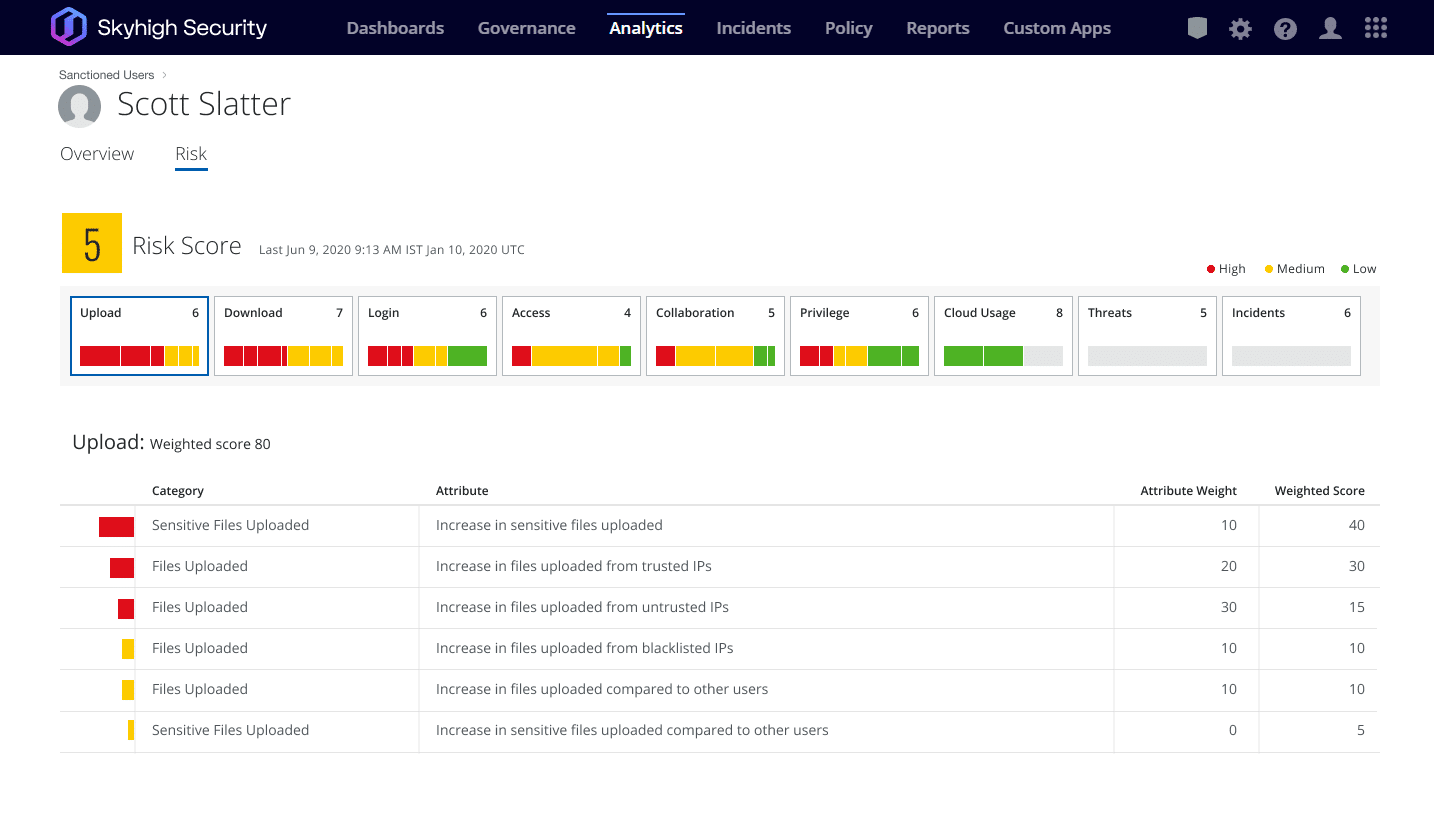

Dalam kasus ancaman orang dalam yang naas, deteksi berbasis Anomali dan kemampuan analisis Perilaku dapat membantu mengenali dan mengurangi perilaku yang tidak normal dan berpotensi berbahaya dengan membangun garis dasar "aktivitas normal" untuk konteks spesifik tersebut, yang pada akhirnya menyoroti anomali atau penyimpangan apa pun agar tindakan cepat dapat diambil.

Namun, tentu saja, keamanan lebih dari sekadar kumpulan kontrol teknis. Praktisi keamanan harus meninjau izin, proses, dan prosedur yang digunakan oleh para pemangku kepentingan dan entitas tepercaya mereka - baik internal maupun pihak ketiga. Serangan-serangan yang disebutkan di atas telah mendorong dunia keamanan untuk memperhatikan hal-hal mendasar ini.

Gunakan Skyhigh Security?

- Memanfaatkan audit konfigurasi untuk menemukan dan memantau layanan yang terpapar akses tidak terbatas

- Menilai postur perangkat penghubung menggunakan berbagai atribut granular

- Segmentasikan infrastruktur Anda dengan mengontrol akses secara dinamis ke aplikasi dan sumber daya pribadi

- Melindungi aplikasi pribadi Anda dan sumber daya agar tidak terekspos ke internet

- Memblokir perangkat yang tidak dikelola, menerapkan Autentikasi Multi-Faktor, dan banyak kebijakan akses kontekstual lainnya untuk membantu menghentikan penggunaan kembali kredensial aplikasi cloud yang dicuri dengan sukses

- Mengevaluasi aktivitas pengguna di luar login awal untuk menyertakan pergerakan pengguna, perilaku, akses ke layanan perusahaan, lokasi, dan banyak potensi anomali lainnya

Dengan pengalaman industri keamanan siber yang luas selama lebih dari 11 tahun, Rodman Ramezanian adalah Penasihat Keamanan Cloud Perusahaan, yang bertanggung jawab atas Penasihat Teknis, Pemberdayaan, Desain Solusi, dan Arsitektur di Skyhigh Security. Dalam perannya ini, Rodman terutama berfokus pada organisasi Pemerintah Federal Australia, Pertahanan, dan Perusahaan.

Rodman memiliki spesialisasi di bidang Intelijen Ancaman Musuh, Kejahatan Siber, Perlindungan Data, dan Keamanan Cloud. Dia adalah Penilai IRAP yang didukung oleh Australian Signals Directorate (ASD) - yang saat ini memegang sertifikasi CISSP, CCSP, CISA, CDPSE, Microsoft Azure, dan MITRE ATT&CK CTI.

Rodman memiliki hasrat yang kuat untuk mengartikulasikan hal-hal yang rumit dengan cara yang sederhana, membantu orang awam dan profesional keamanan baru untuk memahami apa, mengapa, dan bagaimana keamanan siber.

Sorotan Serangan

- Lapsus$ menyerang Kementerian Kesehatan Brasil, menuntut uang tebusan untuk menghindari kebocoran data sebesar 50 TB.

- Serangkaian serangan terhadap perusahaan media Portugis, Impresa, dan perusahaan telekomunikasi Amerika Latin, Claro.

- Kode sumber Vodafone dicuri dari toko GitHub mereka; Lapsus$ berseloroh melalui Telegram.

- Nvidia dibobol, kehilangan hampir satu TB sertifikat penandatanganan kode eksklusif dan firmware.

- Insinyur dukungan pelanggan pihak ketiga yang bekerja untuk Okta telah membobol akunnya, yang menyebabkan 366 data pelanggan dicuri.

- Hampir 200 GB kode sumber dan algoritma perangkat Samsung bocor melalui file torrent yang dibagikan di Telegram.

- Raksasa game Ubisoft diserang, menyebabkan gangguan pada layanan.

- Bing, Cortana, dan layanan Microsoft lainnya dibobol, dengan sebagian kode sumber yang dibagikan oleh Lapsus$ melalui Telegram.