Poco después de numerosas infracciones de gran repercusión a manos de bandas de ciberdelincuentes, no cabe duda de que a Cisco no le complace confirmar una infracción de su red corporativa en un reciente ataque de extorsión del grupo de ransomware Yanluowang.

Con informes de la industria que confirman un compromiso exitoso de las credenciales de un empleado de Cisco como desencadenante, la noticia sirve como otro duro recordatorio de lo destructivo que puede ser el abuso del acceso remoto.

Figura 1. Amenazas de rescate de Yanluowang. Fuente: Twitter

Figura 1. Amenazas de rescate de Yanluowang. Fuente: Twitter

En este caso, el abuso inicial de la VPN de Cisco contó con la ayuda de credenciales corporativas robadas de la cuenta personal de Google del empleado de Cisco.

Una vez autenticados (gracias a otras técnicas de ingeniería social y phishing de voz), los atacantes obtuvieron acceso a las redes corporativas de Cisco, inscribieron una serie de dispositivos para la autenticación multifactor y, finalmente, exfiltraron datos con fines de rescate y extorsión.

Una vez más, al igual que las Tácticas, Técnicas y Procedimientos (TTP) utilizadas por grupos similares como Lapsus$ y UNC2447, vemos que el acceso remoto autenticado a través de VPN es un vector de amenaza crítico que ayuda al robo de datos. El grupo Yanluowang afirma haber robado aproximadamente 2,8 GB de datos.

Según declararon los propios equipos de seguridad de Cisco, el atacante escaló entonces privilegios hasta el nivel de administrador, lo que le permitió maniobrar dentro de la red e iniciar sesión con éxito en múltiples sistemas. Aquí radica el riesgo crítico de los movimientos laterales facilitados por un acceso VPN sin restricciones.

¿Por qué se producen estas infracciones?

Las fuerzas de trabajo híbridas que difuminan las líneas entre las aplicaciones personales en la nube y las aplicaciones empresariales presentan retos únicos y mayores riesgos. Por desgracia, ¡tampoco son el tipo de riesgos que puedan mitigarse con unos cuantos productos puntuales diferentes!

Las técnicas de ingeniería social y phishing empleadas por los ciberdelincuentes no son nada nuevo. Sin embargo, no se puede descartar la tendencia continuada de los empleados de las empresas a ser embaucados mediante ardides convincentes.

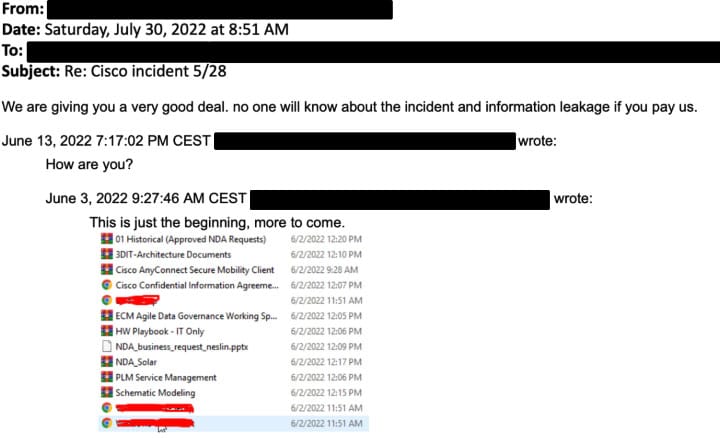

Figura 2. Correspondencia del rescate de los atacantes al personal de Cisco. Fuente: Twitter

Figura 2. Correspondencia del rescate de los atacantes al personal de Cisco. Fuente: Twitter

A medida que las plantillas híbridas siguen creciendo, los atacantes ponen cada vez más su mira en la obtención de credenciales de acceso remoto. ¿Por qué? La gran mayoría de las empresas aún no han abandonado sus tecnologías tradicionales de VPN que conceden un acceso sin restricciones a los entornos corporativos una vez autenticados.

Una vez que estos atacantes adquieren las herramientas de acceso remoto y las credenciales necesarias, suelen dirigir sus esfuerzos a engañar a las víctimas utilizando tácticas de ingeniería social para eludir las comprobaciones de autenticación multifactor que suelen seguir.

La red privada virtual (VPN) tradicional introduce el riesgo de una exposición excesiva de los datos, ya que cualquier usuario remoto con claves de acceso válidas puede obtener acceso completo a toda la red corporativa interna y a todos los recursos que contiene.

Al igual que los trabajadores híbridos suelen estar de acuerdo cuando trabajan a distancia, ¡puede apostar a que los actores de las amenazas son muy conscientes de lo valioso que es el acceso remoto!

En el contexto de este incidente relacionado con Cisco, queda claro lo perjudiciales que pueden ser el acceso remoto comprometido, los movimientos laterales y el uso indebido de privilegios incluso para las mayores empresas tecnológicas.

¿Qué se puede hacer?

Dada la probada competencia del actor de la amenaza en el uso de una amplia gama de tácticas para obtener el acceso inicial, la educación del usuario es un requisito vital para contrarrestar las técnicas de elusión de la autenticación multifactor.

Teniendo en cuenta el uso indebido de los privilegios administrativos por parte del atacante, aplique fuertes comprobaciones de los dispositivos aplicando controles más estrictos para limitar o bloquear la inscripción y el acceso desde dispositivos no gestionados o desconocidos a las aplicaciones, redes y servicios corporativos.

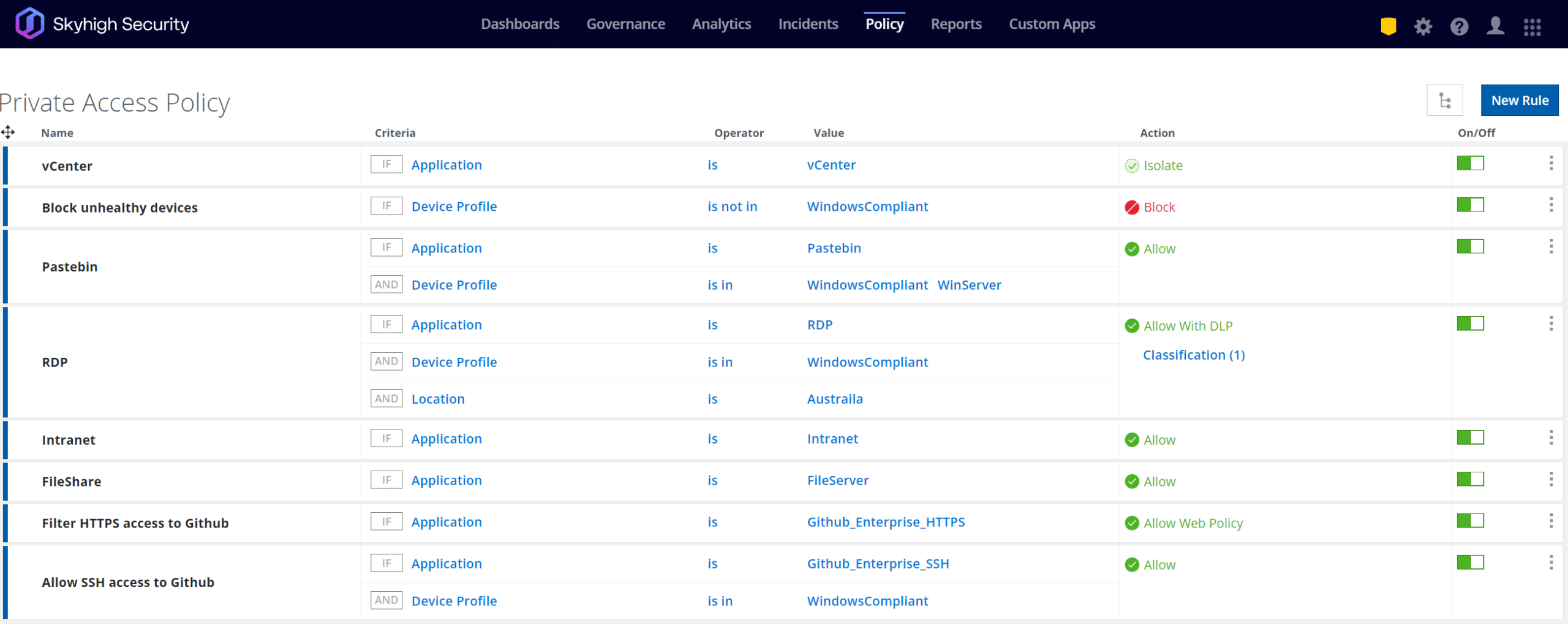

Figura 3. Skyhigh Security: Segmentación de redes privadas y aplicaciones con conexiones directas a aplicaciones de Confianza Cero

Figura 3. Skyhigh Security: Segmentación de redes privadas y aplicaciones con conexiones directas a aplicaciones de Confianza Cero

La segmentación de la red es otro control de seguridad esencial que las organizaciones deben utilizar, ya que proporciona una mayor protección para los activos de alto valor y ayuda a prevenir los movimientos laterales y los intentos de exfiltración de datos en situaciones en las que un adversario es capaz de obtener un acceso inicial al entorno.

Para facilitar la adopción de esta orientación, las organizaciones deben evitar tener una única tubería de entrada y salida de su red. En una arquitectura de confianza cero, las redes se segmentan en cambio en fragmentos más pequeños donde se contienen cargas de trabajo específicas. Cada fragmento puede tener sus propios controles de entrada y salida, comprobaciones de postura, controles de acceso contextuales, protecciones de datos y mucho más para minimizar el "radio de explosión" del acceso no autorizado.

Con una metodología de Confianza Cero, usted aumenta la dificultad para que los actores no autorizados se propaguen por sus redes, reduciendo así el movimiento lateral de las amenazas.

A medida que los datos siguen extendiéndose a través de nuestras infraestructuras en la nube para permitir la productividad, asegúrese no sólo de habilitar controles de colaboración conscientes del contenido entre las aplicaciones en la nube, sino también de implementar las capacidades de la nube Data Loss Prevention para evitar sacrificar la seguridad a manos de una simple sesión VPN comprometida.