في أعقاب العديد من الانتهاكات البارزة على أيدي عصابات الجريمة الإلكترونية ، لا يسع سيسكو بلا شك تأكيد خرق شبكة شركاتها في هجوم ابتزاز حديث من مجموعة Yanluowang ransomware.

مع تأكيد تقارير الصناعة على اختراق ناجح لبيانات اعتماد موظف Cisco كمحفز ، فإن الأخبار بمثابة تذكير صارخ آخر بمدى الضرر الذي يمكن أن يحدثه إساءة استخدام الوصول عن بعد.

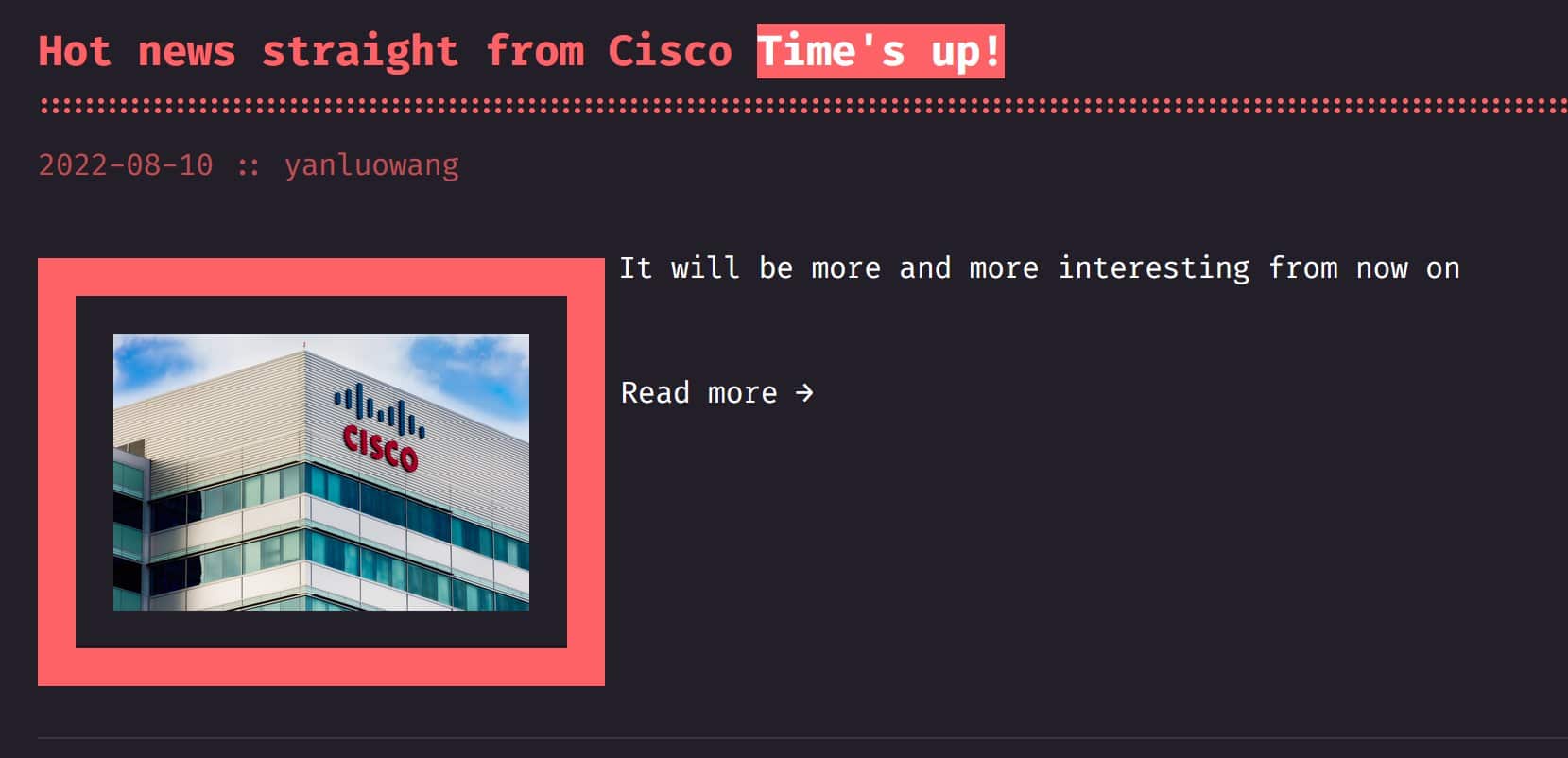

الشكل 1. تهديدات يانلووانغ فدية. المصدر: تويتر

الشكل 1. تهديدات يانلووانغ فدية. المصدر: تويتر

في هذه الحالة ، تم مساعدة إساءة الاستخدام الأولية ل Cisco VPN من خلال بيانات اعتماد الشركة المسروقة من داخل حساب Google الشخصي لموظف Cisco.

بمجرد المصادقة (بفضل المزيد من تقنيات الهندسة الاجتماعية والتصيد الصوتي) ، تمكن المهاجمون من الوصول إلى شبكات شركة Cisco ، وسجلوا عددا من الأجهزة للمصادقة متعددة العوامل ، وفي النهاية قاموا بتسريب البيانات لأغراض الفدية والابتزاز.

مرة أخرى ، تماما مثل التكتيكات والتقنيات والإجراءات (TTP) التي تستخدمها مجموعات مماثلة مثل Lapsus $ و UNC2447 ، نرى أن الوصول عن بعد الموثق عبر VPN هو ناقل تهديد خطير يساعد في سرقة البيانات. تدعي مجموعة Yanluowang أنها سرقت حوالي 2.8 جيجابايت من البيانات.

كما ذكرت فرق الأمن الخاصة بشركة Cisco ، قام المهاجم بعد ذلك بتصعيد الامتيازات إلى مستوى المسؤول ، مما سمح لهم بالمناورة داخل الشبكة وتسجيل الدخول بنجاح إلى أنظمة متعددة. وهنا يكمن الخطر الحرج للحركات الجانبية التي يسهلها الوصول غير المقيد إلى VPN.

لماذا تحدث هذه الانتهاكات؟

القوى العاملة المختلطة التي تطمس الخطوط الفاصلة بين تطبيقات السحابة الشخصية وتطبيقات الأعمال تمثل تحديات فريدة ومخاطر متزايدة. لسوء الحظ ، هذه ليست أنواع المخاطر التي يمكن تخفيفها باستخدام بعض المنتجات المختلفة أيضا!

الهندسة الاجتماعية وتقنيات التصيد الاحتيالي التي يستخدمها مجرمو الإنترنت ليست جديدة. ومع ذلك ، لا يمكن استبعاد الاتجاه المستمر لموظفي الشركات الذين يتم خداعهم من خلال مخططات مقنعة.

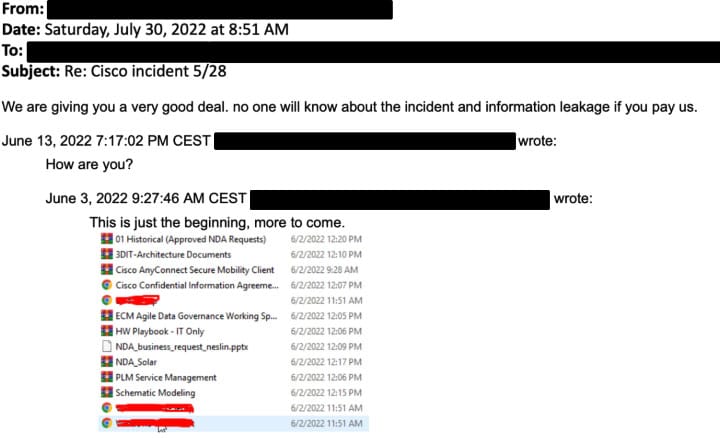

الشكل 2. مراسلات الفدية من المهاجمين إلى موظفي Cisco. المصدر: تويتر

الشكل 2. مراسلات الفدية من المهاجمين إلى موظفي Cisco. المصدر: تويتر

مع استمرار نمو القوى العاملة المختلطة ، يضع المهاجمون أنظارهم بشكل متزايد على الحصول على بيانات اعتماد الوصول عن بعد. لماذا؟ الغالبية العظمى من الشركات لم تتخلى بعد عن تقنيات VPN التقليدية التي تمنح وصولا غير مقيد إلى بيئات الشركات بمجرد المصادقة عليها.

بمجرد أن يحصل هؤلاء المهاجمون على أدوات الوصول عن بعد وبيانات الاعتماد اللازمة ، فإنهم عادة ما يحولون جهودهم نحو خداع الضحايا باستخدام تكتيكات الهندسة الاجتماعية لتجاوز فحوصات المصادقة متعددة العوامل التي تتبع عادة.

تقدم الشبكة الافتراضية الخاصة التقليدية (VPN) خطر التعرض المفرط للبيانات ، حيث يمكن لأي مستخدم بعيد لديه مفاتيح تسجيل دخول صالحة الوصول الكامل إلى شبكة الشركة الداخلية بالكامل وجميع الموارد الموجودة بداخلها.

تماما كما يتفق العمال المختلطون عادة عند العمل عن بعد ، يمكنك المراهنة على أن الجهات الفاعلة في التهديد تدرك جيدا مدى قيمة الوصول عن بعد!

في سياق هذا الحادث الذي يتعلق بشركة Cisco ، من الواضح أن نرى مدى الضرر الذي يمكن أن يحدثه الوصول عن بعد المخترق والحركات الجانبية وإساءة استخدام الامتيازات حتى لأكبر شركات التكنولوجيا.

ما الذي يمكن عمله؟

نظرا لكفاءة ممثل التهديد المثبتة في استخدام مجموعة واسعة من التكتيكات للحصول على الوصول الأولي ، يعد تعليم المستخدم مطلبا حيويا لمواجهة تقنيات تجاوز المصادقة متعددة العوامل.

بالنظر إلى إساءة استخدام المهاجم للامتيازات الإدارية، قم بتطبيق عمليات فحص قوية للأجهزة من خلال فرض ضوابط أكثر صرامة للحد من التسجيل والوصول من الأجهزة غير المدارة أو غير المعروفة إلى تطبيقات الشركة وشبكاتها وخدماتها أو حظرها.

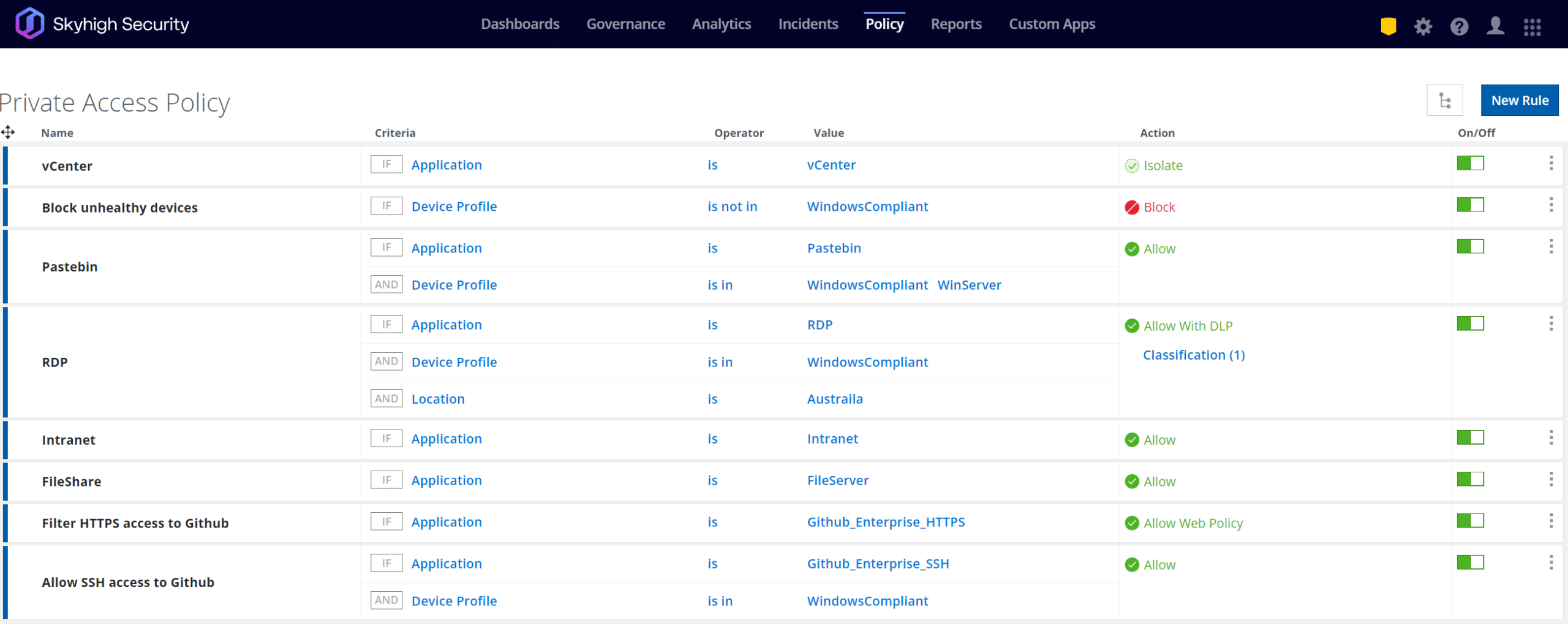

الشكل 3. Skyhigh Securityتقسيم الشبكات والتطبيقات الخاصة باستخدام اتصالات Zero Trust المباشرة بالتطبيقات:

الشكل 3. Skyhigh Securityتقسيم الشبكات والتطبيقات الخاصة باستخدام اتصالات Zero Trust المباشرة بالتطبيقات:

يعد تجزئة الشبكة عنصر تحكم أمني أساسي آخر يجب على المؤسسات استخدامه ، لأنه يوفر حماية معززة للأصول عالية القيمة ويساعد على منع الحركات الجانبية ومحاولات استخراج البيانات في المواقف التي يكون فيها الخصم قادرا على الوصول الأولي إلى البيئة.

للمساعدة في اعتماد هذا التوجيه ، يجب على المؤسسات تجنب وجود أنبوب واحد داخل وخارج شبكتها. في بنية الثقة المعدومة، يتم تقسيم الشبكات بدلا من ذلك إلى أجزاء أصغر حيث يتم احتواء أعباء عمل محددة. يمكن أن يكون لكل جزء عناصر التحكم الخاصة به في الدخول والخروج ، وفحوصات الموقف ، وضوابط الوصول السياقي ، وحماية البيانات ، وغير ذلك الكثير لتقليل "نصف قطر الانفجار" للوصول غير المصرح به.

باستخدام منهجية الثقة المعدومة ، فإنك تزيد من صعوبة انتشار الجهات الفاعلة غير المصرح لها عبر شبكاتك ، وبالتالي تقليل الحركة الجانبية للتهديدات.

مع استمرار انتشار البيانات عبر البنى التحتية السحابية لدينا لتمكين الإنتاجية، تأكد من أنك لا تقوم فقط بتمكين عناصر التحكم في التعاون المدرك للمحتوى بين التطبيقات السحابية، ولكن أيضا تنفيذ السحابة Data Loss Prevention القدرة على تجنب التضحية بالأمان على يد جلسة VPN بسيطة ومعرضة للخطر.