Ressources

BULLETIN D'INFORMATION

L'évolution des rançongiciels

Les attaques ne se concentrent plus sur le chiffrement des fichiers, mais sur l'exfiltration des données à des fins d'extorsion.

Par Rodman Ramezanian - Responsable mondial des menaces liées à l'informatique en nuage

30 juin 2023 7 Minute Read

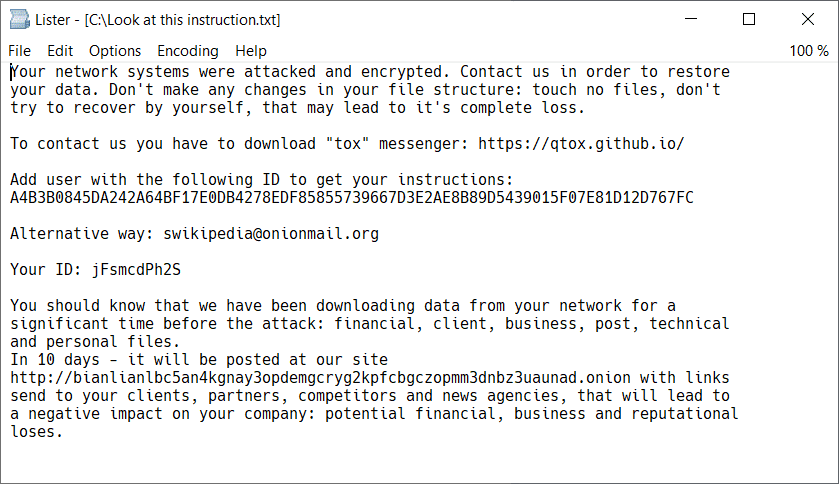

Un récent avis publié conjointement par le Federal Bureau of Investigation (FBI), la Cybersecurity and Infrastructure Security Agency (CISA) et l'Australian Cyber Security Centre (ACSC) fait état des menaces accrues posées par le groupe de ransomware et d'extorsion BianLian. Le groupe cybercriminel est actif depuis juin 2022 et il semble que le chiffrement conventionnel des fichiers des victimes en vue du paiement des ransomwares ait été remplacé par l'exfiltration des données compromises à des fins de chantage et d'extorsion.

La campagne de ransomware de BianLian a ciblé des organisations de renom dans les domaines de l'éducation, de la santé, des infrastructures critiques, de la banque, des services financiers et de l'assurance, des médias et du divertissement, de l'industrie et d'autres secteurs verticaux.

Selon l'avis, "le groupe BianLian utilise d'autres techniques pour pousser la victime à payer la rançon, par exemple en imprimant la note de rançon sur des imprimantes du réseau compromis. Les employés des entreprises victimes ont également déclaré avoir reçu des appels téléphoniques menaçants de la part d'individus associés au groupe BianLian".

Parmi les nombreuses mises en garde et recommandations formulées par les agences de renseignement respectives, l'avis souligne l'importance pour les organisations de "... limiter strictement l'utilisation de RDP et d'autres services de bureau à distance..." afin de réduire les surfaces d'attaque et d'empêcher les mouvements latéraux non autorisés. Cela est d'autant plus important que le groupe BianLian, contrairement à la plupart des autres groupes de ransomware, s'appuie principalement sur l'exploitation technique d'outils d'accès à distance plutôt que sur des tactiques, techniques et procédures (TTP) plus orthodoxes reposant uniquement sur des courriels d'hameçonnage non sollicités.

Plus axée sur l'exfiltration de données, cette dernière itération de la souche de ransomware de BianLian "utilise le protocole de transfert de fichiers et Rclone, un outil utilisé pour synchroniser les fichiers vers le stockage en nuage afin d'exfiltrer les données. Le FBI a observé que les acteurs du groupe BianLian installent Rclone et d'autres fichiers dans des dossiers génériques et généralement non contrôlés ... L'ACSC a observé que les acteurs du groupe BianLian utilisent le service de partage de fichiers Mega pour exfiltrer les données des victimes".

Pourquoi ces incidents se produisent-ils ?

Aujourd'hui, le ransomware en tant que vecteur de menace à part entière ne serait pas exactement considéré comme une nouveauté. Là où il y a des données, il y a une ouverture pour les acteurs de la menace de prendre ces informations sensibles en otage et d'exiger un paiement pour leur libération. Ce concept remonte aux premiers jours des infections par logiciels malveillants, lorsque la souche du "virus du sida" est apparue comme l'un des premiers exemples de ransomware.

L'extorsion et le vol de données continuent de gagner en popularité parmi les groupes de ransomware, car les organisations victimes adoptent une position plus stricte à l'égard des demandes de paiement traditionnelles des ransomwares. Avec ce "modus operandi" remanié, les acteurs de la menace obtiennent leur accès initial, se déplacent latéralement dans les réseaux de la victime, trouvent des données sensibles/précieuses en vue d'une exfiltration ultérieure, déploient leurs charges utiles de ransomware et, enfin, émettent leurs demandes. À partir de là, si l'organisation victime ne paie pas la rançon initiale, les auteurs de la menace menacent de divulguer les données volées en ligne.

Malheureusement, ce nouveau modèle d'extorsion double et amélioré gagne du terrain parmi les cybercriminels et leurs campagnes de menaces, dans lesquelles ils exigent des paiements séparés pour décrypter les systèmes affectés et pour ne pas divulguer les données volées de la victime.

Que peut-on faire ?

Au strict minimum, il convient d'activer et d'utiliser, dans la mesure du possible, les lignes directrices fondamentales en matière de sécurité et l'authentification multifactorielle. Dans l'avis susmentionné, il est spécifiquement question d'une "authentification multifactorielle résistante à l'hameçonnage". BianLian est un nouvel exemple de la manière dont des informations d'identification statiques et valides sont obtenues et exploitées pour faciliter l'accès à l'infrastructure d'une victime.

Les rançongiciels, comme leur nom l'indique, se concentrent principalement sur la prise en otage des données d'une organisation victime en échange d'une rançon (pas de points pour avoir deviné). Comment ? Traditionnellement, il crypte les fichiers de la victime. Si les fichiers de votre organisation ont été pris en otage à l'aide des algorithmes de chiffrement du groupe de menace, l'équipe d'Avast a développé un outil de déchiffrement spécifique à BianLian pour aider les victimes à récupérer leurs données chiffrées gratuitement et éviter de payer une rançon aux attaquants.

En outre, les organisations sont fortement encouragées à exploiter les indicateurs de compromission (IOC) connus dans leurs plates-formes appropriées pour détecter, remédier et prévenir les infections BianLian.

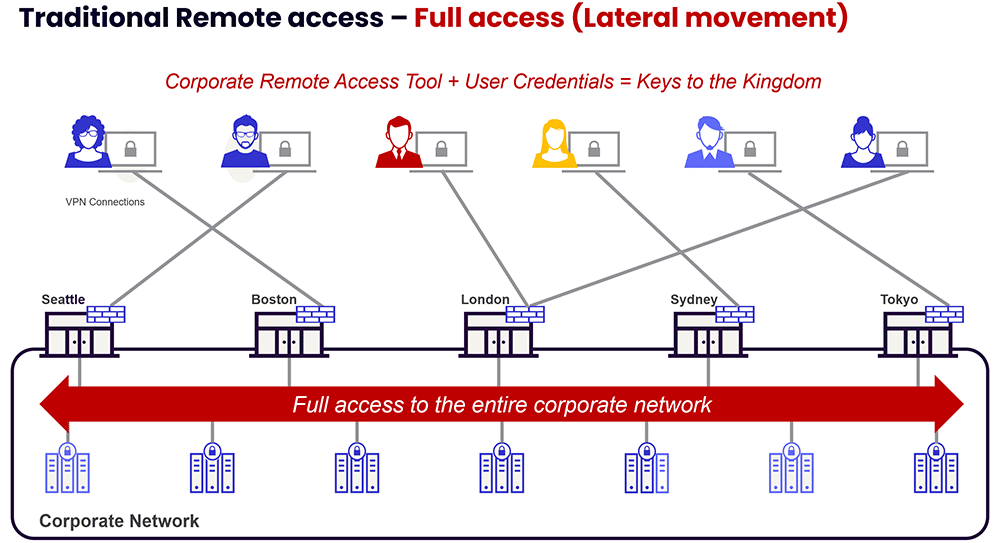

Comme l'ont souligné les agences de renseignement respectives dans leur avis, la réduction de la surface d'attaque est une technique importante d'atténuation des risques à prendre en compte, en particulier lorsque les mouvements latéraux semblent être une autre TTP courante dans ce cas. Limiter strictement les services RDP et de bureau à distance est une recommandation courante pour les menaces récentes telles que Lapsus$ et Venus, et devrait être prise tout aussi au sérieux pour BianLian.

Il est évident que les organisations d'aujourd'hui dépendent fortement des services et des capacités d'accès à distance pour permettre à leur personnel de fonctionner et de collaborer dans des environnements distribués. C'est pourquoi il n'est pas possible d'adopter une approche radicale en se débarrassant simplement des outils RDP existants. Au lieu de cela, les organisations devraient trouver des moyens d'atténuer les risques sous-jacents associés à l'utilisation et à l'exploitation des ordinateurs de bureau à distance, dans la mesure du possible.

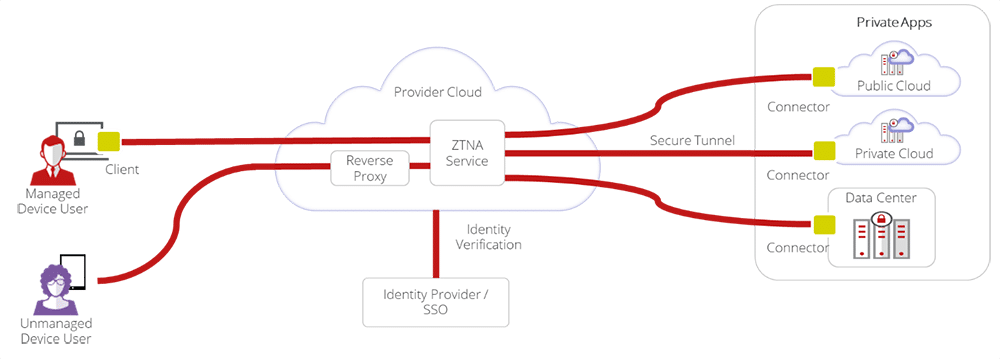

Par exemple, l'alignement sur les principes de Zero Trust Network Access (ZTNA) peut grandement contribuer à la réduction de la surface d'attaque, ce qui signifie que l'accès à toute ressource est refusé par défaut. Chaque utilisateur et appareil, qu'il soit interne ou distant, est supposé non sécurisé et risqué, et son identité et son niveau de sécurité doivent être vérifiés avant d'accorder l'accès à des ressources privées sensibles, y compris les services de connectivité RDP.

ZTNA permet aux organisations de créer des périmètres définis par logiciel et de diviser le réseau d'entreprise en plusieurs micro-segments. En n'autorisant que l'accès "moindre privilège" à des applications spécifiques et à des ressources internes - et non à l'ensemble du réseau sous-jacent à tout utilisateur disposant de clés de connexion valides - la surface d'attaque est considérablement réduite, ce qui empêche le déplacement latéral des menaces à partir de comptes ou d'appareils compromis.

Références :

- https://www.cisa.gov/news-events/cybersecurity-advisories/aa23-136a

- https://www.cisa.gov/sites/default/files/publications/fact-sheet-implementing-phishing-resistant-mfa-508c.pdf

- https://decoded.avast.io/threatresearch/decrypted-bianlian-ransomware/

- https://www.bleepingcomputer.com/news/security/venus-ransomware-targets-publicly-exposed-remote-desktop-services/

Utilisez Skyhigh Security?

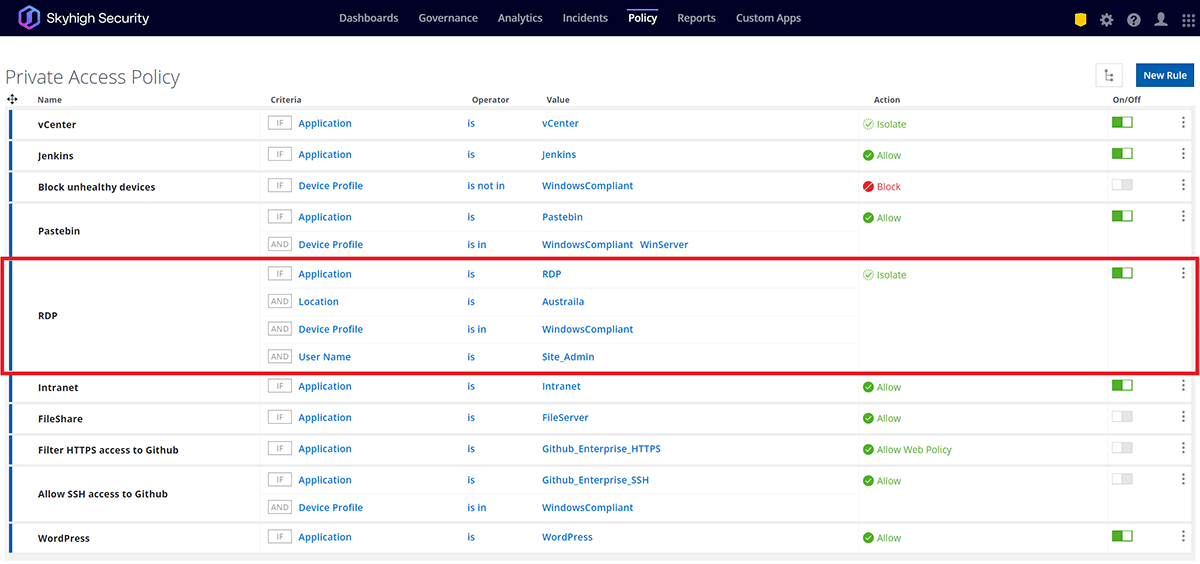

- Exploitez les règles de Private Access pour imposer un accès contrôlé directement aux applications privées, éliminant ainsi les risques de mouvements latéraux.

- Définir des profils d'appareils et des évaluations de sécurité pour les appareils gérés/non gérés demandant l'accès aux ressources de l'entreprise, que ce soit en interne ou en externe.

- Activez les audits de configuration pour découvrir et surveiller les services exposés à un accès illimité.

- Évaluez les activités des utilisateurs au-delà des connexions initiales afin d'inclure les mouvements des utilisateurs, leurs comportements, l'accès aux services de l'entreprise, les emplacements et de nombreuses autres anomalies potentielles.

- Bloquez les appareils non gérés, appliquez l'authentification multifactorielle et de nombreuses autres politiques d'accès contextuelles pour empêcher la réutilisation réussie d'informations d'identification d'applications en nuage volées.

Avec plus de 11 ans d'expérience dans le secteur de la cybersécurité, Rodman Ramezanian est conseiller en sécurité Cloud pour les entreprises, responsable du conseil technique, de l'habilitation, de la conception de solutions et de l'architecture à l'adresse Skyhigh Security. Dans ce rôle, Rodman se concentre principalement sur le gouvernement fédéral australien, la défense et les organisations d'entreprise.

Rodman est spécialisé dans les domaines du renseignement sur les menaces adverses, de la cybercriminalité, de la protection des données et de la sécurité du cloud. Il est un évaluateur du PARI approuvé par l'Australian Signals Directorate (ASD) et détient actuellement les certifications CISSP, CCSP, CISA, CDPSE, Microsoft Azure et MITRE ATT&CK CTI.

En toute sincérité, M. Rodman a une grande passion pour la formulation de sujets complexes en termes simples, afin d'aider le commun des mortels et les nouveaux professionnels de la sécurité à comprendre le quoi, le pourquoi et le comment de la cybersécurité.

Points forts de l'attaque

- Les acteurs de la menace BianLian obtiennent un accès initial aux réseaux des victimes en exploitant des informations d'identification Remote Desktop Protocol (RDP) valides et compromises, acquises auprès de courtiers d'accès initial externes ou par le biais de techniques de phishing.

- Une fois l'exploitation réussie, les opérateurs préparent l'exécution à distance des commandes du système en déployant des scripts web shell malveillants sur les systèmes infectés.

- Les acteurs du groupe BianLian implantent une porte dérobée spécifique à chaque victime et installent des logiciels de gestion et d'accès à distance (tels que TeamViewer, Atera Agent, SplashTop, AnyDesk) pour assurer la persistance et la commande et le contrôle.

- Les acteurs de la menace utilisent ensuite des comptes valides pour se déplacer latéralement dans le réseau et poursuivre d'autres activités.

- Pour exfiltrer des données à des fins d'extorsion, le groupe utilise une combinaison de protocole de transfert de fichiers (FTP) et de Rclone, un outil de synchronisation de fichiers destiné à l'infrastructure de stockage en nuage.