Faisant partie de la vaste suite d'applications 365 de Microsoft, Microsoft OneNote offre aux utilisateurs un outil de gestion de l'information à la fois puissant et flexible. À l'heure où les entreprises poursuivent leur migration vers le cloud, OneNote constitue une passerelle utile pour la prise de notes et la gestion des tâches entre les locaux de l'entreprise, le BYOD et les domaines du cloud de l'entreprise. Cependant, grâce à l'adoption généralisée de OneNote, les attaquants se sont intéressés à l'application en tant que voie viable pour la distribution de logiciels malveillants.

Des études de sécurité menées par BleepingComputer, Trustwave et Sevagas ont révélé que les auteurs de menaces incorporent de plus en plus souvent des fichiers dans des documents OneNote et incitent les utilisateurs à les exécuter. Il est choquant de constater que ce n'est qu'à la fin de l'année 2022 que les pièces jointes à OneNote ont été exemptées du régime d'étiquetage "Mark of the Web" (MOTW) de Microsoft, qui est conçu pour informer le système d'exploitation Windows, les applications et les utilisateurs finaux que le fichier provient du web et qu'il ne faut pas lui accorder sa confiance par défaut.

Figure 1. Exemple de pièce jointe Microsoft OneNote malveillante (Source : BleepingComputer)

Figure 1. Exemple de pièce jointe Microsoft OneNote malveillante (Source : BleepingComputer)

Bien que ce problème d'étiquetage MOTW semble avoir été silencieusement corrigé par Microsoft au moment de la rédaction de ce document - ce qui minimise considérablement les risques associés aux fichiers .one - cela n'élimine malheureusement pas complètement le risque. Les acteurs de la menace peuvent intégrer un large éventail de types de fichiers dans les documents OneNote infectés, notamment des charges utiles Visual Basic Script (VBS) sous la forme de pièces jointes apparemment inoffensives. Grâce à l'ingénierie sociale, les pièces jointes se déguisent en contenu légitime pour les entreprises, notamment des factures, des dessins mécaniques, des avis d'expédition DHL, des formulaires de versement et d'autres documents. Cependant, les fichiers lancent des scripts malveillants une fois que les utilisateurs sont convaincus de double-cliquer sur le logiciel malveillant intégré dans le bloc-notes.

Pourquoi ces violations se produisent-elles ?

Dans leur quête de productivité, d'accessibilité et de collaboration, les organisations adoptent des applications natives telles que Microsoft OneNote pour renforcer leur personnel.

Lorsque des éditeurs de logiciels comme Microsoft mettent à jour leurs produits afin d'empêcher toute utilisation malveillante, les acteurs de la menace changent naturellement d'orientation et d'approche pour développer de nouvelles techniques d'attaque plus efficaces.

Les attaques utilisant OneNote pour diffuser des logiciels malveillants sont en fait assez similaires à celles qui exploitent d'autres formes de fichiers Office infectés : l'utilisateur est incité à ouvrir le document et à désactiver les contrôles de sécurité, ce qui entraîne l'exécution d'un code malveillant.

Ce qui rend ces attaques particulièrement efficaces pour les cybercriminels, c'est que l'utilisateur ciblé interagit physiquement avec le document infecté qui contient des pièges convaincants. En effet, même si l'ouverture de la pièce jointe malveillante peut générer une boîte de dialogue d'avertissement, il y a de fortes chances que les utilisateurs l'ignorent.

Par exemple, les attaquants utilisent de faux boutons graphiques dans leurs fichiers OneNote (très semblables aux boutons cliquables de Windows) qui semblent télécharger le document demandé, mais qui, lorsqu'ils cliquent dessus, exécutent le script du logiciel malveillant intégré.

Malheureusement, l'ingénierie sociale joue également un rôle important dans l'efficacité de ces campagnes, les victimes continuant à être trompées et dupées pour exécuter la charge utile initiale et le point d'ancrage des auteurs.

Que peut-on faire ?

Comme toujours, il est fortement recommandé d'examiner avec prudence les courriels et les messages instantanés entrants. Après tout, les fichiers de ce type peuvent être distribués très facilement grâce à l'imbrication de plateformes de collaboration telles que Microsoft 365. La même vigilance doit être appliquée à l'activité de navigation sur le web, car le contenu frauduleux et risqué en ligne peut faciliter le dépôt de charges utiles de logiciels malveillants.

Compte tenu également du fait que les pièces jointes de type .one sont peu utilisées de nos jours et considérées comme quelque peu inhabituelles ou suspectes, les recommandations qui circulent au sein de la communauté du renseignement suggèrent de bloquer les extensions de type .one jusqu'à nouvel ordre.

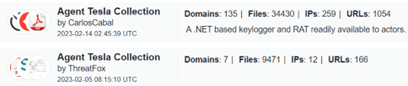

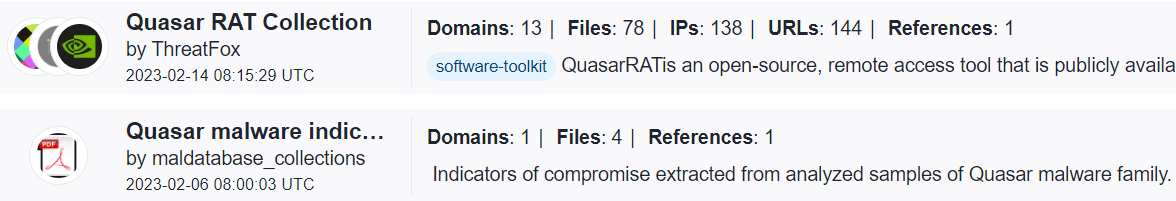

Des recherches récentes menées par l'industrie indiquent qu'un nombre croissant de campagnes de logiciels malveillants utilisent les documents OneNote pour diffuser des logiciels malveillants, comme AgentTesla, Quasar RAT, Qbot/Quakbot et DoubleBack, parmi beaucoup d'autres.

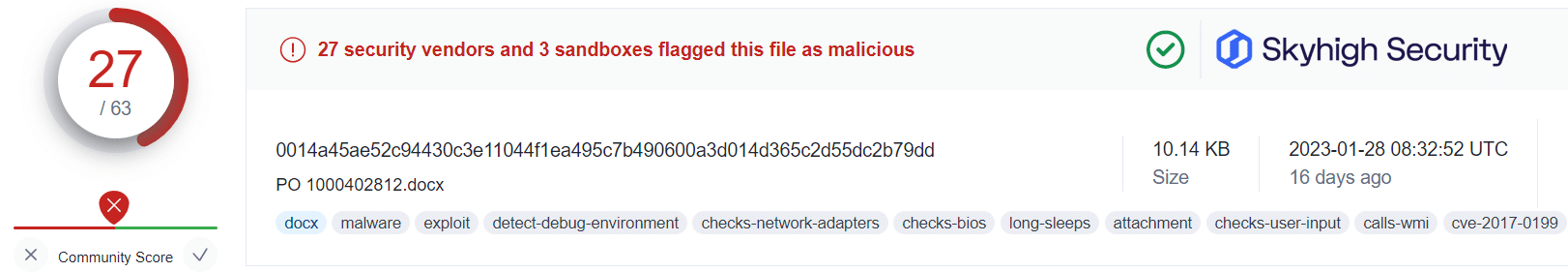

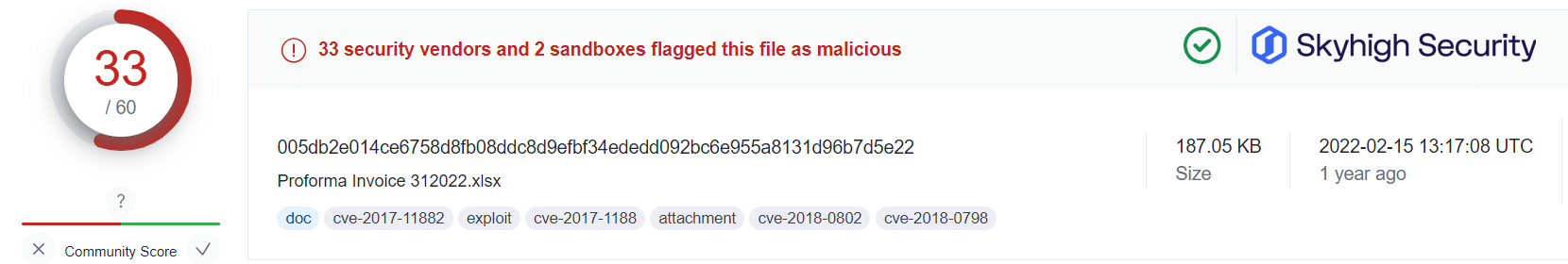

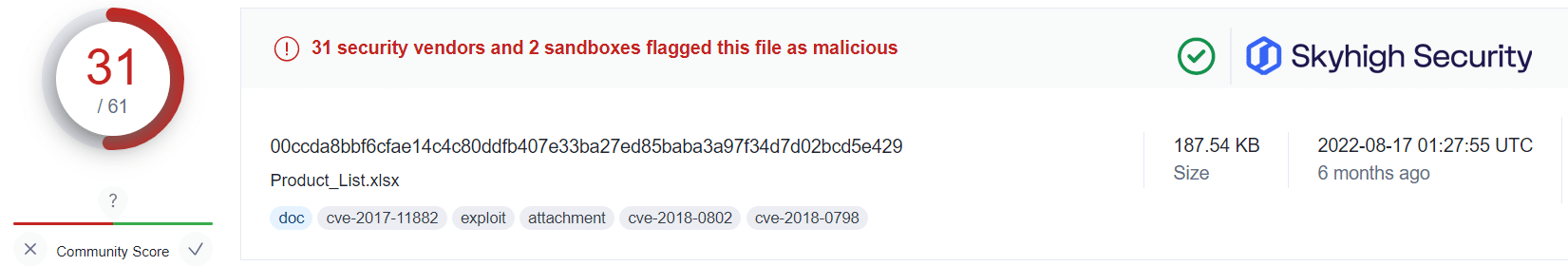

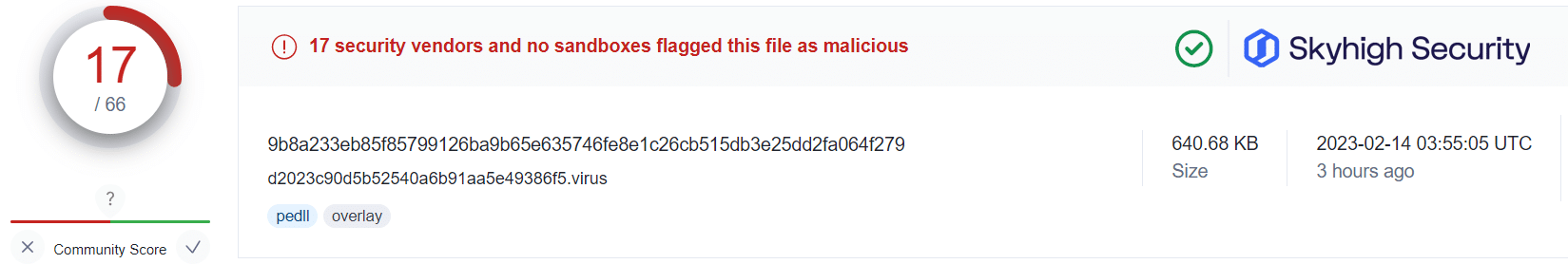

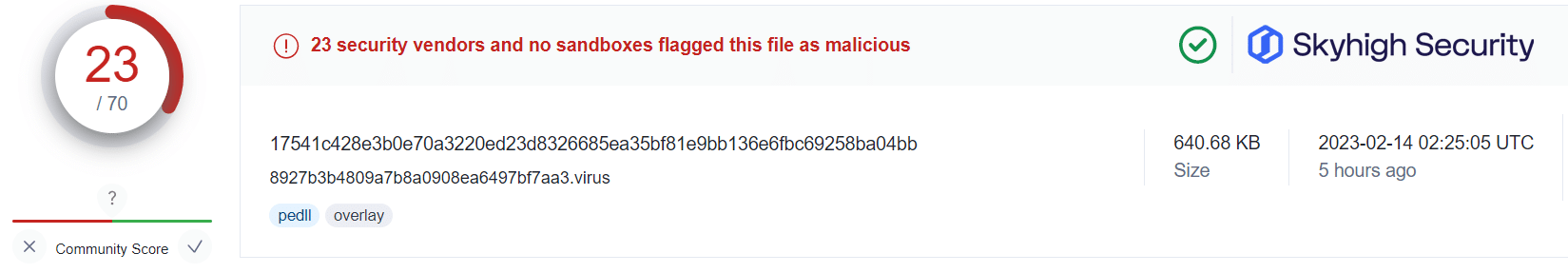

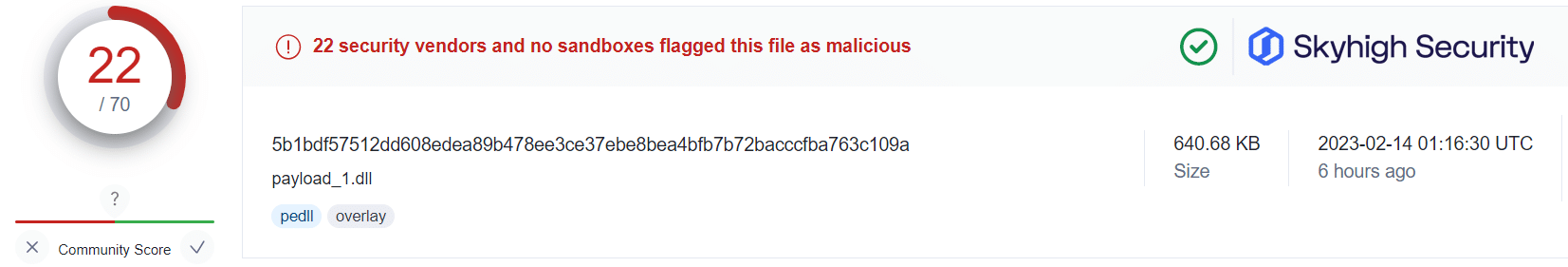

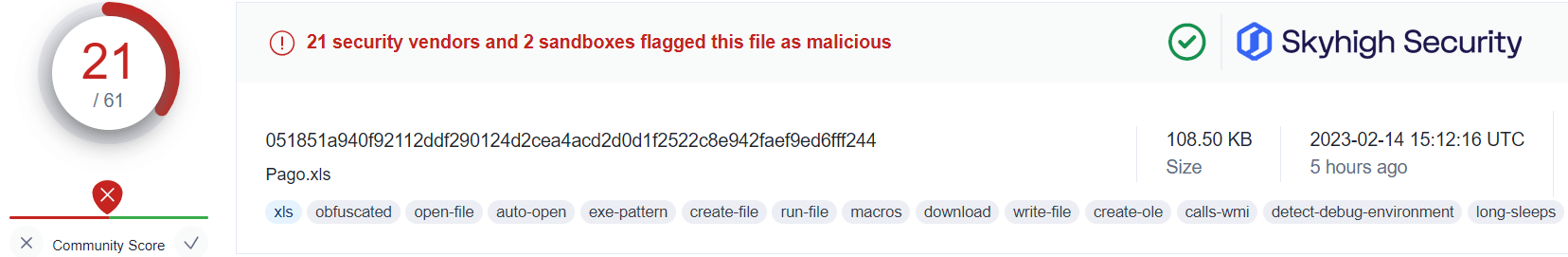

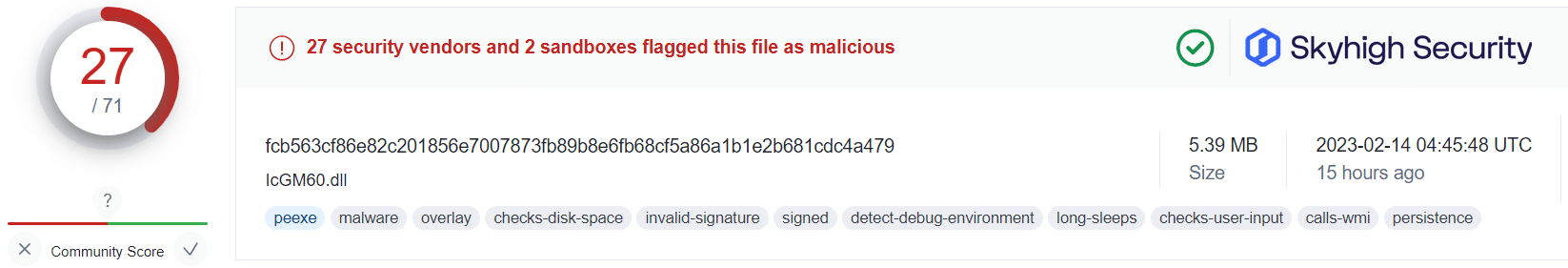

En appliquant ces informations à la base de données publique VirusTotal et en utilisant un échantillonnage aléatoire des hachages associés à ces campagnes, nous obtenons des résultats intéressants :

Cela signifie que même dans les cas où les utilisateurs ont été victimes d'une pièce jointe OneNote malveillante, le moteur d'émulation et d'heuristique Gateway Anti-Malware (GAM) de Skyhigh Security(anciennement appelé McAfee-GW-Edition, comme le montre VirusTotal) a été en mesure d'identifier et d'empêcher les charges utiles chargées de logiciels malveillants d'être récupérées à partir des serveurs de l'attaquant.

Cela ne signifie pas que les utilisateurs doivent télécharger et ouvrir les pièces jointes OneNote sans aucune précaution. Cependant, cela donne une assurance supplémentaire que dans le cas malheureux où un utilisateur est dupé, les moteurs d'analyse de Skyhigh Securitysont en mesure d'identifier et de condamner les menaces associées avant que les acteurs de la menace ne causent d'autres préjudices.

Pour les clients existants de Skyhigh Security , le moteur Gateway Anti-Malware (GAM) est nativement convergé dans sa plateforme Security Service Edge (SSE), ce qui lui permet d'être utilisé pour une plus large gamme de cas d'utilisation et de scénarios impliquant également du contenu web et cloud.

En fonction de l'appétit pour le risque de l'organisation, les équipes de sécurité peuvent également exploiter la technologie Skyhigh Security's Remote Browser Isolation pour rendre les documents OneNote en ligne si nécessaire, en ne présentant qu'un flux visuel de pixels à l'utilisateur sans permettre au fichier OneNote de s'exécuter sur l'appareil local lui-même. Ce faisant, l'appareil de l'utilisateur est efficacement protégé contre toute menace contenue dans le document ou ses pièces jointes.

Comme toujours, le meilleur conseil est de rester vigilant et de protéger vos systèmes et vos utilisateurs en n'ouvrant que les messages et les pièces jointes provenant de personnes de confiance.