جزء من مجموعة تطبيقات 365 الشاملة من Microsoft ، يوفر Microsoft OneNote للمستخدمين طاولة عمل قوية ومرنة لإدارة المعلومات. مع استمرار المؤسسات في الطفرة المتفشية في السحابة، يقدم OneNote جسرا مفيدا لتدوين الملاحظات وإدارة المهام بين مباني الشركة وBYOD وعوالم السحابة للمؤسسات. ومع ذلك ، بفضل الاعتماد الواسع ل OneNote ، حول المهاجمون انتباههم إلى التطبيق كطريق قابل للتطبيق لتوزيع البرامج الضارة.

اكتشفت الأبحاث الأمنية من أمثال BleepingComputer و Trustwave و Sevagas أن الجهات الفاعلة في التهديد تقوم بشكل متزايد بتضمين الملفات في مستندات OneNote وخداع المستخدمين لتنفيذها. بشكل مثير للصدمة ، لم يتم إعفاء المرفقات داخل OneNote حتى أواخر عام 2022 من نظام تسمية علامة الويب الأصلي (MOTW) من Microsoft ، والذي تم تصميمه بشكل فعال لإعلام نظام التشغيل Windows والتطبيقات والمستخدمين النهائيين بأن الملف نشأ من الويب ولا ينبغي الوثوق به افتراضيا.

الشكل 1. نموذج مرفق Microsoft OneNote ضار (المصدر: BleepingComputer)

الشكل 1. نموذج مرفق Microsoft OneNote ضار (المصدر: BleepingComputer)

بينما يبدو أن مشكلة تسمية MOTW هذه قد تم تصحيحها بصمت بواسطة Microsoft في وقت كتابة هذا التقرير - مما يقلل بشكل كبير من المخاطر المرتبطة بملفات .one - إلا أنها للأسف لا تقضي على المخاطر تماما. يمكن لجهات التهديد تضمين مجموعة واسعة من أنواع الملفات داخل مستندات OneNote المصابة، بما في ذلك على سبيل المثال لا الحصر حمولات Visual Basic Script (VBS) كمرفقات تبدو غير ضارة. باستخدام الهندسة الاجتماعية ، تتنكر المرفقات كمحتوى شرعي للشركات ، بما في ذلك الفواتير والرسومات الميكانيكية وإشعارات الشحن DHL ونماذج التحويلات وغيرها من المستندات. ومع ذلك ، تقوم الملفات بتشغيل البرامج النصية الضارة بمجرد اقتناع المستخدمين بالنقر المزدوج على البرامج الضارة المضمنة داخل دفتر الملاحظات.

لماذا تحدث هذه الانتهاكات؟

في إطار السعي لتعزيز الإنتاجية وإمكانية الوصول والتعاون، تتبنى المؤسسات التطبيقات الأصلية مثل Microsoft OneNote لتمكين القوى العاملة لديها.

عندما تقوم شركات البرمجيات مثل Microsoft بتحديث منتجاتها لمنع الاستخدامات الشائنة ، فإن الجهات الفاعلة في التهديد تحول تركيزها وحرفتها بشكل طبيعي لتطوير تقنيات هجوم أحدث تقدم فعالية أقوى.

في الواقع ، تشبه الهجمات التي تسيء استخدام OneNote لتسليم البرامج الضارة إلى حد كبير تلك التي تستفيد من أشكال أخرى من ملفات Office المصابة: يتم إغراء المستخدم بفتح المستند وتعطيل عمليات التحقق من الأمان ، مما يؤدي إلى تنفيذ تعليمات برمجية ضارة.

ما يجعل هذه الهجمات فعالة بشكل خاص لمجرمي الإنترنت هو أن المستخدم المستهدف يتفاعل جسديا مع المستند المصاب المليء بالفخاخ المقنعة. بعد كل شيء ، على الرغم من أن فتح المرفق الضار قد يؤدي إلى إنشاء مربع حوار تحذير ، لا يزال هناك خطر كبير من أن يتجاهله المستخدمون.

على سبيل المثال ، يستخدم المهاجمون أزرارا رسومية مزيفة في ملفات OneNote الخاصة بهم (تشبه إلى حد كبير أزرار Windows الأصلية القابلة للنقر) والتي من شأنها تنزيل المستند المطلوب على ما يبدو ، ولكن عند النقر فوقها ، قم بتشغيل البرنامج النصي للبرامج الضارة المضمنة بدلا من ذلك.

لسوء الحظ ، تلعب الهندسة الاجتماعية أيضا دورا كبيرا في فعالية هذه الحملات ، مع استمرار تضليل الضحايا وخداعهم لتنفيذ تلك الحمولة الأولية وموطئ قدم للجناة.

ما الذي يمكن عمله؟

كما هو الحال دائما ، يوصى بشدة بفحص رسائل البريد الإلكتروني والرسائل الفورية الواردة بحذر. بعد كل شيء ، يمكن توزيع ملفات مثل هذه بسهولة شديدة بفضل تشابك منصات التعاون مثل Microsoft 365. يجب تطبيق نفس اليقظة على نشاط تصفح الويب ، لأن المحتوى الاحتيالي والمحفوف بالمخاطر عبر الإنترنت يمكن أن يسهل إسقاط حمولات البرامج الضارة.

وبالنظر أيضا إلى حقيقة أن مرفقات ملفات .one نادرا ما تستخدم في الوقت الحاضر وتعتبر غير عادية أو مشبوهة إلى حد ما ، فإن التوصيات المتداولة في مجتمع الاستخبارات تقترح حظر امتدادات ملفات .one حتى إشعار آخر.

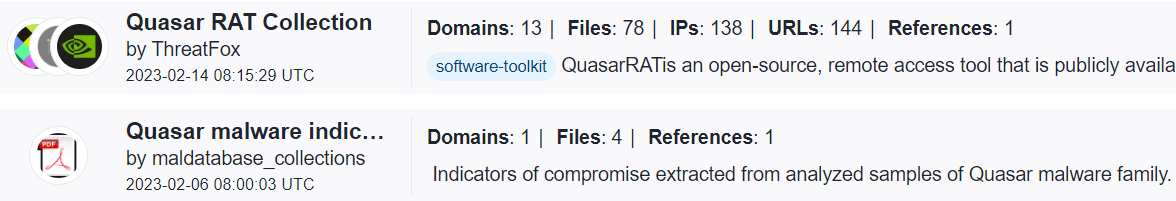

تشير الأبحاث الصناعية الحديثة إلى أن عددا متزايدا من حملات البرامج الضارة تسيء استخدام مستندات OneNote لتسليم البرامج الضارة ، مثل AgentTesla و Quasar RAT و Qbot / Quakbot و DoubleBack وغيرها الكثير.

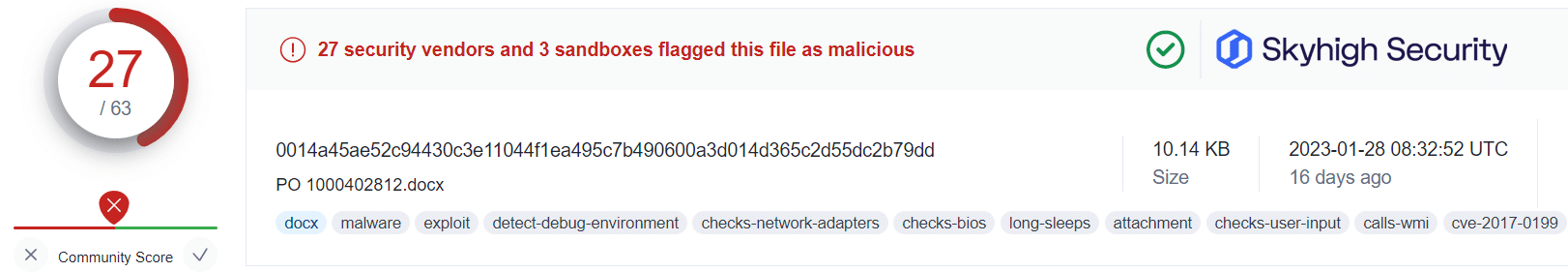

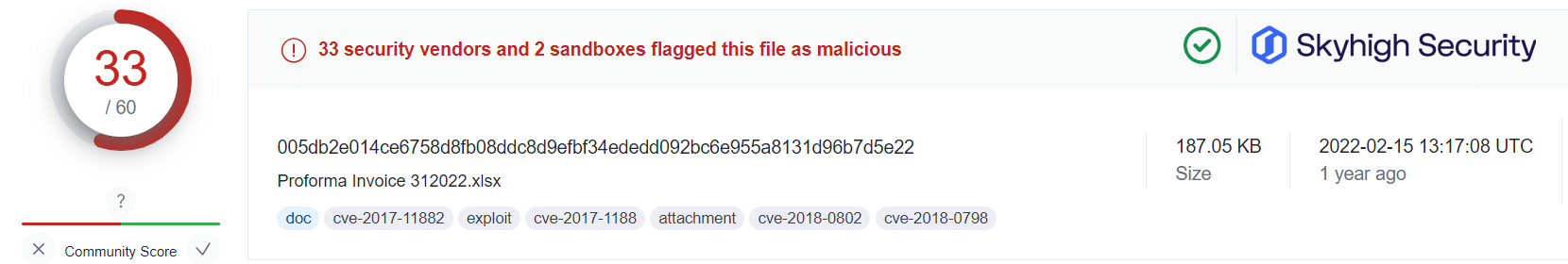

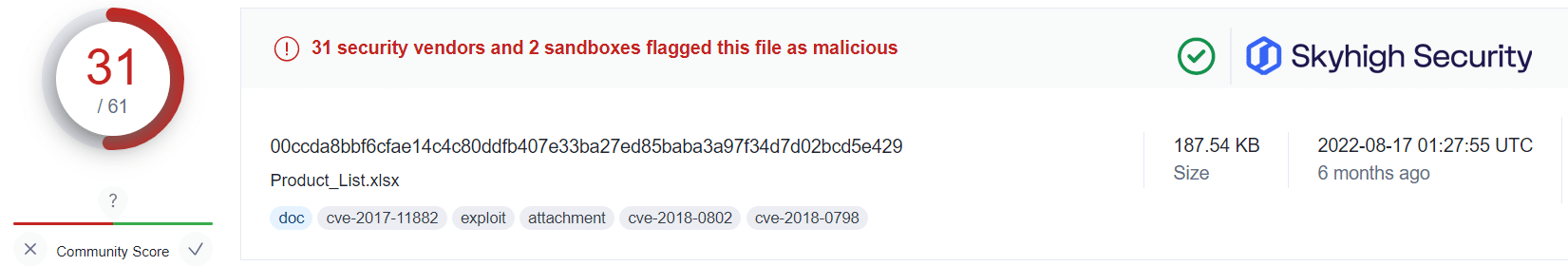

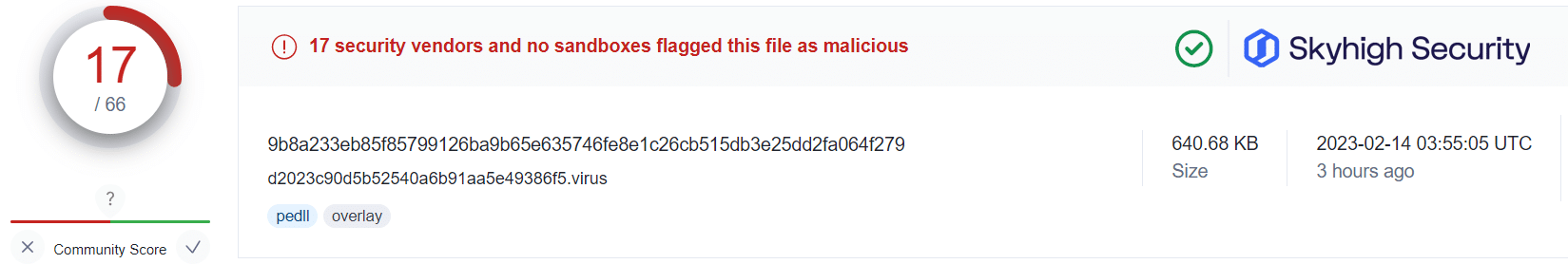

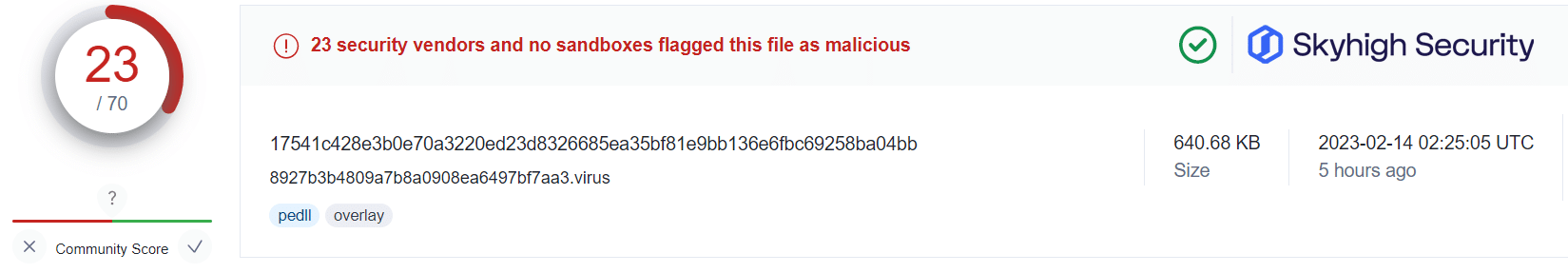

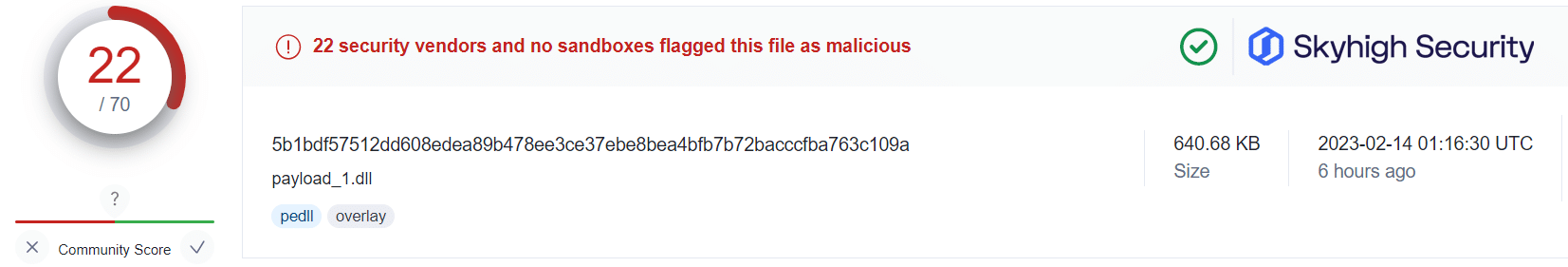

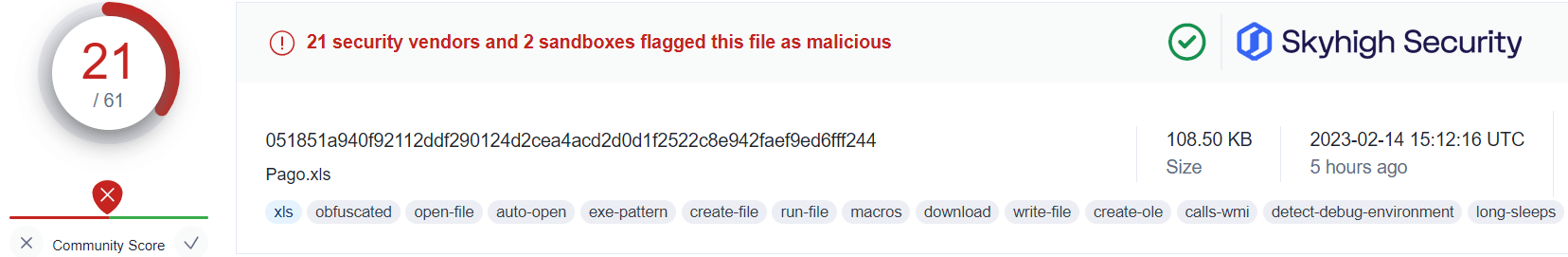

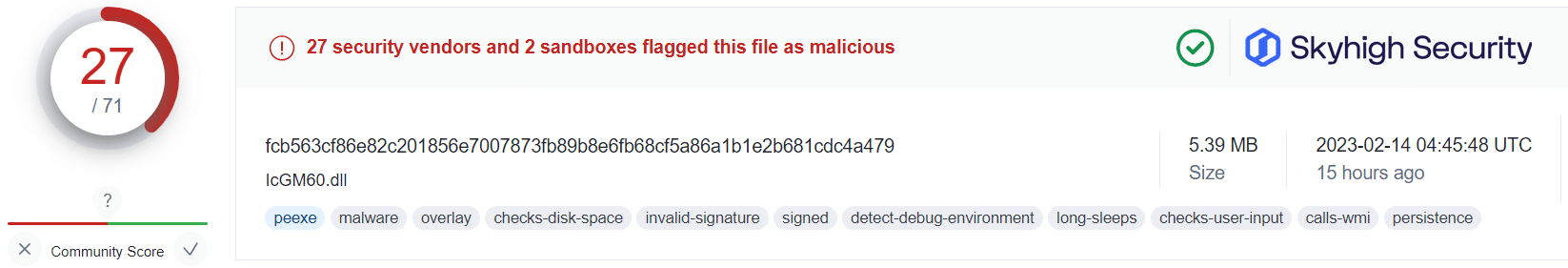

بتطبيق هذه المعلومات جنبا إلى جنب مع قاعدة بيانات VirusTotal العامة ، واستخدام عينات عشوائية من التجزئة المرتبطة بتلك الحملات ، يتم تقديمنا مع بعض النتائج الثاقبة:

ما يخبرنا به هذا هو أنه حتى في الحالات التي وقع فيها المستخدمون ضحية لمرفق OneNote الضار ، Skyhigh Security'Gateway Anti-Malware (GAM) مضاهاة ومحرك الاستدلال (المسمى سابقا McAfee-GW-Edition كما هو موضح في VirusTotal) من تحديد ومنع استرداد الحمولات المليئة بالبرامج الضارة من خوادم المهاجم.

هذا لا يعني أنه يجب على المستخدمين تنزيل مرفقات OneNote وفتحها بحرية دون حذر. ومع ذلك ، فإنه يوفر ضمانا إضافيا بأنه في الحالة المؤسفة لخداع المستخدم ، Skyhigh Securityمحركات التحليل قادرة على تحديد وإدانة التهديدات المرتبطة بها قبل أي ضرر آخر من قبل الجهات الفاعلة في التهديد.

للقائم Skyhigh Security العملاء ، محرك بوابة مكافحة البرامج الضارة (GAM) متقارب أصلا داخل Security Service Edge (SSE) ، مما يتيح استخدامه لمجموعة واسعة من حالات الاستخدام والسيناريوهات التي تتضمن محتوى الويب والسحابة أيضا.

بناء على رغبة المؤسسة في المخاطرة ، يمكن لفرق الأمن أيضا الاستفادة منها Skyhigh Security's Remote Browser Isolation لعرض مستندات OneNote عبر الإنترنت إذا لزم الأمر ، مما يسمح فقط بتقديم دفق مرئي من وحدات البكسل للمستخدم دون السماح بتنفيذ ملف OneNote على الجهاز المحلي نفسه. عند القيام بذلك ، يتم حماية جهاز المستخدم بشكل فعال من أي تهديدات واردة في المستند أو مرفقاته.

ومع ذلك ، كما هو الحال دائما ، تظل أفضل نصيحة هي البقاء متيقظا وحماية أنظمتك ومستخدميك من خلال فتح الرسائل والمرفقات من الأطراف الموثوقة فقط.