Microsoft OneNote เป็นส่วนหนึ่งของชุดแอปพลิเคชัน 365 ที่กว้างขวางของ Microsoft มอบโต๊ะทํางานการจัดการข้อมูลที่ทรงพลังแต่ยืดหยุ่นแก่ผู้ใช้ ในขณะที่องค์กรต่างๆ ยังคงเพิ่มจํานวนขึ้นสู่ระบบคลาวด์อย่างต่อเนื่อง OneNote นําเสนอการจดบันทึกและการจัดการงานที่เป็นประโยชน์ระหว่างสถานที่ขององค์กร, BYOD และอาณาจักรระบบคลาวด์ขององค์กร อย่างไรก็ตาม ต้องขอบคุณการนํา OneNote มาใช้อย่างกว้างขวาง ผู้โจมตีจึงหันมาสนใจแอปนี้เป็นเส้นทางที่เป็นไปได้สําหรับการกระจายมัลแวร์

การวิจัยด้านความปลอดภัยจาก BleepingComputer, Trustwave และ Sevagas ได้ค้นพบว่าผู้คุกคามกําลังฝังไฟล์ลงในเอกสาร OneNote มากขึ้นและหลอกให้ผู้ใช้ดําเนินการ น่าตกใจที่จนถึงปลายปี 2022 ไฟล์แนบภายใน OneNote ได้รับการยกเว้นจากระบบการติดฉลาก Mark of the Web (MOTW) ดั้งเดิมของ Microsoft ซึ่งได้รับการออกแบบมาอย่างมีประสิทธิภาพเพื่อแจ้งให้ Windows OS, แอปพลิเคชัน และผู้ใช้ปลายทางทราบว่าไฟล์นั้นมาจากเว็บและไม่ควรเชื่อถือโดยค่าเริ่มต้น

รูป 1 ตัวอย่างไฟล์แนบ Microsoft OneNote ที่เป็นอันตราย (ที่มา: BleepingComputer)

รูป 1 ตัวอย่างไฟล์แนบ Microsoft OneNote ที่เป็นอันตราย (ที่มา: BleepingComputer)

ในขณะที่ปัญหาการติดฉลาก MOTW นี้ดูเหมือนจะได้รับการแก้ไขอย่างเงียบ ๆ โดย Microsoft ในขณะที่เขียน - ลดความเสี่ยงที่เกี่ยวข้องกับไฟล์. one ได้อย่างมาก - น่าเสียดายที่ไม่ได้ขจัดความเสี่ยงอย่างสมบูรณ์ ผู้คุกคามสามารถฝังไฟล์ได้หลากหลายชนิดภายในเอกสาร OneNote ที่ติดไวรัส ซึ่งรวมถึงแต่ไม่จํากัดเพียงเพย์โหลด Visual Basic Script (VBS) เป็นไฟล์แนบที่ดูเหมือนไม่มีพิษภัย การใช้วิศวกรรมสังคมไฟล์แนบจะปลอมตัวเป็นเนื้อหาที่ถูกต้องสําหรับธุรกิจรวมถึงใบแจ้งหนี้ภาพวาดเชิงกลการแจ้งเตือนการจัดส่งของ DHL แบบฟอร์มการโอนเงินและเอกสารอื่น ๆ อย่างไรก็ตามไฟล์จะเปิดสคริปต์ที่เป็นอันตรายเมื่อผู้ใช้มั่นใจที่จะดับเบิลคลิกที่มัลแวร์ที่ฝังอยู่ภายในโน้ตบุ๊ก

เหตุใดการละเมิดเหล่านี้จึงเกิดขึ้น

ในการแสวงหาเพื่อกระตุ้นประสิทธิภาพการทํางาน การเข้าถึง และการทํางานร่วมกัน องค์กรต่างๆ ได้เปิดรับแอปพลิเคชันดั้งเดิม เช่น Microsoft OneNote เพื่อเพิ่มขีดความสามารถให้กับพนักงาน

เมื่อ บริษัท ซอฟต์แวร์เช่น Microsoft อัปเดตผลิตภัณฑ์ของตนเพื่อป้องกันการใช้งานที่ชั่วร้ายผู้คุกคามจะเปลี่ยนโฟกัสและการค้าขายเพื่อพัฒนาเทคนิคการโจมตีที่ใหม่กว่าซึ่งให้ประสิทธิภาพที่แข็งแกร่งขึ้น

การโจมตีที่ใช้ OneNote ในทางที่ผิดสําหรับการส่งมัลแวร์นั้นค่อนข้างคล้ายกับการโจมตีที่ใช้ประโยชน์จากไฟล์ Office ที่ติดไวรัสในรูปแบบอื่น ๆ : ผู้ใช้ถูกล่อลวงให้เปิดเอกสารและปิดใช้งานการตรวจสอบความปลอดภัยส่งผลให้มีการดําเนินการของรหัสที่เป็นอันตราย

สิ่งที่ทําให้การโจมตีเหล่านี้มีประสิทธิภาพเป็นพิเศษสําหรับอาชญากรไซเบอร์คือผู้ใช้เป้าหมายโต้ตอบกับเอกสารที่ติดไวรัสซึ่งเจือด้วยกับดักที่น่าเชื่อถือ ท้ายที่สุดแม้ว่าการเปิดไฟล์แนบที่เป็นอันตรายอาจสร้างกล่องโต้ตอบคําเตือน แต่ก็ยังมีความเสี่ยงสูงที่ผู้ใช้จะเพิกเฉย

ตัวอย่างเช่น ผู้โจมตีใช้ปุ่มกราฟิกปลอมในไฟล์ OneNote ของตน (เหมือนกับปุ่มที่คลิกได้ของ Windows ดั้งเดิม) ซึ่งดูเหมือนจะดาวน์โหลดเอกสารที่ร้องขอ แต่เมื่อคลิก ให้เรียกใช้สคริปต์มัลแวร์ที่ฝังไว้แทน

น่าเสียดายที่วิศวกรรมสังคมยังมีบทบาทสําคัญในประสิทธิภาพของแคมเปญเหล่านี้ โดยเหยื่อยังคงถูกหลอกและหลอกให้ดําเนินการตามน้ําหนักบรรทุกเริ่มต้นและตั้งหลักสําหรับผู้กระทําความผิด

สิ่งที่สามารถทําได้?

เช่นเคยขอแนะนําให้ตรวจสอบอีเมลขาเข้าและข้อความโต้ตอบแบบทันทีอย่างระมัดระวัง ท้ายที่สุดไฟล์เช่นนี้สามารถแจกจ่ายได้อย่างง่ายดายด้วยการผสมผสานของแพลตฟอร์มการทํางานร่วมกันเช่น Microsoft 365 ต้องใช้ความระมัดระวังเช่นเดียวกันกับกิจกรรมการท่องเว็บ เนื่องจากเนื้อหาที่หลอกลวงและมีความเสี่ยงทางออนไลน์สามารถอํานวยความสะดวกในการลดเพย์โหลดของมัลแวร์ได้

เมื่อพิจารณาถึงความจริงที่ว่าไฟล์แนบ. one ถูกใช้ไม่บ่อยนักในปัจจุบันและถือว่าค่อนข้างผิดปกติหรือน่าสงสัยคําแนะนําที่เผยแพร่ชุมชนข่าวกรองแนะนําให้บล็อกนามสกุลไฟล์. one จนกว่าจะมีประกาศเพิ่มเติม

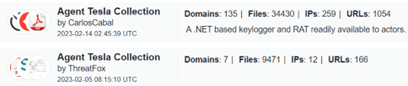

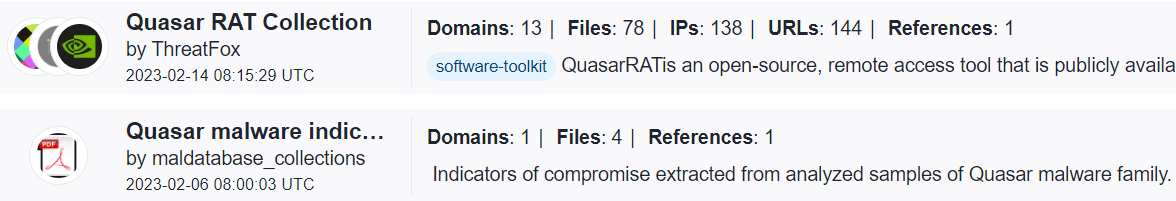

การวิจัยอุตสาหกรรมล่าสุดชี้ให้เห็นว่าแคมเปญมัลแวร์จํานวนมากขึ้นใช้เอกสาร OneNote ในทางที่ผิดสําหรับการส่งมัลแวร์ เช่น AgentTesla, Quasar RAT, Qbot/Quakbot และ DoubleBack และอื่นๆ อีกมากมาย

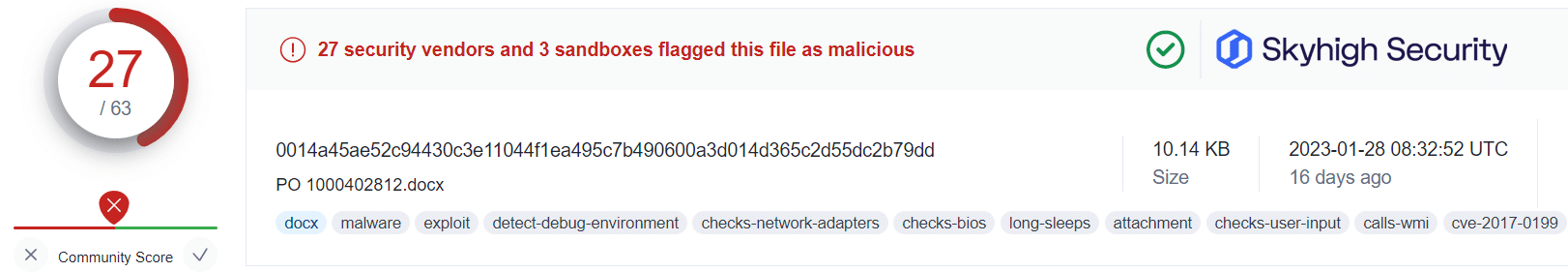

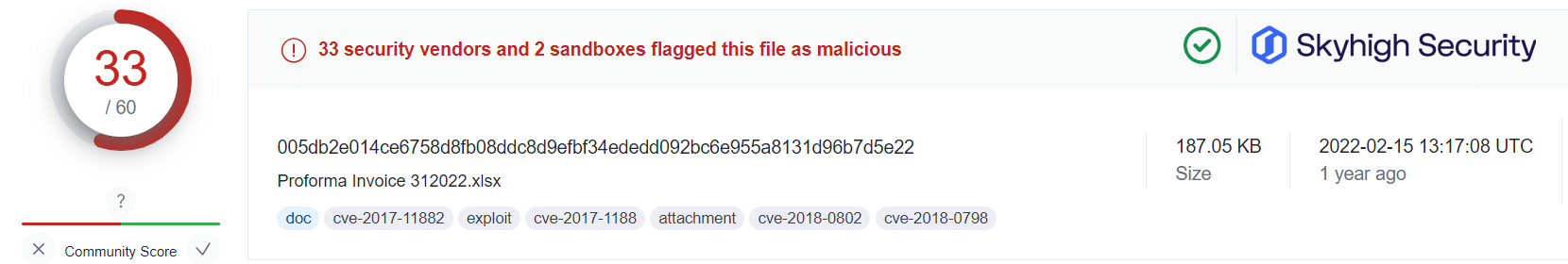

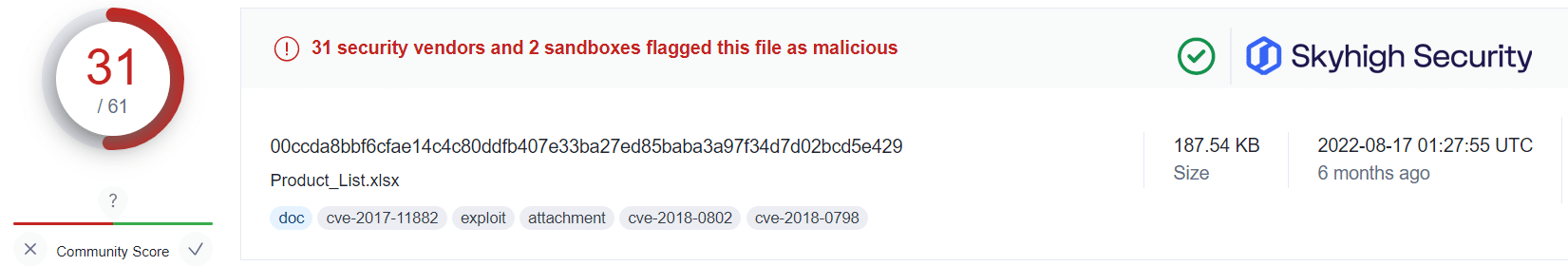

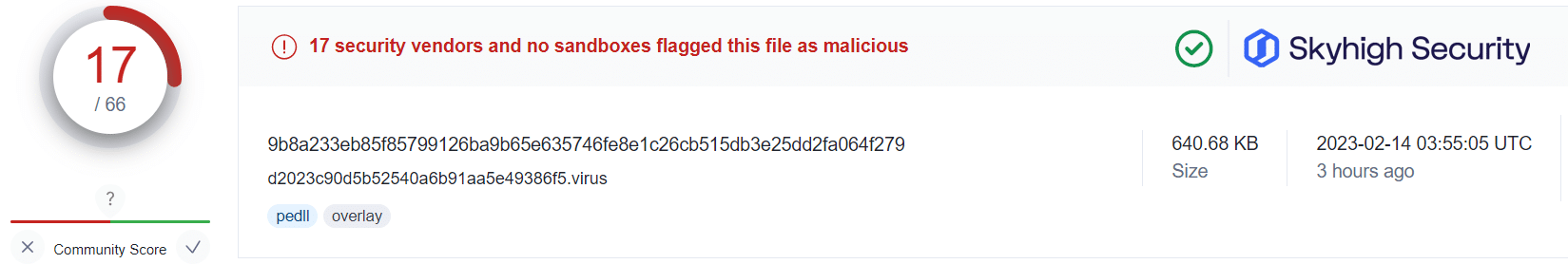

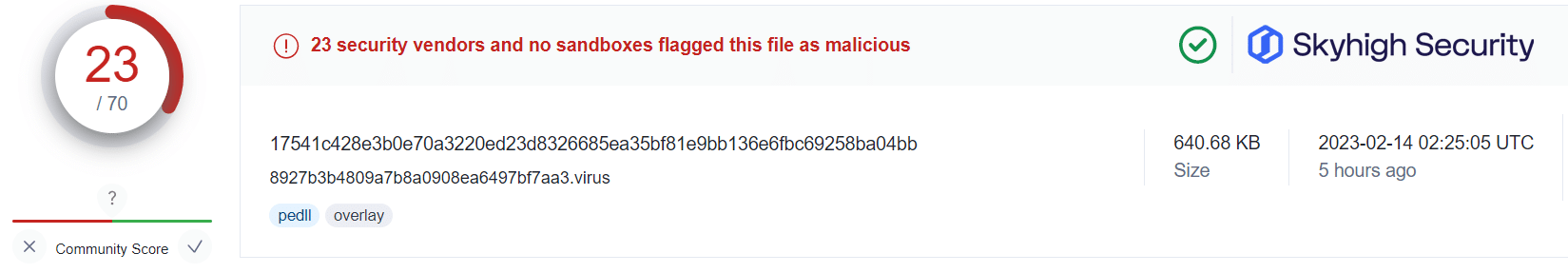

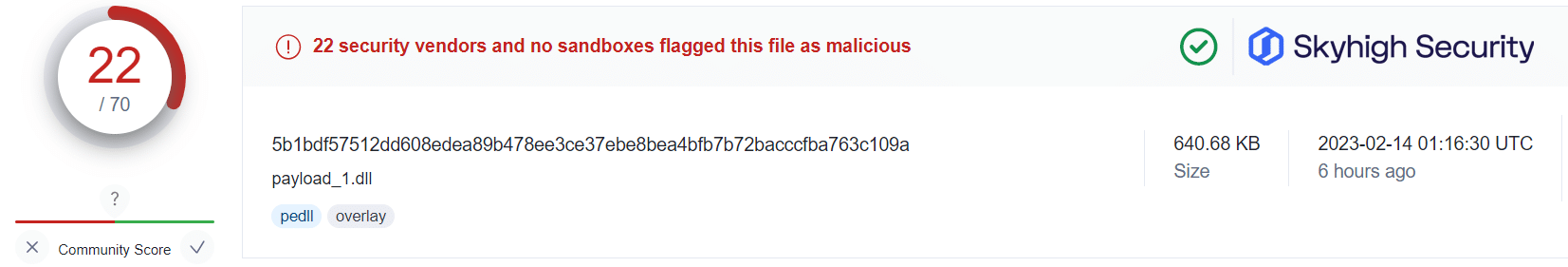

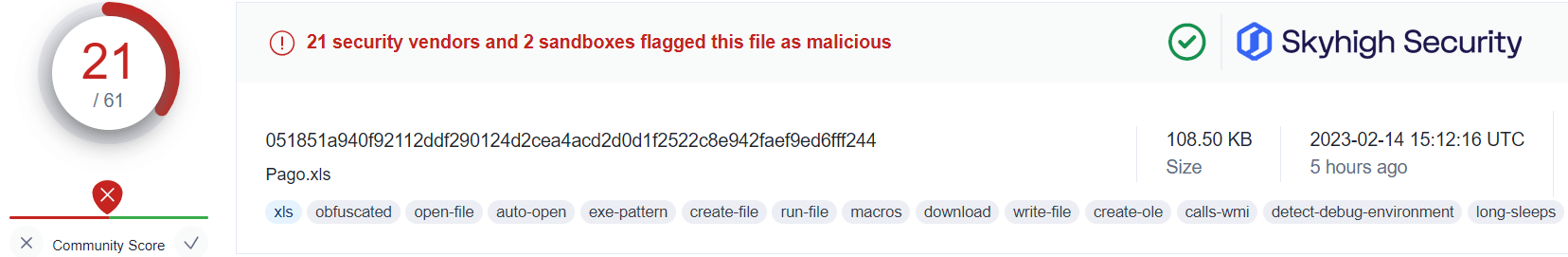

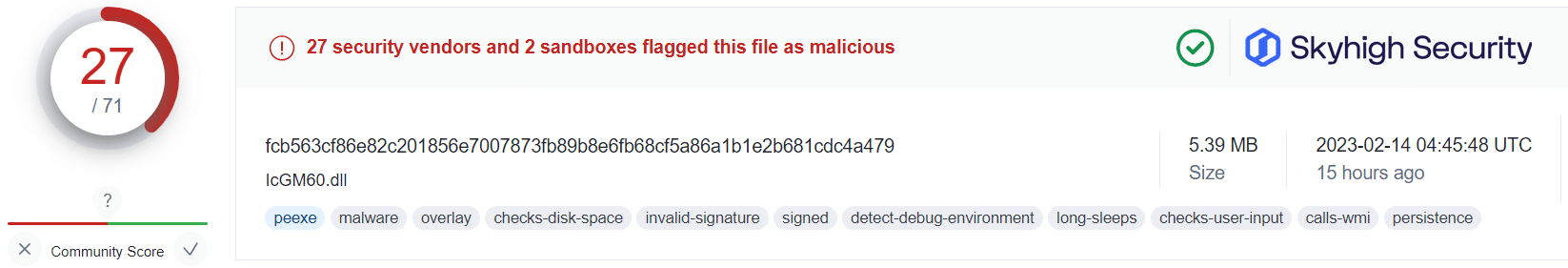

การใช้ข้อมูลนี้ควบคู่ไปกับฐานข้อมูล VirusTotal สาธารณะและการใช้การสุ่มตัวอย่างแฮชที่เกี่ยวข้องกับแคมเปญเหล่านั้นเราจะนําเสนอข้อค้นพบเชิงลึกบางประการ:

สิ่งนี้บอกเราว่าแม้ในกรณีที่ผู้ใช้ตกเป็นเหยื่อของไฟล์แนบ OneNote ที่เป็นอันตราย Skyhigh Securityกลไกการจําลองและฮิวริสติกของ Gateway Anti-Malware (GAM) (เดิมชื่อ McAfee-GW-Edition ตามที่แสดงใน VirusTotal) สามารถระบุและป้องกันไม่ให้เพย์โหลดที่มีมัลแวร์ถูกดึงมาจากเซิร์ฟเวอร์ของผู้โจมตี

นี่ไม่ได้หมายความว่าผู้ใช้ควรดาวน์โหลดและเปิดไฟล์แนบ OneNote ได้อย่างอิสระโดยไม่ต้องใช้ความระมัดระวัง อย่างไรก็ตาม มันให้ความมั่นใจเพิ่มเติมว่าในกรณีที่โชคร้ายที่ผู้ใช้ถูกหลอก Skyhigh Securityเครื่องมือวิเคราะห์สามารถระบุและตัดสินภัยคุกคามที่เกี่ยวข้องก่อนที่จะได้รับอันตรายเพิ่มเติมจากผู้คุกคาม

สําหรับที่มีอยู่ Skyhigh Security ลูกค้าเอ็นจิ้น Gateway Anti-Malware (GAM) ถูกบรรจบกันภายใน Security Service Edge แพลตฟอร์ม (SSE) ทําให้สามารถใช้สําหรับกรณีการใช้งานและสถานการณ์ต่างๆ ที่เกี่ยวข้องกับเนื้อหาบนเว็บและคลาวด์ได้กว้างขึ้นเช่นกัน

ขึ้นอยู่กับความเสี่ยงที่ยอมรับได้ขององค์กรทีมรักษาความปลอดภัยยังสามารถใช้ประโยชน์จาก Skyhigh Securityของ Remote Browser Isolation เทคโนโลยีในการแสดงเอกสาร OneNote ออนไลน์หากจําเป็น ทําให้สามารถนําเสนอเฉพาะสตรีมภาพของพิกเซลแก่ผู้ใช้โดยไม่อนุญาตให้ไฟล์ OneNote ทํางานบนอุปกรณ์ภายในเครื่องเอง ในการทําเช่นนั้นอุปกรณ์ของผู้ใช้จะได้รับการป้องกันอย่างมีประสิทธิภาพจากภัยคุกคามใด ๆ ที่มีอยู่ในเอกสารหรือไฟล์แนบ

อย่างไรก็ตามเช่นเคยคําแนะนําที่ดีที่สุดยังคงระมัดระวังและปกป้องระบบและผู้ใช้ของคุณโดยเปิดเฉพาะข้อความและไฟล์แนบจากบุคคลที่เชื่อถือได้