Microsoft OneNote, que forma parte del amplio paquete de aplicaciones 365 de Microsoft, ofrece a los usuarios un banco de trabajo de gestión de la información potente a la par que flexible. A medida que las organizaciones continúan su desenfrenado ascenso hacia la nube, OneNote presenta un puente útil para la toma de notas y la gestión de tareas entre las instalaciones corporativas, BYOD y los reinos de la nube empresarial. Sin embargo, gracias a la amplia adopción de OneNote, los atacantes han dirigido su atención a la aplicación como una ruta viable para la distribución de malware.

Las investigaciones de seguridad de empresas como BleepingComputer, Trustwave y Sevagas han descubierto que los actores de amenazas están incrustando cada vez más archivos en documentos de OneNote y engañando a los usuarios para que los ejecuten. Sorprendentemente, no fue hasta finales de 2022 cuando los archivos adjuntos dentro de OneNote quedaron exentos del régimen de etiquetado nativo de Microsoft Mark of the Web (MOTW), que está efectivamente diseñado para notificar al sistema operativo Windows, a las aplicaciones y a los usuarios finales que el archivo se originó en la web y que no se debe confiar en él por defecto.

Figura 1. Muestra de archivo adjunto malicioso de Microsoft OneNote (Fuente: BleepingComputer)

Figura 1. Muestra de archivo adjunto malicioso de Microsoft OneNote (Fuente: BleepingComputer)

Aunque este problema de etiquetado MOTW parece haber sido parcheado silenciosamente por Microsoft en el momento de escribir estas líneas - minimizando en gran medida los riesgos asociados a los archivos .one - lamentablemente no elimina el riesgo por completo. Los actores de amenazas pueden incrustar una amplia gama de tipos de archivos dentro de documentos OneNote infectados, incluyendo, entre otros, cargas útiles de Visual Basic Script (VBS) como archivos adjuntos aparentemente inocuos. Mediante ingeniería social, los archivos adjuntos se disfrazan de contenido legítimo para las empresas, como facturas, planos mecánicos, notificaciones de envío de DHL, formularios de remesas y otros documentos. Los archivos, sin embargo, lanzan scripts maliciosos una vez que se convence a los usuarios para que hagan doble clic en el malware incrustado dentro del cuaderno.

¿Por qué se producen estas infracciones?

En su afán por impulsar la productividad, la accesibilidad y la colaboración, las organizaciones adoptan aplicaciones nativas como Microsoft OneNote para potenciar a sus plantillas.

Cuando las empresas de software como Microsoft actualizan sus productos para evitar usos nefastos, los actores de las amenazas cambian de forma natural su enfoque y su oficio para desarrollar nuevas técnicas de ataque que ofrezcan una mayor eficacia.

Los ataques que abusan de OneNote para la distribución de malware son, de hecho, bastante similares a los que aprovechan otras formas de archivos de Office infectados: se atrae al usuario para que abra el documento y desactive las comprobaciones de seguridad, lo que da lugar a la ejecución de código malicioso.

Lo que hace que estos ataques sean especialmente eficaces para los ciberdelincuentes es que el usuario objetivo interactúa físicamente con el documento infectado que está repleto de trampas convincentes. Después de todo, aunque abrir el archivo adjunto malicioso pueda generar un diálogo de advertencia, sigue existiendo un alto riesgo de que los usuarios lo ignoren.

Por ejemplo, los atacantes utilizan botones gráficos falsos en sus archivos de OneNote (muy parecidos a los botones nativos de Windows sobre los que se puede hacer clic) que aparentemente descargarían el documento solicitado, pero al hacer clic en ellos, ejecutan en su lugar el script de malware incrustado.

Por desgracia, la ingeniería social también desempeña un papel importante en la eficacia de estas campañas, ya que las víctimas siguen siendo engañadas y embaucadas para que ejecuten esa carga útil inicial y sirvan de punto de apoyo a los autores.

¿Qué se puede hacer?

Como siempre, se recomienda encarecidamente examinar con cautela los correos electrónicos y los mensajes instantáneos entrantes. Al fin y al cabo, este tipo de archivos pueden distribuirse muy fácilmente gracias al entrelazamiento de plataformas de colaboración como Microsoft 365. La misma vigilancia debe aplicarse a la actividad de navegación web, ya que los contenidos fraudulentos y de riesgo en línea pueden facilitar el lanzamiento de cargas útiles de malware.

Teniendo en cuenta, además, el hecho de que los archivos adjuntos .one se utilizan con poca frecuencia en la actualidad y se consideran algo inusual o sospechoso, las recomendaciones que circulan por la comunidad de inteligencia sugieren bloquear las extensiones de archivo .one hasta nuevo aviso.

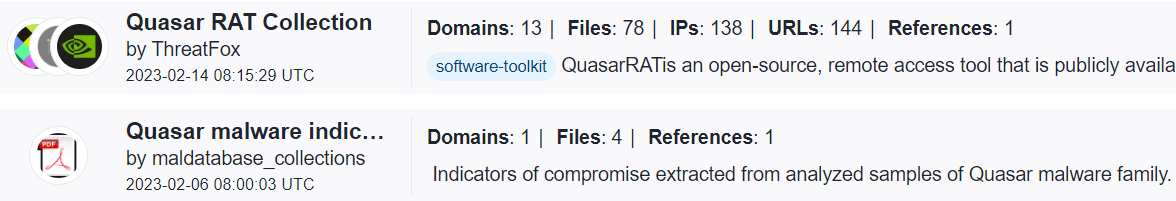

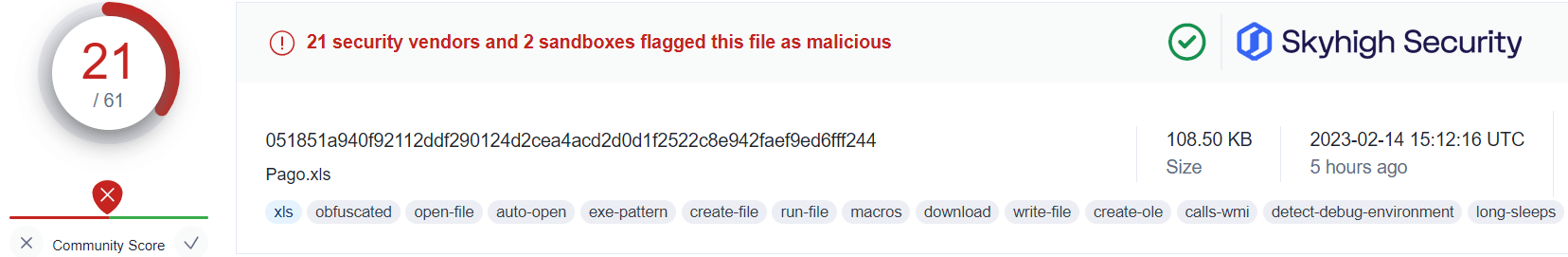

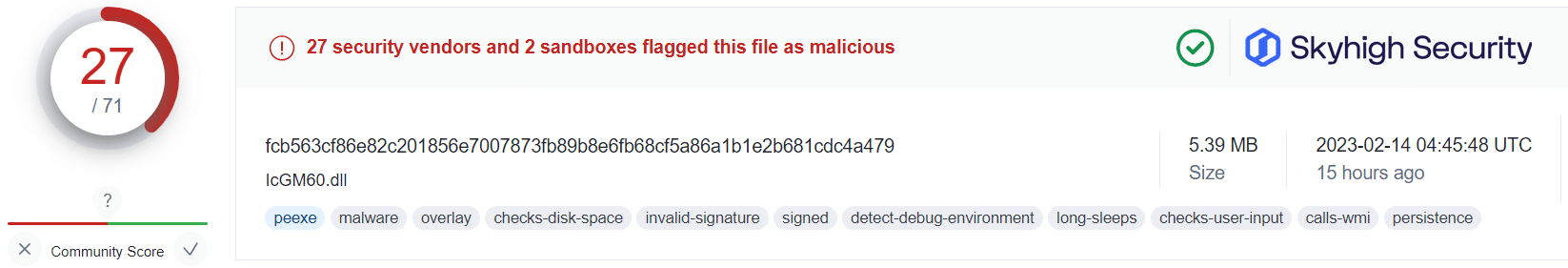

Investigaciones recientes de la industria sugieren que un número creciente de campañas de malware abusan de los documentos de OneNote para la entrega de malware, como AgentTesla, Quasar RAT, Qbot/Quakbot y DoubleBack, entre muchos otros.

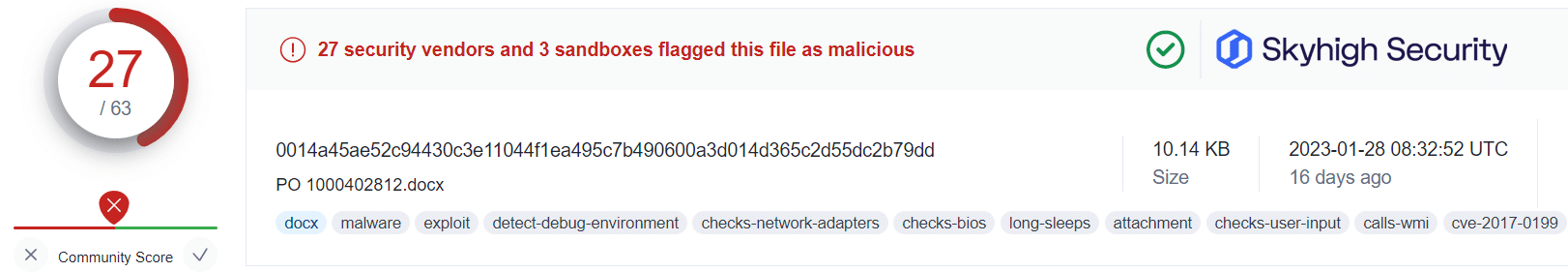

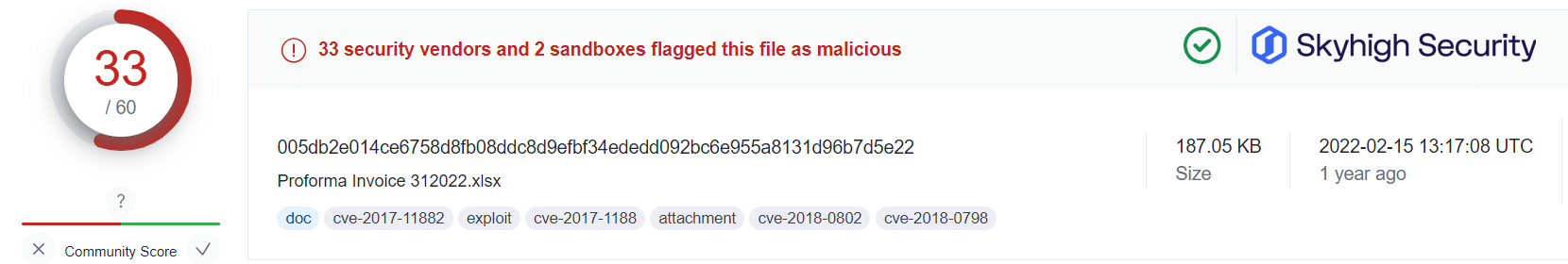

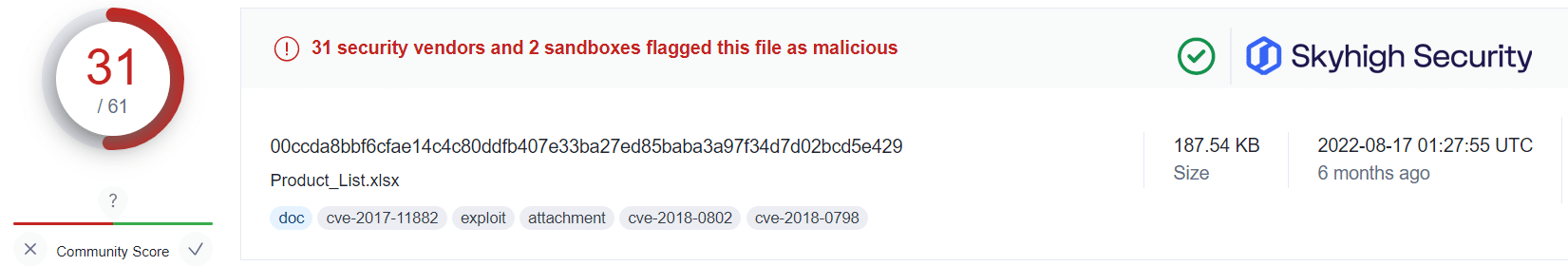

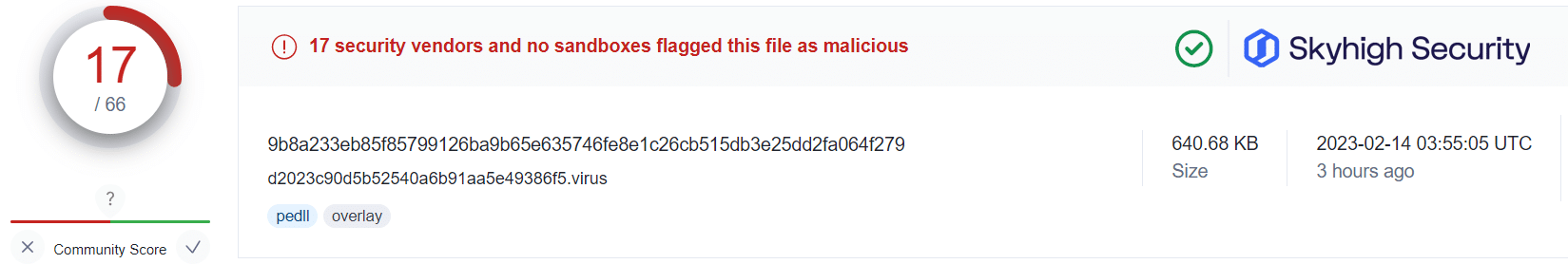

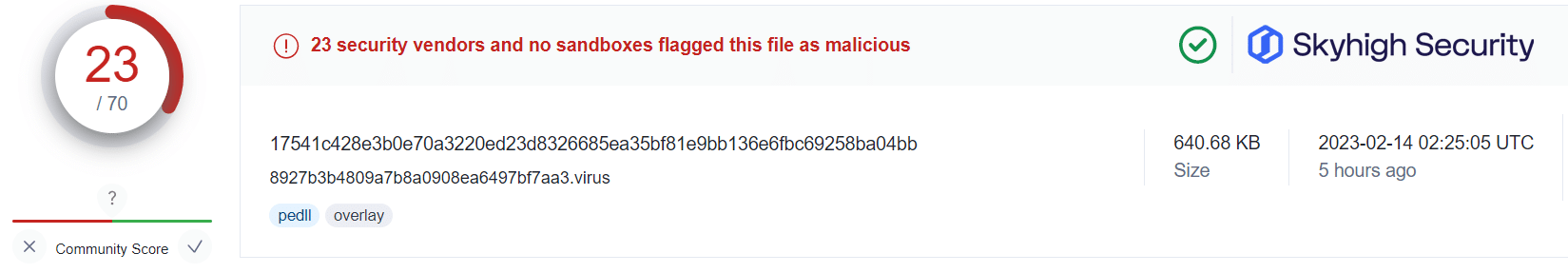

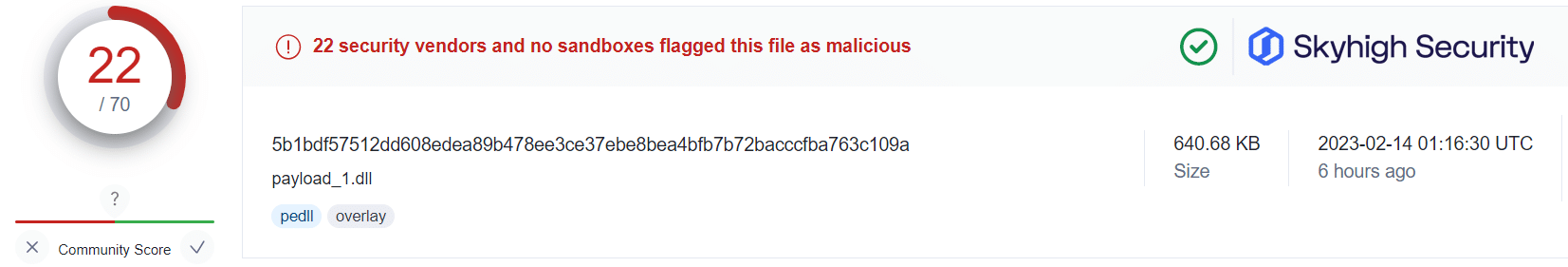

Aplicando esta información junto a la base de datos pública VirusTotal, y utilizando un muestreo aleatorio de hashes asociados a esas campañas, se nos presentan algunos hallazgos reveladores:

Lo que esto nos dice es que, incluso en los casos en los que los usuarios han sido víctimas del archivo adjunto malicioso de OneNote, el motor de emulación y heurística Gateway Anti-Malware (GAM) de Skyhigh Security(anteriormente denominado McAfee-GW-Edition, como se muestra en VirusTotal) ha sido capaz de identificar e impedir que las cargas útiles infectadas con malware se recuperen de los servidores del atacante.

Esto no quiere decir que los usuarios deban descargar y abrir libremente los archivos adjuntos de OneNote sin precaución. Sin embargo, sí proporciona una garantía adicional de que, en el desafortunado caso de que un usuario sea engañado, los motores de análisis de Skyhigh Securityson capaces de identificar y condenar las amenazas asociadas antes de que los actores de la amenaza causen más daños.

Para los clientes existentes de Skyhigh Security , el motor Gateway Anti-Malware (GAM) está convergente de forma nativa dentro de su plataforma Security Service Edge (SSE), lo que permite utilizarlo para una gama más amplia de casos de uso y escenarios que implican también contenidos web y en la nube.

En función del apetito de riesgo de la organización, los equipos de seguridad también pueden aprovechar la tecnología Skyhigh Security's Remote Browser Isolation para renderizar los documentos de OneNote en línea si es necesario, permitiendo que sólo se presente al usuario un flujo visual de píxeles sin permitir que el archivo de OneNote se ejecute en el propio dispositivo local. De este modo, el dispositivo del usuario queda eficazmente protegido de cualquier amenaza contenida en el documento o en sus archivos adjuntos.

Sin embargo, como siempre, el mejor consejo sigue siendo mantenerse alerta y proteger sus sistemas y a sus usuarios abriendo únicamente mensajes y archivos adjuntos de partes de confianza.