Recursos

INTELLIGENCE DIGEST

Chats no tan inofensivos: MS Teams se utiliza para distribuir malware

Por qué la confianza inherente de Microsoft Teams no es tan buena idea

Por Rodman Ramezanian - Asesor de seguridad de la nube empresarial

19 de mayo de 2022 7 Minute Read

Según informa Bleeping Computerlos actores de amenazas están intensificando sus esfuerzos contra Microsoft Teams para la distribución de malware mediante la plantación de documentos maliciosos en los hilos de chat, lo que en última instancia provoca que las víctimas ejecuten troyanos que secuestran sus sistemas corporativos.

Tradicionalmente, los piratas informáticos han centrado sus objetivos en las suites universales de documentos y uso compartido de Microsoft -Office y su Office 365 basado en la nube- con ataques contra aplicaciones individuales, como Word, Excel y otras.

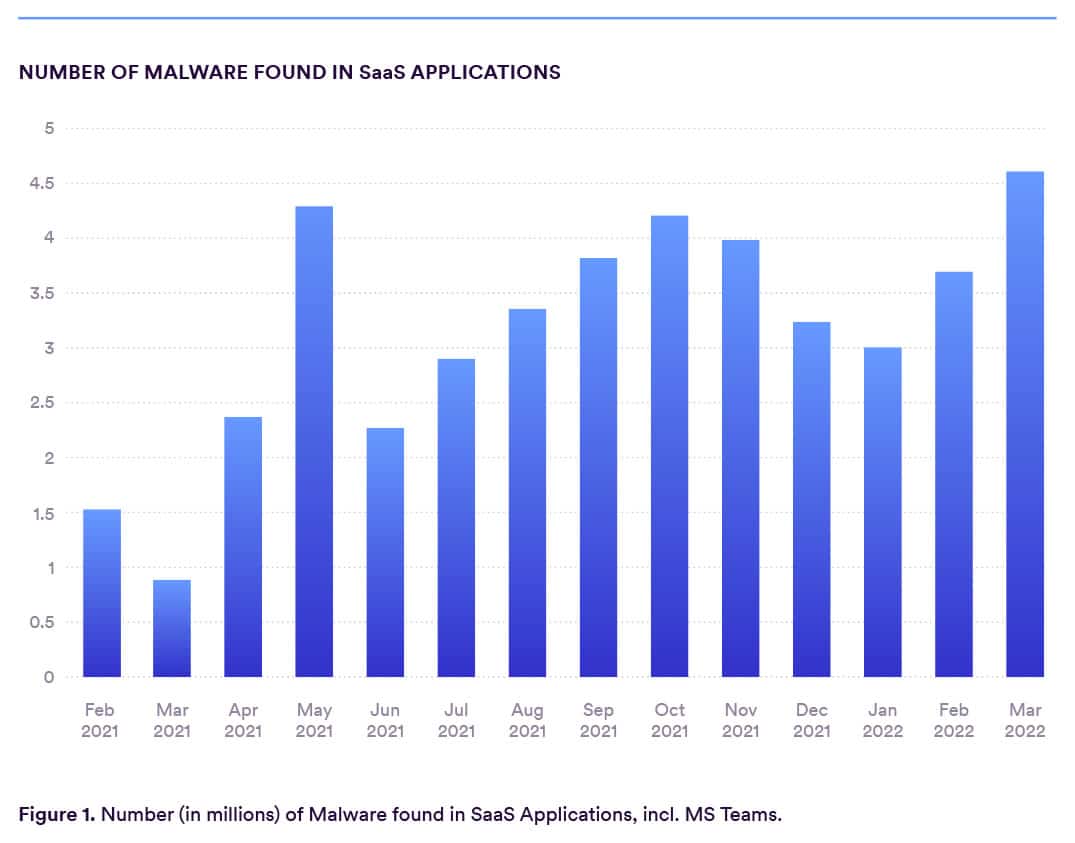

Ahora, gracias a su tremendo aumento de adopción desde la COVID-19 (al igual que muchas otras aplicaciones SaaS), Microsoft Teams sigue siendo una superficie de ataque extremadamente frecuente. Como los empleados de muchas organizaciones siguen trabajando a distancia, la dependencia de Microsoft Teams para colaborar es mayor que nunca. Según los datos de mercado de Statista, el número de usuarios activos diarios de Teams casi se duplicó de 2020 a 2021, y los informes de Microsoft afirman ahora que habrá 270 millones de usuarios activos mensuales en enero de 2022.

Con el éxito de los ataques de spear-phishing y de compromiso del correo electrónico empresarial, amplificados por unos métodos de autenticación de seguridad mediocres, los actores de las amenazas obtienen acceso a cuentas corporativas de Microsoft 365 que, a su vez, les conceden acceso a aplicaciones, chats, archivos y directorios interorganizativos.

A partir de ahí, el envío de archivos cargados de troyanos a través de mensajes de chat de Teams requiere muy poco esfuerzo y, por tanto, da lugar a la ejecución por parte del usuario. Desgraciadamente, el desastre sobreviene entonces con el apoderamiento del sistema del usuario.

¿Por qué se producen estas infracciones?

Los vectores de ataque Spear-phishing y BEC no son nada nuevo (lo que no excusa las prácticas de seguridad indulgentes), y los usuarios suelen ser cautelosos con los datos recibidos por correo electrónico, gracias a las formaciones internas de concienciación sobre el phishing por correo electrónico. La mayoría, sin embargo, tiende a mostrar poca cautela o duda sobre los archivos recibidos a través de una plataforma de chat privada y corporativa; en particular con archivos adjuntos aparentemente inocentes denominados "centrados en el usuario". En ese momento, "el usuario es el eslabón más débil", como suele decirse, y por tanto proporciona al actor de la amenaza el punto de apoyo que necesita para administrar el control del sistema. Lamentablemente, las limitadas protecciones nativas de MS Teams exacerban este tipo de ataques.

¿Qué se puede hacer?

- La formación para la concienciación de los usuarios es siempre esencial cuando se afrontan asuntos relacionados con el phishing y el compromiso de cuentas empresariales.

- Obligar al uso de la autenticación multifactor también es vital para ayudar a prevenir el secuestro de cuentas.

- Desgraciadamente, es posible que por sí solas no basten para proteger a los usuarios contra ataques muy convincentes.

- Es cierto que el propio Microsoft Teams no es exactamente rico en funciones cuando se trata de examinar mensajes y archivos en busca de contenido malicioso.

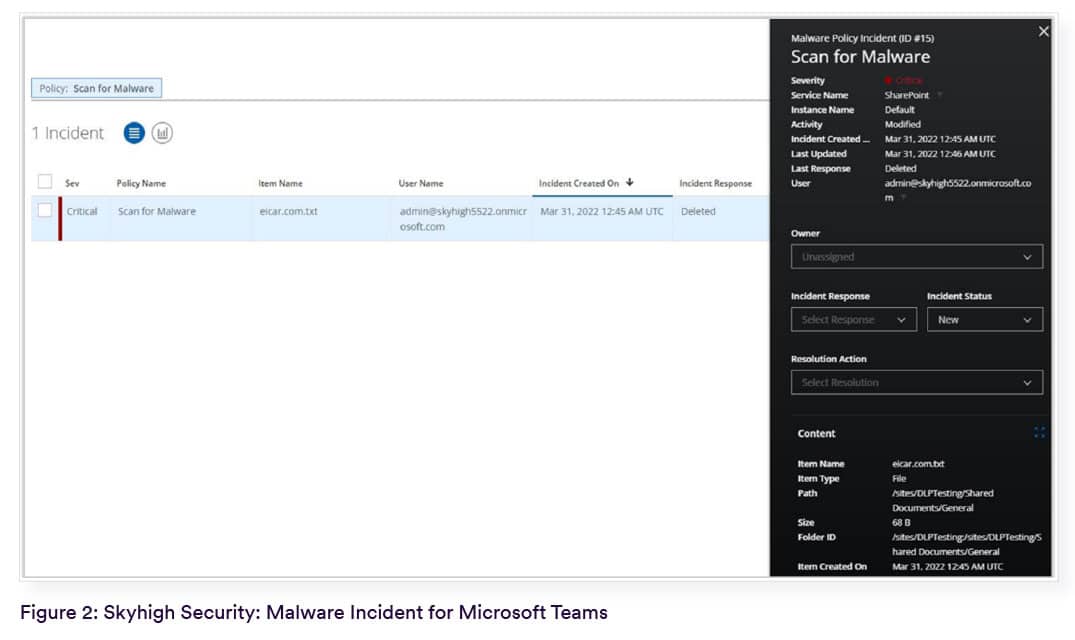

- Por esta razón, es muy recomendable utilizar una plataforma de seguridad que unifique la protección contra malware, data loss prevention, análisis de comportamiento y control de la colaboración no sólo para Teams, sino también para todos los demás servicios de Microsoft 365, como Sharepoint y OneDrive, que normalmente pueden facilitar el compromiso de las cuentas en primer lugar.

Utilice Skyhigh Security?

- Habilitar el control de la colaboración políticas para Microsoft Teams

- Utilice el escaneado de malware para los mensajes y contenidos de Microsoft Teams

- Ordenar la autenticación multifactor entre servicios y actividades web y en la nube

- Aproveche la gestión de la postura de seguridad y data loss prevention capacidades para garantizar que Microsoft Teams está configurado de forma segura

- Descubra y proteja las aplicaciones de terceros conectadas a su tenencia de Microsoft 365

- Dado que MS Teams utiliza la plataforma subyacente MS SharePoint, supervise todo su tenant para cualquier actividad de archivos

Con más de 11 años de amplia experiencia en el sector de la ciberseguridad, Rodman Ramezanian es asesor de seguridad en la nube para empresas, responsable de asesoramiento técnico, habilitación, diseño de soluciones y arquitectura en Skyhigh Security. En este puesto, Rodman se centra principalmente en organizaciones del Gobierno Federal Australiano, Defensa y Empresas.

Rodman está especializado en las áreas de Inteligencia de Amenazas Adversarias, Ciberdelincuencia, Protección de Datos y Seguridad en la Nube. Es evaluador IRAP avalado por la Dirección Australiana de Señales (ASD). Actualmente posee las certificaciones CISSP, CCSP, CISA, CDPSE, Microsoft Azure y MITRE ATT&CK CTI.

Con franqueza, Rodman siente una gran pasión por articular asuntos complejos en términos sencillos, ayudando al ciudadano de a pie y a los nuevos profesionales de la seguridad a entender el qué, el por qué y el cómo de la ciberseguridad.

Lo más destacado del ataque

- Los actores de amenazas secuestran cuentas corporativas de Microsoft 365 mediante ataques de spear-phishing y/o de compromiso del correo electrónico empresarial

- A continuación, las credenciales de la cuenta se utilizan para infiltrarse en cuentas de usuario y aplicaciones de Microsoft (MS Teams)

- Los hackers empiezan a soltar archivos ejecutables maliciosos en las conversaciones de Microsoft Teams, etiquetados como "centrados en el usuario" para engañar a los usuarios finales

- Una vez ejecutado, el malware escribe datos en el registro del sistema, instala DLL y establece la persistencia en la máquina Windows

- Se recopila información detallada sobre el sistema operativo y el hardware en el que se ejecuta, junto con el estado de seguridad de la máquina en función de la versión del sistema operativo y los parches instalados.

- Como resultado, el actor de la amenaza obtiene acceso completo al sistema del usuario final