Recursos

INTELLIGENCE DIGEST

Se filtran los repositorios de código fuente de Dropbox

Una campaña de phishing provoca el acceso no autorizado a datos de propiedad

Por Rodman Ramezanian - Asesor de seguridad de la nube empresarial

16 de diciembre de 2022 7 Minute Read

El último inicio de los ataques de phishing está en el horizonte. Con la omnipresencia de las aplicaciones en la nube y la naturaleza evolutiva de su uso, desde las integraciones de token de inicio de sesión único, se pide a los usuarios que autoricen el acceso en lo que se ha convertido en un vector de ataque pasado por alto para facilitar la fuga de datos.

El último inicio de los ataques de phishing está en el horizonte. Con la omnipresencia de las aplicaciones en la nube y la naturaleza evolutiva de su uso, desde las integraciones de token de inicio de sesión único, se pide a los usuarios que autoricen el acceso en lo que se ha convertido en un vector de ataque pasado por alto para facilitar la fuga de datos.

Si echamos la vista atrás al año 2022 a medida que se acerca a su fin, desgraciadamente no nos han faltado brechas de alto perfil. Los entornos en la nube siguen siendo presa de ataques a un ritmo sin precedentes. ¿Por qué? Los actores de las amenazas ven las infraestructuras en la nube como objetivos fáciles. Y están refinando continuamente las tácticas y el oficio para explotar el acceso, las vulnerabilidades y las desconfiguraciones dentro de ellas, en última instancia para poner sus manos en posesiones preciadas. En el caso de Dropbox, ¡el código fuente de su "salsa secreta" fue un objetivo reciente!

Dropbox es el último en sumarse a una lista cada vez mayor de empresas como Uber, Twitch, Samsung y Nvidia que han visto sus repositorios internos de código fuente atacados y explotados por actores de amenazas.

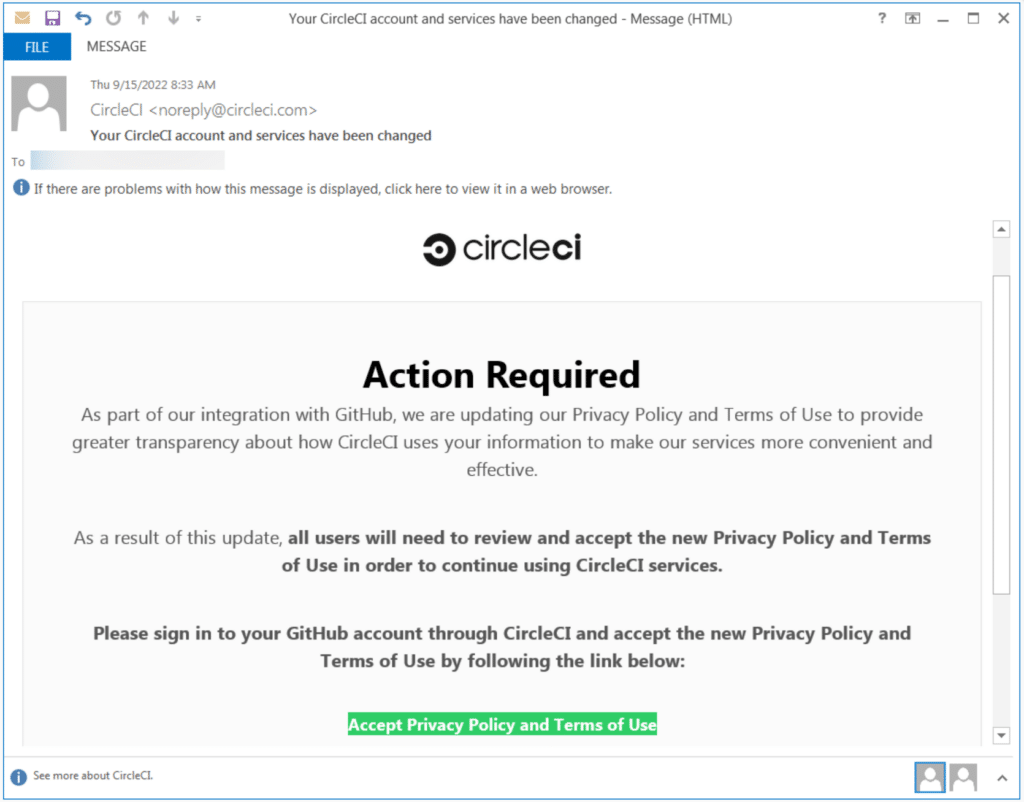

¿Cómo ha ocurrido? Lamentablemente, se trata de la misma vieja historia de phishing. Gracias a un astuto correo electrónico de phishing (Figura 1) lanzado a los empleados de Dropbox, los atacantes pudieron robar las credenciales tras redirigir a los usuarios a una página de inicio de sesión falsa.

Fingiendo facilitar la integración entre su cuenta corporativa de GitHub y los servicios de CI/CD de CircleCI, se pediría al empleado que introdujera su nombre de usuario y contraseña de GitHub avalados por Dropbox, seguidos de su token de autenticación basado en hardware para pasar por su contraseña de un solo uso (OTP).

Resulta que la cuenta de GitHub comprometida por los atacantes pertenecía a un desarrollador de Dropbox. Esto permitió a los autores acceder a aproximadamente 130 repositorios internos de código fuente de Dropbox almacenados en GitHub, así como a claves API utilizadas por sus desarrolladores y a diversos datos sobre empleados de Dropbox, clientes actuales y pasados, proveedores y clientes potenciales.

¿Por qué se producen estas brechas?

Como hemos podido comprobar en ataques recientes, el ataque a usuarios internos con privilegios sigue siendo un mercado caliente para los ciberdelincuentes a medida que más datos valiosos se abren camino en los dominios de las infraestructuras en la nube.

La naturaleza de este ataque relacionado con el phishing no es precisamente novedosa. Por desgracia, está resultando imposible para los humanos detectar todos y cada uno de los señuelos del phishing. La realidad es que para muchas personas, abrir enlaces y archivos adjuntos es una parte esencial de su trabajo.

Resulta alarmante que incluso el informático más desconfiado y atento pueda ser víctima de un mensaje meticulosamente elaborado y entregado de la forma adecuada en el momento oportuno. Por este motivo, el phishing sigue siendo una estratagema de gran éxito para los atacantes. A medida que las amenazas aumentan en complejidad y sofisticación, los equipos de seguridad deben prestar atención a los controles técnicos apropiados para limitar la superficie de ataque de su organización y proteger sus preciadas posesiones, es decir, sus datos altamente sensibles y de propiedad.

¿Qué se puede hacer?

Cuando se habla de amenazas como el phishing, la concienciación cibernética y la formación en seguridad del correo electrónico son siempre una buena idea para ayudar a los empleados a estar más atentos cuando se enfrentan a correos electrónicos engañosos, archivos adjuntos, enlaces y similares.

Sin embargo, no se pueden descartar suficientes controles técnicos debido a la alta probabilidad de que los usuarios sean víctimas.

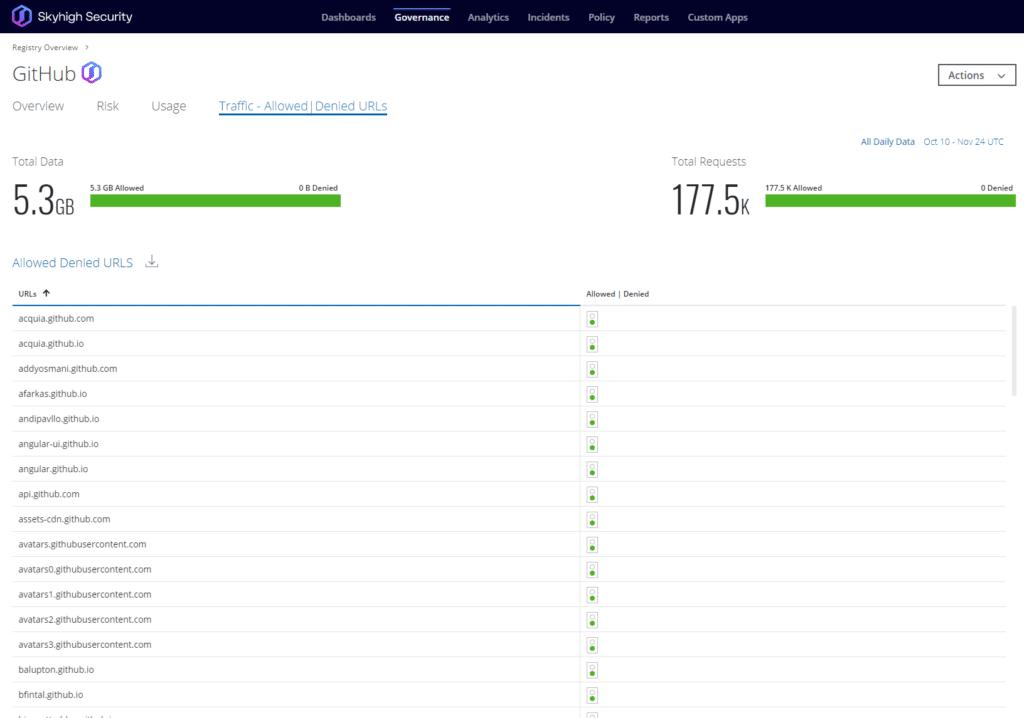

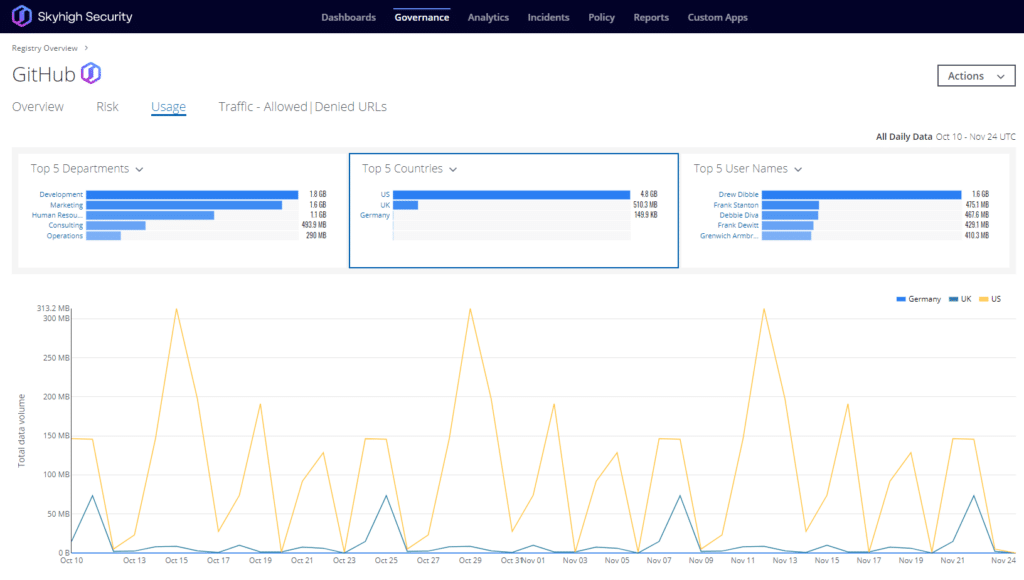

Como mínimo, los equipos de seguridad deben supervisar y mantener la gobernanza, la visibilidad y el control de los entornos en nube -como GitHub- que consumen sus recursos corporativos. Normalmente, muchos equipos pretenden conseguirlo gobernando el acceso y los datos que entran y salen del servicio en la nube, pero se quedan cortos a la hora de implantar y gestionar un control de seguridad coherente dentro del propio servicio. La realidad es que dentro de estas aplicaciones y plataformas en la nube, los usuarios -y evidentemente, los atacantes- pueden realizar una amplia variedad de actividades que se considerarían "de interés" en el contexto de mantener seguros los datos y los intereses de la organización.

Al permitir que los administradores de operaciones de seguridad supervisen la actividad de los usuarios en GitHub, apliquen las políticas de data loss prevention y revisen los análisis del comportamiento de usuarios y entidades (UEBA) enriquecidos con algoritmos de aprendizaje automático, los equipos de seguridad pueden beneficiarse de una visibilidad mucho más rica y de un control más sólido, especialmente en el caso de que se haya obtenido acceso no autorizado a la tenencia corporativa de GitHub a partir de un ataque de suplantación de identidad similar.

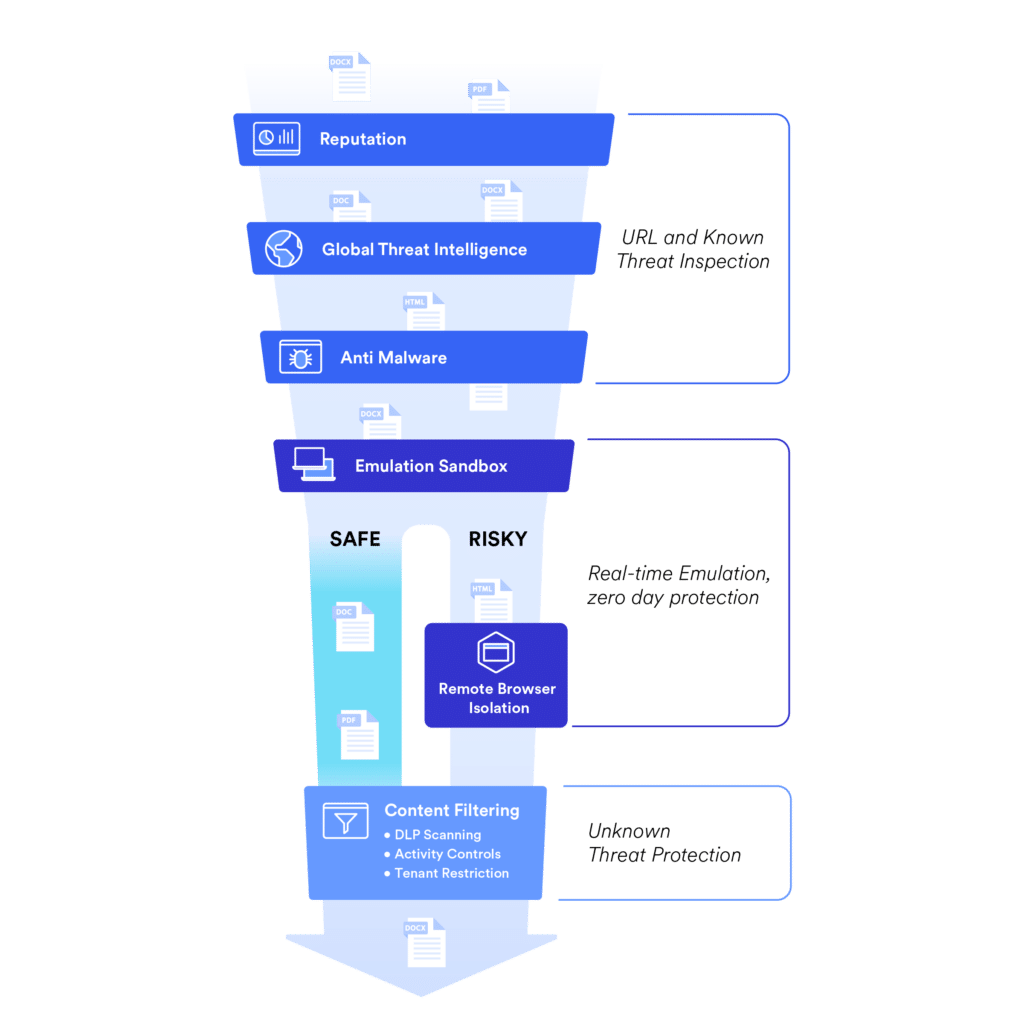

Además, en caso de que un usuario haga clic por error en un enlace de suplantación de identidad, una solución proxy capaz puede aportar un valor inmenso inspeccionando el tráfico web solicitado destinado a la página web maliciosa. Al hacerlo, la solución proxy puede detectar y proteger inmediatamente a los usuarios de cualquier daño, basándose en el contenido de la página, la reputación de la dirección web (especialmente si su dominio ha sido registrado recientemente o no ha sido categorizado por los motores de reputación web), y varios otros atributos.

He aquí cómo Skyhigh Security desmenuza contenidos similares:

Utilice Skyhigh Security?

- Habilite la supervisión de la actividad, data loss prevention, y la protección contra amenazas para GitHub

- Supervise la actividad de los usuarios de GitHub en la página de supervisión de la actividad

- Bloquee el acceso a las URL en función de la reputación y la categorización de los dominios

- Habilitar la aplicación de información de URL para el filtrado antimalware

- Ajuste el bloqueo de URL de enlaces de phishing mediante la Inteligencia Global sobre Amenazas

Con más de 11 años de amplia experiencia en el sector de la ciberseguridad, Rodman Ramezanian es asesor de seguridad en la nube para empresas, responsable de asesoramiento técnico, habilitación, diseño de soluciones y arquitectura en Skyhigh Security. En este puesto, Rodman se centra principalmente en organizaciones del Gobierno Federal Australiano, Defensa y Empresas.

Rodman está especializado en las áreas de Inteligencia de Amenazas Adversarias, Ciberdelincuencia, Protección de Datos y Seguridad en la Nube. Es evaluador IRAP avalado por la Dirección Australiana de Señales (ASD). Actualmente posee las certificaciones CISSP, CCSP, CISA, CDPSE, Microsoft Azure y MITRE ATT&CK CTI.

Con franqueza, Rodman siente una gran pasión por articular asuntos complejos en términos sencillos, ayudando al ciudadano de a pie y a los nuevos profesionales de la seguridad a entender el qué, el por qué y el cómo de la ciberseguridad.

Lo más destacado del ataque

- El actor de la amenaza envió un correo electrónico de phishing generalizado imitando a CircleCI, una popular plataforma CI/CD utilizada internamente por Dropbox.

- El correo electrónico de phishing llevaba a la víctima a una imitación de la página de inicio de sesión de CircleCI, donde el usuario introducía sus credenciales de GitHub. CircleCI permitía a los usuarios iniciar sesión con las credenciales de GitHub.

- El sitio de imitación también pedía a los usuarios que introdujeran una contraseña de un solo uso (OTP), generada por su clave de autenticación de hardware.

- Finalmente, el atacante utilizó la OTP y las credenciales proporcionadas por el empleado de Dropbox para acceder a la cuenta de GitHub de la víctima.

- El actor de la amenaza clonó 130 repositorios internos, compuestos tanto de código público como privado.

- Este ataque no fue simplemente una campaña de phishing de rociar y rociar que provendría de un ataque de baja sofisticación. El hecho de que el atacante supiera aparentemente que Dropbox utilizaba CircleCI y fuera capaz de comunicarse con una llave de hardware y pasar la contraseña de un solo uso al atacante muestra un mayor nivel de sofisticación.