Ressourcen

Fangen Sie die raffiniertesten Angriffe ab, ohne Ihre Benutzer zu verlangsamen

Von Michael Schneider - Sr. Manager, Produktmanagement, Skyhigh Security

Mai 4, 2022 3 Minute gelesen

Die meisten Unternehmen können nicht überleben, ohne mit dem Internet oder der Cloud verbunden zu sein. Websites und Cloud-Dienste ermöglichen es den Mitarbeitern zu kommunizieren, zusammenzuarbeiten, zu recherchieren, zu organisieren, zu archivieren, zu erstellen und produktiv zu sein.

Doch die digitale Verbindung ist auch eine Bedrohung. Externe Angriffe auf Cloud-Konten haben 2019 um erstaunliche 630% zugenommen. Ransomware und Phishing bereiten den IT-Sicherheitsteams nach wie vor großes Kopfzerbrechen. Und da sich Benutzer und Ressourcen außerhalb des traditionellen Netzwerksicherheitsbereichs bewegen, wird es immer schwieriger, Benutzer davor zu schützen, auf einen Link zu klicken oder eine bösartige Datei zu öffnen.

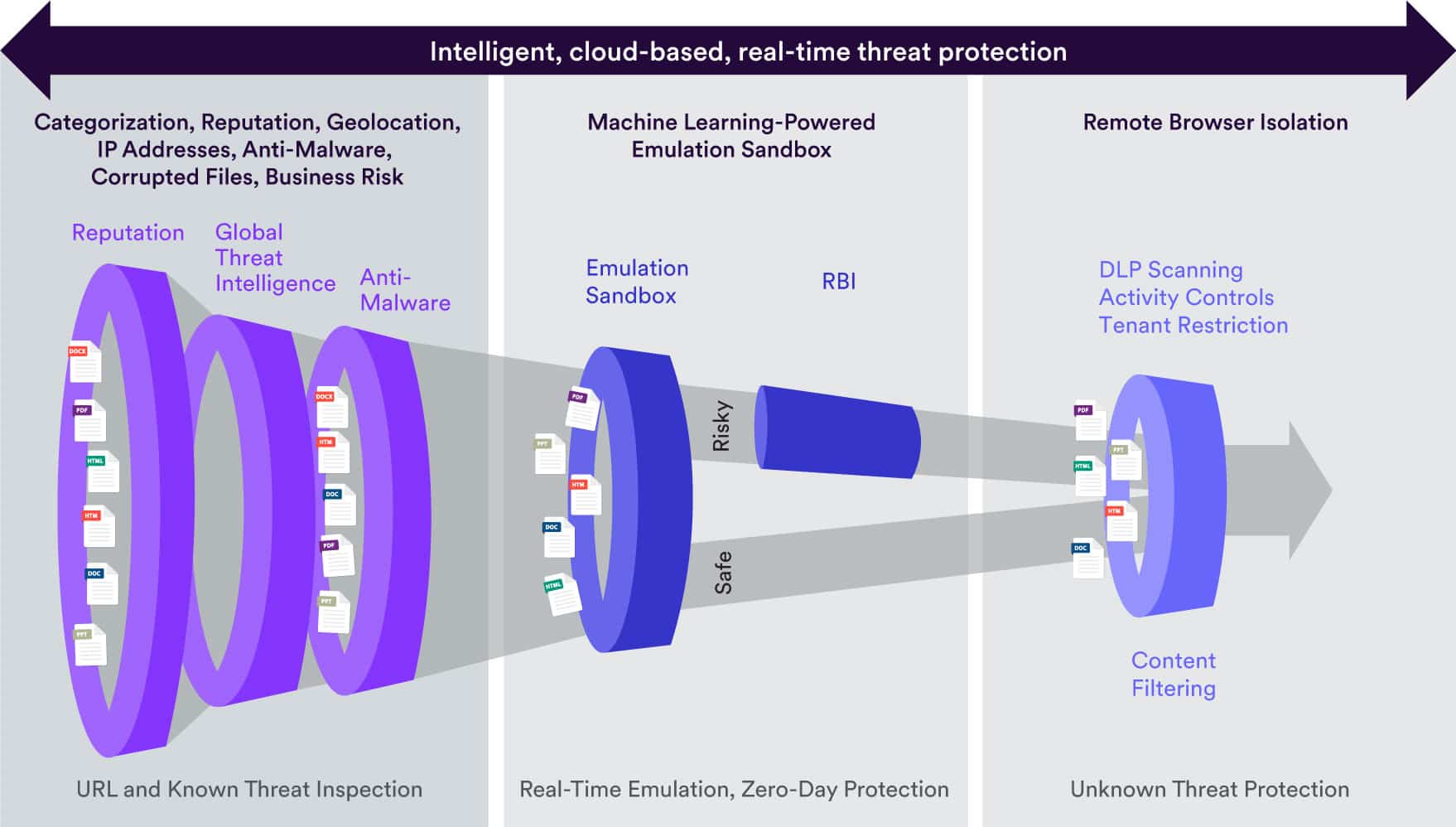

Diese Herausforderung hat das Spannungsverhältnis zwischen zwei IT-Mandaten verschärft: einerseits den ungehinderten Zugang zu notwendigen Diensten zu ermöglichen und andererseits Angriffe zu verhindern und den Zugang zu bösartigen Websites zu blockieren. Die Automatisierung trägt wesentlich dazu bei, dass moderne Sicherheits-Pipelines etwa 99,5 % der bösartigen und verdächtigen Aktivitäten blockieren, indem sie bekannte schädliche Dateien und Websites filtern sowie ausgefeilte Anti-Malware-Scans und Verhaltensanalysen einsetzen.

Sicherheit ist eine Menge Arbeit

Die verbleibende Hälfte von 1 % stellt jedoch immer noch eine beträchtliche Anzahl von Websites und potenziellen Bedrohungen dar, für deren Sichtung ein Team von Sicherheitsanalysten Zeit benötigt. Daher stehen IT-Manager vor der Herausforderung, ausgewogene Sicherheitsrichtlinien zu entwickeln. Viele Unternehmen blockieren standardmäßig unbekannten Datenverkehr, aber eine übermäßige Blockierung von Websites und Inhalten kann die Produktivität der Benutzer beeinträchtigen und zu einem Anstieg der Helpdesk-Tickets führen, wenn Benutzer versuchen, legitime Websites aufzurufen, die noch nicht klassifiziert wurden. Auf der anderen Seite erhöhen Webrichtlinien, die einen zu freien Zugang erlauben, die Wahrscheinlichkeit ernsthafter, geschäftsbedrohender Sicherheitsvorfälle erheblich.

Da der Schwerpunkt auf der digitalen Transformation liegt, die durch die veränderten Arbeitsgewohnheiten und -orte während der Pandemie beschleunigt wurde, benötigen Unternehmen flexible, transparente Sicherheitskontrollen, die einen sicheren Benutzerzugriff auf kritische Web- und Cloud-Ressourcen ermöglichen, ohne dass die Sicherheitsteams mit ständigen Helpdesk-Anrufen, Richtlinienänderungen und manuellem Triaging überfordert sind. Remote Browser Isolation - können - wenn sie richtig implementiert werden - dazu beitragen.

Während Sicherheitslösungen, die URL-Kategorisierung, Domain-Reputation, Virenschutz und Sandboxen nutzen, 99,5 % der Bedrohungen stoppen können, kann remote browser isolation (RBI) die verbleibenden unbekannten Ereignisse behandeln, anstatt die übliche Strategie zu verfolgen, alles zu blockieren oder zu erlauben. RBI ermöglicht es, Webinhalte in einer sicheren Umgebung zu übertragen und anzusehen, während im Hintergrund eine Analyse durchgeführt wird. Mit RBI wird jede Anfrage an eine unbekannte Website oder URL, die nach Durchlaufen der Web Protection Defense-in-Depth-Pipeline weiterhin verdächtig ist, aus der Ferne gerendert, um Auswirkungen auf das System des Benutzers zu verhindern, falls der Inhalt bösartig ist.

Verlassen auf die RBI

Remote browser isolation verhindert, dass bösartiger Code auf dem System eines Mitarbeiters ausgeführt wird, nur weil dieser auf einen Link geklickt hat. Die Technologie verhindert auch, dass Seiten ungeschützte Cookies verwenden, um Zugang zu geschützten Webdiensten und Websites zu erhalten. Solche Schutzmaßnahmen sind im Zeitalter von Ransomware besonders wichtig, da ein versehentlicher Klick auf einen bösartigen Link zu erheblichen Schäden an den digitalen Werten eines Unternehmens führen kann.

In Anbetracht der Vorteile von remote browser isolation haben einige Unternehmen die Technologie zum Rendern jeder Website eingesetzt. Dies kann zwar das Sicherheitsrisiko sehr effektiv mindern, aber die Isolierung des gesamten Web- und Cloud-Verkehrs erfordert beträchtliche Rechenressourcen und ist vom Standpunkt der Lizenzkosten aus gesehen unerschwinglich.

Durch die Integration der remote browser isolation (RBI) Technologie direkt in unsere Skyhigh Security SWG-Lösung integriert Skyhigh Security RBI in die bestehende Triage-Pipeline. Das bedeutet, dass der Rest des Bedrohungsschutzes - einschließlich Global Threat Intelligence, Anti-Malware, Reputationsanalyse und Emulations-Sandboxing - die Mehrzahl der Bedrohungen herausfiltern kann, während nur eine von 200 Anfragen mit der RBI bearbeitet werden muss. Dadurch wird der Overhead drastisch reduziert. Skyhigh Security Service Edge (SSE) macht diesen Ansatz kinderleicht: Anstatt remote browser isolation als kostspieligen und komplizierten Zusatzdienst anzubieten, ist er in jeder SSE-Lizenz enthalten.

Umfassender Schutz für Hochrisikopersonen

Es gibt jedoch bestimmte Personen in einem Unternehmen - wie z.B. den CEO oder die Finanzabteilung -, bei denen Sie kein Risiko eingehen können. Für diese privilegierten Benutzer ist auch eine vollständige Isolierung von potenziellen Internet-Bedrohungen möglich. Dieser Ansatz gewährleistet eine vollständige virtuelle Segmentierung des Systems des Benutzers vom Internet und schirmt es gegen jede potenzielle Gefahr ab, so dass er das Web und die Cloud frei und produktiv nutzen kann.

Skyhigh SecurityDieser Ansatz reduziert das Risiko, dass Benutzer durch Phishing-Kampagnen kompromittiert oder versehentlich mit Ransomware infiziert werden - solche Angriffe können erhebliche Kosten verursachen und die Betriebsfähigkeit eines Unternehmens beeinträchtigen. Gleichzeitig profitieren Unternehmen davon, dass ihre Mitarbeiter ungehindert auf die Web- und Cloud-Ressourcen zugreifen können, die sie für ihre Produktivität benötigen, während die IT-Mitarbeiter von der Last rigider Web-Richtlinien und der ständigen Bearbeitung von Helpdesk-Tickets befreit werden.

Zurück zu BlogsVerwandter Inhalt

Von den DPDPA-Anforderungen bis zur Datentransparenz: Die Notwendigkeit von DSPM

Laufende Blogs

LLM-Attribute, die jeder CISO heute im Blick behalten sollte

Sarang Warudkar 18. Februar 2026

Von den DPDPA-Anforderungen bis zur Datentransparenz: Die Notwendigkeit von DSPM

Niharika Ray und Sarang Warudkar 12. Februar 2026

Skyhigh Security 2025: Präzisere Kontrolle, klarere Transparenz und schnellere Maßnahmen für Daten, Web und Cloud

Thyaga Vasudevan 21. Januar 2026

Das versteckte Risiko von GenAI, das Ihr Unternehmen Millionen kosten könnte (und wie Sie es heute beheben können)

Jesse Grindeland 18. Dezember 2025

Skyhigh Security : 2026 ist das Jahr, in dem künstliche Intelligenz einen neuen Entwurf für die Unternehmenssicherheit vorantreibt.

Thyaga Vasudevan 12. Dezember 2025