Di Michael Schneider - Sr. Manager, Product Management, Skyhigh Security

4 maggio 2022 3 Minuto letto

La maggior parte delle aziende non può sopravvivere senza essere connessa a Internet o al cloud. I siti web e i servizi cloud consentono ai dipendenti di comunicare, collaborare, fare ricerche, organizzare, archiviare, creare ed essere produttivi.

Tuttavia, la connessione digitale è anche una minaccia. Gli attacchi esterni agli account cloud sono aumentati di un incredibile 630% nel 2019. Il ransomware e il phishing continuano ad essere i principali grattacapi per i team di sicurezza IT, e poiché gli utenti e le risorse sono migrati al di fuori del tradizionale perimetro di sicurezza della rete, è diventato sempre più difficile proteggere gli utenti dal cliccare su un link o aprire un file dannoso.

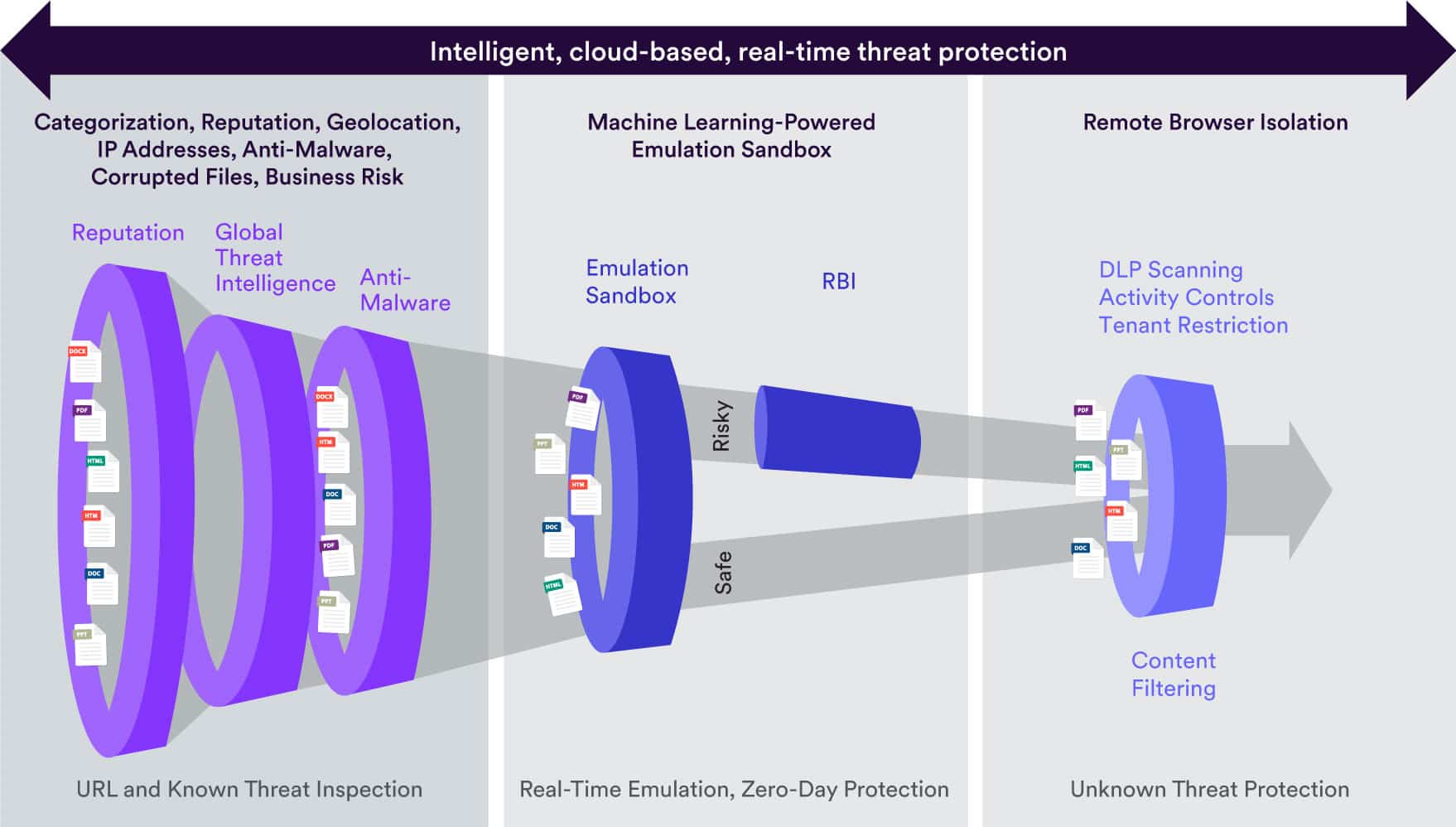

Questa sfida ha aumentato la tensione tra due mandati dell'IT: consentire l'accesso libero ai servizi necessari, prevenendo al contempo gli attacchi e bloccando l'accesso ai siti dannosi. L'automazione aiuta in modo significativo con le moderne pipeline di sicurezza che bloccano circa il 99,5% delle attività dannose e sospette, filtrando i file e i siti noti come dannosi, oltre a utilizzare una sofisticata scansione anti-malware e l'analisi comportamentale.

La sicurezza è molto impegnativa

Tuttavia, la restante metà dell'1% rappresenta ancora un numero significativo di siti e di minacce potenziali, che richiedono tempo per un team di analisti di sicurezza per essere gestiti. Pertanto, i responsabili IT devono affrontare la sfida di elaborare politiche di sicurezza equilibrate. Molte aziende si limitano a bloccare il traffico sconosciuto, ma un blocco eccessivo dei siti e dei contenuti web può ostacolare la produttività degli utenti e creare un'impennata dei ticket dell'help-desk, poiché gli utenti cercano di accedere a siti legittimi che non sono ancora stati classificati. D'altro canto, le politiche web che consentono l'accesso troppo libero aumentano notevolmente la probabilità di incidenti di sicurezza gravi e pericolosi per l'azienda.

Con l'attenzione alla trasformazione digitale, accelerata dal cambiamento delle abitudini e dei luoghi di lavoro durante la pandemia, le aziende hanno bisogno di controlli di sicurezza flessibili e trasparenti, che consentano agli utenti di accedere in modo sicuro alle risorse web e cloud critiche, senza sovraccaricare i team di sicurezza con continue chiamate all'help desk, modifiche alle policy e triaging manuale. Remote Browser Isolation - se implementato correttamente - può aiutare a raggiungere questo obiettivo.

Mentre le soluzioni di sicurezza che sfruttano la categorizzazione degli URL, la reputazione dei domini, l'antivirus e le sandbox possono bloccare il 99,5% delle minacce, remote browser isolation (RBI) è in grado di gestire gli eventi sconosciuti rimanenti, piuttosto che la strategia comune di scegliere di bloccare o consentire rigidamente tutto. L'RBI consente di consegnare e visualizzare i contenuti web in un ambiente sicuro, mentre l'analisi viene condotta in background. Utilizzando l'RBI, qualsiasi richiesta a un sito o a un URL sconosciuto che rimanga sospetto dopo aver attraversato la pipeline di protezione web defense-in-depth sarà resa remota, evitando qualsiasi impatto sul sistema dell'utente nel caso in cui il contenuto sia dannoso.

Affidarsi alla RBI

Remote browser isolation blocca l'esecuzione di codice maligno sul sistema di un dipendente solo perché ha cliccato su un link. La tecnologia impedirà anche alle pagine di utilizzare cookie non protetti per cercare di accedere a servizi web e siti protetti. Tali protezioni sono particolarmente importanti nell'era del ransomware, quando un clic involontario su un link dannoso può portare a danni significativi alle risorse digitali di un'azienda.

Visti i vantaggi di remote browser isolation, alcune aziende hanno implementato la tecnologia per il rendering di ogni sito. Sebbene questo possa mitigare in modo molto efficace il rischio di sicurezza, l'isolamento di tutto il traffico web e cloud richiede notevoli risorse informatiche ed è proibitivo dal punto di vista del costo della licenza.

Integrando la tecnologia remote browser isolation (RBI) direttamente nella nostra soluzione Skyhigh Security SWG, Skyhigh Security integra l'RBI con la pipeline di triage esistente. Ciò significa che il resto dello stack di protezione dalle minacce - tra cui l'intelligence globale sulle minacce, l'anti-malware, l'analisi della reputazione e il sandboxing di emulazione - può filtrare la maggior parte delle minacce, mentre solo una richiesta su 200 deve essere gestita con l'RBI. Questo riduce drasticamente l'overhead. Skyhigh Security Service Edge (SSE) rende questo approccio semplicissimo: anziché posizionare remote browser isolation come un servizio aggiuntivo costoso e complicato, è incluso in ogni licenza SSE.

Protezione completa per le persone ad alto rischio

Tuttavia, ci sono persone specifiche all'interno di un'azienda, come l'amministratore delegato o il dipartimento finanziario, con cui non si possono correre rischi. Per questi utenti privilegiati, è disponibile anche l'isolamento completo dalle potenziali minacce di Internet. Questo approccio assicura una segmentazione virtuale completa del sistema dell'utente da Internet e lo protegge da qualsiasi pericolo potenziale, consentendogli di utilizzare il web e il cloud in modo libero e produttivo.

Skyhigh SecurityL'approccio di CW riduce notevolmente il rischio che gli utenti vengano compromessi da campagne di phishing o che vengano inavvertitamente infettati da ransomware - questi attacchi possono comportare costi sostanziali e avere un impatto sulla capacità operativa di un'organizzazione. Allo stesso tempo, le organizzazioni beneficiano di una forza lavoro che può accedere liberamente alle risorse web e cloud di cui ha bisogno per essere produttiva, mentre il personale IT viene liberato dall'onere di rigide politiche web e dalla costante gestione dei ticket di help-desk.

Torna ai blog