Tokenisierung vs. Verschlüsselung

Tokenisierung und Verschlüsselung werden oft zusammen als Mittel zum Schutz von Informationen bei der Übertragung im Internet oder bei der Speicherung im Speicher erwähnt. Sie helfen nicht nur dabei, die eigenen Datensicherheitsrichtlinien Ihres Unternehmens zu erfüllen, sondern können auch dazu beitragen, gesetzliche Anforderungen wie die des PCI DSS, HIPAA-HITECH, GLBA, ITAR und der EU GDPR zu erfüllen. Tokenisierung und Verschlüsselung sind zwar beide effektive Technologien zur Datenverschleierung, aber sie sind nicht dasselbe und nicht austauschbar. Jede Technologie hat ihre eigenen Stärken und Schwächen, und je nachdem sollte die eine oder die andere die bevorzugte Methode sein, um Daten unter verschiedenen Umständen zu schützen. In einigen Fällen, z.B. bei elektronischen Zahlungsdaten, werden sowohl Verschlüsselung als auch Tokenisierung verwendet, um den End-to-End-Prozess zu sichern.

| Verschlüsselung | Tokenisierung |

|---|---|

|

|

|

|

|

|

|

|

|

|

|

|

Definition von Verschlüsselung

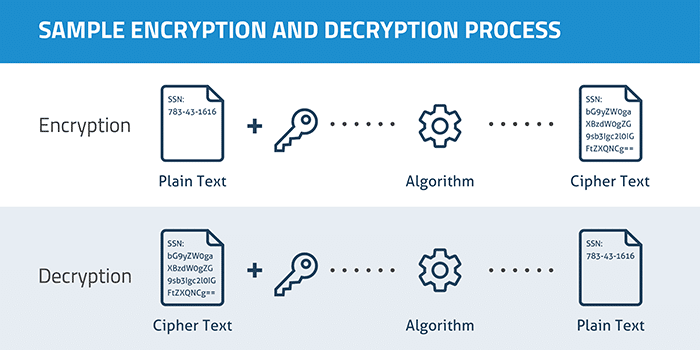

Bei der Verschlüsselung wird ein Algorithmus verwendet, um Informationen im Klartext in eine nicht lesbare Form, den Chiffretext, umzuwandeln. Ein Algorithmus und ein Chiffrierschlüssel sind erforderlich, um die Informationen zu entschlüsseln und sie in ihr ursprüngliches Klartextformat zurückzuversetzen. Heutzutage wird die SSL-Verschlüsselung häufig verwendet, um Informationen bei der Übertragung im Internet zu schützen. Millionen von Menschen verschlüsseln die Daten auf ihren Computern mit den in den Betriebssystemen integrierten Verschlüsselungsfunktionen oder mit Verschlüsselungstools von Drittanbietern, um sich gegen den versehentlichen Verlust sensibler Daten zu schützen, falls ihr Computer gestohlen wird. Und Verschlüsselung kann dazu verwendet werden, die Überwachung durch die Regierung und den Diebstahl sensibler Unternehmensdaten zu vereiteln.

"Verschlüsselung funktioniert. Ordnungsgemäß implementierte starke Kryptosysteme sind eines der wenigen Dinge, auf die man sich verlassen kann." - Edward Snowden

Bei der asymmetrischen Schlüsselverschlüsselung (auch Public-Key-Verschlüsselung genannt) werden zwei verschiedene Schlüssel für die Ver- und Entschlüsselung verwendet. Der öffentliche Schlüssel kann frei verteilt werden, da er nur zum Sperren der Daten verwendet wird und niemals zum Entsperren. Ein Händler kann zum Beispiel einen öffentlichen Schlüssel verwenden, um Zahlungsdaten zu verschlüsseln, bevor er eine Transaktion zur Autorisierung an ein Zahlungsabwicklungsunternehmen sendet. Das letztgenannte Unternehmen benötigt den privaten Schlüssel, um die Kartendaten zu entschlüsseln und die Zahlung zu verarbeiten. Die asymmetrische Verschlüsselung wird auch verwendet, um die Identität im Internet mit SSL-Zertifikaten zu überprüfen.

Unabhängig davon, welche Art von Schlüssel verwendet wird, praktizieren die Benutzer von Verschlüsselungen in der Regel eine regelmäßige Schlüsselrotation, um die Wahrscheinlichkeit zu verringern, dass ein kompromittierter Schlüssel zur Entschlüsselung aller sensiblen Daten verwendet wird. Die Rotation der Schlüssel begrenzt die Menge der Daten, die mit einem einzigen Schlüssel verschlüsselt werden. Sollte ein Verschlüsselungsschlüssel kompromittiert werden, sind nur die mit diesem Schlüssel verschlüsselten Daten angreifbar.

Bisher bestand einer der Nachteile der Verschlüsselung von Daten in Anwendungen darin, dass die Verschlüsselung Anwendungsfunktionen wie Sortieren und Suchen unterbricht. Da der verschlüsselte Text in einem anderen Format als die Originaldaten vorliegt, kann die Verschlüsselung auch die Feldvalidierung unterbrechen, wenn eine Anwendung bestimmte Formate in Feldern wie Zahlungskartennummern oder E-Mail-Adressen erfordert. Neue Verschlüsselungssysteme, die die Reihenfolge, das Format und die Durchsuchbarkeit der Daten erhalten, machen es für Unternehmen einfacher, ihre Daten zu schützen, ohne die Endbenutzerfunktionalität in geschäftskritischen Anwendungen zu beeinträchtigen. In der Regel gibt es jedoch einen Kompromiss zwischen der Anwendungsfunktionalität und der Stärke der Verschlüsselung.

Tokenisierung Definition

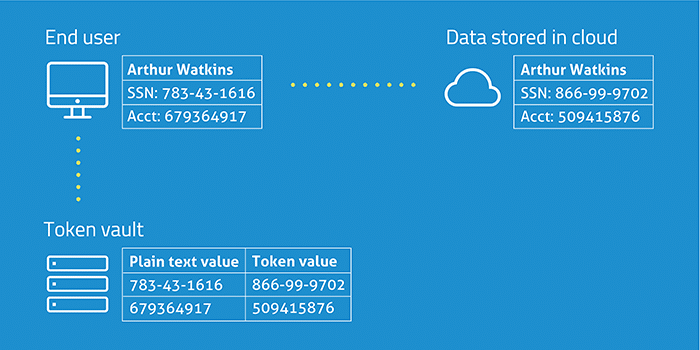

Bei der Tokenisierung wird ein aussagekräftiger Datensatz, z.B. eine Kontonummer, in eine zufällige Zeichenkette, ein so genanntes Token, umgewandelt, das bei einer Verletzung keinen sinnvollen Wert hat. Token dienen als Verweis auf die ursprünglichen Daten, können aber nicht zum Erraten dieser Werte verwendet werden. Denn anders als bei der Verschlüsselung wird bei der Tokenisierung kein mathematischer Prozess verwendet, um die sensiblen Daten in das Token umzuwandeln. Es gibt keinen Schlüssel oder Algorithmus, der verwendet werden kann, um die Originaldaten für ein Token abzuleiten. Stattdessen wird bei der Tokenisierung eine Datenbank, der so genannte Token-Tresor, verwendet, in dem die Beziehung zwischen dem sensiblen Wert und dem Token gespeichert wird. Die echten Daten im Tresorraum werden dann gesichert, oft durch Verschlüsselung.

Der Token-Wert kann in verschiedenen Anwendungen als Ersatz für die echten Daten verwendet werden. Wenn die echten Daten abgerufen werden müssen - zum Beispiel bei der Verarbeitung einer wiederkehrenden Kreditkartenzahlung - wird das Token an den Tresor übermittelt und der Index wird verwendet, um den echten Wert zur Verwendung im Autorisierungsprozess abzurufen. Für den Endbenutzer wird dieser Vorgang nahtlos vom Browser oder der Anwendung fast augenblicklich ausgeführt. Er merkt wahrscheinlich nicht einmal, dass die Daten in der Cloud in einem anderen Format gespeichert sind.

Der Vorteil von Token ist, dass es keine mathematische Beziehung zu den realen Daten gibt, die sie darstellen. Wenn sie durchbrochen werden, haben sie keine Bedeutung. Kein Schlüssel kann sie auf die echten Datenwerte zurückführen. Auch bei der Gestaltung eines Tokens kann man Überlegungen anstellen, um ihn nützlicher zu machen. Zum Beispiel können die letzten vier Ziffern einer Zahlungskartennummer im Token gespeichert werden, so dass die tokenisierte Nummer (oder ein Teil davon) auf den Kassenbon des Kunden gedruckt werden kann, so dass er einen Verweis auf seine tatsächliche Kreditkartennummer sehen kann. Die gedruckten Zeichen könnten alle Sternchen plus die letzten vier Ziffern sein. In diesem Fall verfügt der Händler aus Sicherheitsgründen nur über ein Token und nicht über eine echte Kartennummer.

Anwendungsfälle für Verschlüsselung und Tokenisierung

Der häufigste Anwendungsfall für die Tokenisierung ist der Schutz von Zahlungskartendaten, damit Händler ihre Verpflichtungen gemäß PCI DSS reduzieren können. Verschlüsselung kann auch zum Schutz von Kontodaten verwendet werden. Da die Daten aber immer noch vorhanden sind, wenn auch in einem verschlüsselten Format, muss das Unternehmen sicherstellen, dass die gesamte technologische Infrastruktur, die zum Speichern und Übertragen dieser Daten verwendet wird, den PCI DSS-Anforderungen vollständig entspricht.

Token werden zunehmend zum Schutz anderer Arten von sensiblen oder personenbezogenen Daten verwendet, darunter Sozialversicherungsnummern, Telefonnummern, E-Mail-Adressen, Kontonummern usw. Die Backend-Systeme vieler Organisationen verlassen sich auf Sozialversicherungsnummern, Reisepassnummern und Führerscheinnummern als eindeutige Identifikatoren. Da diese eindeutigen Identifikatoren in diese Systeme eingewoben sind, ist es sehr schwierig, sie zu entfernen. Und diese Identifikatoren werden auch für den Zugriff auf Informationen für die Rechnungsstellung, den Bestellstatus und den Kundendienst verwendet. Tokenisierung wird jetzt zum Schutz dieser Daten eingesetzt, um die Funktionalität von Backend-Systemen aufrechtzuerhalten, ohne dass personenbezogene Daten für Angreifer sichtbar werden.

Die Verschlüsselung kann zwar zum Schutz strukturierter Felder, wie z.B. derjenigen, die Zahlungskartendaten und personenbezogene Daten enthalten, verwendet werden, aber auch zum Schutz unstrukturierter Daten in Form langer Textpassagen, wie z.B. Absätze oder sogar ganzer Dokumente, kann sie eingesetzt werden. Verschlüsselung ist auch der ideale Weg, um mit Dritten ausgetauschte Daten zu sichern und Daten zu schützen und die Identität online zu überprüfen, da die andere Partei nur einen kleinen Verschlüsselungsschlüssel benötigt. SSL oder Secure Sockets Layer, die Grundlage des sicheren Datenaustauschs im Internet, stützt sich auf Verschlüsselung, um einen sicheren Tunnel zwischen dem Endbenutzer und der Website zu schaffen. Die asymmetrische Schlüsselverschlüsselung ist auch eine wichtige Komponente der SSL-Zertifikate, die zur Überprüfung der Identität verwendet werden.

Sowohl Verschlüsselung als auch Tokenisierung werden heute regelmäßig zum Schutz von Daten eingesetzt, die in Cloud-Diensten oder -Anwendungen gespeichert sind. Je nach Anwendungsfall kann ein Unternehmen Verschlüsselung, Tokenisierung oder eine Kombination aus beidem verwenden, um verschiedene Arten von Daten zu schützen und unterschiedliche gesetzliche Anforderungen zu erfüllen. Die Skyhigh Cloud Access Security Broker (CASB) zum Beispiel nutzt einen irreversiblen Einwegprozess, um benutzeridentifizierende Informationen vor Ort zu tokenisieren und die Unternehmensidentität zu verschleiern.

Da immer mehr Daten in die Cloud verlagert werden, werden Verschlüsselung und Tokenisierung eingesetzt, um die in Cloud-Diensten gespeicherten Daten zu schützen. Wenn eine Regierungsbehörde die in der Cloud gespeicherten Daten anfordert, kann der Dienstanbieter nur verschlüsselte oder mit Token versehene Informationen herausgeben, ohne dass die echten Daten freigegeben werden können. Dasselbe gilt für den Fall, dass sich ein Cyberkrimineller Zugang zu den in einem Cloud-Dienst gespeicherten Daten verschafft.