La tokenizzazione e la crittografia sono spesso citate insieme come mezzi per proteggere le informazioni quando vengono trasmesse su Internet o conservate a riposo. Oltre a contribuire a soddisfare le politiche di sicurezza dei dati della sua organizzazione, entrambe possono contribuire a soddisfare i requisiti normativi, come quelli previsti da PCI DSS, HIPAA-HITECH, GLBA, ITAR e il GDPR dell'UE. Sebbene la tokenizzazione e la crittografia siano entrambe tecnologie efficaci di offuscamento dei dati, non sono la stessa cosa e non sono intercambiabili. Ogni tecnologia ha i propri punti di forza e di debolezza e, in base a questi, l'una o l'altra dovrebbe essere il metodo preferito per proteggere i dati in diverse circostanze. In alcuni casi, come nel caso dei dati di pagamento elettronico, si utilizzano sia la crittografia che la tokenizzazione per proteggere il processo end-to-end.

| Crittografia |

Tokenizzazione |

- Trasforma matematicamente il testo in chiaro in testo cifrato utilizzando un algoritmo di crittografia e una chiave.

|

- Genera casualmente un valore token per il testo normale e memorizza la mappatura in un database.

|

- Scala a grandi volumi di dati con il solo utilizzo di una piccola chiave di crittografia per decifrare i dati.

|

- È difficile scalare in modo sicuro e mantenere le prestazioni quando il database aumenta di dimensioni.

|

- Utilizzato per i campi strutturati, ma anche per i dati non strutturati, come interi file.

|

- Utilizzato per i campi di dati strutturati, come i numeri di carta di pagamento o di previdenza sociale.

|

- Ideale per lo scambio di dati sensibili con terze parti che dispongono della chiave di crittografia.

|

- Difficile scambiare i dati, poiché richiede l'accesso diretto a un caveau di token che mappano i valori dei token.

|

- Gli schemi di crittografia che preservano il formato comportano il compromesso di una minore forza

|

- Il formato può essere mantenuto senza diminuire la forza della sicurezza.

|

- I dati originali lasciano l'organizzazione, ma in forma criptata.

|

- I dati originali non lasciano mai l'organizzazione, soddisfacendo alcuni requisiti di conformità.

|

![]()

Definizione di crittografia

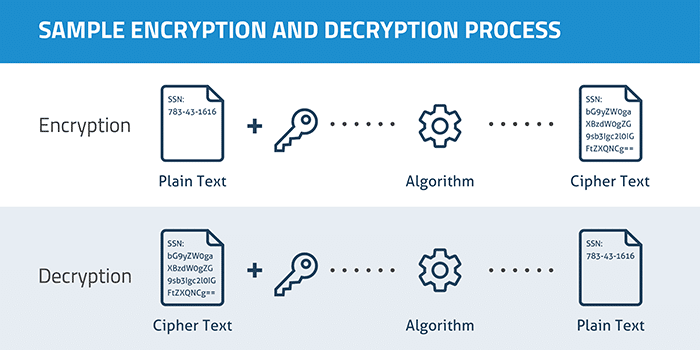

La crittografia è il processo di utilizzo di un algoritmo per trasformare le informazioni di testo in chiaro in una forma non leggibile chiamata testo cifrato. Sono necessari un algoritmo e una chiave di crittografia per decifrare le informazioni e riportarle al formato originale di testo in chiaro. Oggi la crittografia SSL è comunemente utilizzata per proteggere le informazioni trasmesse su Internet. Utilizzando le funzionalità di crittografia integrate nei sistemi operativi o strumenti di crittografia di terze parti, milioni di persone crittografano i dati sui loro computer per proteggersi dalla perdita accidentale di dati sensibili in caso di furto del computer. Inoltre, la crittografia può essere utilizzata per contrastare la sorveglianza governativa e il furto di dati aziendali sensibili.

"La crittografia funziona. I sistemi di crittografia forti implementati correttamente sono una delle poche cose su cui si può fare affidamento". - Edward Snowden

Nella crittografia a chiave asimmetrica (chiamata anche crittografia a chiave pubblica), vengono utilizzate due chiavi diverse per i processi di crittografia e decrittografia. La chiave pubblica può essere distribuita liberamente, poiché viene utilizzata solo per bloccare i dati e mai per sbloccarli. Ad esempio, un commerciante può utilizzare una chiave pubblica per crittografare i dati di pagamento prima di inviare una transazione che deve essere autorizzata da una società di elaborazione dei pagamenti. Quest'ultima società dovrà disporre della chiave privata per decifrare i dati della carta ed elaborare il pagamento. La crittografia a chiave asimmetrica viene utilizzata anche per convalidare l'identità su Internet, utilizzando i certificati SSL.

Indipendentemente dal tipo di chiave utilizzata, gli utenti della crittografia in genere praticano una rotazione regolare delle chiavi per ridurre la probabilità che una chiave compromessa venga utilizzata per decifrare tutti i dati sensibili. La rotazione delle chiavi limita la quantità di dati che vengono crittografati utilizzando una singola chiave. Nel caso in cui una chiave di crittografia venga compromessa, solo i dati crittografati con quella chiave sarebbero vulnerabili.

Finora, uno degli inconvenienti della crittografia dei dati all'interno delle applicazioni è che la crittografia interrompe le funzionalità dell'applicazione, come l'ordinamento e la ricerca. Poiché il testo cifrato è in un formato diverso dai dati originali, la crittografia può anche interrompere la convalida dei campi, se un'applicazione richiede formati specifici all'interno dei campi, come i numeri delle carte di pagamento o gli indirizzi e-mail. I nuovi schemi di crittografia che preservano l'ordine, il formato e la ricerca stanno rendendo più facile per le organizzazioni proteggere le loro informazioni senza sacrificare la funzionalità dell'utente finale all'interno delle applicazioni business-critical. Tuttavia, di solito esiste un compromesso tra la funzionalità dell'applicazione e la forza della crittografia.

![]()

Definizione di tokenizzazione

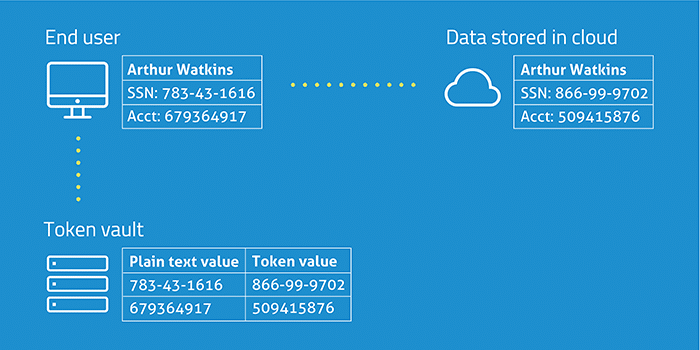

La tokenizzazione è il processo di trasformazione di un dato significativo, come un numero di conto, in una stringa casuale di caratteri chiamata token, che non ha alcun valore significativo se violata. I token servono come riferimento ai dati originali, ma non possono essere utilizzati per indovinare tali valori. Questo perché, a differenza della crittografia, la tokenizzazione non utilizza un processo matematico per trasformare le informazioni sensibili in token. Non esiste una chiave o un algoritmo che possa essere utilizzato per ricavare i dati originali di un token. Invece, la tokenizzazione utilizza un database, chiamato token vault, che memorizza la relazione tra il valore sensibile e il token. I dati reali nel caveau vengono poi protetti, spesso tramite crittografia.

Il valore del token può essere utilizzato in diverse applicazioni come sostituto dei dati reali. Se è necessario recuperare i dati reali - ad esempio, nel caso dell'elaborazione di un pagamento ricorrente con carta di credito - il token viene inviato al vault e l'indice viene utilizzato per recuperare il valore reale da utilizzare nel processo di autorizzazione. Per l'utente finale, questa operazione viene eseguita senza problemi dal browser o dall'applicazione, quasi istantaneamente. Probabilmente non si accorgerà nemmeno che i dati sono archiviati nel cloud in un formato diverso.

Il vantaggio dei token è che non esiste una relazione matematica con i dati reali che rappresentano. Se vengono violati, non hanno alcun significato. Nessuna chiave può riportarli ai valori reali dei dati. Si può anche considerare il design di un token per renderlo più utile. Ad esempio, le ultime quattro cifre di un numero di carta di pagamento possono essere conservate nel token, in modo che il numero tokenizzato (o una parte di esso) possa essere stampato sulla ricevuta del cliente, in modo che possa vedere un riferimento al suo numero di carta di credito effettivo. I caratteri stampati potrebbero essere tutti asterischi più le ultime quattro cifre. In questo caso, l'esercente dispone solo di un token, non di un vero numero di carta, per motivi di sicurezza.

![]()

Casi d'uso per la crittografia e la tokenizzazione

Il caso d'uso più comune per la tokenizzazione è la protezione dei dati delle carte di pagamento, in modo che gli esercenti possano ridurre i loro obblighi in base agli standard PCI DSS. La crittografia può essere utilizzata anche per proteggere i dati del conto, ma poiché i dati sono ancora presenti, anche se in formato di testo cifrato, l'organizzazione deve assicurarsi che l'intera infrastruttura tecnologica utilizzata per archiviare e trasmettere questi dati sia pienamente conforme ai requisiti PCI DSS.

Sempre più spesso, i token vengono utilizzati per proteggere altri tipi di informazioni sensibili o di identificazione personale, come i numeri di previdenza sociale, i numeri di telefono, gli indirizzi e-mail, i numeri di conto e così via. I sistemi di backend di molte organizzazioni si basano sui numeri di previdenza sociale, sui numeri di passaporto e sui numeri di patente come identificatori unici. Poiché questi identificatori unici sono integrati in questi sistemi, è molto difficile rimuoverli. Inoltre, questi identificatori sono utilizzati per accedere alle informazioni per la fatturazione, lo stato degli ordini e il servizio clienti. La tokenizzazione viene ora utilizzata per proteggere questi dati, per mantenere la funzionalità dei sistemi backend senza esporre le PII agli aggressori.

Sebbene la crittografia possa essere utilizzata per proteggere i campi strutturati, come quelli che contengono i dati delle carte di pagamento e le PII, può anche essere utilizzata per proteggere i dati non strutturati sotto forma di lunghi passaggi testuali, come paragrafi o addirittura interi documenti. La crittografia è anche il modo ideale per proteggere i dati scambiati con terzi e per proteggere i dati e convalidare l'identità online, poiché l'altra parte ha bisogno solo di una piccola chiave di crittografia. SSL o Secure Sockets Layer, la base della condivisione sicura dei dati su Internet oggi, si basa sulla crittografia per creare un tunnel sicuro tra l'utente finale e il sito web. La crittografia a chiave asimmetrica è anche un componente importante dei certificati SSL utilizzati per convalidare l'identità.

Sia la crittografia che la tokenizzazione sono oggi regolarmente utilizzate per proteggere i dati archiviati nei servizi o nelle applicazioni cloud. A seconda del caso d'uso, un'organizzazione può utilizzare la crittografia, la tokenizzazione o una combinazione di entrambe per proteggere diversi tipi di dati e soddisfare diversi requisiti normativi. Skyhigh Cloud Access Security Broker (CASB), ad esempio, sfrutta un processo unidirezionale irreversibile per tokenizzare le informazioni di identificazione degli utenti in sede e offuscare l'identità aziendale.

Poiché sempre più dati si spostano nel cloud, la crittografia e la tokenizzazione vengono utilizzate per proteggere i dati archiviati nei servizi cloud. In particolare, se un'agenzia governativa richiede un mandato di comparizione per i dati archiviati nel cloud, il fornitore di servizi può consegnare solo informazioni crittografate o tokenizzate, senza poter sbloccare i dati reali. Lo stesso vale se un cybercriminale accede ai dati archiviati in un servizio cloud.