रैंसमवेयर हमलों में नया हॉट नाम लैप्सस $ है। यदि आपने पहले उनके बारे में नहीं सुना है, तो आपने शायद उन कुछ कंपनियों के बारे में सुना होगा जिन पर उन्होंने हमला किया था, जिनमें एनवीडिया, सैमसंग, ओक्टा और माइक्रोसॉफ्ट शामिल हैं - बस कुछ ही नाम रखने के लिए। बेख़बर के लिए, लैप्सस $ एक हैकिंग समूह है जो डेटा चोरी और जबरन वसूली पर केंद्रित है। समूह मुख्य रूप से निगमों को लक्षित करता है, और उल्लेखनीय वैश्विक हताहतों की संख्या के काफी निराशाजनक सरणी को रैक करता है।

अक्सर, LAPSUS$ ने कंपनियों के अंदर मानवीय कमजोरियों का दुरुपयोग किया, जैसे कि उनके आईटी या ग्राहक सहायता। अन्य मामलों में, उन्होंने डार्क-वेब मार्केटप्लेस से पहले से ही हैक किए गए लॉगिन टोकन खरीदे। आमतौर पर, कुछ साइबर सुरक्षा पेशेवर इन्हें निम्न-स्तरीय खतरों के रूप में देख सकते हैं। वास्तविकता यह है कि परिष्कार एकमात्र मीट्रिक नहीं है जो एक हैकर को अधिक खतरनाक बनाता है; यह उनका दुस्साहस भी है।

चित्र 1: Skyhigh Security: विसंगतियों का पता लगाना संदिग्ध गतिविधि को फ़्लैग करना

चित्र 1: Skyhigh Security: विसंगतियों का पता लगाना संदिग्ध गतिविधि को फ़्लैग करना

सोशल इंजीनियरिंग रणनीति और सिम कार्ड स्वैपिंग को नियोजित करने से लेकर, चालाक फ़िशिंग हमलों और आंतरिक कर्मचारियों को लुभाने के लिए, लैप्सस $ ऑपरेटर वीपीएन और वर्चुअल डेस्कटॉप इन्फ्रास्ट्रक्चर (वीडीआई) के लोकप्रिय साधनों के माध्यम से कॉर्पोरेट नेटवर्क में पैर जमाने के लिए प्रस्तावित संसाधनों को भुनाते हैं।

यह स्पष्ट रूप से इस तथ्य पर प्रकाश डालता है कि यदि मनुष्य आपके लिए काम करते हैं, तो आप सोशल इंजीनियरिंग की चपेट में हैं। किसी को भी ईमानदार नहीं माना जाना चाहिए। क्लाउड संसाधनों के लिए तत्काल निहितार्थ यह है कि आपको लोगों को अपना काम करने के लिए वास्तव में आवश्यक पहुंच अनुमतियों को बहुत कम से कम करना चाहिए। जैसा कि क्लाउड आमतौर पर बहुत संवेदनशील संसाधनों को संग्रहीत करता है, अत्यधिक अनुमतियों के साथ उल्लंघन किए जा सकने वाले किसी भी व्यक्ति को प्रदान करना (वस्तुतः सभी!) संगठन के मुकुट गहने के लिए अनुचित जोखिम का कारण बन सकता है।

ये उल्लंघन कैसे हुए?

मुख्य रूप से बड़े पैमाने पर सोशल इंजीनियरिंग और हेरफेर तकनीकों का उपयोग करते हुए, लैप्सस समूह ने विश्व स्तर पर पीड़ितों की एक प्रभावशाली सूची जमा की है। दिलचस्प बात यह है कि घटनाएं एक सामान्य दृष्टिकोण साझा करती हैं; वे सभी वैध क्रेडेंशियल्स का उपयोग करते थे, अंततः उस पहचान को जो भी अनुमति दी गई थी, उसका दुरुपयोग करते थे। ये हमले एक स्पष्ट अनुस्मारक हैं कि प्रमाणीकरण (आप कौन हैं?) और प्राधिकरण (आप क्या कर सकते हैं?) सुरक्षा मुद्रा के लिए महत्वपूर्ण हैं। कम से कम विशेषाधिकार और शून्य विश्वास के सिद्धांत कभी भी अधिक लागू नहीं हुए हैं।

क्या किया जा सकता है?

प्रमाणीकरण और प्राधिकरण के लिए आपके सर्वोत्तम प्रयासों के बावजूद, प्रेरित अंदरूनी सूत्रों के हाथों एक उल्लंघन अभी भी हो सकता है।

यह सवाल पूछता है, "आप कैसे निर्धारित करते हैं कि एक विश्वसनीय, अधिकृत इकाई के कार्य दुर्भावनापूर्ण हैं?" अनुमति सेट में समय के साथ रेंगने और बढ़ने की एक गंदी आदत होती है।

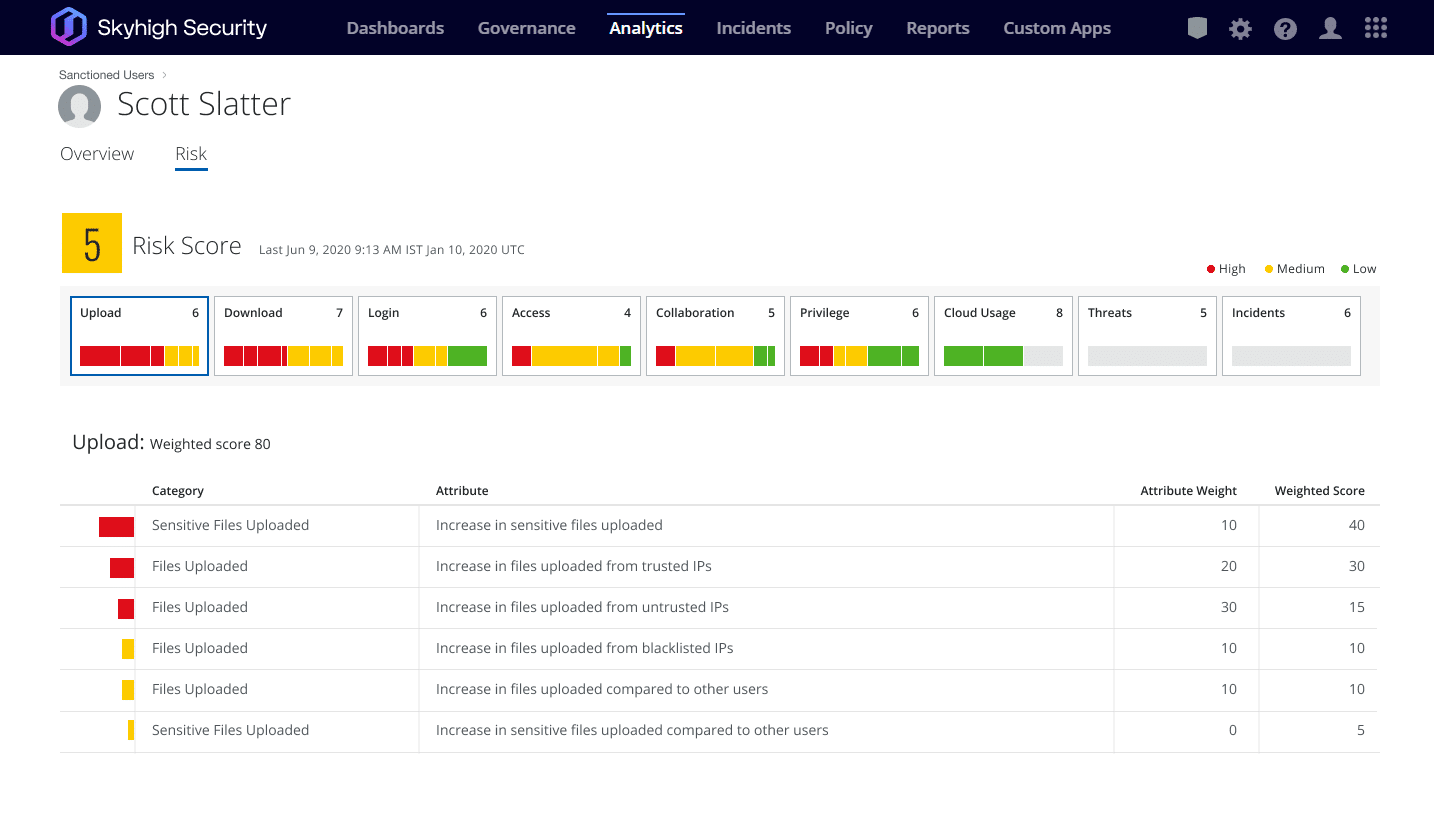

चित्र 2: Skyhigh Security: उपयोगकर्ता जोखिम स्कोरिंग संभावित अंदरूनी खतरों को उजागर करता है

चित्र 2: Skyhigh Security: उपयोगकर्ता जोखिम स्कोरिंग संभावित अंदरूनी खतरों को उजागर करता है

के हिस्से के रूप में a Zero Trust Network Access (जेडटीएनए) दृष्टिकोण, संगठनों को अपने नेटवर्क को विभाजित करने, उनके अनुरोध उपकरणों का आकलन करने और प्रासंगिक रूप से ऐप्स और संसाधनों तक पहुंच प्रदान करने के लिए प्रोत्साहित किया जाता है (डीएलपी और डीएलपी का उपयोग करके) Remote Browser Isolation क्षमताओं)।

एक अंदरूनी खतरे के दुर्भाग्यपूर्ण मामले में, विसंगति-आधारित पहचान और व्यवहार विश्लेषण क्षमताएं उस विशिष्ट संदर्भ के लिए "सामान्य गतिविधि" की आधार रेखा का निर्माण करके असामान्य और संभावित खतरनाक व्यवहारों को स्पॉट और कम करने में मदद कर सकती हैं, अंततः किसी भी विसंगतियों को उजागर करने के लिए या तेजी से कार्रवाई करने के लिए विचलन।

चित्र 3: Skyhigh Security: उपयोगकर्ता जोखिम गुण और गतिविधि भार

चित्र 3: Skyhigh Security: उपयोगकर्ता जोखिम गुण और गतिविधि भार

लेकिन, ज़ाहिर है, सुरक्षा केवल तकनीकी नियंत्रणों के संग्रह से अधिक है। सुरक्षा चिकित्सकों को अपने हितधारकों और विश्वसनीय संस्थाओं द्वारा उपयोग की जाने वाली अनुमतियों, प्रक्रियाओं और प्रक्रियाओं की समीक्षा करनी चाहिए - आंतरिक और तृतीय पक्ष दोनों। उपरोक्त हमलों ने सुरक्षा जगत को इन बुनियादी बातों पर ध्यान देने के लिए प्रेरित किया है।