랜섬웨어 공격의 새로운 핫한 이름은 Lapsus$입니다. 이전에 들어본 적이 없다면 Nvidia, 삼성, Okta, Microsoft 등 이들이 공격한 기업 중 일부에 대해 들어보셨을 것입니다. 잘 모르는 분들을 위해 설명하자면, Lapsus$는 데이터 도용과 갈취에 중점을 둔 해킹 그룹입니다. 이 그룹은 주로 기업을 표적으로 삼고 있으며, 전 세계적으로 주목할 만한 많은 사상자를 발생시켰습니다.

LAPSUS$는 종종 IT 또는 고객 지원과 같은 기업 내부의 인적 약점을 악용했습니다. 다른 경우에는 다크웹 마켓플레이스에서 이미 해킹된 로그인 토큰을 구매하기도 했습니다. 일반적으로 일부 사이버 보안 전문가들은 이를 낮은 수준의 위협으로 간주할 수 있습니다. 하지만 실제로 해커를 더 위협적으로 만드는 것은 정교함만이 아니라 대담함입니다.

그림 1: Skyhigh Security: 의심스러운 활동을 표시하는 이상 징후 탐지

그림 1: Skyhigh Security: 의심스러운 활동을 표시하는 이상 징후 탐지

사회 공학 전술과 SIM 카드 스와핑부터 교묘한 피싱 공격과 내부 직원에 대한 노골적인 유인까지, Lapsus$ 운영자들은 제공되는 리소스를 활용하여 VPN과 가상 데스크톱 인프라(VDI)라는 대중적인 수단을 통해 기업 네트워크에 침투할 수 있는 발판을 마련합니다.

이는 사람이 당신을 위해 일하면 사회 공학에 취약하다는 사실을 생생하게 강조합니다. 아무도 부패할 수 없는 존재로 취급되어서는 안 됩니다. 클라우드 리소스에 대한 즉각적인 시사점은 사람들이 업무를 수행하는 데 실제로 필요한 최소한의 액세스 권한으로 줄여야 한다는 것입니다. 클라우드에는 일반적으로 매우 민감한 리소스가 저장되므로 침해 가능성이 있는 사람(사실상 모든 사람!)에게 과도한 권한을 제공하면 조직의 핵심 리소스가 부당하게 노출될 수 있습니다.

이러한 침해는 어떻게 발생했을까요?

주로 대규모 사회 공학 및 조작 기술을 사용하는 Lapsus$ 그룹은 전 세계적으로 엄청난 피해자 목록을 축적해 왔습니다. 흥미롭게도 이 사건들은 모두 유효한 인증 정보를 사용하여 궁극적으로 해당 인증 정보에 부여된 권한을 남용한다는 공통된 접근 방식을 가지고 있습니다. 이러한 공격은 보안 태세에 있어 인증(신원 확인)과 권한 부여(무엇을 할 수 있는가?)가 매우 중요하다는 사실을 다시 한 번 일깨워줍니다. 최소 권한과 제로 트러스트의 원칙이 그 어느 때보다 중요해졌습니다.

무엇을 할 수 있나요?

인증 및 권한 부여를 위해 최선을 다하더라도 동기 부여가 있는 내부자의 손에 의해 침해가 발생할 수 있습니다.

"신뢰할 수 있고 권한이 부여된 주체의 행위가 악의적인지 어떻게 판단할 수 있을까요?"라는 질문이 생깁니다. 권한 집합은 시간이 지남에 따라 점점 커지는 고약한 버릇이 있습니다.

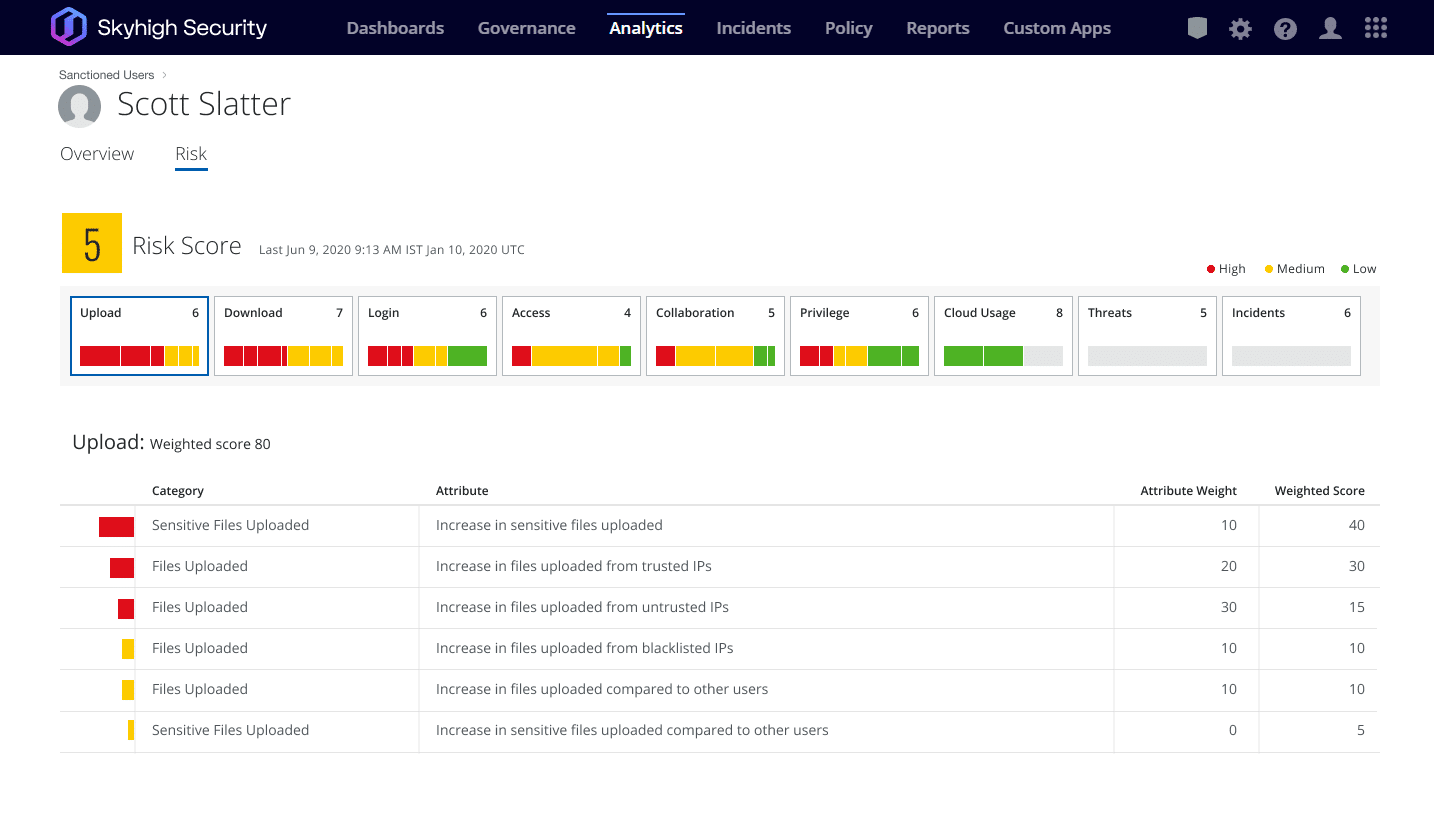

그림 2: Skyhigh Security: 잠재적 내부자 위협을 강조하는 사용자 위험 점수

그림 2: Skyhigh Security: 잠재적 내부자 위협을 강조하는 사용자 위험 점수

Zero Trust Network Access (ZTNA) 접근 방식의 일환으로 조직은 네트워크를 세분화하고, 요청하는 디바이스를 평가하며, 앱 및 리소스에 대한 액세스를 상황에 맞게 프로비저닝(DLP 및 Remote Browser Isolation 기능 사용)하는 것이 좋습니다.

내부자 위협이 발생한 경우, 이상 징후 기반 탐지 및 행동 분석 기능은 특정 상황에 대한 '정상 활동'의 기준을 구축하여 비정상적이고 잠재적으로 위험한 행동을 발견하고 완화하여 궁극적으로 신속한 조치를 취할 수 있도록 이상 징후나 편차를 강조하는 데 도움이 될 수 있습니다.

그림 3: Skyhigh Security: 사용자 위험 속성 및 활동 가중치

그림 3: Skyhigh Security: 사용자 위험 속성 및 활동 가중치

하지만 보안은 단순한 기술적 제어의 집합 그 이상입니다. 보안 실무자는 이해관계자와 신뢰할 수 있는 기관(내부 및 외부)이 사용하는 권한, 프로세스 및 절차를 검토해야 합니다. 앞서 언급한 공격으로 인해 보안 업계는 이러한 기본 사항에 주의를 기울이게 되었습니다.