ทรัพยากร

ข่าวกรองย่อย

(ค่าไถ่) ขณะนี้ผู้ใช้ Microsoft 365 มีช่องโหว่อยู่ที่ใด

ใครบอกว่าสภาพแวดล้อมระบบคลาวด์มีภูมิคุ้มกันต่อการโจมตีของแรนซัมแวร์

โดย Rodman Ramezanian - Enterprise Cloud Security Advisor

3 สิงหาคม 2565 อ่าน 7 นาที

ความเข้าใจผิดที่พบบ่อยในหมู่องค์กรและผู้ใช้ของพวกเขานําไปสู่ความเชื่อที่ว่าสภาพแวดล้อมระบบคลาวด์มีภูมิคุ้มกันต่อภัยคุกคามของแรนซัมแวร์ อย่างไรก็ตาม ในการค้นพบล่าสุดโดยนักวิจัยของ Proofpoint ผู้ประสงค์ร้ายสามารถกระตุ้นการโจมตีของแรนซัมแวร์โดยใช้ประโยชน์จากการสํารองข้อมูลเวอร์ชันไฟล์ Microsoft 365 ซึ่งพร้อมใช้งานด้วยคุณสมบัติ "บันทึกอัตโนมัติ" ของไฟล์ดั้งเดิมของแพลตฟอร์ม

พูดง่ายๆ ก็คือ อาชญากรไซเบอร์สามารถเข้ารหัสไฟล์เวอร์ชันที่รู้จักทั้งหมด แม้กระทั่งไฟล์ที่สํารองไว้ ในลักษณะที่ทําให้ไม่สามารถแก้ไขได้หากไม่มีการสํารองข้อมูลเฉพาะหรือคีย์ถอดรหัสจากผู้โจมตี

น่าเสียดายที่นี่ไม่ใช่ครั้งแรกที่แรนซัมแวร์ข้ามเส้นเข้าสู่โลกของ Microsoft 365 ย้อนกลับไปเมื่อ 6 ปีที่แล้ว สายพันธุ์แรนซัมแวร์ Cerber ได้ตั้งเป้าไปที่ Microsoft 365 และจัดการเพื่อเปิดเผยผู้ใช้หลายล้านคนด้วยการโจมตีซีโร่เดย์แบบใหม่ที่มีความสามารถในการหลีกเลี่ยงความปลอดภัยของ Microsoft 365 ดั้งเดิม

คุณถามอย่างไร? การใช้เทคนิคที่คล้ายกันยังคงใช้อยู่ในปัจจุบัน: อีเมลฟิชชิ่งที่มีไฟล์แนบที่เป็นอันตรายหลอกให้ผู้ใช้อนุญาตเนื้อหามาโครแอปพลิเคชันของบุคคลที่สามเป็นอาวุธและวิธีการอื่น ๆ

เนื่องจากบริการคลาวด์สะสมผู้ใช้จํานวนมากในระบบนิเวศเดียวพวกเขาจึงกลายเป็นเป้าหมายหลักสําหรับอาชญากรไซเบอร์ ลองนึกภาพความเสียหายที่การโจมตีแรนซัมแวร์ที่ออกแบบมาอย่างดีสามารถสร้างความเสียหายให้กับองค์กรส่วนใหญ่ที่ใช้บริการ Microsoft 365 ทั้งหมด ในปี 2020 ดังที่เราเห็นในการโจมตี SolarWinds และ Microsoft ที่ประสบความสําเร็จเป็นครั้งแรก ผลกระทบทางเศรษฐกิจมีศักยภาพที่จะทําลายล้าง

การละเมิดเหล่านี้เกิดขึ้นได้อย่างไร?

บริการและแอปพลิเคชันระบบคลาวด์มีความสําคัญต่อภารกิจสําหรับธุรกิจมากกว่าที่เคยเป็นมา ไม่น่าแปลกใจเลยว่าทําไมผู้กระทําความผิดทางอาญายังคงวางแพลตฟอร์มคลาวด์เช่น Microsoft 365 ไว้ในกากบาทโดยรู้ว่าเหยื่อมีแนวโน้มที่จะจ่ายค่าไถ่มากขึ้น เวกเตอร์การโจมตีที่นี่เกี่ยวข้องกับการใช้ประโยชน์จากฟีเจอร์ดั้งเดิมของ Microsoft 365 สําหรับการสํารองข้อมูลบนคลาวด์ ภัยคุกคามที่ "อาศัยอยู่นอกแผ่นดิน" โดยใช้เครื่องมือและพารามิเตอร์ในตัวมักจะบรรเทาได้ยากกว่า เนื่องจากสามารถนําไปใช้ในทางที่ผิดได้ง่ายขึ้นและตรวจจับและป้องกันได้ยากกว่า

สิ่งที่สามารถทําได้?

การผสมผสานแนวทางปฏิบัติที่ดีที่สุดสามารถช่วยลดผลกระทบของการโจมตีเช่นนี้ได้อย่างมาก โดยเฉพาะอย่างยิ่งเมื่อเวกเตอร์การโจมตีเริ่มต้นที่นี่ยังคงเกี่ยวข้องกับการประนีประนอมของบัญชี Microsoft 365 โดยการเข้าครอบครอง

ไม่ควรมองข้ามมาตรการพื้นฐาน เช่น การบังคับใช้ Step-Up และ Multi-Factor Authentication (MFA) การบังคับใช้มาตรฐานรหัสผ่านที่รัดกุม การรักษาการควบคุมการเข้าถึงข้อมูลประจําตัวที่เข้มงวด และการลงทุนอย่างต่อเนื่องในโปรแกรมการฝึกอบรมความตระหนักรู้ของพนักงาน

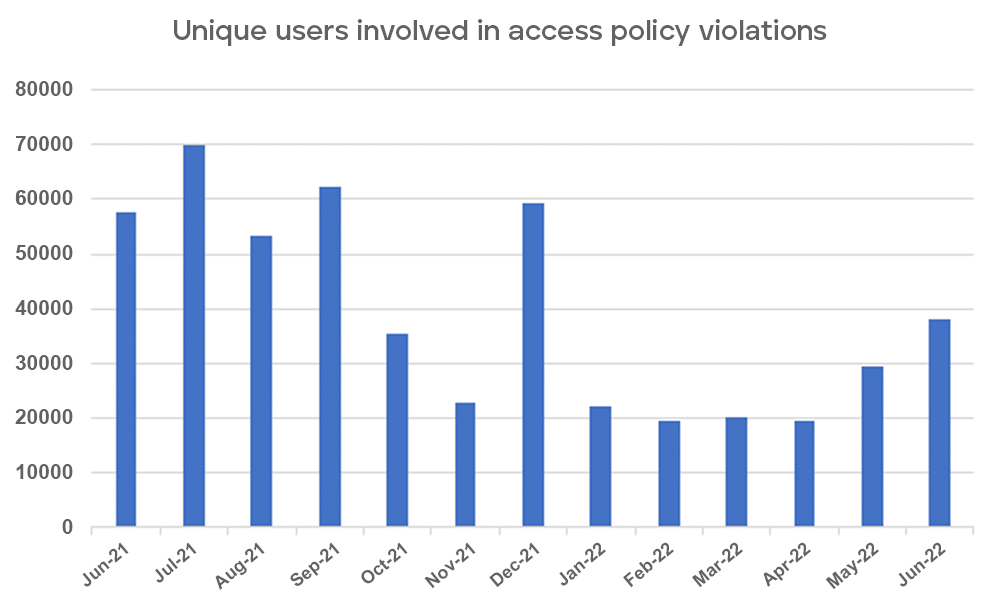

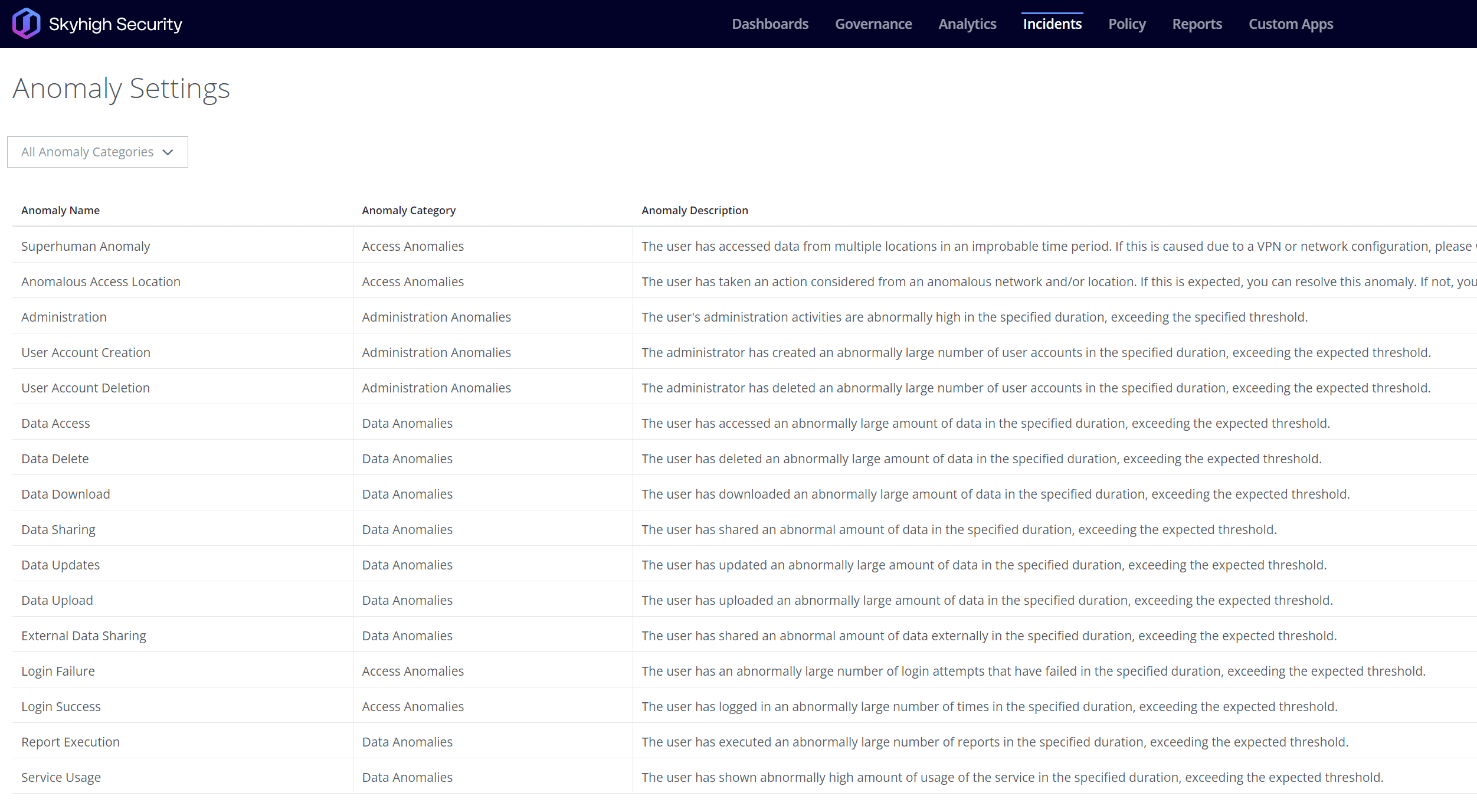

การป้องกันความเสี่ยงดังกล่าวทันทีจะเป็นเรื่องที่ท้าทายเสมอด้วยเหตุผลที่กล่าวมาข้างต้น ด้วยเหตุผลดังกล่าว ให้ตั้งค่าทริกเกอร์และพารามิเตอร์ความผิดปกติเพื่อตรวจหาค่าผิดปกติและกิจกรรมที่น่าสงสัยซึ่งอาจเป็นอันตราย เช่น การดําเนินการด้านการดูแลระบบที่ผิดปกติหรือคําขอเข้าถึงข้อมูลที่อาจเป็นสัญญาณเตือนสําหรับการแก้ไขขีดจํากัดการสํารองข้อมูลเวอร์ชันและการกําหนดค่าการบันทึกอัตโนมัติ

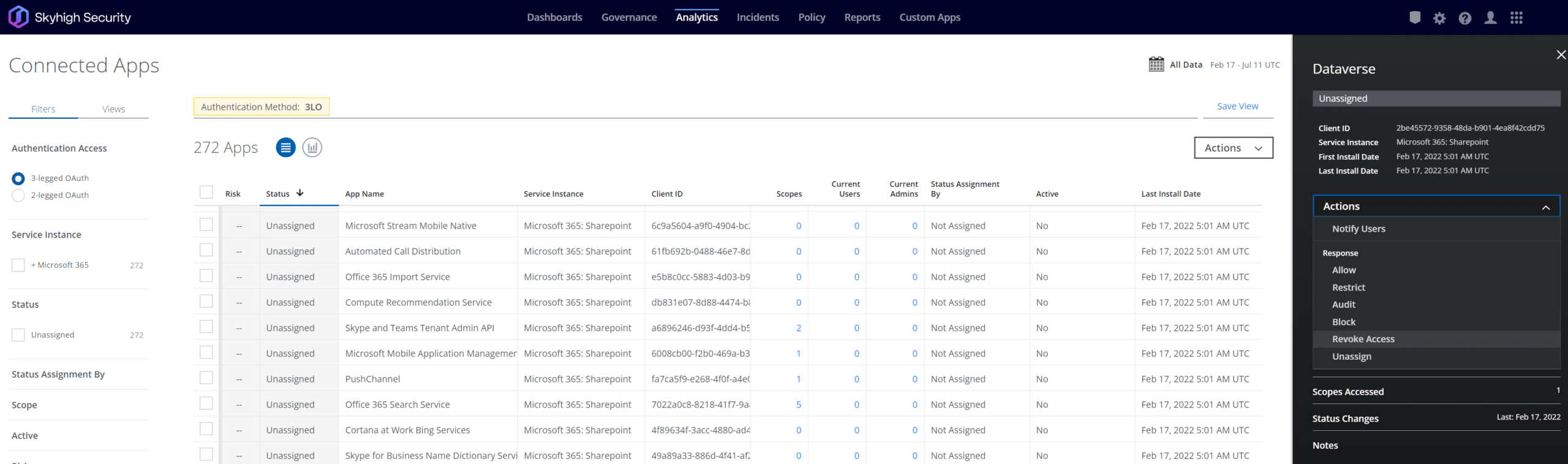

แอปพลิเคชันของบริษัทอื่นจํานวนมากเชื่อมต่อกับแพลตฟอร์ม SaaS (เช่น Microsoft 365 ในกรณีนี้) ผ่านโทเค็น OAuth โทเค็น OAuth ไม่จําเป็นต้องตรวจสอบสิทธิ์ผ่านผู้ให้บริการข้อมูลประจําตัวหลังจากให้สิทธิ์ครั้งแรกซึ่งแตกต่างจากผู้ใช้ใหม่ที่เข้าสู่ระบบ เมื่อแอปมีสิทธิ์เข้าถึง Microsoft 365 และข้อมูลผ่าน OAuth แอปจะรักษาการเข้าถึงนั้นไว้อย่างไม่มีกําหนดจนกว่าจะมีการเพิกถอนการเข้าถึง ด้วยเหตุนี้ ตรวจสอบให้แน่ใจว่าคุณเพิกถอนโทเค็นและเข้าถึงแอปที่น่าสงสัยที่ติดต่อกลับเข้าสู่การเช่า Microsoft 365 ของคุณ

องค์กรควรวางแผนสําหรับสิ่งที่เลวร้ายที่สุดเสมอโดยใช้ความคิดแบบ "ถือว่าละเมิด" ดังนั้นในช่วงเวลาเช่นนี้การสํารองข้อมูลแบบออฟไลน์จึงไม่ใช่ความคิดที่ไม่ดีนอกเหนือจากขั้นตอนการกู้คืน BC / DR ที่ผ่านการทดลองและทดสอบแล้ว

ใช้ Skyhigh Security?

- บังคับใช้การรับรองความถูกต้องแบบ Step-Up สําหรับกรณีการใช้งานที่อาจมีความเสี่ยงสูง

- ใช้เกณฑ์ความผิดปกติ เพื่อเน้นพฤติกรรมที่น่าสงสัยซึ่งอาจรับประกันการตรวจสอบเพิ่มเติม

- ใช้ความผิดปกติของข้อมูล เพื่อตั้งค่าสถานะการเข้าถึงไฟล์และบันทึกที่ผิดปกติภายใน Microsoft 365 หรือบริการอื่นๆ ที่ถูกลงโทษของคุณ

- วิเคราะห์ความผิดปกติของการเข้าถึง ที่อาจบ่งบอกถึงความพยายามในการเข้าถึงโดยไม่ได้รับอนุญาต

- ค้นพบความผิดปกติของการเข้าถึงที่มีสิทธิพิเศษ ในกรณีที่ผู้ใช้ที่เป็นผู้ดูแลระบบอาจมีพฤติกรรมที่น่าสงสัย

- เพิกถอนแอปของบริษัทอื่นที่เชื่อมต่อ ซึ่งอาจอํานวยความสะดวกในการเข้าถึงข้อมูลภายใน Microsoft 365

ด้วยประสบการณ์ในอุตสาหกรรมความปลอดภัยทางไซเบอร์ที่ยาวนานกว่า 11 ปี Rodman Ramezanian เป็นที่ปรึกษาด้านความปลอดภัยบนคลาวด์ระดับองค์กร ซึ่งรับผิดชอบด้านการให้คําปรึกษาด้านเทคนิค Skyhigh Security. ในบทบาทนี้ Rodman มุ่งเน้นไปที่รัฐบาลกลางออสเตรเลียกลาโหมและองค์กรองค์กรเป็นหลัก

Rodman เชี่ยวชาญในด้าน Adversarial Threat Intelligence, Cyber Crime, Data Protection และ Cloud Security เขาเป็นผู้ประเมิน IRAP ที่ได้รับการรับรองจาก Australian Signals Directorate (ASD) ซึ่งปัจจุบันถือใบรับรอง CISSP, CCSP, CISA, CDPSE, Microsoft Azure และ MITRE ATT&CK CTI

ตรงไปตรงมา Rodman มีความหลงใหลอย่างแรงกล้าในการอธิบายเรื่องที่ซับซ้อนในแง่ง่ายๆ ช่วยให้คนทั่วไปและผู้เชี่ยวชาญด้านความปลอดภัยรายใหม่เข้าใจว่าอะไร ทําไม และอย่างไรของการรักษาความปลอดภัยทางไซเบอร์

ไฮไลท์การโจมตี

- ขั้นตอนแรกในการโจมตีแรนซัมแวร์บนคลาวด์มักจะเกี่ยวข้องกับกลยุทธ์ทั่วไป เช่น แคมเปญฟิชชิ่ง การโจมตีแบบเดรัจฉาน และ/หรือแอปพลิเคชันของบุคคลที่สามที่เป็นอันตรายซึ่งใช้ประโยชน์จากโทเค็น OAuth ที่ผสานรวมกับ Microsoft OneDrive/SharePoint

- เมื่อบัญชี Microsoft 365 ถูกแทรกซึมแล้ว จะสามารถค้นพบไฟล์ผู้ใช้ทั่วทั้งแพลตฟอร์มได้

- ผู้โจมตีเริ่มใช้คุณลักษณะ "บันทึกอัตโนมัติ" และ "การควบคุมเวอร์ชัน" ดั้งเดิมในทางที่ผิด ซึ่งสร้างการสํารองข้อมูลบนคลาวด์ของไฟล์เวอร์ชันเก่า (มีวัตถุประสงค์เพื่อช่วยให้ผู้ใช้กู้คืนสําเนาเก่าของไฟล์ที่แก้ไขแล้ว)

- ด้วยการลดจํานวนขีด จํากัด เวอร์ชันของไลบรารีเอกสารให้เป็นตัวเลขที่ต่ํากว่าผู้โจมตีจะต้องแก้ไขเพียงเล็กน้อยจากนั้นเข้ารหัสไฟล์มากกว่าขีด จํากัด เวอร์ชันนั้นเพื่อให้ไม่สามารถเข้าถึงไฟล์ได้

- ในกรณีที่ไม่มีการสํารองข้อมูลภายนอกเหยื่อจะต้องจ่ายค่าไถ่