Les entreprises et leurs utilisateurs croient souvent à tort que les environnements en nuage sont à l'abri des menaces de ransomware. Cependant, selon une découverte récente des chercheurs de Proofpoint, des acteurs malveillants peuvent lancer des attaques de ransomware en exploitant les sauvegardes de versions de fichiers de Microsoft 365 - disponibles grâce à la fonction native de sauvegarde automatique des fichiers de la plateforme.

En termes simples, un cybercriminel peut crypter toutes les versions connues d'un fichier, même celles qui ont été sauvegardées, d'une manière qui les rend irréparables sans sauvegardes spécifiques ou sans clé de décryptage de l'attaquant.

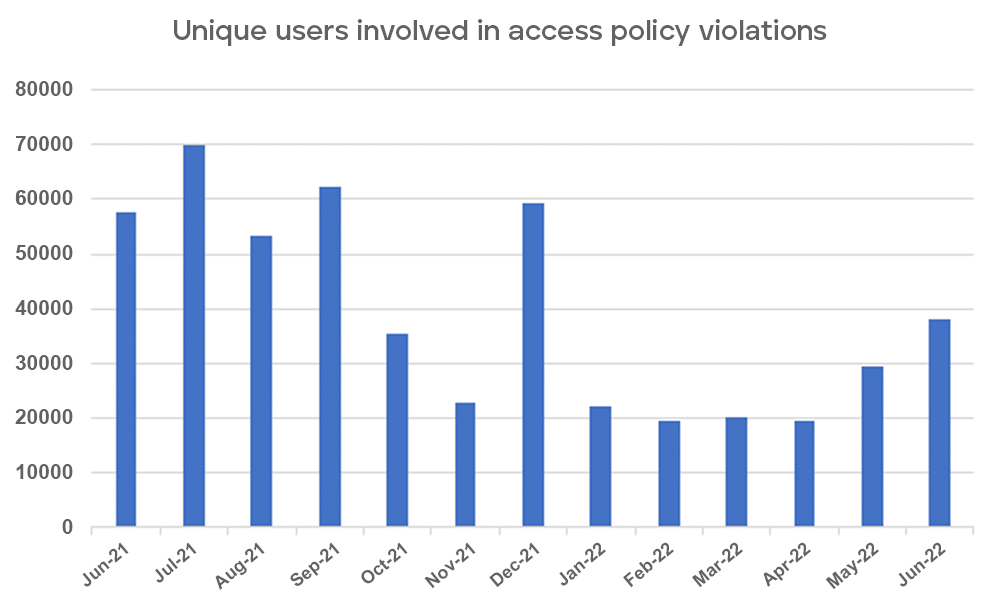

Figure 1. Nombre de logiciels malveillants trouvés dans les applications SaaS, y compris MS Teams

Figure 1. Nombre de logiciels malveillants trouvés dans les applications SaaS, y compris MS Teams

Malheureusement, ce n'est pas la première fois qu'un ransomware s'attaque au monde de Microsoft 365. Il y a six ans, la souche de ransomware Cerber avait jeté son dévolu sur Microsoft 365 et était parvenue à exposer des millions d'utilisateurs à une attaque inédite de type "zero-day", capable de contourner la sécurité native de Microsoft 365.

Comment ? En utilisant des techniques similaires encore utilisées aujourd'hui : des courriels d'hameçonnage avec des fichiers malveillants en pièce jointe, l'incitation des utilisateurs à autoriser le contenu de macros, l'utilisation d'applications tierces et diverses autres méthodes.

À mesure que les services en nuage rassemblent un grand nombre d'utilisateurs au sein d'un même écosystème, ils deviennent des cibles de choix pour les cybercriminels. Imaginez les dégâts qu'une attaque par ransomware bien conçue peut infliger à un large segment d'entreprises qui utilisent toutes les services de Microsoft 365. En 2020, comme nous l'avons vu lors des premières attaques réussies contre SolarWinds et Microsoft, les impacts économiques pourraient être dévastateurs.

Comment ces violations se sont-elles produites ?

Les services et applications en nuage sont plus que jamais essentiels à la mission des entreprises. Il n'est donc pas étonnant que les acteurs criminels continuent de placer les plateformes en nuage telles que Microsoft 365 dans leur ligne de mire, sachant que les victimes seront beaucoup plus enclines à payer les rançons. Les vecteurs d'attaque ici impliquent l'exploitation des fonctions natives de Microsoft 365 pour les sauvegardes dans le nuage. Les menaces qui "vivent sur le terrain" en utilisant des outils et des paramètres intégrés sont généralement plus difficiles à atténuer, car elles peuvent être exploitées plus facilement et sont plus difficiles à détecter et à prévenir.

Que peut-on faire ?

Une combinaison de bonnes pratiques peut contribuer à réduire de manière significative l'impact de telles attaques, en particulier lorsque le vecteur d'attaque initial implique toujours la compromission d'un compte Microsoft 365 par prise de contrôle.

Il ne faut pas négliger les mesures de base telles que l'activation de Step-Up et de l'authentification multifactorielle (MFA), l'application de normes strictes en matière de mots de passe, le maintien de contrôles d'accès stricts et l'investissement continu dans les programmes de formation de sensibilisation des employés.

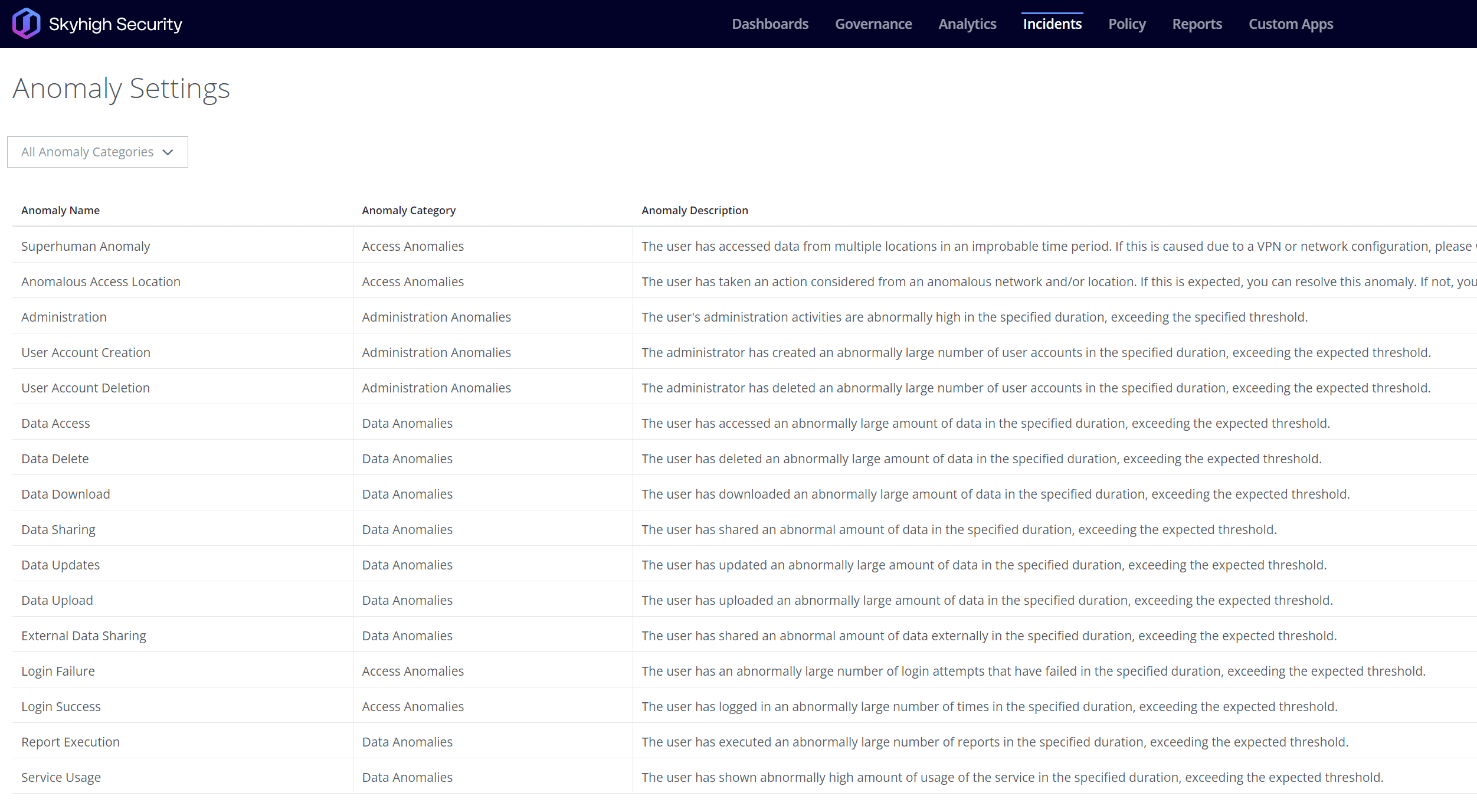

Figure 2. Skyhigh Security: Catégories d'anomalies pour les comportements détectés

Figure 2. Skyhigh Security: Catégories d'anomalies pour les comportements détectés

Il sera toujours difficile d'empêcher purement et simplement ces risques pour les raisons mentionnées ci-dessus. Pour cette raison, définissez des déclencheurs et des paramètres d'anomalie pour détecter les valeurs aberrantes suspectes et les activités potentiellement menaçantes, telles que les actions administratives anormales ou les demandes d'accès aux données qui peuvent être les signaux d'alerte d'une altération des limites de sauvegarde de la version et des configurations AutoSave.

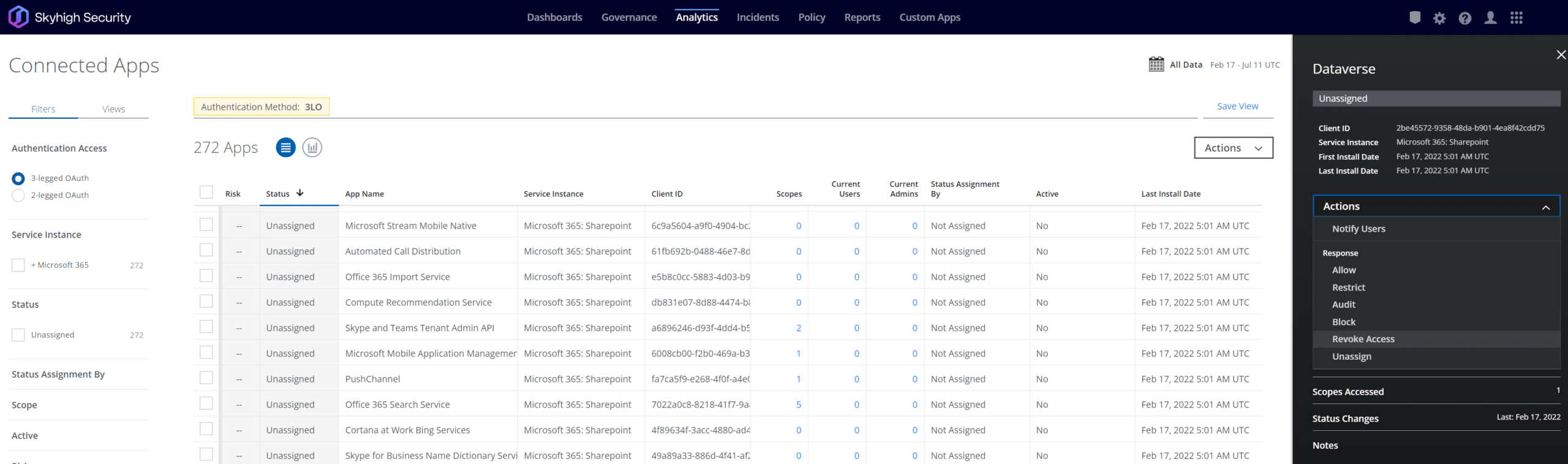

De nombreuses applications tierces se connectent aux plateformes SaaS (comme Microsoft 365 dans ce cas) via des jetons OAuth. Contrairement aux nouveaux utilisateurs qui se connectent à un environnement, les jetons OAuth n'ont pas besoin de s'authentifier via un fournisseur d'identité après leur attribution initiale. Une fois que l'application a accès à Microsoft 365 et à ses données via OAuth, elle conserve cet accès indéfiniment jusqu'à ce qu'il soit révoqué. Pour cette raison, veillez à révoquer les jetons et l'accès aux applications suspectes qui reviennent dans votre contrat de location Microsoft 365.

Les organisations devraient toujours se préparer au pire en adoptant un état d'esprit de type "assumez la violation". Ainsi, dans des périodes comme celle-ci, les sauvegardes hors ligne ne sont jamais une mauvaise idée en plus des procédures de récupération BC/DR qui ont fait leurs preuves.

Figure 3. Skyhigh Security: Révoquer l'accès aux applications connectées

Figure 3. Skyhigh Security: Révoquer l'accès aux applications connectées