يقود الاعتقاد الخاطئ الشائع بين المؤسسات ومستخدميها الاعتقاد بأن البيئات السحابية محصنة ضد تهديدات برامج الفدية. ومع ذلك ، في اكتشاف حديث قام به باحثو Proofpoint ، يمكن للجهات الفاعلة الخبيثة التحريض على هجمات برامج الفدية من خلال استغلال النسخ الاحتياطية لإصدار ملف Microsoft 365 - والتي تم توفيرها بفضل ميزة "الحفظ التلقائي" للملف الأصلي للنظام الأساسي.

بعبارات بسيطة ، يمكن لمجرم الإنترنت تشفير جميع الإصدارات المعروفة من الملف ، حتى تلك التي تم نسخها احتياطيا ، بطريقة تجعلها غير قابلة للإصلاح بدون نسخ احتياطية مخصصة أو مفتاح فك تشفير من المهاجم.

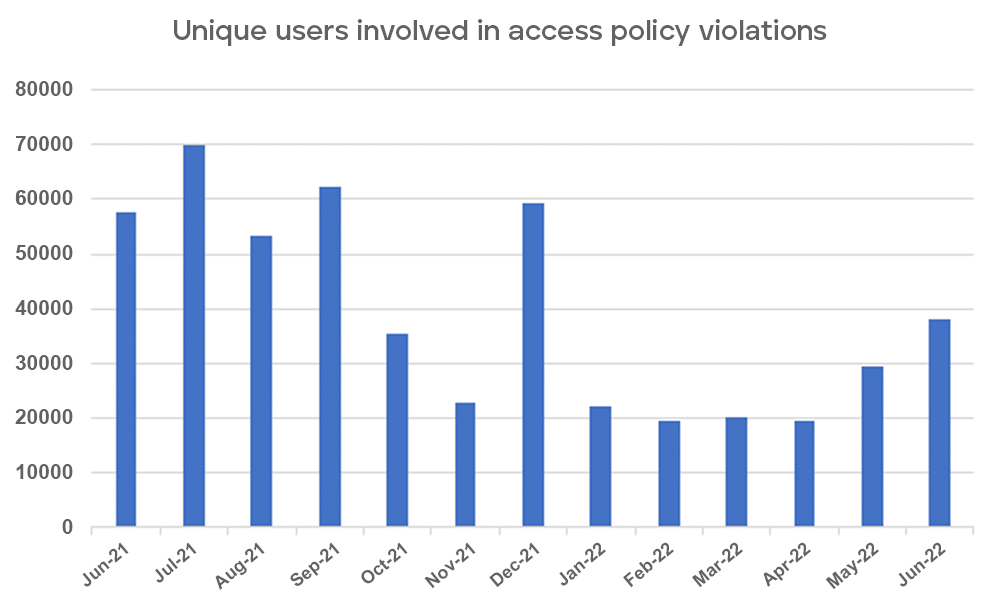

الشكل 1. عدد البرامج الضارة الموجودة في تطبيقات SaaS ، بما في ذلك MS Teams

الشكل 1. عدد البرامج الضارة الموجودة في تطبيقات SaaS ، بما في ذلك MS Teams

لسوء الحظ ، ليست هذه هي المرة الأولى التي تتجاوز فيها برامج الفدية الخط إلى عالم Microsoft 365. بالعودة إلى الوراء قبل 6 سنوات الآن ، وضعت سلالة Cerber ransomware أنظارها على Microsoft 365 وتمكنت من كشف ملايين المستخدمين بهجوم جديد في يوم الصفر لديه القدرة على التحايل على أمان Microsoft 365 الأصلي.

كيف تسأل؟ استخدام تقنيات مماثلة لا تزال قيد الاستخدام حتى اليوم: رسائل البريد الإلكتروني المخادعة التي تحتوي على مرفقات ملفات ضارة ، وخداع المستخدمين للسماح بمحتوى الماكرو ، وتسليح تطبيقات الطرف الثالث ، وطرق أخرى مختلفة.

نظرا لأن الخدمات السحابية تجمع أعدادا هائلة من المستخدمين في نظام بيئي واحد ، فإنها تصبح أهدافا رئيسية لمجرمي الإنترنت. فقط تخيل الضرر الذي يمكن أن يلحقه هجوم برامج الفدية المصممة جيدا بشريحة كبيرة من المؤسسات التي تستخدم جميعها خدمات Microsoft 365. في عام 2020 ، كما رأينا في الهجمات الناجحة الأولى على SolarWinds و Microsoft ، من المحتمل أن تكون الآثار الاقتصادية مدمرة.

كيف حدثت هذه الانتهاكات؟

تعد الخدمات والتطبيقات السحابية أكثر أهمية للمهام للشركات من أي وقت مضى. لا عجب إذن لماذا تستمر الجهات الفاعلة الإجرامية في وضع الأنظمة الأساسية السحابية مثل Microsoft 365 في مرماها ، مع العلم أن الضحايا سيكونون أكثر ميلا لدفع الفدية. تتضمن ناقلات الهجوم هنا استغلال ميزات Microsoft 365 الأصلية للنسخ الاحتياطية السحابية. عادة ما تكون التهديدات التي "تعيش على الأرض" باستخدام أدوات ومعايير مدمجة أكثر صعوبة في التخفيف منها ، حيث يمكن إساءة استخدامها بسهولة أكبر ويصعب اكتشافها ومنعها.

ما الذي يمكن عمله؟

يمكن أن تساعد مجموعة من أفضل الممارسات في تقليل تأثير مثل هذه الهجمات بشكل كبير، خاصة عندما لا يزال ناقل الهجوم الأولي هنا ينطوي على اختراق حساب Microsoft 365 عن طريق الاستيلاء.

لا ينبغي التغاضي عن التدابير الأساسية مثل فرض المصادقة متعددة العوامل (MFA) ، وفرض معايير قوية لكلمات المرور ، والحفاظ على ضوابط صارمة للوصول إلى الهوية ، ومواصلة الاستثمار في برامج تدريب توعية الموظفين.

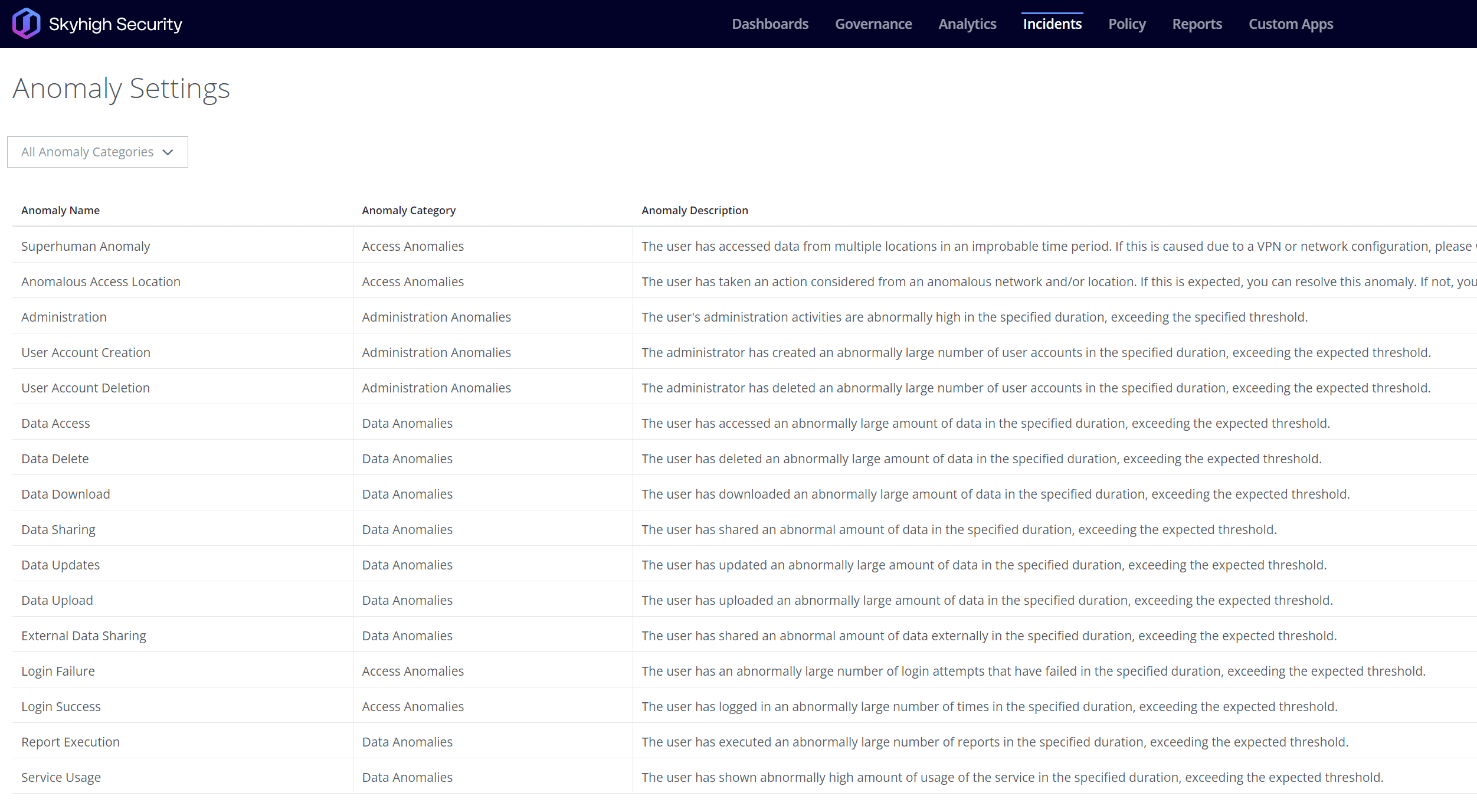

الشكل 2. Skyhigh Securityفئات الشذوذ للسلوكيات المكتشفة:

الشكل 2. Skyhigh Securityفئات الشذوذ للسلوكيات المكتشفة:

إن منع مثل هذه المخاطر بشكل مباشر سيكون دائما تحديا للأسباب المذكورة أعلاه. لهذا السبب، قم بتعيين المشغلات ومعلمات الشذوذ لاكتشاف القيم المتطرفة المشبوهة والأنشطة التي قد تكون مهددة، مثل الإجراءات الإدارية غير الطبيعية أو طلبات الوصول إلى البيانات التي قد تكون إشارات تحذير للتلاعب بحدود النسخ الاحتياطي للإصدار وتكوينات الحفظ التلقائي.

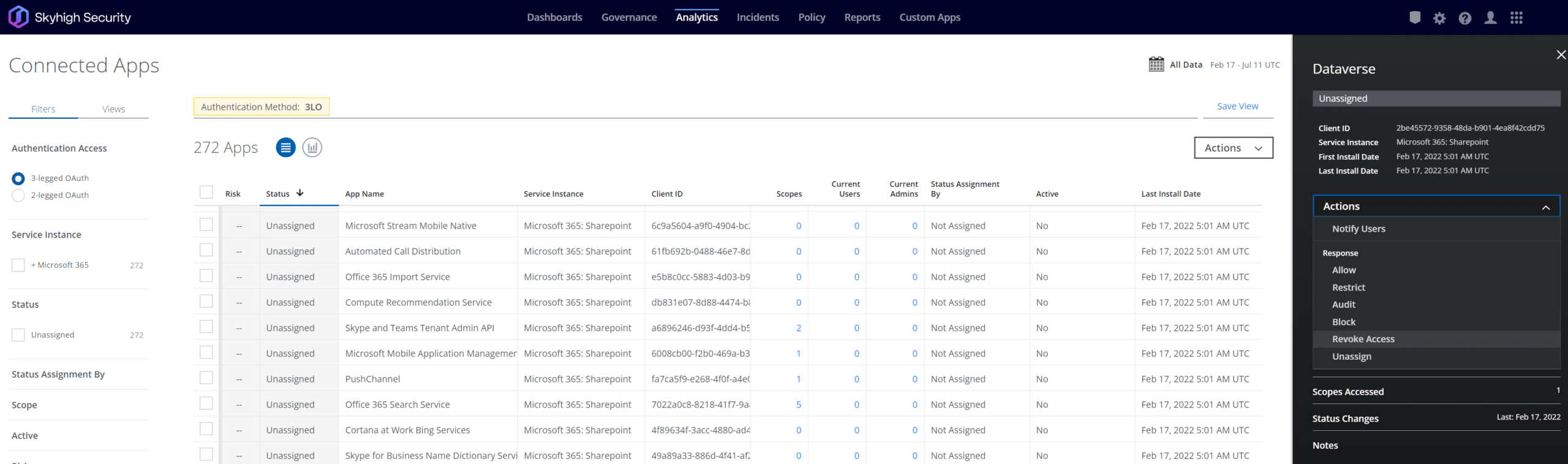

تتصل العديد من تطبيقات الجهات الخارجية بأنظمة SaaS الأساسية (مثل Microsoft 365 في هذه الحالة) عبر رموز OAuth المميزة. على عكس المستخدمين الجدد الذين يسجلون الدخول إلى بيئة، لا تحتاج رموز OAuth المميزة إلى المصادقة عبر موفر الهوية بعد منحها الأولي. بمجرد وصول التطبيق إلى Microsoft 365 وبياناته عبر OAuth، فإنه يحتفظ بهذا الوصول إلى أجل غير مسمى حتى يتم إبطال الوصول. لهذا السبب، تأكد من إبطال الرموز المميزة والوصول إلى التطبيقات المشبوهة التي تعود إلى عقد إيجار Microsoft 365 الخاص بك.

يجب على المنظمات دائما التخطيط للأسوأ من خلال تبني عقلية "افتراض الخرق". وبالتالي ، في مثل هذه الأوقات ، لا تعد النسخ الاحتياطية في وضع عدم الاتصال فكرة سيئة أبدا بالإضافة إلى إجراءات استرداد BC / DR التي تم تجربتها واختبارها.

الشكل 3. Skyhigh Securityإبطال الوصول إلى التطبيقات المتصلة:

الشكل 3. Skyhigh Securityإبطال الوصول إلى التطبيقات المتصلة: