Risorse

DIGEST DELL'INTELLIGENCE

L'evoluzione del ransomware

Gli attacchi spostano l'attenzione dalla crittografia dei file all'esfiltrazione dei dati per l'estorsione

Di Rodman Ramezanian - Responsabile globale delle minacce al cloud

30 giugno 2023 7 Minuti di lettura

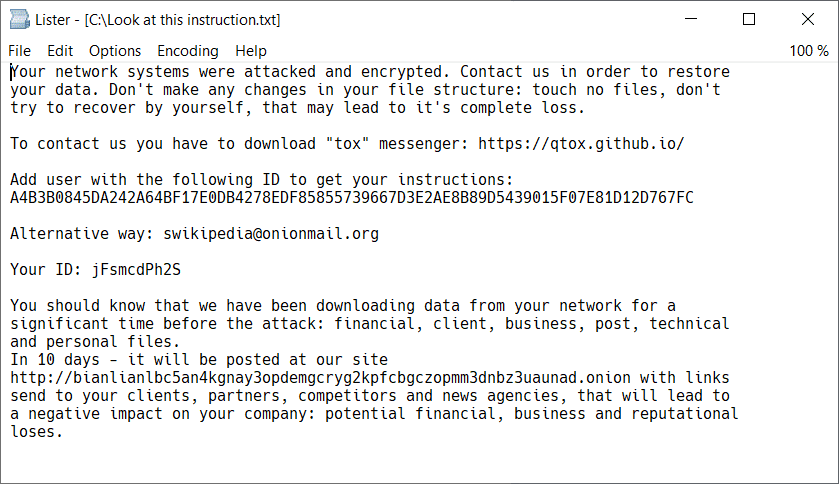

Un recente avviso rilasciato congiuntamente dal Federal Bureau of Investigation (FBI), dalla Cybersecurity and Infrastructure Security Agency (CISA) e dall'Australian Cyber Security Centre (ACSC) illustra in dettaglio l'aumento delle minacce poste dal gruppo di ransomware ed estorsione BianLian. Con il gruppo di criminali informatici attivo dal giugno 2022, sembra che la crittografia più convenzionale dei file delle vittime per il pagamento del ransomware sia ora passata all'esfiltrazione dei dati compromessi a scopo di ricatto ed estorsione.

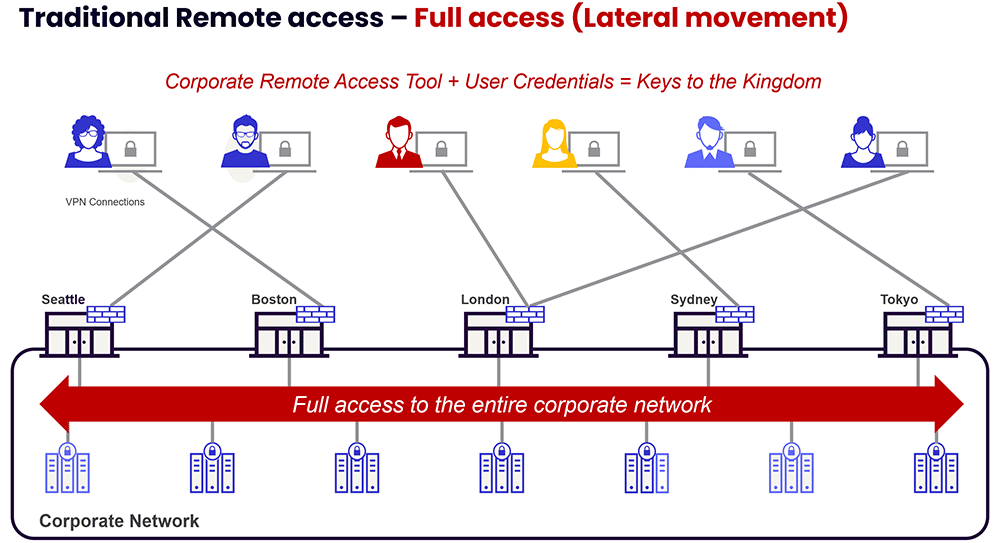

Generalmente accedendo tramite credenziali valide del Remote Desktop Protocol (RDP), la campagna ransomware di BianLian ha preso di mira organizzazioni note nei settori dell'istruzione, della sanità, delle infrastrutture critiche, delle banche, dei servizi finanziari e assicurativi, dei media e dell'intrattenimento, della produzione e di altri settori verticali.

Secondo l'advisory, "il gruppo BianLian si impegna in ulteriori tecniche per fare pressione sulla vittima affinché paghi il riscatto; ad esempio, stampando la nota di riscatto sulle stampanti della rete compromessa. I dipendenti delle aziende vittime hanno anche riferito di aver ricevuto telefonate minatorie da persone associate al gruppo BianLian".

Tra le numerose precauzioni e raccomandazioni offerte dalle rispettive agenzie di intelligence, l'advisory sottolinea l'importanza che le organizzazioni "... limitino rigorosamente l'uso di RDP e di altri servizi di desktop remoto..." per ridurre le superfici di attacco e negare le opportunità di movimenti laterali non autorizzati. Questo è particolarmente importante perché il gruppo BianLian, a differenza della maggior parte degli altri gruppi di ransomware, si basa principalmente sullo sfruttamento tecnico degli strumenti di accesso remoto, piuttosto che sulle più ortodosse Tattiche, Tecniche e Procedure (TTP) che dipendono esclusivamente da e-mail di phishing non richieste.

Con una maggiore attenzione all'esfiltrazione dei dati, quest'ultima iterazione del ceppo di ransomware di BianLian "utilizza il File Transfer Protocol e Rclone, uno strumento utilizzato per sincronizzare i file sull'archiviazione cloud, al fine di esfiltrare i dati. L'FBI ha osservato che gli attori del gruppo BianLian installano Rclone e altri file in cartelle generiche e tipicamente non controllate... ACSC ha osservato che gli attori del gruppo BianLian utilizzano il servizio di condivisione file Mega per esfiltrare i dati delle vittime".

Perché si verificano questi incidenti?

Oggi, il ransomware come vettore di minaccia a sé stante non sarebbe esattamente considerato "nuovo". Dove ci sono dati, c'è un'opportunità per gli attori delle minacce di tenere in ostaggio queste informazioni sensibili e chiedere un pagamento per il loro rilascio. Questo concetto risale agli albori delle infezioni da malware, quando il ceppo del "virus dell'AIDS" entrò in scena come uno dei primi casi di ransomware.

L'approccio di estorsione e furto di dati continua a crescere in popolarità tra i gruppi di ransomware, poiché le organizzazioni vittime stanno assumendo una posizione più rigida nel cedere alle tradizionali richieste di pagamento del ransomware. Con questo rinnovato 'modus operandi', gli attori delle minacce ottengono l'accesso iniziale, si muovono lateralmente nelle reti della vittima, trovano dati sensibili/validi per la successiva esfiltrazione, distribuiscono i loro payload ransomware e infine emettono le loro richieste. Da quel momento, se l'organizzazione vittima non paga la richiesta di riscatto iniziale, gli attori delle minacce minacciano di diffondere i dati rubati online.

Sfortunatamente, questo modello di doppia estorsione, nuovo e migliorato, si sta diffondendo sempre di più tra i criminali informatici e le loro campagne di minacce, in cui richiedono pagamenti separati per decriptare i sistemi colpiti e per non divulgare i dati rubati della vittima.

Cosa si può fare?

Come minimo, le linee guida di sicurezza fondamentali e l'autenticazione multifattoriale devono essere attivate e utilizzate ogni volta che è possibile. Questo è specificamente indicato nel suddetto avviso come "autenticazione multifattoriale resistente al phishing". BianLian è l'ennesimo esempio di come le credenziali statiche e valide vengano ottenute e sfruttate per facilitare un maggiore accesso all'infrastruttura della vittima.

Il ransomware, come suggerisce il nome, si concentra principalmente sul tenere in ostaggio i dati di un'organizzazione vittima per ottenere un riscatto (non ci sono punti per aver indovinato questa frase). Come? Tradizionalmente, questo avviene criptando i file della vittima. Se i file della sua organizzazione sono stati presi in ostaggio utilizzando gli algoritmi di crittografia del gruppo di minacce, il team di Avast ha sviluppato uno strumento di decrittografia specifico per BianLian, per aiutare le vittime a recuperare gratuitamente i dati crittografati ed evitare di pagare il riscatto agli aggressori.

Inoltre, le organizzazioni sono fortemente incoraggiate a sfruttare gli Indicatori di Compromissione (IOC) noti nelle loro piattaforme appropriate per rilevare, rimediare e prevenire le infezioni BianLian.

Come sottolineato dalle rispettive agenzie di intelligence nel loro avviso, la riduzione della superficie di attacco è un'importante tecnica di mitigazione del rischio da considerare, in particolare quando i movimenti laterali sembrano essere un'altra TTP comune. Limitare rigorosamente RDP e i servizi di desktop remoto è una raccomandazione comune offerta per le minacce recenti come Lapsus$ e Venus, ed è una raccomandazione che dovrebbe essere presa altrettanto seriamente per BianLian.

È comprensibile che le organizzazioni di oggi facciano molto affidamento sui servizi e sulle funzionalità di accesso remoto per consentire ai loro dipendenti di funzionare e collaborare in ambienti distribuiti. Per questo motivo, adottare un approccio pesante, semplicemente "eliminando" gli strumenti RDP esistenti, potrebbe non essere fattibile. Le organizzazioni devono invece trovare il modo di mitigare i rischi sottostanti associati all'uso e allo sfruttamento dei desktop remoti, laddove possibile.

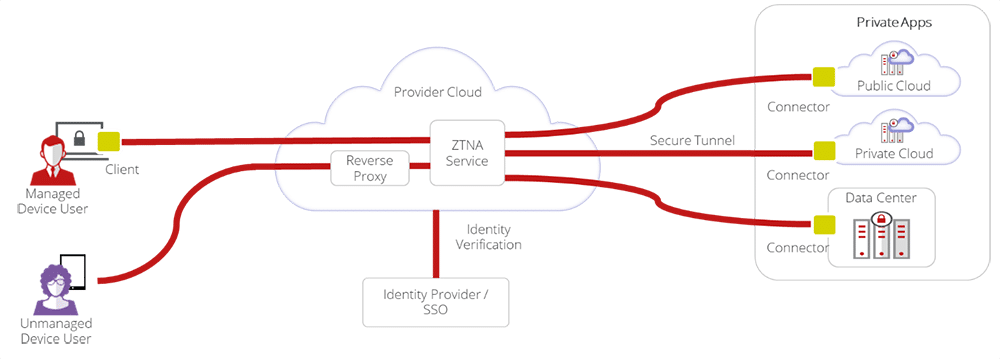

Ad esempio, l'allineamento ai principi di Zero Trust Network Access (ZTNA) può essere di grande aiuto nella riduzione della superficie di attacco: ciò significa che l'accesso a qualsiasi risorsa è negato per impostazione predefinita. Ogni utente e dispositivo, sia interno che remoto, è considerato non sicuro e rischioso, e la sua identità e la sua postura di sicurezza devono essere verificate prima di concedere l'accesso a risorse private sensibili, compresi i servizi di connettività RDP.

ZTNA consente alle organizzazioni di creare perimetri definiti dal software e di dividere la rete aziendale in molteplici micro-segmenti. Consentendo solo l'accesso con il "minimo privilegio" a specifiche applicazioni e risorse interne - e non all'intera rete sottostante a qualsiasi utente con chiavi di accesso valide - la superficie di attacco viene drasticamente ridotta, impedendo così il movimento laterale delle minacce da account o dispositivi compromessi.

Riferimenti:

- https://www.cisa.gov/news-events/cybersecurity-advisories/aa23-136a

- https://www.cisa.gov/sites/default/files/publications/fact-sheet-implementing-phishing-resistant-mfa-508c.pdf

- https://decoded.avast.io/threatresearch/decrypted-bianlian-ransomware/

- https://www.bleepingcomputer.com/news/security/venus-ransomware-targets-publicly-exposed-remote-desktop-services/

Utilizza Skyhigh Security?

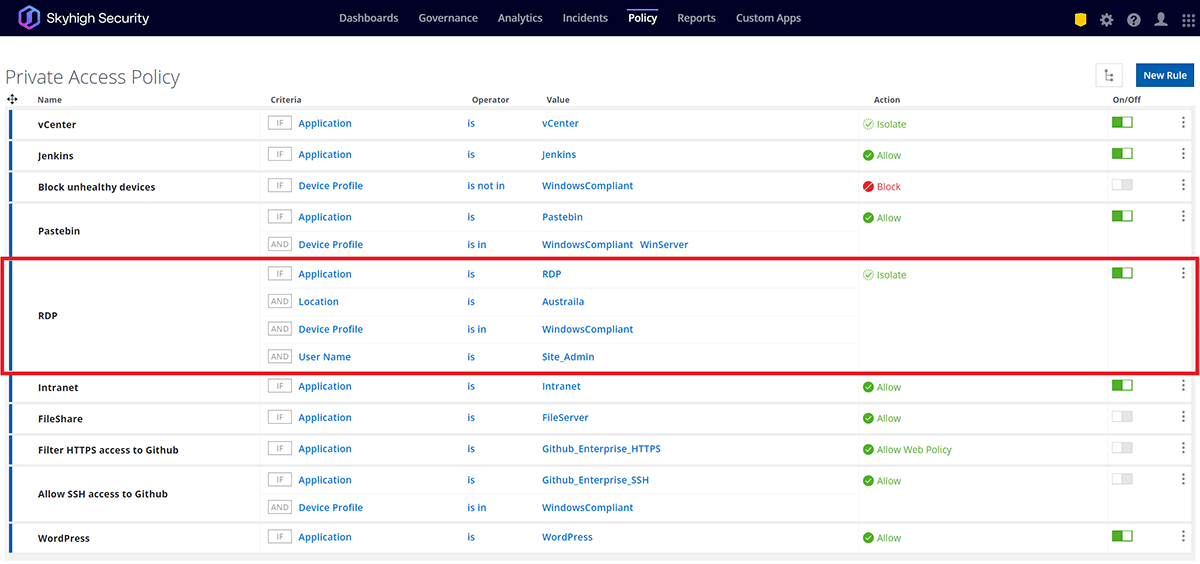

- Sfrutta le regole dei criteri di Private Access per imporre l'accesso controllato direttamente alle applicazioni private, eliminando i rischi di movimento laterale.

- Definisce i profili dei dispositivi e le valutazioni della postura per i dispositivi gestiti/non gestiti che richiedono l'accesso alle risorse aziendali, sia internamente che esternamente.

- Abilita gli audit di configurazione per scoprire e monitorare i servizi esposti ad un accesso illimitato.

- Valutare le attività degli utenti al di là dei login iniziali, per includere i movimenti degli utenti, i comportamenti, l'accesso ai servizi aziendali, le sedi e molte altre potenziali anomalie.

- Blocca i dispositivi non gestiti, applica l'autenticazione multifattoriale e molti altri criteri di accesso contestuali per aiutare a bloccare il riutilizzo di credenziali rubate di applicazioni cloud.

Con oltre 11 anni di vasta esperienza nel settore della cybersecurity, Rodman Ramezanian è un Enterprise Cloud Security Advisor, responsabile della consulenza tecnica, dell'abilitazione, della progettazione di soluzioni e dell'architettura presso Skyhigh Security. In questo ruolo, Rodman si concentra principalmente sulle organizzazioni del Governo Federale Australiano, della Difesa e delle imprese.

Rodman è specializzato nelle aree di Adversarial Threat Intelligence, Cyber Crime, Data Protection e Cloud Security. È un Valutatore IRAP approvato dall'Australian Signals Directorate (ASD) - attualmente in possesso delle certificazioni CISSP, CCSP, CISA, CDPSE, Microsoft Azure e MITRE ATT&CK CTI.

In tutta franchezza, Rodman ha una forte passione nell'articolare questioni complesse in termini semplici, aiutando la persona media e i nuovi professionisti della sicurezza a capire il cosa, il perché e il come della cybersecurity.

Punti salienti dell'attacco

- Gli attori delle minacce BianLian ottengono l'accesso iniziale alle reti delle vittime sfruttando credenziali Remote Desktop Protocol (RDP) valide e compromesse, acquisite da broker esterni di accesso iniziale o tramite tecniche di phishing.

- In seguito al successo dello sfruttamento, gli operatori si preparano per l'esecuzione remota dei comandi di sistema, distribuendo script web shell dannosi sui sistemi infetti.

- Gli attori del gruppo BianLian impiantano una backdoor personalizzata specifica per ogni vittima e installano un software di gestione e accesso remoto - come TeamViewer, Atera Agent, SplashTop, AnyDesk - per la persistenza e il comando e controllo.

- Gli attori delle minacce utilizzano poi gli account validi per il movimento laterale attraverso la rete e per perseguire altre attività successive.

- Per esfiltrare i dati a scopo di estorsione, il gruppo utilizza una combinazione di File Transfer Protocol (FTP) e Rclone, uno strumento di sincronizzazione dei file rivolto all'infrastruttura di archiviazione cloud.