Risorse

DIGEST DELL'INTELLIGENCE

Potrebbe bastare un solo attacco per essere punti da OneNote!

Gli attori delle minacce armano i documenti di Microsoft OneNote per l'invio di malware

Di Rodman Ramezanian - Responsabile globale delle minacce al cloud

15 marzo 2023 7 Minuti di lettura

Parte della vasta suite di applicazioni 365 di Microsoft, Microsoft OneNote offre agli utenti un banco di lavoro potente e flessibile per la gestione delle informazioni. Mentre le organizzazioni proseguono la loro dilagante ascesa verso il cloud, OneNote rappresenta un utile ponte per l'annotazione e la gestione delle attività tra la sede aziendale, il BYOD e il cloud aziendale. Grazie all'ampia adozione di OneNote, tuttavia, gli aggressori hanno rivolto la loro attenzione all'applicazione come una strada percorribile per la distribuzione di malware.

Una ricerca sulla sicurezza condotta da esperti del calibro di BleepingComputer, Trustwave e Sevagas ha scoperto che gli attori delle minacce incorporano sempre più spesso file nei documenti di OneNote e inducono gli utenti ad eseguirli. È sorprendente che solo alla fine del 2022 gli allegati all'interno di OneNote siano stati esentati dal regime di etichettatura Mark of the Web (MOTW) nativo di Microsoft, che è effettivamente progettato per notificare al sistema operativo Windows, alle applicazioni e agli utenti finali che il file proviene dal web e non dovrebbe essere attendibile per impostazione predefinita.

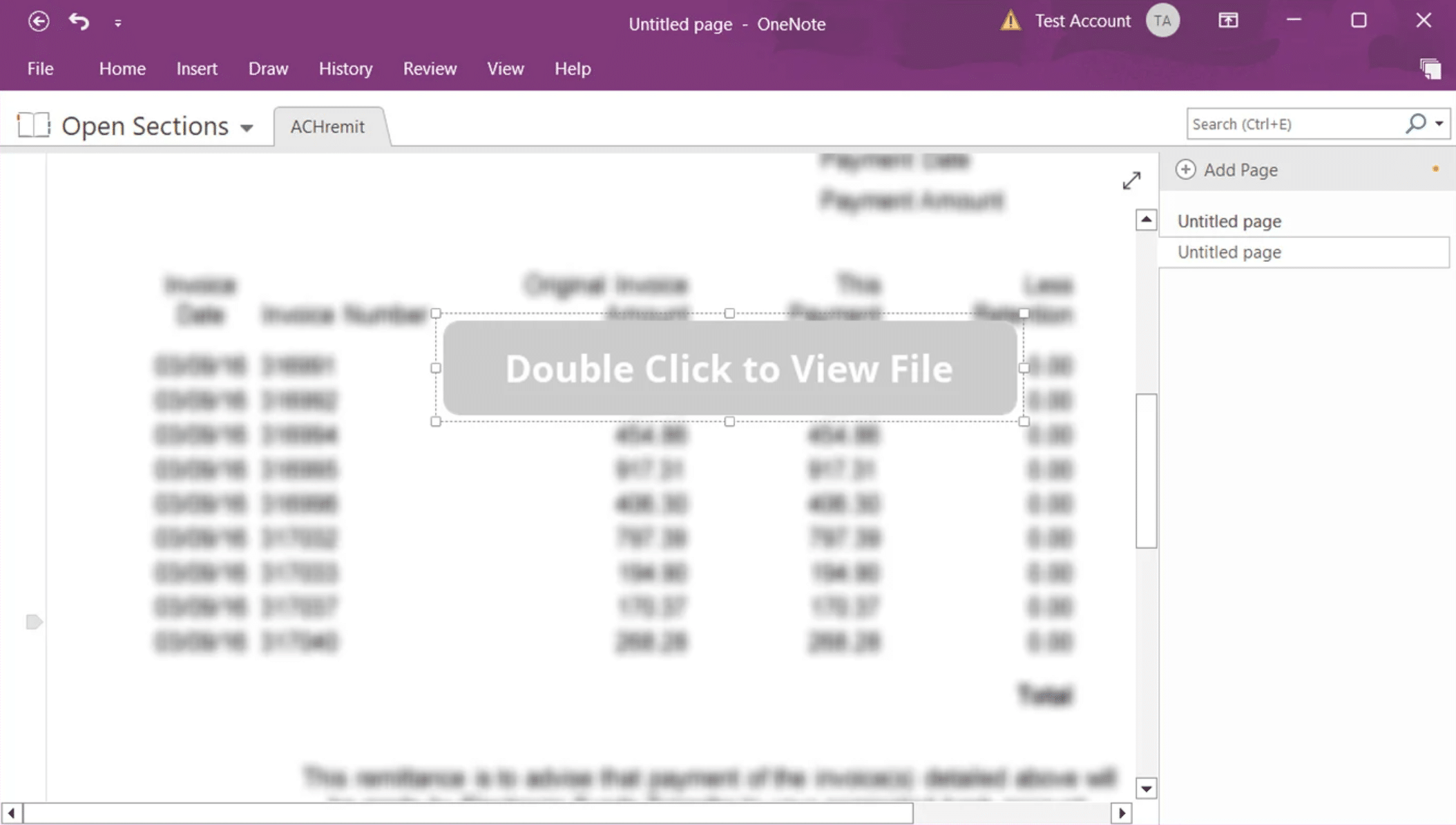

Anche se questo problema di etichettatura MOTW sembra essere stato silenziosamente risolto da Microsoft al momento in cui scriviamo, minimizzando notevolmente i rischi associati ai file .one, purtroppo non elimina completamente il rischio. Gli attori delle minacce possono incorporare un'ampia gamma di tipi di file all'interno di documenti OneNote infetti, compresi, ma non solo, i payload Visual Basic Script (VBS) come allegati apparentemente innocui. Utilizzando l'ingegneria sociale, gli allegati si camuffano da contenuti legittimi per le aziende, tra cui fatture, disegni meccanici, notifiche di spedizione DHL, moduli di rimessa e altri documenti. I file, tuttavia, lanciano script dannosi una volta che gli utenti sono convinti a fare doppio clic sul malware incorporato nel notebook.

Perché si verificano queste violazioni?

Nel tentativo di alimentare la produttività, l'accessibilità e la collaborazione, le organizzazioni abbracciano applicazioni native come Microsoft OneNote per potenziare la propria forza lavoro.

Quando le aziende produttrici di software come Microsoft aggiornano i loro prodotti per impedire usi nefasti, gli attori delle minacce spostano naturalmente la loro attenzione e il loro mestiere per sviluppare nuove tecniche di attacco che offrono una maggiore efficacia.

Gli attacchi che abusano di OneNote per l'invio di malware sono, infatti, molto simili a quelli che sfruttano altre forme di file Office infetti: l'utente viene attirato ad aprire il documento e a disattivare i controlli di sicurezza, con conseguente esecuzione di codice maligno.

Ciò che rende questi attacchi particolarmente efficaci per i criminali informatici è che l'utente preso di mira interagisce fisicamente con il documento infetto che contiene trappole convincenti. Dopotutto, anche se l'apertura dell'allegato dannoso può generare una finestra di avviso, c'è comunque un alto rischio che gli utenti la ignorino.

Ad esempio, gli aggressori utilizzano pulsanti grafici falsi nei loro file OneNote (molto simili ai pulsanti cliccabili nativi di Windows) che apparentemente scaricherebbero il documento richiesto, ma quando vengono cliccati, eseguono invece lo script malware incorporato.

Purtroppo, anche l'ingegneria sociale gioca un ruolo importante nell'efficacia di queste campagne, con le vittime che continuano a essere ingannate e raggirate per eseguire il payload iniziale e il punto d'appoggio per gli autori.

Cosa si può fare?

Come sempre, si raccomanda di controllare con cautela le e-mail e i messaggi istantanei in arrivo. Dopo tutto, file come questi possono essere distribuiti molto facilmente grazie all'intreccio di piattaforme di collaborazione come Microsoft 365. La stessa vigilanza deve essere applicata all'attività di navigazione sul web, poiché i contenuti fraudolenti e rischiosi online possono facilitare la diffusione di payload di malware.

Considerando, inoltre, il fatto che gli allegati di file .one sono poco utilizzati al giorno d'oggi e considerati un po' insoliti o sospetti, le raccomandazioni che circolano nella comunità dell'intelligence suggeriscono di bloccare le estensioni di file .one fino a nuovo avviso.

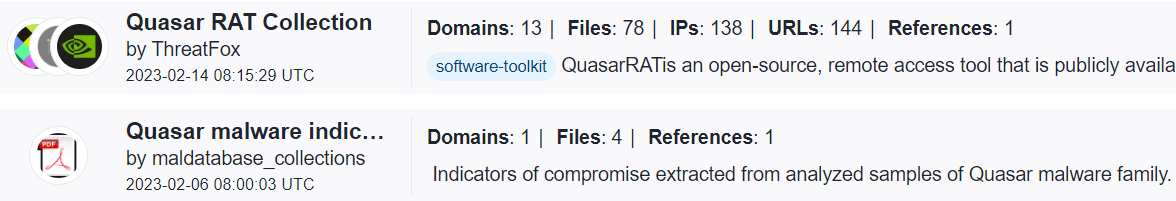

Recenti ricerche di settore suggeriscono che un numero crescente di campagne malware abusa di documenti OneNote per la distribuzione di malware, come AgentTesla, Quasar RAT, Qbot/Quakbot e DoubleBack, oltre a molti altri.

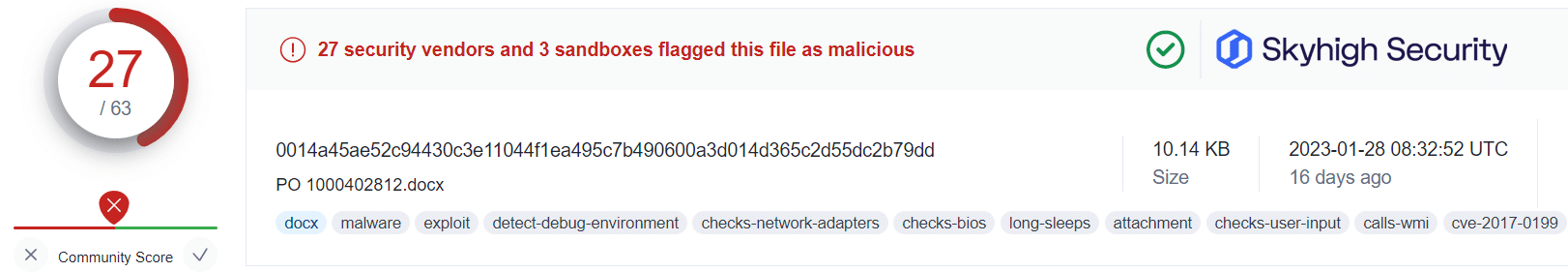

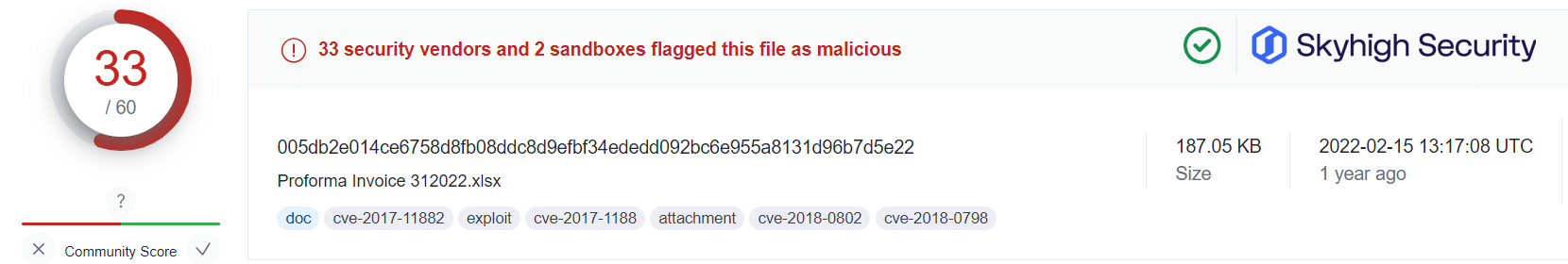

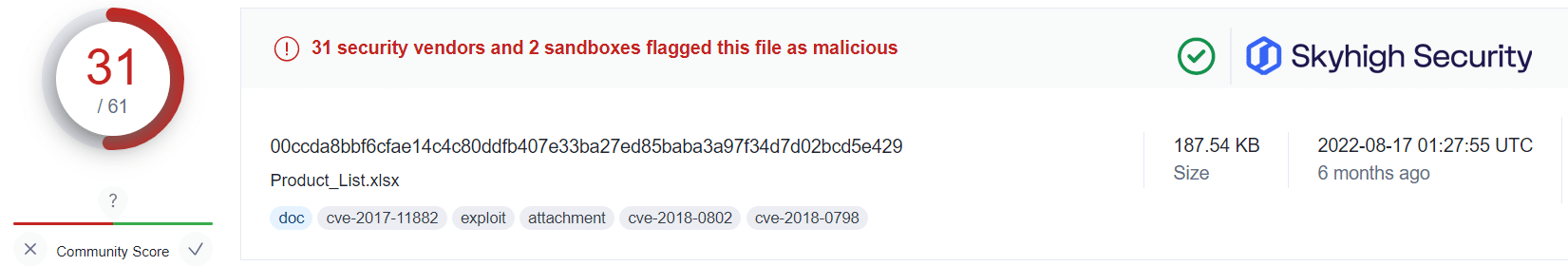

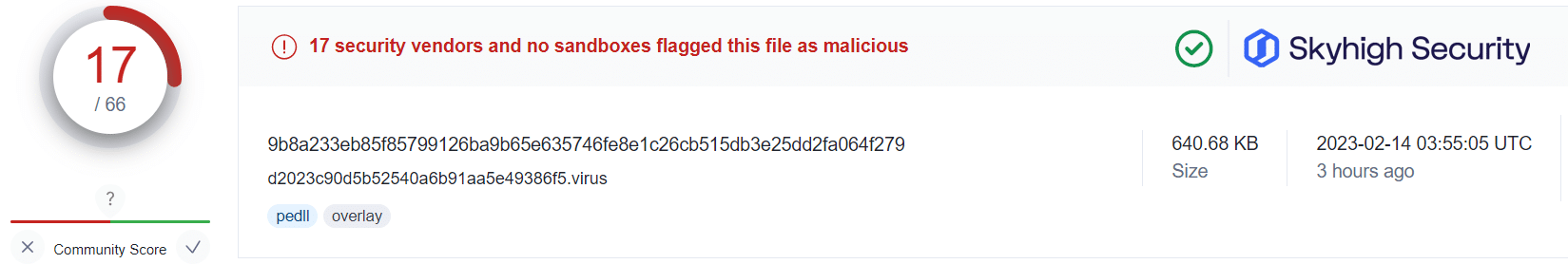

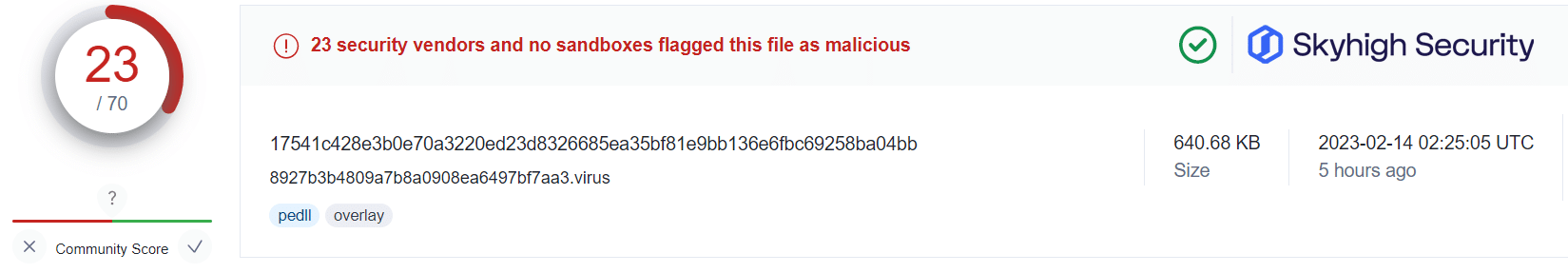

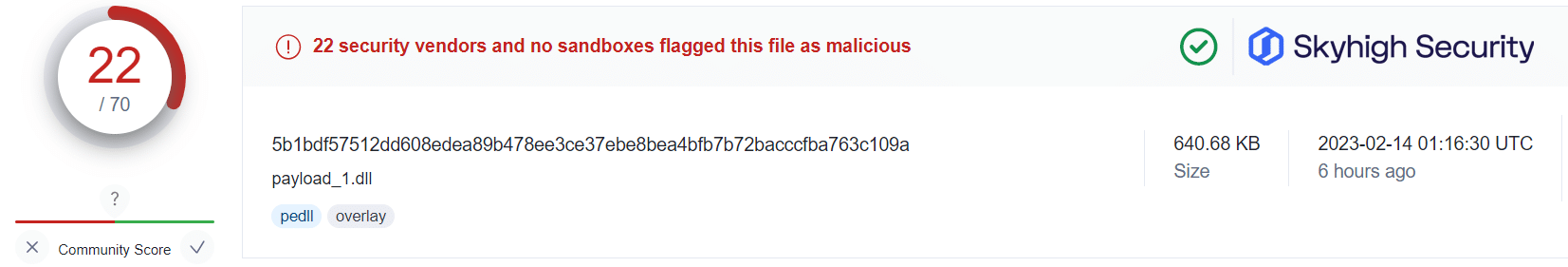

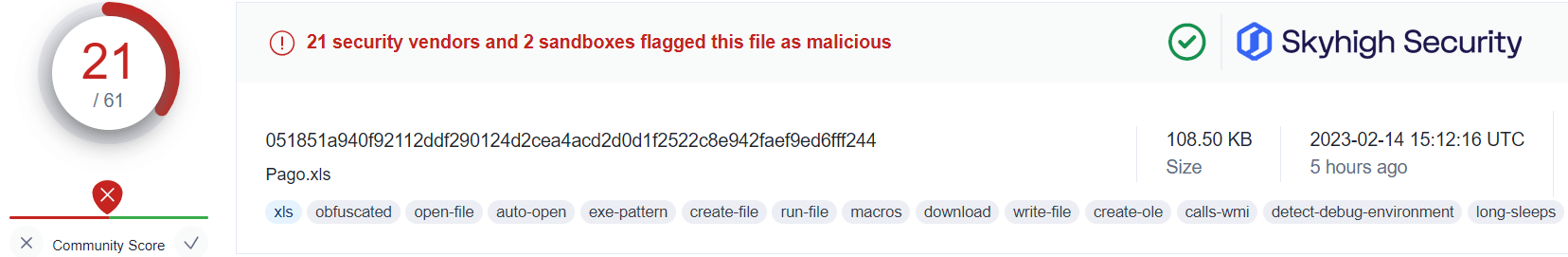

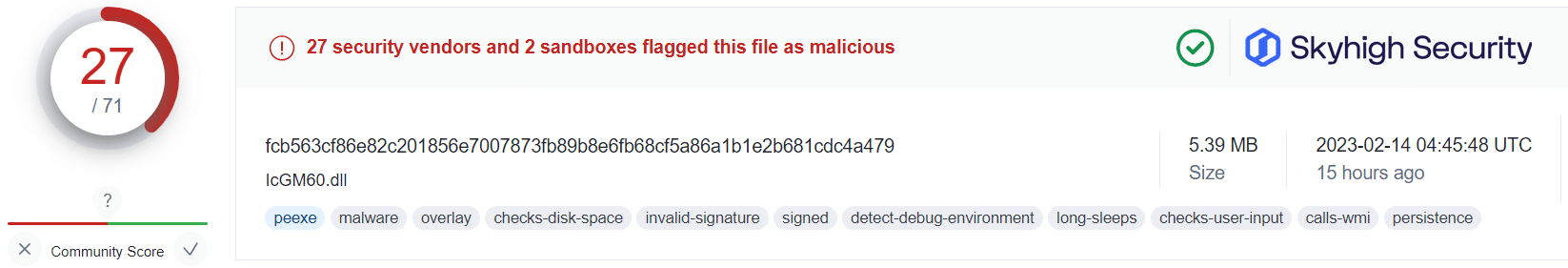

Applicando queste informazioni al database pubblico di VirusTotal e utilizzando un campionamento randomizzato degli hash associati a queste campagne, ci sono stati presentati alcuni risultati interessanti:

Questo ci dice che anche nei casi in cui gli utenti sono stati vittime dell'allegato maligno di OneNote, il motore di emulazione ed euristica Gateway Anti-Malware (GAM) di Skyhigh Security(precedentemente denominato McAfee-GW-Edition, come mostrato in VirusTotal) è stato in grado di identificare e impedire il recupero dei payload malware dai server dell'aggressore.

Questo non significa che gli utenti debbano scaricare e aprire liberamente gli allegati di OneNote senza cautela. Tuttavia, fornisce un'ulteriore garanzia che, nel caso sfortunato in cui un utente venga ingannato, i motori di analisi di Skyhigh Securitysono in grado di identificare e condannare le minacce associate prima che gli attori delle minacce possano arrecare ulteriori danni.

Per i clienti esistenti di Skyhigh Security , il motore Gateway Anti-Malware (GAM) è convergente in modo nativo all'interno della piattaforma Security Service Edge (SSE), consentendo di utilizzarlo per una gamma più ampia di casi d'uso e scenari che coinvolgono anche i contenuti web e cloud.

In base alla propensione al rischio dell'organizzazione, i team di sicurezza possono anche sfruttare la tecnologia Skyhigh Security's Remote Browser Isolation per rendere i documenti OneNote online, se necessario, consentendo di presentare all'utente solo un flusso visivo di pixel, senza consentire l'esecuzione del file OneNote sul dispositivo locale. In questo modo, il dispositivo dell'utente è effettivamente protetto da qualsiasi minaccia contenuta nel documento o nei suoi allegati.

Come sempre, tuttavia, il consiglio migliore resta quello di rimanere vigili e di proteggere i suoi sistemi e i suoi utenti aprendo solo messaggi e allegati provenienti da parti fidate.

Riferimenti:

Analisi dei campioni di VirusTotal - Campagne RAT AgentTesla, QuakBot, Quasar

https://www.virustotal.com/

BleepingComputer

https://www.bleepingcomputer.com/news/security/hackers-now-use-microsoft-onenote-attachments-to-spread-malware/

Utilizza Skyhigh Security?

- Abilita il motore Gateway Anti-Malware per l'emulazione e l'analisi dei payload basati su file e senza file.

- Se la sua organizzazione lo consente, invii gli utenti a una sessione isolata del browser remoto per eseguire il rendering del documento OneNote, proteggendo così il dispositivo da qualsiasi minaccia contenuta.

- Applichi le regole DLP Web per limitare o bloccare il download di tipi di file specifici, come i documenti OneNote (.one).

- Se gli utenti navigano su siti web rischiosi per recuperare i file di OneNote, bloccare i download e altre attività specifiche utilizzando Remote Browser Isolation

Con oltre 11 anni di vasta esperienza nel settore della cybersecurity, Rodman Ramezanian è un Enterprise Cloud Security Advisor, responsabile della consulenza tecnica, dell'abilitazione, della progettazione di soluzioni e dell'architettura presso Skyhigh Security. In questo ruolo, Rodman si concentra principalmente sulle organizzazioni del Governo Federale Australiano, della Difesa e delle imprese.

Rodman è specializzato nelle aree di Adversarial Threat Intelligence, Cyber Crime, Data Protection e Cloud Security. È un Valutatore IRAP approvato dall'Australian Signals Directorate (ASD) - attualmente in possesso delle certificazioni CISSP, CCSP, CISA, CDPSE, Microsoft Azure e MITRE ATT&CK CTI.

In tutta franchezza, Rodman ha una forte passione nell'articolare questioni complesse in termini semplici, aiutando la persona media e i nuovi professionisti della sicurezza a capire il cosa, il perché e il come della cybersecurity.

Punti salienti dell'attacco

- Con la disabilitazione da parte di Microsoft delle macro nei documenti MS Office scaricati, gli hacker hanno avuto meno opportunità di eseguire codice su sistemi mirati. Gli allegati di OneNote nelle e-mail di phishing stanno diventando sempre più popolari come nuovo vettore di attacco.

- I documenti di OneNote sono strumenti potenti per gli attori delle minacce, poiché fino a poco tempo fa non beneficiavano della protezione Mark-of-the-Web (MOTW) di Microsoft e consentivano di allegare file nei taccuini di OneNote e di eseguirli con pochi avvertimenti da parte dell'utente.

- Poiché Microsoft OneNote è installato per impostazione predefinita nella maggior parte delle distribuzioni di Microsoft Office/365, anche se un utente Windows potrebbe non utilizzare l'applicazione, è comunque disponibile per aprire il formato di file uno.

- Una volta eseguito, lo script incorporato esegue comandi sul sistema host per scaricare i file infetti dell'attaccante per l'accesso remoto iniziale.

- All'utente viene quindi mostrato un file esca che assomiglia al documento previsto. In background, tuttavia, un file batch dannoso installa il payload del malware sul dispositivo.