Risorse

DIGEST DELL'INTELLIGENCE

Scompiglio nell'assistenza sanitaria: La violazione dei dati colpisce decine di ospedali e cliniche

Il settore sanitario è stato scosso da una massiccia violazione dei dati che ha avuto un impatto su milioni di vittime.

Di Rodman Ramezanian - Responsabile globale delle minacce al cloud

16 agosto 2023 7 minuti di lettura

HCA Healthcare, un importante fornitore di servizi sanitari con una presenza capillare in Florida e in altri 19 Stati, è stato recentemente vittima di una grave violazione dei dati che potrebbe interessare fino a 11 milioni di persone. L'inquietante incidente è venuto alla luce quando le informazioni personali dei pazienti sono emerse su un forum online.

In particolare, il set di dati violati comprendeva informazioni sensibili di identificazione personale (PII), tra cui:

- Nomi, città, stati e codici di avviamento postale dei pazienti.

- I dati di contatto, come i numeri di telefono e gli indirizzi e-mail, insieme al sesso e alle date di nascita.

- Date di servizio specifiche, luoghi e date dei prossimi appuntamenti

Secondo la dichiarazione di HCA, gli attori della minaccia hanno rubato 27 milioni di righe di dati da una "posizione di archiviazione esterna", ma non è stata rilevata "alcuna attività dannosa" sulle reti o sui sistemi di HCA.

Il costo medio di una violazione dei dati sanitari è salito a 11 milioni di dollari, secondo il rapporto 2023 Cost of a Data Breach di IBM Security, e serve a ricordare l'importanza sempre crescente di pratiche di cybersecurity solide nel settore sanitario.

Il settore sanitario registra un numero più elevato di violazioni di dati rispetto a tutti gli altri settori, come riportato costantemente dal Ponemon Institute e dal Verizon Data Breach Investigations Reports.

Perché si verificano questi incidenti?

In questo caso, l'accesso non autorizzato a un "luogo di archiviazione esterno" ha facilitato il grande furto di dati. Tradizionalmente, i luoghi di archiviazione sarebbero pesantemente protetti da controlli interni Data Loss Prevention o da tecnologie di monitoraggio dell'attività dei database sepolte all'interno delle infrastrutture interne.

Sfortunatamente, però, la realtà delle operazioni aziendali e IT di oggi comporta una varietà di utenti, dispositivi, luoghi, contesti e scopi aziendali diversi per interfacciarsi con i dati archiviati. Queste variabili presentano sfide uniche per quanto riguarda la protezione dei dati, soprattutto nel caso dell'accesso a "luoghi di archiviazione esterni" al di fuori del perimetro di rete tradizionale.

Data la natura interconnessa dei sistemi sanitari, la compromissione di un singolo obiettivo può avere implicazioni di vasta portata.

Secondo il Center for Internet Security (CIS), "le informazioni sanitarie personali (PHI) sono più preziose sul mercato nero rispetto alle credenziali delle carte di credito o alle normali informazioni di identificazione personale (PII). Pertanto, i criminali informatici sono maggiormente incentivati a prendere di mira i database medici".

Costantemente incombenti come una grave minaccia, i cyberattacchi rappresentano un rischio significativo per le organizzazioni, comprendendo potenziali danni alle operazioni commerciali, alla proprietà intellettuale, ai dati sensibili e alla reputazione. Tuttavia, nel settore sanitario, la posta in gioco è ancora più alta. La perdita di dati può portare a conseguenze pericolose per la vita, mentre il furto delle cartelle cliniche dei pazienti costituisce una violazione della privacy con impatti duraturi sulle persone colpite.

Il settore sanitario, in particolare, è alle prese con una serie di sfide di cybersecurity:

- Investimenti inadeguati in infrastrutture digitali sicure

- Formazione insufficiente

- Infrastrutture obsolete e vulnerabili

- Pratiche di cybersecurity non all'altezza

- Complessità derivanti dalle dipendenze multi-agenzia

- Costi elevati associati all'implementazione della cybersecurity

- Mancanza di alfabetizzazione informatica nella forza lavoro.

L'accumulo di questi problemi crea numerose vulnerabilità e punti di ingresso non adeguatamente protetti che sono pronti per essere sfruttati dagli attori delle minacce. Quando si fa affidamento su queste debolezze per proteggere dati altamente sensibili e preziosi, le conseguenze potenziali diventano immense, portando a danni ingenti.

Cosa si può fare?

Purtroppo, queste violazioni di dati sono fuori dal controllo della persona media. I fornitori di servizi sanitari in genere utilizzano le informazioni che raccolgono da lei per il suo trattamento, quindi non può nascondere alcuni dettagli agli ospedali e ai fornitori di servizi sanitari.

Nell'era moderna delle reti interconnesse - come quelle utilizzate dagli ospedali e dai fornitori di servizi sanitari - le organizzazioni spesso si affidano a luoghi di archiviazione esterni, come data center di terze parti, soluzioni di data warehousing in outsourcing o fornitori di archiviazione cloud, per archiviare e gestire i loro dati. Sebbene queste soluzioni di archiviazione esterne offrano convenienza, scalabilità ed economicità, introducono anche rischi significativi per la sicurezza. È qui che entra in gioco il concetto di Zero Trust Network Access (ZTNA).

Lo ZTNA tratta ogni richiesta (ad esempio, una richiesta di accesso a una posizione di archiviazione esterna) come potenzialmente dannosa e richiede la verifica e l'autorizzazione in ogni fase del processo. Questo è particolarmente cruciale quando si tratta di posizioni di archiviazione esterne, per i seguenti motivi:

- Esposizione e perdita di dati: I luoghi di archiviazione esterni, in particolare i servizi di archiviazione in cloud, possono essere accessibili da numerose parti, compresi i dipendenti di un fornitore di servizi e altri utenti. In assenza di misure di sicurezza adeguate, i dati sensibili potrebbero essere esposti inavvertitamente, trapelare o essere accessibili a persone non autorizzate.

- Compromissione delle credenziali: se un aggressore ottiene l'accesso a credenziali valide tramite phishing, social engineering o altri mezzi, potrebbe sfruttare queste credenziali per accedere alla posizione di archiviazione esterna e ai dati al suo interno. Lo ZTNA minimizza l'impatto delle credenziali compromesse richiedendo fattori di autenticazione aggiuntivi e rivalutando continuamente il livello di fiducia del richiedente.

- Minacce insider: Anche se le organizzazioni si fidano dei loro dipendenti, le minacce interne rimangono una possibilità. I dipendenti con accesso legittimo alle posizioni di archiviazione esterne potrebbero abusare dei loro privilegi o essere vittime di un furto di credenziali, causando potenziali violazioni dei dati. ZTNA mitiga questo rischio valutando costantemente la postura, il contesto e il comportamento degli utenti.

- Movimento laterale: Se un aggressore si infiltra con successo nella rete di un'organizzazione, potrebbe tentare di spostarsi lateralmente e di accedere alle postazioni di archiviazione, sia interne che collegate all'esterno. Lo ZTNA limita le opportunità di movimento laterale, riducendo la superficie di attacco e limitando il danno potenziale.

- Protezione dei dati integrata: Le funzionalità integrate di Data Loss Prevention (DLP) impediscono agli utenti non autorizzati di caricare, scaricare e persino visualizzare dati sensibili da qualsiasi luogo o dispositivo. I controlli di accesso adattivi possono essere applicati in base a valutazioni continue della postura del dispositivo.

Quando si tratta di proteggere qualsiasi dato di valore - tanto meno le cartelle cliniche sensibili e personali - è necessario concentrarsi su come e dove i dati vengono archiviati, acceduti e utilizzati e da chi o da quali risorse.

Le organizzazioni non possono fare una "caccia alle minacce" retrospettiva per i dati che sono già stati divulgati. Non esiste un prodotto o uno strumento che possa trovare i dati già trapelati, riportare indietro le lancette del tempo e rimettere tutto a posto! Ecco perché la protezione dei dati dipende da un regime proattivo di scoperta, identificazione, classificazione e protezione dei dati, per evitare che le violazioni si verifichino in primo luogo.

Le classificazioni identificano e tracciano i contenuti sensibili applicando impronte digitali o tag/definizioni ai file e ai contenuti. Alcune organizzazioni possono disporre di classificazioni dei dati esistenti impostate da soluzioni come Titus, Boldon James o Azure Information Protection (AIP) di Microsoft. Alcune soluzioni DLP offrono la possibilità di integrarsi con le classificazioni esistenti e di sfruttarle per accelerare il processo complessivo.

Ci sono alcuni modi per integrare le classificazioni dei dati nelle sue pratiche di sicurezza, tra cui (ma non solo):

- Fingerprinting dei contenuti: Costruisce indici di rolling hash dei suoi dati per evitare che le informazioni sensibili o riservate lascino l'organizzazione, creando criteri di conformità intorno ad esse.

- Attributi di file/dati: Offre la possibilità di classificare i file in base a parole chiave e dizionari, metadati del file o contenuti del file/documento stesso.

- Riconoscimento ottico dei caratteri (OCR): Estende la protezione DLP contro i documenti fiscali, i passaporti, le informazioni delle carte di credito o i dati di identificazione personale che potrebbero essere caricati o condivisi come immagini.

- Index Document Matching (IDM): Permette di rilevare l'impronta digitale del contenuto dei dati aziendali sensibili nei documenti, come Word, PDF, PowerPoint o CAD, migliorando l'accuratezza del rilevamento dei dati sensibili che altrimenti sarebbero difficili da trovare.

- Exact Data Matching (EDM): Esegue il fingerprinting dei dati sensibili strutturati, progettato per rilevare PII e altri dati riservati memorizzati in un file di dati strutturati come fogli di calcolo o CSV, con un'accuratezza di rilevamento molto elevata e bassi tassi di falsi positivi.

In particolare, nel caso dell'EDM, Skyhigh Security lo utilizza per stabilire le impronte digitali - fino a 6 miliardi di celle - che proteggono i record sensibili del database degli utenti in formato riga e colonna (tipicamente estratti da un database in formato CSV), costruire indici strutturati di tali dati e utilizzare i criteri DLP per impedire che le informazioni sensibili lascino l'organizzazione.

In questo caso, le cartelle cliniche dei pazienti (e in modo più olistico, le cartelle dei dipendenti e/o dei clienti, ecc.) sono esempi tipici di gruppi di informazioni sensibili e di grandi dimensioni che devono essere protetti. Sebbene sia possibile proteggere tali record mediante la corrispondenza di modelli e termini del dizionario, questi metodi di corrispondenza dei dati richiedono condizioni e logiche di regole complesse, che sono soggette a false corrispondenze.

La corrispondenza di singoli campi di un record sensibile, come il nome, la data di nascita, l'identificatore unico del paziente e il numero di telefono, potrebbe non essere utile e può facilmente risultare in una falsa corrispondenza. Ma la corrispondenza di due o più campi dello stesso record sensibile (ad esempio, sia il nome che il numero di previdenza sociale) all'interno dello stesso testo (come un'e-mail o un documento) indica che sono presenti informazioni correlate significative. Le impronte digitali EDM (Enhanced) abbinano le parole effettive nelle colonne definite all'interno di una certa prossimità in un record (riga o fila) con il record utente originale, il che impedisce false corrispondenze.

Fondamentalmente, queste dovrebbero essere le funzionalità minime incluse in una soluzione e in un regime DLP di livello aziendale.

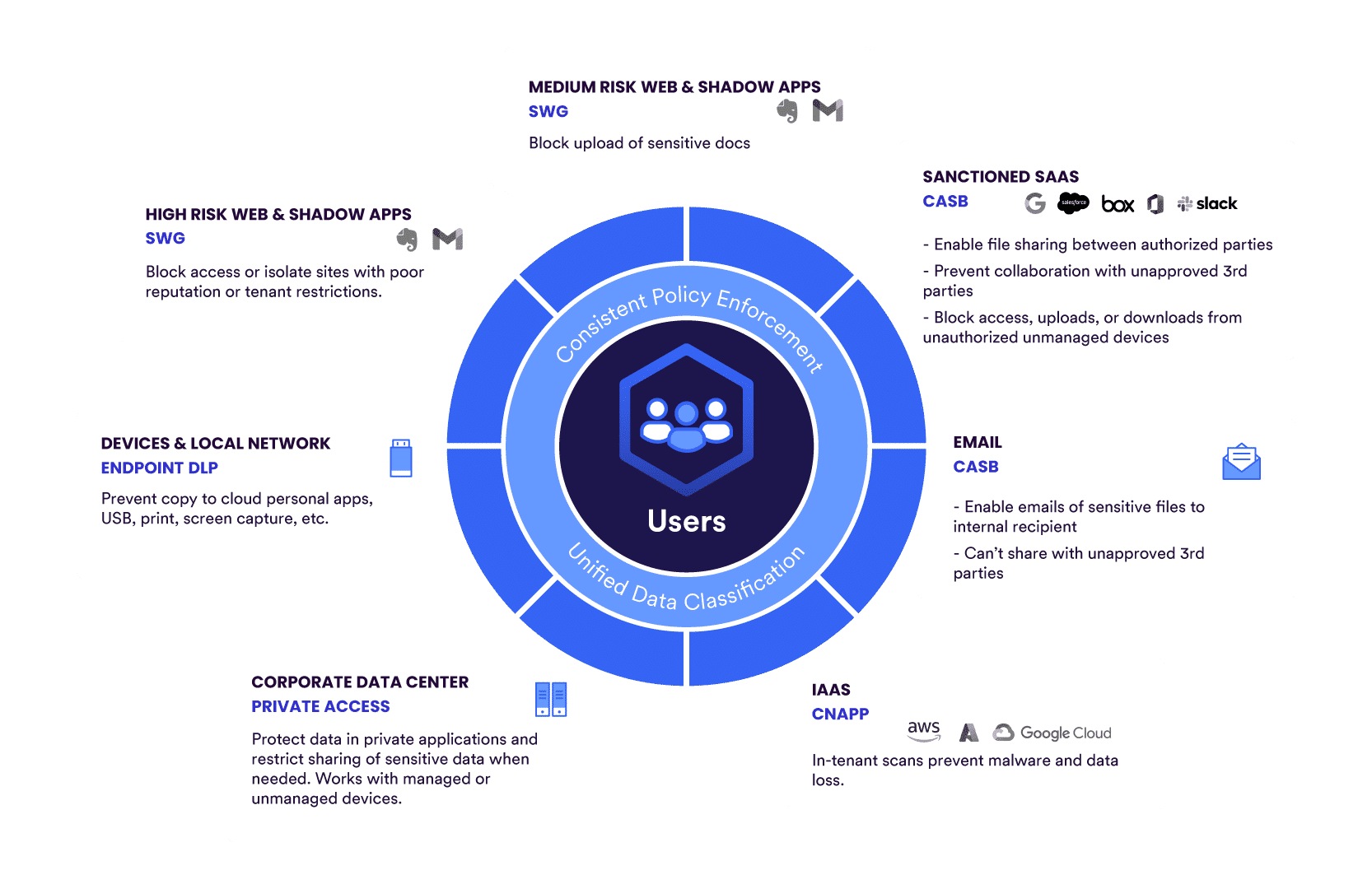

Per i clienti esistenti, la protezione unificata dei dati di Skyhigh Securityoffre una rappresentazione visiva delle informazioni sensibili che mostra dove sono state distribuite, come vengono utilizzate e dove sono state esfiltrate in tutte le applicazioni cloud, web, app private, e-mail ed endpoint, evidenziando i rischi di conformità dei dati. Skyhigh Security protegge dalla perdita di dati applicando classificazioni alle politiche di protezione dei dati che attivano azioni, generando incidenti quando vengono identificati dati sensibili.

In modo nativo, la piattaforma Skyhigh Security's Cloud Access Security Broker (CASB) supporta le definizioni, le convalide e le informazioni sulle parole chiave integrate per gli identificatori di dati sanitari, compresi i numeri Medicare australiani, i numeri di registrazione DEA, i codici nazionali dei farmaci (NDC), le identificazioni nazionali dei fornitori (NPI), i numeri del Servizio Sanitario Nazionale (NHS) del Regno Unito e altro ancora.

La realtà è che scoprire, definire, classificare e proteggere continuamente i suoi dati non è un compito semplice, "imposta e dimentica", né un esercizio superveloce se fatto in modo approfondito e corretto.

La classificazione dei dati è uno dei fattori chiave della protezione e della privacy dei dati. Pertanto, ponendo una solida base di pratiche comuni per la scoperta, la definizione e la classificazione dei dati, le organizzazioni possono applicare protezioni dei dati più estese e sostanziali attraverso i potenziali canali di perdita, ovunque essi si trovino.

Utilizza Skyhigh Security?

- L'accesso sicuro alle posizioni di archiviazione e alle applicazioni private è garantito dall'implementazione delle funzionalità di Zero Trust Network Access (ZTNA).

- Definisce profili specifici di dispositivi per valutare continuamente la postura di sicurezza dei dispositivi di connessione e delle parti richiedenti.

- Integrare, creare e applicare classificazioni di file DLP tra Skyhigh Security e Trellix ePO.

- Applica le definizioni integrate, le convalide e le informazioni sulle parole chiave per gli identificatori di dati sanitari.

- Sfrutta le classificazioni esistenti di Microsoft Azure Information Protection (AIP) per proteggere i dati sensibili e preziosi.

- Categorizza i file in base alla loro riservatezza e applica le politiche associate a tale livello di riservatezza.

- Monitorare i dati strutturati e non strutturati della sua organizzazione all'interno dei database, creando impronte digitali per aiutarla a proteggerli in ogni momento.

- Applica le impronte digitali Exact Data Matching (EDM) per proteggere i record sensibili del database utente nei formati riga e colonna.

- Abilita l' analisi del riconoscimento ottico dei caratteri (OCR) per estrarre testo e contenuti sensibili dai file immagine supportati.

- Scansiona ed esamina i servizi cloud per individuare eventuali contenuti che violano le sue politiche DLP.

- Si integri con Boldon James, Titus, Box e altre tecnologie di classificazione di supporto.

- Definisce i criteri di corrispondenza per le violazioni dei criteri, compresi i metadati dei file, le espressioni regolari e altro ancora.

Con oltre 11 anni di vasta esperienza nel settore della cybersecurity, Rodman Ramezanian è un Enterprise Cloud Security Advisor, responsabile della consulenza tecnica, dell'abilitazione, della progettazione di soluzioni e dell'architettura presso Skyhigh Security. In questo ruolo, Rodman si concentra principalmente sulle organizzazioni del Governo Federale Australiano, della Difesa e delle imprese.

Rodman è specializzato nelle aree di Adversarial Threat Intelligence, Cyber Crime, Data Protection e Cloud Security. È un Valutatore IRAP approvato dall'Australian Signals Directorate (ASD) - attualmente in possesso delle certificazioni CISSP, CCSP, CISA, CDPSE, Microsoft Azure e MITRE ATT&CK CTI.

In tutta franchezza, Rodman ha una forte passione nell'articolare questioni complesse in termini semplici, aiutando la persona media e i nuovi professionisti della sicurezza a capire il cosa, il perché e il come della cybersecurity.

Punti salienti dell'attacco

- HCA Healthcare ha riferito che un attore non autorizzato ha rubato i dati di ~11 milioni di pazienti in 20 Stati, inclusa la Florida, e li ha pubblicati su un forum online. L'elenco pubblicato sul forum conteneva 27 milioni di righe di dati.

- Secondo HCA, i dati comprendono i nomi dei pazienti, le informazioni sull'indirizzo (compresa la città, lo Stato e il codice postale), gli indirizzi e-mail dei pazienti, i numeri di telefono, le date di nascita, il sesso e le date di servizio dei pazienti, compresi i dettagli sulle sedi e le informazioni relative ai prossimi appuntamenti.

- HCA ritiene che i dati siano stati rubati da un archivio esterno utilizzato per automatizzare i messaggi e-mail.

- HCA non ha rivelato la data esatta in cui è venuta a conoscenza del furto di dati.