Risorse

DIGEST DELL'INTELLIGENCE

L'abuso dei servizi di file-sharing favorisce le campagne di phishing, ancora una volta!

Come i servizi di trasferimento file gratuiti e legittimi distribuiscono malware via e-mail

Di Rodman Ramezanian - Consulente per la sicurezza del cloud aziendale

17 novembre 2022 7 minuti di lettura

L'e-mail è stata la linfa vitale della comunicazione e della collaborazione aziendale per decenni; non c'è dubbio. Tuttavia, l'e-mail è anche uno dei modi più efficaci per distribuire malware o ransomware, responsabile di oltre il 90% delle consegne e delle infezioni da malware. Questo nonostante il fatto che gli strumenti di protezione della posta elettronica siano migliorati e avanzati nel tempo.

Oggi, gli attori delle minacce sfruttano gli strumenti cloud gratuiti, come i provider di hosting, i servizi di trasferimento di file, le piattaforme di collaborazione, gli organizzatori di calendari o una combinazione di questi, per aggirare le misure di sicurezza e diffondere payload dannosi in tutto il mondo. In questo caso, ci concentriamo sulla campagna di malware Lampion, segnalata per la prima volta dai ricercatori di Cofense.

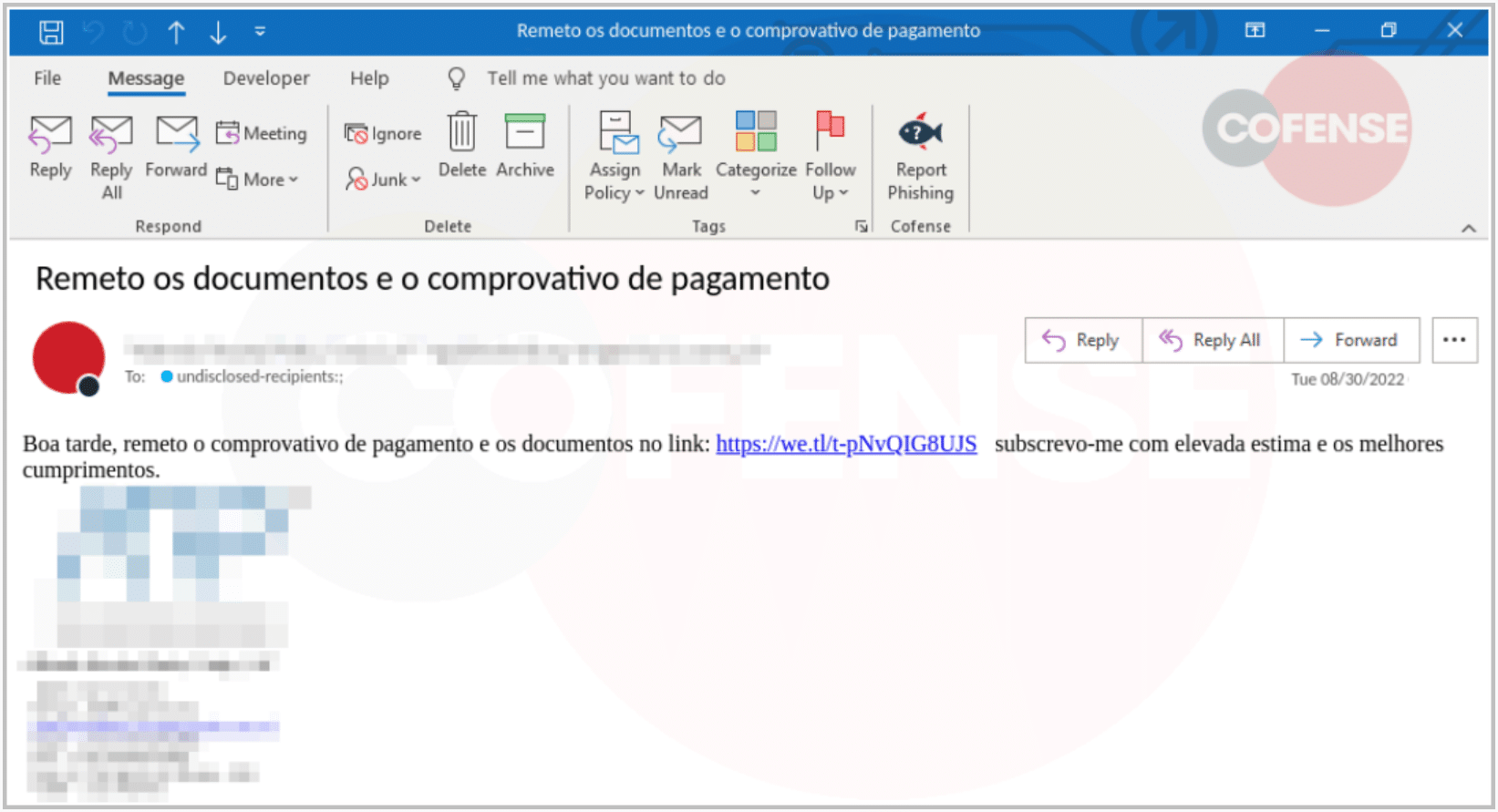

Ciò che rende questa campagna di phishing più minacciosa della maggior parte, è l'utilizzo di un servizio legittimo e, nella maggior parte dei casi, implicitamente fidato, chiamato "WeTransfer". Per chi non lo sapesse, WeTransfer offre agli utenti servizi gratuiti di condivisione di file online per caricare/scaricare contenuti.

Lampion è un ceppo di minaccia noto, osservato per la prima volta nel 2019. Nella sua fase iniziale, ha preso di mira prevalentemente i demografi spagnoli, ma da allora ha ampliato le operazioni in tutto il mondo. Nel 2022, tuttavia, i ricercatori hanno notato un aumento della circolazione, con alcuni rilevamenti che mostrano collegamenti ai nomi host delle campagne ransomware Bazaar e LockBit.

Gli attori delle minacce dietro la campagna malware Lampion inviano e-mail di phishing utilizzando account aziendali violati, incoraggiando gli utenti finali a scaricare un finto file 'Prova di pagamento' ospitato su WeTransfer. Il suo obiettivo primario è quello di estrarre i dati del conto bancario dal sistema. Il payload sovrappone i propri moduli di login alle pagine di login delle banche. Quando gli utenti inseriscono le loro credenziali, questi moduli di login falsi vengono rubati e inviati all'aggressore.

Perché si verificano queste violazioni?

Dato che l'e-mail continua ad essere un'arteria vitale per le operazioni aziendali, non c'è da stupirsi che gli attori delle minacce vi rivolgano gran parte della loro attenzione, in quanto uno dei vettori di maggior successo per la consegna di payload.

Poi c'è, ovviamente, il phishing in sé come tattica, tecnica e procedura. Noi, esseri umani, continuiamo ad essere considerati "gli anelli più deboli" della sicurezza informatica, cadendo in inganni convincenti e in esche di ingegneria sociale. Verizon ha recentemente sostenuto questa tendenza nel suo Rapporto 2022 sulle indagini sulle violazioni dei dati, affermando che l'82% delle violazioni è opera di esseri umani.

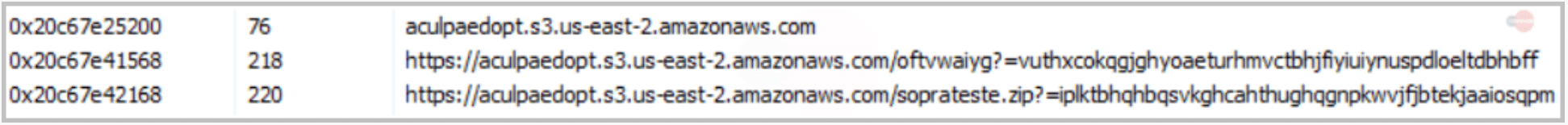

Questa forma di malware è particolarmente impegnativa per i team di sicurezza bancaria, in quanto l'accesso ai link malevoli avviene attraverso il sistema della vittima, un dispositivo fidato. Inoltre, WeTransfer non è l'unico servizio legittimo che gli aggressori stanno utilizzando/abusando: stanno anche sfruttando le risorse di Amazon Web Services (AWS) per ospitare i payload.

Un'altra difficoltà risiede nel fatto che i controlli di reputazione convenzionali eseguiti dagli strumenti di sicurezza non sempre si rivelano efficaci. WeTransfer, in quanto servizio genuino e di una certa reputazione, e gli indirizzi apparentemente generici ospitati da AWS potrebbero non far scattare necessariamente alcun allarme; almeno dal punto di vista della reputazione nella maggior parte, se non in tutti, i database di reputazione dei fornitori.

Per questo motivo, è necessario considerare un approccio diverso e più innovativo.

Cosa si può fare?

Dato che questo tipo di minacce si basano e prosperano sull'uso di URL esterni per introdurre il payload, remote browser isolation si rivela uno dei modi più efficaci per impedire ai sistemi vittima di navigare direttamente verso il contenuto previsto dall'aggressore.

Con questo metodo, nel malaugurato caso in cui una vittima clicchi su un link dannoso - ad esempio l'astuto link di WeTransfer in questo scenario - una sessione del browser isolata in remoto si attiverà istantaneamente per proteggere il sistema da qualsiasi contenuto in arrivo.

Come, si chiede?

In base a categorie reputazionali a rischio (ad esempio, File Sharing, Peer2Peer, Gioco d'azzardo, ecc.), categoria di URL, indirizzo IP, dominio o anche in base a corrispondenze con elenchi creati su misura, i team di sicurezza possono garantire che se/quando i loro utenti cadono vittima di un attacco simile, nessuno dei contenuti dannosi di quella sessione del browser raggiungerà mai il dispositivo locale - solo un flusso visivo di pixel che rappresenta la pagina.

Gli utenti possono continuare a interagire con il sito come di consueto (a discrezione dell'amministratore), oppure possono avere funzioni come i caricamenti, i download, l'uso degli appunti e altre ancora bloccate completamente. Ma in questo modo, la sessione del browser isolata in remoto che visualizza la pagina protegge qualsiasi payload, cookie e contenuto dannoso dall'utente e dal suo dispositivo.

In questo modo, i team di sicurezza non sono più soggetti al capriccio di ricerche reputazionali o di politiche binarie di autorizzazione/negazione per individuare il lupo travestito da pecora.

Utilizza Skyhigh Security?

- Abilita il monitoraggio delle attività, data loss prevention e la protezione dalle minacce per GitHub.

- Monitorare l'attività degli utenti di GitHub nella pagina Monitoraggio attività.

- Blocca l'accesso agli URL in base alla reputazione e alla categorizzazione del dominio.

- Blocca gli URL delle categorie proibite, come i siti di condivisione di file.

- Protegga contro i siti web non autorizzati e i tipi di media specifici.

- Applica le intuizioni delle reputazioni degli URL per il filtraggio antimalware.

Con oltre 11 anni di vasta esperienza nel settore della cybersecurity, Rodman Ramezanian è un Enterprise Cloud Security Advisor, responsabile della consulenza tecnica, dell'abilitazione, della progettazione di soluzioni e dell'architettura presso Skyhigh Security. In questo ruolo, Rodman si concentra principalmente sulle organizzazioni del Governo Federale Australiano, della Difesa e delle imprese.

Rodman è specializzato nelle aree di Adversarial Threat Intelligence, Cyber Crime, Data Protection e Cloud Security. È un Valutatore IRAP approvato dall'Australian Signals Directorate (ASD) - attualmente in possesso delle certificazioni CISSP, CCSP, CISA, CDPSE, Microsoft Azure e MITRE ATT&CK CTI.

In tutta franchezza, Rodman ha una forte passione nell'articolare questioni complesse in termini semplici, aiutando la persona media e i nuovi professionisti della sicurezza a capire il cosa, il perché e il come della cybersecurity.

Punti salienti dell'attacco

- Gli utenti mirati ricevono un pacchetto ZIP contenente un VBS (Virtual Basic Script).

- L'attacco inizia quando l'utente esegue il file di script e si avvia un processo WScript, che genera quattro file VBS aggiuntivi con nomi casuali.

- Il processo WScript recupera i file DLL utilizzando URL con riferimenti alle istanze AWS.

- Una volta scaricati, i payload DLL vengono caricati in memoria.

- Da lì, Lampion viene eseguito e mantiene la persistenza in modo discreto sui sistemi compromessi, prima di iniziare a cercare ed esfiltrare i dati sul sistema.

- Comandato da un server C2 remoto, il trojan imita un modulo di login sulla pagina di login originale, quindi quando un utente inserisce le sue credenziali, il modulo falso invia i dettagli all'hacker.

- Gli attori dietro Lampion aggiornano costantemente i loro payload con livelli aggiuntivi e codice fasullo per renderli più difficili da rilevare dagli scanner.