संसाधन

इंटेलिजेंस डाइजेस्ट

फ़िशिंग। क्रेडेंशियल चोरी। निष्कासन। जबरन वसूली। गाथा जारी है।

रैंसमवेयर गिरोह पनपते हैं, यहां तक कि सिस्को जैसी बड़ी कंपनियों के खिलाफ भी

रोडमैन रामेज़ानियन द्वारा - एंटरप्राइज़ क्लाउड सुरक्षा सलाहकार

25 अगस्त, 2022 7 मिनट पढ़ें

साइबर क्राइम गिरोहों के हाथों कई हाई-प्रोफाइल उल्लंघनों की ऊँची एड़ी के जूते पर गर्म, सिस्को निस्संदेह यानलुओवांग रैंसमवेयर समूह से हाल ही में जबरन वसूली के हमले में अपने कॉर्पोरेट नेटवर्क के उल्लंघन की पुष्टि करने में कोई खुशी नहीं लेता है।

उद्योग की रिपोर्टों के साथ एक ट्रिगर के रूप में सिस्को कर्मचारी की साख के सफल समझौते की पुष्टि के साथ, समाचार अभी तक एक और कठोर अनुस्मारक के रूप में कार्य करता है कि रिमोट एक्सेस दुरुपयोग कितना विनाशकारी हो सकता है।

इस उदाहरण में, सिस्को वीपीएन के शुरुआती दुरुपयोग को सिस्को कर्मचारी के व्यक्तिगत Google खाते के भीतर से चोरी किए गए कॉर्पोरेट क्रेडेंशियल्स द्वारा सहायता प्रदान की गई थी।

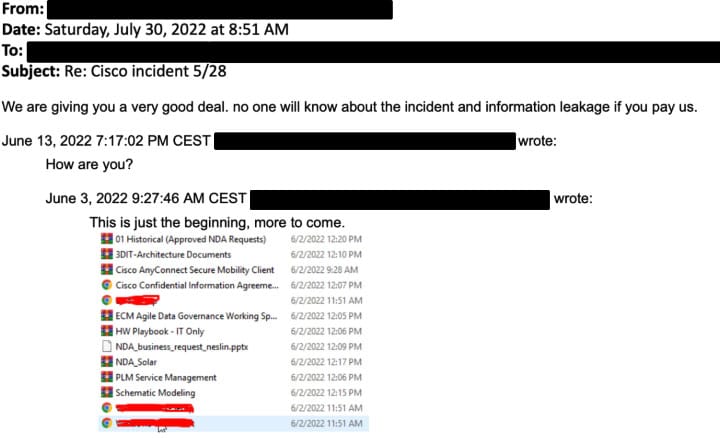

एक बार प्रमाणित होने के बाद (आगे सोशल इंजीनियरिंग और वॉयस फ़िशिंग तकनीकों के लिए धन्यवाद), हमलावरों ने सिस्को के कॉर्पोरेट नेटवर्क में पहुंच हासिल कर ली, मल्टी-फैक्टर ऑथेंटिकेशन के लिए कई उपकरणों को नामांकित किया, और अंततः फिरौती और जबरन वसूली के प्रयोजनों के लिए डेटा को बाहर निकाल दिया।

फिर भी, लैप्सस $ और UNC2447 जैसे समान समूहों द्वारा उपयोग की जाने वाली रणनीति, तकनीक और प्रक्रियाएं (टीटीपी) की तरह, हम वीपीएन के माध्यम से प्रमाणित रिमोट एक्सेस को डेटा चोरी में सहायता करने वाला एक महत्वपूर्ण खतरा वेक्टर देखते हैं।. यानलुओवांग समूह ने लगभग 2.8 जीबी डेटा चोरी करने का दावा किया है।

जैसा कि सिस्को की अपनी सुरक्षा टीमों द्वारा कहा गया है, हमलावर ने विशेषाधिकारों को प्रशासक स्तर तक बढ़ा दिया, जिससे उन्हें नेटवर्क के अंदर पैंतरेबाज़ी करने और कई प्रणालियों में सफलतापूर्वक लॉगिन करने की अनुमति मिली। इसमें अनर्गल वीपीएन एक्सेस द्वारा सुगम पार्श्व आंदोलनों का महत्वपूर्ण जोखिम निहित है।

ये उल्लंघन क्यों होते हैं?

हाइब्रिड वर्कफोर्स व्यक्तिगत क्लाउड ऐप्स और व्यावसायिक ऐप्स के बीच धुंधली रेखाएं अद्वितीय चुनौतियां और बढ़े हुए जोखिम पेश करते हैं। दुर्भाग्य से, ये ऐसे जोखिम नहीं हैं जिन्हें कुछ अलग बिंदु उत्पादों के साथ कम किया जा सकता है!

साइबर अपराधियों द्वारा नियोजित सोशल इंजीनियरिंग और फ़िशिंग तकनीकें कोई नई बात नहीं हैं। हालांकि, ठोस योजनाओं द्वारा कॉर्पोरेट कर्मचारियों को धोखा दिए जाने की निरंतर प्रवृत्ति को खारिज नहीं किया जा सकता है।

जैसे-जैसे हाइब्रिड कार्यबल बढ़ता जा रहा है, हमलावर तेजी से रिमोट एक्सेस क्रेडेंशियल प्राप्त करने पर अपनी जगहें सेट करते हैं। क्यों? अधिकांश उद्यमों ने अभी तक अपनी पारंपरिक वीपीएन प्रौद्योगिकियों को नहीं छोड़ा है जो एक बार प्रमाणित होने के बाद कॉर्पोरेट वातावरण तक निरंकुश पहुंच प्रदान करते हैं।

एक बार जब ये हमलावर आवश्यक रिमोट एक्सेस टूल और क्रेडेंशियल्स प्राप्त कर लेते हैं, तो वे आम तौर पर मल्टी-फैक्टर ऑथेंटिकेशन चेक को बायपास करने के लिए सोशल इंजीनियरिंग रणनीति का उपयोग करके पीड़ितों को धोखा देने की दिशा में अपने प्रयासों को मोड़ देंगे।

पारंपरिक वर्चुअल प्राइवेट नेटवर्क (वीपीएन) अत्यधिक डेटा एक्सपोजर के जोखिम का परिचय देता है, क्योंकि वैध लॉगिन कुंजी वाला कोई भी दूरस्थ उपयोगकर्ता पूरे आंतरिक कॉर्पोरेट नेटवर्क और सभी संसाधनों तक पूर्ण पहुंच प्राप्त कर सकता है।

जिस तरह हाइब्रिड कार्यकर्ता आमतौर पर दूरस्थ रूप से काम करते समय सहमत होंगे, आप शर्त लगा सकते हैं कि खतरे के अभिनेता अच्छी तरह से जानते हैं कि रिमोट एक्सेस कितना मूल्यवान है!

सिस्को से जुड़ी इस घटना के संदर्भ में, यह देखना स्पष्ट है कि समझौता किए गए रिमोट एक्सेस, पार्श्व आंदोलनों और विशेषाधिकार का दुरुपयोग सबसे बड़ी प्रौद्योगिकी फर्मों के लिए भी कितना हानिकारक हो सकता है।

क्या किया जा सकता है?

प्रारंभिक पहुंच प्राप्त करने के लिए रणनीति की एक विस्तृत श्रृंखला का उपयोग करने में खतरे के अभिनेता की सिद्ध क्षमता को देखते हुए, उपयोगकर्ता शिक्षा मल्टी-फैक्टर प्रमाणीकरण बाईपास तकनीकों का मुकाबला करने के लिए एक महत्वपूर्ण आवश्यकता है।

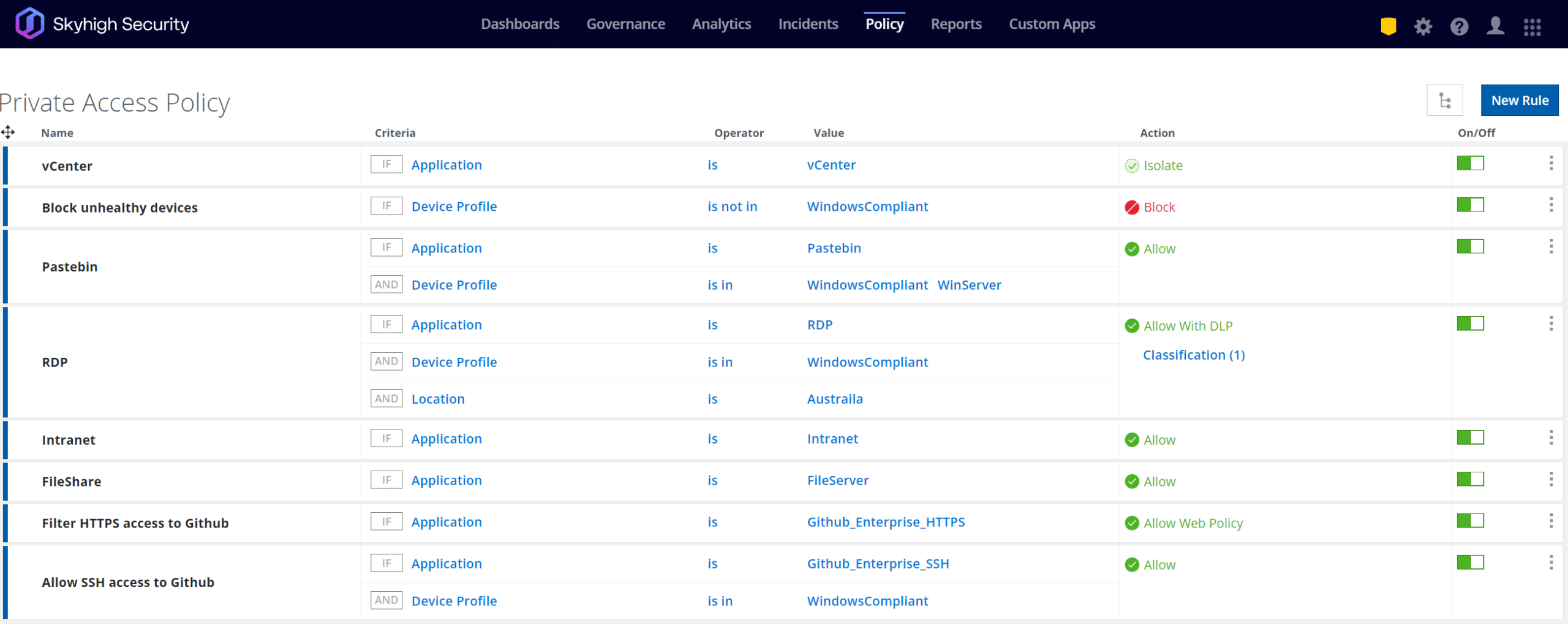

हमलावर द्वारा प्रशासनिक विशेषाधिकारों के दुरुपयोग को ध्यान में रखते हुए, नामांकन को सीमित या अवरुद्ध करने और अप्रबंधित या अज्ञात उपकरणों से कॉर्पोरेट ऐप्स, नेटवर्क और सेवाओं तक पहुंच को सीमित या अवरुद्ध करने के लिए सख्त डिवाइस जांच लागू करके मजबूत डिवाइस जांच लागू करें।

नेटवर्क विभाजन एक अन्य आवश्यक सुरक्षा नियंत्रण है जिसका संगठनों को उपयोग करना चाहिए, क्योंकि यह उच्च-मूल्य वाली संपत्तियों के लिए बढ़ी हुई सुरक्षा प्रदान करता है और उन स्थितियों में पार्श्व आंदोलनों और डेटा निष्कासन प्रयासों को रोकने में मदद करता है जहां एक विरोधी पर्यावरण में प्रारंभिक पहुंच प्राप्त करने में सक्षम होता है।

इस मार्गदर्शन को अपनाने में मदद करने के लिए, संगठनों को अपने नेटवर्क के अंदर और बाहर एक एकल, पाइप से बचना चाहिए। एक शून्य ट्रस्ट आर्किटेक्चर में, नेटवर्क को इसके बजाय छोटे टुकड़ों में विभाजित किया जाता है जहां विशिष्ट वर्कलोड निहित होते हैं। प्रत्येक टुकड़े का अपना प्रवेश और निकास नियंत्रण, मुद्रा जांच, प्रासंगिक अभिगम नियंत्रण, डेटा सुरक्षा, और अनधिकृत पहुंच के "विस्फोट त्रिज्या" को कम करने के लिए बहुत कुछ हो सकता है।

ज़ीरो ट्रस्ट पद्धति के साथ, आप अनधिकृत अभिनेताओं के लिए अपने पूरे नेटवर्क में प्रचार करने में कठिनाई को बढ़ाते हैं, जिससे खतरों के पार्श्व आंदोलन को कम किया जा सकता है।

चूंकि उत्पादकता को सक्षम करने के लिए डेटा हमारे क्लाउड इन्फ्रास्ट्रक्चर में फैला हुआ है, इसलिए सुनिश्चित करें कि आप न केवल क्लाउड ऐप्स के बीच सामग्री-जागरूक सहयोग नियंत्रण सक्षम करें, बल्कि क्लाउड भी लागू करें Data Loss Prevention एक सरल, समझौता किए गए वीपीएन सत्र के हाथों सुरक्षा का त्याग करने से बचने की क्षमताएं।

प्रयोग Skyhigh Security?

- गतिविधि निगरानी सक्षम करें, data loss prevention, और GitHub के लिए खतरे से सुरक्षा

- गतिविधि निगरानी पृष्ठ में GitHub उपयोगकर्ता गतिविधि की निगरानी करें

- प्रतिष्ठा और डोमेन वर्गीकरण के आधार पर URL तक पहुंच अवरुद्ध करें

- निजी अनुप्रयोगों और सेवाओं जैसे दूरस्थ डेस्कटॉप प्रोटोकॉल (RDP) तक पहुँच प्रबंधित और नियंत्रित करें

- बॉक्स के लिए सामग्री-जागरूक सहयोग नियंत्रण लागू करें (जैसा कि सिस्को घटना में बताया गया है) और कई अन्य क्लाउड ऐप्स

- प्रशासनिक विशेषाधिकार वृद्धि से संबंधित खतरों, विसंगतियों और संदिग्ध व्यवहारों का विश्लेषण करें

11 से अधिक वर्षों के व्यापक साइबर सुरक्षा उद्योग के अनुभव के साथ, रोडमैन रामेज़ानियन एक एंटरप्राइज़ क्लाउड सुरक्षा सलाहकार है, जो तकनीकी सलाहकार, सक्षमता, समाधान डिजाइन और वास्तुकला के लिए जिम्मेदार है Skyhigh Security. इस भूमिका में, रोडमैन मुख्य रूप से ऑस्ट्रेलियाई संघीय सरकार, रक्षा और उद्यम संगठनों पर केंद्रित है।

रोडमैन एडवरसैरियल थ्रेट इंटेलिजेंस, साइबर क्राइम, डेटा प्रोटेक्शन और क्लाउड सिक्योरिटी के क्षेत्रों में माहिर हैं। वह एक ऑस्ट्रेलियाई सिग्नल निदेशालय (ASD) समर्थित IRAP मूल्यांकनकर्ता हैं - वर्तमान में CISSP, CCSP, CISA, CDPSE, Microsoft Azure और MITRE ATT&CK CTI प्रमाणपत्र धारण कर रहे हैं।

स्पष्ट रूप से, रोडमैन को जटिल मामलों को सरल शब्दों में व्यक्त करने का एक मजबूत जुनून है, जिससे औसत व्यक्ति और नए सुरक्षा पेशेवरों को साइबर सुरक्षा के क्या, क्यों और कैसे समझने में मदद मिलती है।

हमले की झलकियां

- यानलुओवांग रैंसमवेयर समूह ने कथित रूप से बहिष्कृत फाइलों की एक सूची प्रकाशित की, जैसा कि सुरक्षा शोधकर्ताओं द्वारा देखा गया है

- हमलावर देशी "ऑटोसेव" और "संस्करण नियंत्रण" सुविधाओं का दुरुपयोग करना शुरू कर देते हैं जो पुराने फ़ाइल संस्करणों के क्लाउड बैकअप बनाते हैं (जिसका उद्देश्य उपयोगकर्ताओं को संपादित फ़ाइलों की पुरानी प्रतियों को पुनर्प्राप्त करने में मदद करना है)

- सिस्को कर्मचारी की साख से समझौता किया गया था जब एक हमलावर ने एक व्यक्तिगत Google खाते का नियंत्रण प्राप्त कर लिया था जहां पीड़ित के ब्राउज़र में सहेजे गए क्रेडेंशियल्स को सिंक्रनाइज़ किया जा रहा था

- हमलावर ने विभिन्न विश्वसनीय संगठनों की आड़ में वॉयस फ़िशिंग हमले किए, पीड़ित को हमलावर द्वारा शुरू की गई मल्टी-फैक्टर ऑथेंटिकेशन (एमएफए) पुश नोटिफिकेशन स्वीकार करने के लिए मनाने का प्रयास किया

- थ्रेट एक्टर ने पहुंच बढ़ाने और नेटवर्क तक लगातार पहुंच हासिल करने के साथ-साथ घुसपैठ के निशान को हटाने के लिए कई तरह की तकनीकों का इस्तेमाल किया

- हमलावर ने LogMeIn और TeamViewer जैसे रिमोट एक्सेस टूल, कोबाल्ट स्ट्राइक, PowerSploit, Mimikatz, और Impacket जैसे आक्रामक सुरक्षा उपकरण सहित कई प्रकार के टूल गिराए और अपने स्वयं के पिछले दरवाजे के खातों और दृढ़ता तंत्र को जोड़ा

- समझौता किए गए कर्मचारी के खाते और सक्रिय निर्देशिका से कर्मचारी प्रमाणीकरण डेटा से संबंधित एक बॉक्स फ़ोल्डर की बहिष्कृत सामग्री

- मैलवेयर पेलोड हमलावर द्वारा समझौता किए गए सिस्टम पर गिराए जाते हैं, जिसमें कमांड-एंड-कंट्रोल सर्वर के साथ संचार करने के लिए डिज़ाइन किए गए पिछले दरवाजे के सॉफ़्टवेयर शामिल हैं