Tokenisation ou cryptage

La tokenisation et le cryptage sont souvent mentionnés ensemble comme moyens de sécuriser les informations lorsqu'elles sont transmises sur Internet ou stockées au repos. En plus d'aider votre organisation à respecter ses propres politiques de sécurité des données, elles peuvent toutes deux contribuer à satisfaire aux exigences réglementaires telles que celles de PCI DSS, HIPAA-HITECH, GLBA, ITAR et le GDPR de l'UE. Si la tokenisation et le chiffrement sont tous deux des technologies efficaces d'obscurcissement des données, ils ne sont pas identiques et ne sont pas interchangeables. Chaque technologie a ses propres forces et faiblesses et, en fonction de celles-ci, l'une ou l'autre devrait être la méthode préférée pour sécuriser les données dans différentes circonstances. Dans certains cas, comme pour les données de paiement électronique, le chiffrement et la tokenisation sont tous deux utilisés pour sécuriser le processus de bout en bout.

| Cryptage | Tokenisation |

|---|---|

|

|

|

|

|

|

|

|

|

|

|

|

Définition du chiffrement

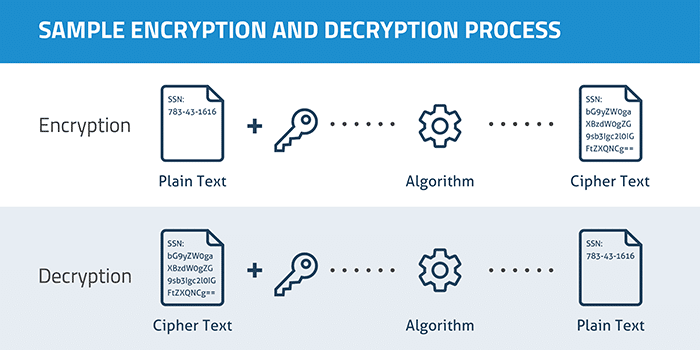

Le cryptage est le processus qui consiste à utiliser un algorithme pour transformer des informations en texte clair en une forme non lisible appelée texte crypté. Un algorithme et une clé de cryptage sont nécessaires pour décrypter l'information et lui redonner son format de texte brut d'origine. Aujourd'hui, le cryptage SSL est couramment utilisé pour protéger les informations transmises sur l'internet. Grâce aux capacités de cryptage intégrées aux systèmes d'exploitation ou aux outils de cryptage de tiers, des millions de personnes cryptent des données sur leurs ordinateurs pour se protéger contre la perte accidentelle de données sensibles en cas de vol de leur ordinateur. Le chiffrement peut également être utilisé pour déjouer la surveillance gouvernementale et le vol de données d'entreprise sensibles.

"Le chiffrement fonctionne. Les systèmes de cryptage forts correctement mis en œuvre sont l'une des rares choses sur lesquelles vous pouvez compter." - Edward Snowden

Dans le cryptage à clé asymétrique (également appelé cryptage à clé publique), deux clés différentes sont utilisées pour les processus de cryptage et de décryptage. La clé publique peut être distribuée librement puisqu'elle n'est utilisée que pour verrouiller les données et jamais pour les déverrouiller. Par exemple, un commerçant peut utiliser une clé publique pour crypter des données de paiement avant d'envoyer une transaction à une société de traitement des paiements pour qu'elle l'autorise. Cette dernière devra disposer de la clé privée pour décrypter les données de la carte afin de traiter le paiement. Le cryptage à clé asymétrique est également utilisé pour valider l'identité sur Internet à l'aide de certificats SSL.

Quel que soit le type de clé utilisé, les utilisateurs du chiffrement pratiquent généralement une rotation régulière des clés afin de réduire la probabilité qu'une clé compromise soit utilisée pour déchiffrer toutes les données sensibles. La rotation des clés limite la quantité de données chiffrées à l'aide d'une seule clé. En cas de compromission d'une clé de chiffrement, seules les données chiffrées à l'aide de cette clé seraient vulnérables.

Jusqu'à présent, l'un des inconvénients du cryptage des données dans les applications est qu'il interrompt les fonctionnalités de l'application telles que le tri et la recherche. Le texte chiffré étant dans un format différent des données d'origine, le chiffrement peut également perturber la validation des champs si une application exige des formats spécifiques dans des champs tels que les numéros de cartes de paiement ou les adresses électroniques. Les nouveaux schémas de cryptage préservant l'ordre, le format et la possibilité de recherche permettent aux entreprises de protéger plus facilement leurs informations sans sacrifier la fonctionnalité de l'utilisateur final dans les applications critiques. Cependant, il y a généralement un compromis entre la fonctionnalité de l'application et la force du cryptage.

Définition de la tokenisation

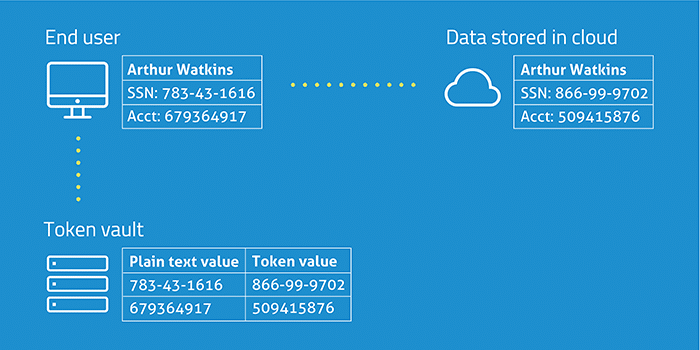

La tokenisation est le processus qui consiste à transformer un élément de données significatif, tel qu'un numéro de compte, en une chaîne aléatoire de caractères appelée jeton, qui n'a aucune valeur significative en cas de violation. Les jetons servent de référence aux données d'origine, mais ne peuvent pas être utilisés pour deviner ces valeurs. En effet, contrairement au cryptage, la tokenisation n'utilise pas de processus mathématique pour transformer les informations sensibles en jetons. Il n'existe pas de clé ou d'algorithme permettant de déduire les données d'origine d'un jeton. Au lieu de cela, la tokénisation utilise une base de données, appelée coffre-fort à jetons, qui stocke la relation entre la valeur sensible et le jeton. Les données réelles contenues dans le coffre-fort sont ensuite sécurisées, souvent par cryptage.

La valeur du jeton peut être utilisée dans diverses applications comme substitut des données réelles. Si les données réelles doivent être récupérées - par exemple, dans le cas du traitement d'un paiement récurrent par carte de crédit - le jeton est soumis à la chambre forte et l'index est utilisé pour récupérer la valeur réelle afin de l'utiliser dans le processus d'autorisation. Pour l'utilisateur final, cette opération est effectuée de manière transparente par le navigateur ou l'application, presque instantanément. Il n'est probablement même pas conscient que les données sont stockées dans le nuage dans un format différent.

L'avantage des jetons est qu'il n'existe aucune relation mathématique avec les données réelles qu'ils représentent. S'ils sont violés, ils n'ont aucune signification. Aucune clé ne peut les ramener aux valeurs réelles des données. Il est également possible d'envisager la conception d'un jeton pour le rendre plus utile. Par exemple, les quatre derniers chiffres d'un numéro de carte de paiement peuvent être conservés dans le jeton de sorte que le numéro tokenisé (ou une partie de celui-ci) puisse être imprimé sur le reçu du client afin qu'il puisse voir une référence à son numéro de carte de crédit réel. Les caractères imprimés peuvent être des astérisques et les quatre derniers chiffres. Dans ce cas, le commerçant ne dispose que d'un jeton, et non d'un véritable numéro de carte, à des fins de sécurité.

Cas d'utilisation du chiffrement et de la tokenisation

Le cas d'utilisation le plus courant de la tokenisation est la protection des données des cartes de paiement afin que les commerçants puissent réduire leurs obligations dans le cadre de la norme PCI DSS. Le cryptage peut également être utilisé pour sécuriser les données de compte, mais comme les données sont toujours présentes, bien que sous forme de texte chiffré, l'organisation doit s'assurer que l'ensemble de l'infrastructure technologique utilisée pour stocker et transmettre ces données est entièrement conforme aux exigences de la norme PCI DSS.

De plus en plus, les jetons sont utilisés pour sécuriser d'autres types d'informations sensibles ou personnellement identifiables, notamment les numéros de sécurité sociale, les numéros de téléphone, les adresses électroniques, les numéros de compte, etc. Les systèmes dorsaux de nombreuses organisations s'appuient sur les numéros de sécurité sociale, les numéros de passeport et les numéros de permis de conduire en tant qu'identifiants uniques. Comme cet identifiant unique est intégré dans ces systèmes, il est très difficile de le supprimer. Ces identifiants sont également utilisés pour accéder aux informations relatives à la facturation, à l'état des commandes et au service clientèle. La tokenisation est désormais utilisée pour protéger ces données afin de maintenir la fonctionnalité des systèmes dorsaux sans exposer les IIP aux attaquants.

Si le cryptage peut être utilisé pour sécuriser des champs structurés tels que ceux contenant des données de cartes de paiement et des informations confidentielles, il peut également être utilisé pour sécuriser des données non structurées sous la forme de longs passages textuels, tels que des paragraphes ou même des documents entiers. Le cryptage est également le moyen idéal de sécuriser les données échangées avec des tiers, de protéger les données et de valider l'identité en ligne, puisque l'autre partie n'a besoin que d'une petite clé de cryptage. Le protocole SSL (Secure Sockets Layer), qui constitue aujourd'hui la base du partage sécurisé des données sur l'internet, s'appuie sur le cryptage pour créer un tunnel sécurisé entre l'utilisateur final et le site web. Le cryptage à clé asymétrique est également un composant important des certificats SSL utilisés pour valider l'identité.

Le chiffrement et la tokenisation sont tous deux régulièrement utilisés aujourd'hui pour protéger les données stockées dans les services ou applications en nuage. En fonction du cas d'utilisation, une organisation peut utiliser le cryptage, la tokenisation ou une combinaison des deux pour sécuriser différents types de données et répondre à différentes exigences réglementaires. Skyhigh Cloud Access Security Broker (CASB), par exemple, s'appuie sur un processus irréversible à sens unique pour tokéniser les informations d'identification de l'utilisateur sur place et obscurcir l'identité de l'entreprise.

Alors que de plus en plus de données sont transférées dans le nuage, le cryptage et la tokenisation sont utilisés pour sécuriser les données stockées dans les services en nuage. En particulier, si une agence gouvernementale assigne les données stockées dans le nuage, le fournisseur de services ne peut fournir que des informations cryptées ou tokenisées, sans aucun moyen de déverrouiller les données réelles. Il en va de même si un cybercriminel accède aux données stockées dans un service en nuage.